- C/C++のような言語よりも高速である

- 多目的言語であり、優れたコミュニティがある

- Cargoと呼ばれる素晴らしい依存関係のビルド管理機能が内蔵されている

- LLVMベースであるため、静的なAV検知を回避するのに適している

- nix/MacOSからWindowsへのクロスコンパイルが非常に簡単で、pingwツールチェーンをインストールするだけでよい。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

Offensive Rust #ペネトレ #悪用禁止(転載)

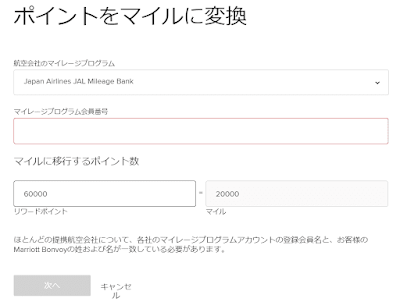

マリオットポイントをマイル交換する方法まとめ。移行日数・移行レート・キャンペーンなど(転載)~マリオットは数少ないJALバイマイルの手段です。~

- ポイント宿泊に利用

- マイル交換して特典航空券として利用

| 航空会社のマイレージプログラム | ポイント : マイル |

|---|---|

| エーゲ航空 | 3対1 |

| Aer Lingus AerClub | 3対1 |

| アエロフロート ボーナス | 3対1 |

| エアロメヒコ クラブプレミエ | 3対1 |

| エアカナダ アエロプラン | 3対1 |

| エールフランス/KLM フライングブルー | 3対1 |

| ニュージーランド航空Airpoints™ | 200対1 |

| アラスカ航空 Mileage Plan® | 3対1 |

| アリタリア航空ミッレミリア | 3対1 |

| ANAマイレージクラブ | 3対1 |

| アメリカン航空 | 3対1 |

| アシアナ航空アシアナクラブ | 3対1 |

| アビアンカ航空 LifeMiles | 3対1 |

| ブリティッシュ エアウェイズExecutive Club | 3対1 |

| アジアマイル | 3対1 |

| コパ航空 ConnectMiles | 3対1 |

| デルタスカイマイル | 3対1 |

| エミレーツスカイワーズ | 3対1 |

| エティハド ゲスト | 3対1 |

| フロンティア航空EarlyReturns® | 3対1 |

| 海南航空 | 3対1 |

| ハワイアン航空 HawaiianMiles® | 3対1 |

| Iberia Plus | 3対1 |

| InterMiles | 3対1 |

| 日本航空 (JAL) マイレージバンク | 3対1 |

| 大韓航空スカイパス | 3対1 |

| LATAM航空 LATAMPASS | 3対1 |

| Multiplus | 3対1 |

| カンタス フリークエントフライヤー | 3対1 |

| カタール航空プリビレッジクラブ | 3対1 |

| サウディア航空 | 3対1 |

| シンガポール航空クリスフライヤー | 3対1 |

| サウスウエスト航空 Rapid Rewards | 3対1 |

| TAPポルトガル航空 | 3対1 |

| タイ国際航空 | 3対1 |

| ターキッシュエアラインズ Miles&Smiles | 3対1 |

| ユナイテッド航空マイレージプラス | 3対1.1 |

| ヴァージンアトランティック航空Flying Club | 3対1 |

| ヴァージンオーストラリア Velocity Frequent Flyer | 3対1 |

| Vueling Club | 3対1 |

- JAL(1度のみ)

- ユナイテッド航空

- ブリティッシュエアウェイズ

- エアカナダ

- エティハド航空

2021年9月1日~15日 サイバー攻撃のタイムライン / 1-15 September 2021 Cyber Attacks Timeline(転載)

秋が始まり、私はついに2021年9月の最初のタイムラインを公開することができました。今年の活動の最高潮にはまだ遠いものの、今回のタイムラインでは93件のイベントを収集しており、前回のタイムラインの78件と比較して増加しています。ランサムウェアは引き続き脅威の中心となっており、その割合は前期とほぼ同じで(25.8% vs 24.4%(93件中24件))、新たに有名な被害者が歓迎されない被害者リストに加わりました。

今年の特徴であり、終わりがないと思われる傾向は、注目度の高い脆弱性が悪用されることです。Confluence(CVE-2021-26084)、Zoho(CVE-2021-40539)、Microsoft MSHTMLレンダリングエンジン(CVE-2021-40444)のソフトウェアの欠陥を一斉に悪用した複数のイベントが発生していることがわかりますが、古いCVE-2018-13379を通じて入手した50万件のVPN認証情報のダンプは考慮されていません。

興味深いことに、いくつかの大規模な情報漏洩も含まれています。その中でも最悪なのは、Anonymous集団が物議を醸したウェブホスティングプロバイダーであるEpikから1,500万件の記録を漏洩させたことです。その他にも、イスラエルやフランスでも興味深い出来事がありました。CITY4Uのウェブサイトからイスラエル人700万人の個人情報が流出したことや、パリでCOVID-19(武漢ウイルス)テストを受けた約140万人の個人情報が流出したことなどです。

また、Mustang Pandaによる少なくとも10のインドネシア政府省庁を対象とした新たなキャンペーンや、上記のZohoの脆弱性を悪用した一部のAPTアクターなど、興味深い出来事もありました。

日本関連は、オリンパスがBlackMatterランサムウェアの攻撃を受け、EMEA(ヨーロッパ、中東、アフリカ)の一部のITシステムに影響を受けました。

オマーン・エア(WY)がワンワールド加盟を計画中 / Oman Air approaches Qatar Airways for guidance with oneworld alliance membership(転載)

オマーン・エア(WY)がワンワールド加盟を計画中 (魚拓)

Oman Air approaches Qatar Airways for guidance with oneworld alliance membership (魚拓)

2021年9月現在、ワンワールドには中東の航空会社が2つあります。

・カタール航空(QR)

・ロイヤルヨルダン航空(RJ)

航空会社のアライアンスは、旅をより良いものにするためのものです。

1つの航空会社ではなく、アライアンス加盟の複数航空会社の特典やマイレージの獲得を多くの地域で、楽しむことができるようになります。

先日、ワンワールドにアラスカ航空(AS)が加盟したばかりですが、今度はもう一つ、中東に新たなパートナーとなりうる航空会社が現れました。

それは、オマーン・エア(WY)。

カタールの新聞によると、オマーン航空(WY)は、カタール航空(QR)のCEOに、申請書をまとめるにあたっての「指導」を打診したと述べています。

このようなプロセスには通常1年以上かかりますが、QRは現在、ワンワールドの中で非常に大きな影響力を持っています。

(QRは、ブリティッシュ・エアウェイズ(BA)やキャセイパシフィック航空(CX)など、ワンワールド加盟航空会社3社に直接・間接的に出資しています)

現時点ではまだ、加盟が確実、という訳ではなさそうです。

ワンワールドは、日本航空(JL)、キャセイパシフィック航空(CX)、マレーシア航空(MH)、カンタス航空(QF)など、アジア太平洋地域を非常によくカバーしています。

また、北米やヨーロッパにおいても、アメリカン航空(AA)、ブリティッシュ・エアウェイズ(BA)、イベリア航空(IB)、S7航空(S7)などがあります。

WYはQRのように知られている航空会社ではありませんが、ロンドン(LHR)、パリ(CDG)、バンコク(BKK)、シンガポール(SIN)などへ就航しており、いずれも素晴らしい座席、空港施設、サービスを提供しています。

WYは34都市に就航しており、2022年には44都市に拡大するとしています。

保有機は47機で、32機のジェット機を運航しています。

WYがワンワールドに加盟すれば、1つのアライアンスに中東の航空会社が3つ存在することになり、1つも中東の航空会社がないスターアライアンスに対して優位な地位を築くことができるでしょう。

ちなみに、スカイチームには

・サウディア(SV)

・ミドルイースト航空(ME)

という2つの航空会社が加盟しています。

WYの保有機材について、長距離路線ではボーイング B787-8、B787-9、エアバス A330-200、-300を、短距離路線ではボーイング B737-800、B737-900、B737 MAX 8を使用しています。

長距離路線においてはエアバスA330-300およびボーイング B787-9でファーストクラスを提供しています。

WYの機内食はイスラム教の食事規定に従っていますが、中東以外の地域ではアルコールを提供しています(ただし、アルコールが禁止されている国への路線やラマダン期間中は提供していません)。

オマーンの首都・マスカットとその周辺地域は、近くの山にある素晴らしい展望台、マスカットの美しいビーチ、素晴らしい砂漠のツアーなど、中東の人氣スポットの一つとなっています。

カタール航空が2021年スカイトラックス・アワードで1位を受賞 / Qatar Airways cleans up at the 2021 Skytrax awards(転載)~日系はANAが3位、JALが5位、ピーチが70位~

2021年のスカイトラックス・エアライン・アワードでは、カタール航空がまたしても大成功を収めました。

良くも悪くも、スカイトラックス・エアライン・アワードは業界の基準とされています。スカイトラックス社の航空会社スターランキングシステムは現実味が薄いですが、年間アワードは世界最大の航空会社乗客満足度調査によって投票されています。

この賞は1999年から実施されています。今回は、2019年9月から2021年7月までの長期にわたる旅客調査を対象としています。

カタール航空の受賞内容:

- エアライン・オブ・ザ・イヤー

- 世界のベストビジネスクラス

- 世界最高のビジネスクラス航空会社のラウンジ

- 世界最高のビジネスクラス航空座席

- 世界で最も優れたビジネスクラスの機内食

- 中東のベストエアライン

多くの人は、これは現実を正しく反映していると考えるでしょう。エアライン・オブ・ザ・イヤーは受賞に値するもので、今回で6回目の受賞となります。カタール航空は、パンデミックが発生しても、財務的な問題を全く考慮せず、できる限り多くの国にサービスを提供し続けることを決定しました。一時は世界最大の国際航空会社となっていました。

ドーハのハマド国際空港は、「Skytrax 2021 World Airport Awards」でも「World's Best Airport」のタイトルを獲得しました。

また、航空連合のワンワールドが「ベスト・エアライン・アライアンス」を受賞しました。

以下、2021年の世界の航空会社トップ100です。

- Qatar Airways

- Singapore Airlines

- ANA All Nippon Airways

- Emirates

- Japan Airlines

- Cathay Pacific Airways

- EVA Air

- Qantas Airways

- Hainan Airlines

- Air France

- British Airways

- China Southern Airlines

- Lufthansa

- Aeroflot

- Garuda Indonesia

- KLM Royal Dutch Airlines

- Turkish Airlines

- Swiss International Air Lines

- Bangkok Airways

- Air New Zealand

- Etihad Airways

- Korean Air

- Thai Airways

- Virgin Atlantic

- Asiana Airlines

- Saudi Arabian Airlines

- Austrian Airlines

- Vistara

- AirAsia

- Delta Air Lines

- Finnair

- JetBlue Airways

- Air Canada

- Virgin Australia

- Iberia

- Aegean Airlines

- Ethiopian Airlines

- China Airlines

- Southwest Airlines

- Scoot

- Vietnam Airlines

- Oman Air

- Air Astana

- Gulf Air

- LATAM

- Aer Lingus

- Azul Airlines

- Vueling Airlines

- IndiGo

- EasyJet

- Malaysia Airlines

- Philippine Airlines

- WestJet

- Fiji Airways

- Azerbaijan Airlines

- Jetstar Airways

- Ryanair

- Royal Brunei Airlines

- Air Transat

- United Airlines ★超絶不満。ランク外だろ!(怒)

- Alaska Airlines

- SAS Scandinavian

- Hong Kong Airlines

- Juneyao Airlines

- Jetstar Asia

- Flynas

- South African Airways

- LOT Polish

- Brussels Airlines

- Peach

- S7 Airlines

- Eurowings

- TUI Airways

- Hawaiian Airlines

- Norwegian

- American Airlines

- TAP Portugal

- China Eastern Airlines

- Kenya Airways

- Air Malta

- Royal Air Maroc

- Air Mauritius

- Air Canada rouge

- Xiamen Airlines

- Copa Airlines

- Bamboo Airways

- Jet2.com

- SpiceJet

- JetSmart

- Spring Airlines

- American Eagle

- StarFlyer

- Air China

- Porter Airlines

- Air Arabia

- Wizz Air

- Royal Jordanian Airlines

- Avianca

- STARLUX Airlines

- Citilink

38億件のクラブハウスとFacebookユーザーの記録がオンラインで販売される / 3.8 Billion Clubhouse and Facebook User Records are Being Sold Online(転載)

サイバーニュースによると、クラブハウスとフェイスブックのユーザー約38億人の記録を持つデータベースが、大手ハッカーフォーラムでオークションにかけられているという。出品者は、データベース一式に10万ドルを要求しているが、低コストのために小さなキャッシュに分割する用意があると報じられている。

これらの記録には、電話番号、住所、氏名などの機密情報が含まれています。これらの情報は、2021年7月24日にクラブハウスのシステムがハッキングされ、その際に入手されたものと思われます。しかし、被害はクラブハウスのユーザーだけではありません。

2021年9月4日の投稿によると、データベースには、クラブハウスのアカウントを持っていないユーザーのプロフィールも含まれています。その電話番号は、クラブハウスが以前、利用者に連絡先リスト全体を共有することを要求していた結果、クラブハウスのシステムに吸い上げられ、吸い上げたクラブハウスのシステムがハッキングされることでハッカーの手に渡った可能性があります。

クラブハウスでは、ユーザーが連絡先をアプリと同期する必要があるため、同社のサーバーがハッキングされると、ユーザーの携帯電話の連絡先も明らかになってしまいます。その結果、クラブハウスのIDとパスワードを持っていない人も、自分のデータがハッカーサイトにさらされ、危険にさらされる可能性が出ています。FacebookのユーザーIDがどのようにして混入したのかはまだ不明です。

しかし、サイバーニュース社の上級情報セキュリティ専門家であるMantas Sasnauskas氏によると、これらは「詐欺師にとっては金鉱となる可能性がある」とのことです。詐欺師たちは、ハッキングされた電話番号の持ち主について、ユーザー名、電話番号の接尾辞に基づく所在地、クラブハウスのネットワークサイズ、Facebookのプロフィールなど、より多くの情報にアクセスできるようになるという。

システム会社から「故障は4千年に1度」と説明されて鵜呑みにするのは、みすぼらしい銀行がすることです。。。(転載)~ITベンダーの言うことを鵜呑みにしないのは基本中の基本~

VPNの選択に関するガイドライン / NSA, CISA Issue Guidelines for Selecting and Securing VPNs(転載)

Selecting and Hardening Remote Access VPN Solutions

既知の脆弱性を迅速に修正し、強力な認証情報を使用するためのベストプラクティスに従った実績のある、信頼できるベンダーの標準ベースのVPNを選択すること。

VPNサーバーの攻撃対象を以下の方法で削減することにより、VPNの危険性を低減します。

強力な暗号化と認証の設定

厳密に必要な機能のみを実行する

VPNを利用したアクセスの保護と監視

アクティブ・エクスプロージョン

複数の国家のAdvanced Persistent Threat(APT)アクターが、公開されているCVE(Common Vulnerabilities and Exposures)を悪用して、脆弱なVPN機器を危険にさらしています。場合によっては、悪用コードがオンラインで自由に入手できることもあります。これらの公開されたCVEを悪用することで、悪意のある行為者は以下のことが可能になります。

- クレデンシャルハーベスティング

- VPNデバイス上での任意のコードのリモートコード実行

- 暗号化されたトラフィック・セッションの暗号的弱体化

- 暗号化されたトラフィックセッションの乗っ取り

- デバイスからの機密データ(設定、認証情報、鍵など)の恣意的な読み取り

これらの影響は、通常、VPNを介したさらなる悪意のあるアクセスにつながり、企業のネットワークやIDインフラ、場合によっては別のサービスまでもが大規模に侵害されることになります。

リモートアクセスVPNを選択する際の注意点

リモートアクセスVPNを選択する際には、以下の推奨事項を考慮してください。

- SSL/TLS(Secure Sockets Layer/Transport Layer Security)VPNと呼ばれる製品を含む、標準外のVPNソリューションを選択することは避けてください。これらの製品には、TLS を介してトラフィックをトンネリングするためのカスタムおよび非標準の機能が含まれています。カスタムまたは非標準の機能を使用すると、製品が使用するTLSパラメータが安全であっても、追加のリスクが発生します。NSAとCISAは、標準化されたVPNのセキュリティ要件に対して検証された、標準化されたインターネット鍵交換/インターネット・プロトコル・セキュリティ(IKE/IPsec)VPNを推奨しています。

- 有効なVPN(Conformance Claim: EP_VPN_GWまたはMOD_VPNGW)については、米国情報保証パートナーシップ(NIAP)の製品準拠リスト(PCL)を参照してください。NIAP認定機器は、明確に定義されたセキュリティ機能と要件に対して、サードパーティの研究所で厳密にテストされています。プロプライエタリなプロトコルは、セキュリティ要件が定義されている場合とされていない場合があり、標準ベースのプロトコルほどの分析とテストが行われていない場合があります。

- 製品がIKE/IPsec VPNをサポートしているかどうか、ベンダーのドキュメントをよく読んでください。製品によっては、VPNトンネルを構築する際にサポートしているプロトコルについての包括的な情報がドキュメントに記載されていない場合があります。準拠している規格が明示されていない製品や、独自の方法でVPNを構築していると主張する製品は避けてください。

- IKE/IPsec VPNを確立できない場合に、製品がSSL/TLSを独自のVPNプロトコルまたは非標準ベースのVPNプロトコルで使用しているかどうかを確認する。IKE/IPsecの交渉が失敗する状況を理解すること。可能であれば、SSL/TLSのプロプライエタリまたは非標準ベースのVPNフォールバックを無効にする。

- 潜在的な製品がFIPSで検証された暗号モジュールを使用し、承認された暗号アルゴリズムのみを使用するように構成できることを確認する。

- 製品が強力な認証資格とプロトコルをサポートし、弱い認証資格とプロトコルがデフォルトで無効になっていることを確認する。多要素認証の使用を計画し、使用される認証情報をサポートする製品を選択する。

- 定期的なソフトウェア・アップデートによる製品のサポートや、既知の脆弱性を迅速に修正してきた実績のあるベンダーを調査し、選択すること。製品の予想使用期間全体をカバーするサポート期間を確保し、製品が寿命になる前に交換する。

- 製品のソフトウェア部品表(Software Bill of Materials: SBOM)を要求し、検証することで、基盤となるソフトウェアコンポーネントのリスクを判断することができる。多くのベンダーは、既知の脆弱性を含む古いバージョンのオープンソースソフトウェアを製品に使用しているため、このリスクを管理することは非常に重要です。

- 製品が自身のコードの完全性を検証する強固な方法を持ち、定期的にコード検証を行っていることを確認してください。ネットワークの境界にあるセキュリティ・デバイスとして、VPN ゲートウェイは敵対者にとって人気のあるターゲットです。デバイスの完全性を検証する機能がなければ、侵入を検知することは不可能な場合が多いのです。

- 製品に以下のような侵入に対する保護機能が含まれていることを確認する。

- 署名入りバイナリやファームウェアイメージの使用

- 実行前にブートコードを検証するセキュアブートプロセス

- ランタイムプロセスおよびファイルの整合性検証

- 自分で製品を検査できないリスクを理解すること。VPNベンダーの中には、タイムリーなインシデント対応を妨げるような方法でデバイスを暗号化しているところがあります。製品の所有者がデバイスを完全に検査することができない製品は、追加のリスクをもたらし、結果的にメーカーが製品サポートのチョークポイントとなる可能性があります。インシデント対応が遅れると、洗練されたアクターが自分の痕跡を隠すために必要な時間を確保することができます。

- 組織のリスク許容度に照らし合わせて、候補となるデバイスの追加機能を検討する。リモートでアクセスできる管理ページやウェブベースの内部サービスへのアクセスなど、多くの追加機能は便利ですが、こうした機能は製品の攻撃対象を増やし、敵対者に狙われて悪用されることが多いため、リスクを伴います。VPN のコア機能の保護に重点を置き、多くの追加機能を持たない製品を選択するか、最低でも追加機能が無効化できること、できればデフォルトで無効化されていることを確認してください。

アクティブハードニング

選択したVPNソリューションを導入した後、以下のアクションを実行することで、VPNを危険に対してさらに強固にすることができます。

- 国家安全保障システム(NSS)は、NSAが承認した商用国家安全保障アルゴリズム(CNSA)スイートのアルゴリズムを使用することが求められます(CNSSP(Committee on National Security Systems Policy)15の付属書B参照)。NSS以外の米国政府のシステムは、NSSを保護するために承認されたアルゴリズムを含む、NISTが指定するアルゴリズムを使用する必要があります。NSAとCISAは、他のシステムでもCNSAスイートに含まれる暗号アルゴリズムを使用することを推奨しています。

- IKE/IPsecを使用するようにVPNを構成し、可能であればSSL/TLS VPN機能とフォールバック・オプションを無効にする。

- IKE/IPsec VPNでは、IKEにはCNSSP 15に準拠した暗号アルゴリズムが、NSSにはISAKMP(Internet Security Association and Key Management Protocol)が必要です。CNSSP 15の要件は、IETF文書のドラフト「Commercial National Security Algorithm (CNSA) Suite Cryptography for Internet Protocol Security (IPsec)」で説明されており、その他の米国政府システムに対するNISTの要件はSP 800-77rev1に記載されています。

- SSL/TLS VPNを使用しなければならない場合は、リモートアクセスVPNが強力なTLS(すなわち、TLS 1.2以降)のみを使用することを要求し、それ以前のバージョンのSSLおよびTLSをすべて拒否します。NSSに関するその他のCNSSP 15の要件は、IETF文書のドラフト「Commercial National Security Algorithm (CNSA) Suite Profile for TLS and DTLS 1.2 and 1.3」で説明されており、その他の米国政府のシステムに関するNISTの要件はSP 800-52rev2に記載されています。

- サーバーの認証には、信頼できるサーバー証明書を使用し、定期的に(例えば1年ごとに)更新すること。自己署名証明書やワイルドカード証明書は、それぞれ信頼すべきではない、または過度に広い範囲で信頼されているため、使用を控えてください。

- 利用可能な場合は、クライアント証明書認証を使用します。VPNソリューションの中には、スマートカードなどを使用してVPNにアクセスしようとするリモートクライアントのために、パスワードを使用するよりも強力な認証形式であるクライアント証明書認証をサポートしているものがあります。サポートされている場合は、クライアント証明書認証を使用して、有効で信頼できる証明書を提示していないクライアントからの接続を VPN が禁止するようにします。

- クライアント証明書認証が利用できない場合は、サポートされている他の形態の多要素認証を使用して、悪意のある行為者が漏洩したパスワードで認証するのを防ぎます。

- 急速に悪用されることの多い(時には24時間以内に)既知の脆弱性を緩和するために、パッチやアップデートを直ちに適用する。

- すべてのベンダーのパッチガイダンスに明示的に従う。例えば、ベンダーが定期的なパッチガイダンスの一環として、デバイスに関連するすべてのパスワードを変更することを推奨している場合、組織は例外なく、インフラ内のすべてのパスワードを変更する準備をしなければなりません。

- メジャーアップデートを行う場合や、悪用されていることがわかっている脆弱性のあるバージョンからアップデートする場合は、以下の点を考慮してください。

- VPNユーザー、管理者、サービスアカウントの認証情報の更新。

- VPNサーバーの鍵や証明書を失効させたり、新たに生成したりすることで、VPN接続情報をユーザーに再配布する必要がある場合があります。

- アカウントを見直し、すべてのアカウントがリモートアクセスに期待され、必要とされていることを確認する。異常なアカウントは侵害の可能性を示します。

- VPN装置への外部からのアクセスをポートやプロトコルで制限する。

- IKE/IPsec VPNでは、UDPポート500および4500、Encapsulating Security Payloadのみを許可します。

- SSL/TLS VPNの場合は、TCPポート443などの必要なポートやプロトコルのみを許可する。

- 可能であれば、既知のVPNピアのIPアドレスを許可リストに入れ、それ以外をブロックします。注意:未知のピアIPアドレスがVPNにアクセスすることが予想される場合、これは難しいかもしれまん。