JPCERT コーディネーションセンター(JPCERT/CC)は10月15日、国内企業に対して数百GbpsのDDoS(分散型サービス妨害)攻撃を仕掛けると脅しビットコインの支払いを迫る犯罪が増えていると発表した。特に、情報通信系の企業が狙われる傾向にあるという。

DDoS攻撃は、ITシステムや通信設備の処理能力を超える膨大な量のデータや処理要求などを送り付けることで安定稼働を妨害するもの。システムやネットワークの使用が困難になりユーザーがサービスを受けられなくなるほか、犯罪者に狙われるシステムやネットワークの用途によっては社会インフラにも深刻な影響を及ぼす恐れがある。

同種の行為は8月頃が続いており、「DDoS脅迫」「ransom DDoS」などと呼ばれる。犯罪者は、まず標的の組織に脅迫メールを送り付けて6日ほどの期日までに5~20BTCほどのビットコインを支払うように要求する。脅迫内容を証明する目的でDDoS攻撃を実行したり、期日までに支払いがないと増額したりするほか、脅迫内容を公表すると攻撃を仕掛けたり、支払い期限を過ぎても攻撃しなかったりするケースもあるとされる。

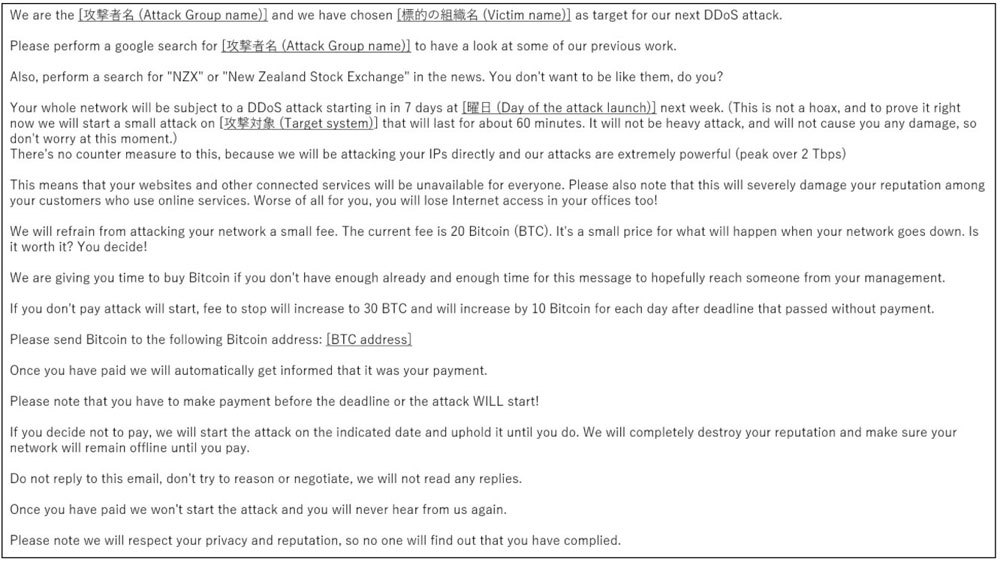

脅迫メール例(JPCERT/CCより)これまでは、証券取引所やオンライン決済サービス事業者などの可用性の確保が重要なシステムが狙われる傾向にあったとされる。しかし現在は、加えて外部からアクセス可能なサーバーやインフラも狙われ、DNSコンテンツサーバーやSSL-VPN装置が稼働するシステムを標的とするようなケースが確認されるようになった。

攻撃手法としてはSYN FloodやNMP Flood、DNS Flood、ICMP Flood、GRE Protocol Flood、WSDiscovery Flood、ARMS Reflectionなどが使われるという。攻撃規模は、Akamai Technologiesでは50G~200Gbps規模、Link11では数時間継続する数百Gbps規模の攻撃を確認しているという。国内は多くの事例で犯罪者が攻撃能力を示す狙いから数十G~100Gbps規模の攻撃を30~60分ほど行うケースが確認されているという。

JPCERT/CCは、犯罪者が仮想通貨の支払いを確認するまでしつこく攻撃を継続する場合があると指摘する。しかし、仮想通貨を支払っても攻撃が止まる保証はなく、支払うべきでないとしている。

同種の行為は8月頃が続いており、「DDoS脅迫」「ransom DDoS」などと呼ばれる。犯罪者は、まず標的の組織に脅迫メールを送り付けて6日ほどの期日までに5~20BTCほどのビットコインを支払うように要求する。脅迫内容を証明する目的でDDoS攻撃を実行したり、期日までに支払いがないと増額したりするほか、脅迫内容を公表すると攻撃を仕掛けたり、支払い期限を過ぎても攻撃しなかったりするケースもあるとされる。

脅迫メール例(JPCERT/CCより)

攻撃手法としてはSYN FloodやNMP Flood、DNS Flood、ICMP Flood、GRE Protocol Flood、WSDiscovery Flood、ARMS Reflectionなどが使われるという。攻撃規模は、Akamai Technologiesでは50G~200Gbps規模、Link11では数時間継続する数百Gbps規模の攻撃を確認しているという。国内は多くの事例で犯罪者が攻撃能力を示す狙いから数十G~100Gbps規模の攻撃を30~60分ほど行うケースが確認されているという。

JPCERT/CCは、犯罪者が仮想通貨の支払いを確認するまでしつこく攻撃を継続する場合があると指摘する。しかし、仮想通貨を支払っても攻撃が止まる保証はなく、支払うべきでないとしている。