昨年、Mediumブログを始めて以来、ATT&CKcon 2018、2019年の計画、ロードマップのクールな視覚化などのトピックについて、かなりの数の投稿をあなたと共有してきました。しかし、お話ししたように、私たちは一歩下がって、多くの皆さんの質問に焦点を当てるのに役立つことを認識しました: どうすればATT&CKを使い始めるのですか?

このことを念頭に置いて、脅威インテリジェンス、検出と分析、敵対エミュレーションと赤いチーミング、評価とエンジニアリングの4つの主要なユースケースに対する質問に答えることを目的とした新しいミニシリーズのブログ記事を見つめています。あなたがそれを見ていない場合は、これらのユースケースに基づいてコンテンツを共有するためにウェブサイトを再編成し、私たちの希望はこれらのブログ記事がそれらのリソースに追加されます。

ATT&CK は、脅威に基づく防御に向けたい組織に役立つ可能性があるため、チームの高度化に関係なく、開始方法のアイデアを共有したいと考えています。これらの投稿をそれぞれ異なるレベルに分割します。

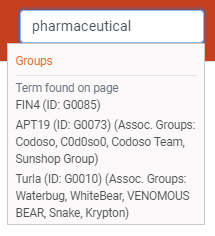

「医薬品」の検索

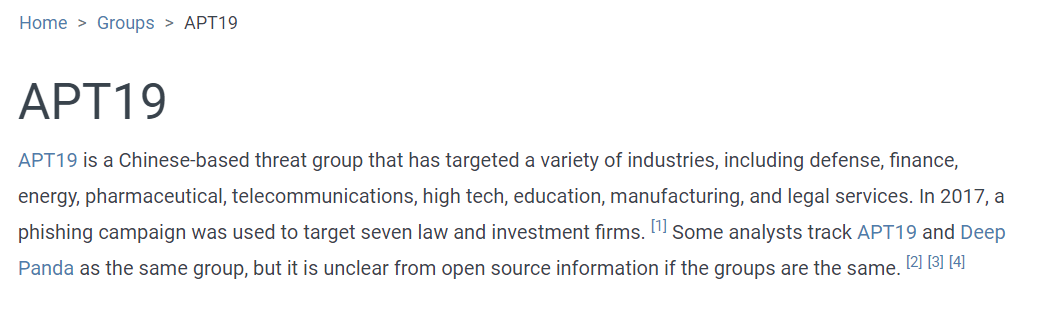

「医薬品」の検索  APT19グループの説明

APT19グループの説明

そこから、グループのページを表示して、(マップしたオープンソースのレポートのみに基づいて)使用した手法を確認して、グループの詳細を知ることができます。あなたがそれに精通していないので、テクニックに関するより多くの情報が必要な場合は、問題ありません - それはATT&CKのウェブサイト上にあります。この手順は、ATT&CK Web サイトで個別に追跡する、グループを使用してマッピングした各ソフトウェア サンプルに対して繰り返し実行できます。

では、脅威インテリジェンスの全体のポイントであるこの情報を実行可能にする方法を教えてください。これは私たちのセクターをターゲットにしているグループであり、我々は彼らに対して守りたいので、我々のディフェンダーとそれを共有してみましょう。この場合、ATT&CK の Web サイトで、テクニックの検出と軽減を開始するためのアイデアを確認できます。

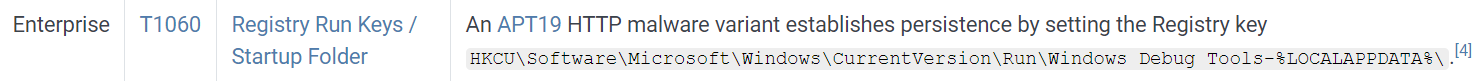

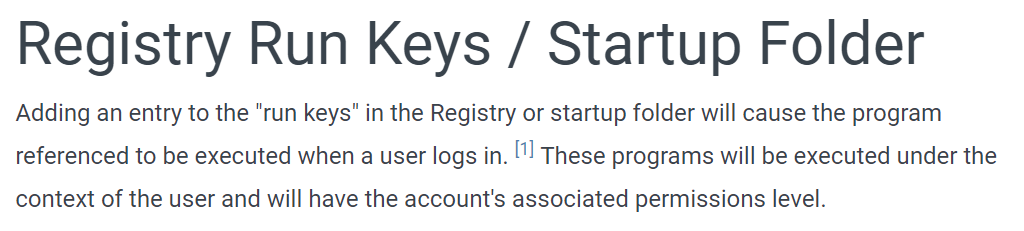

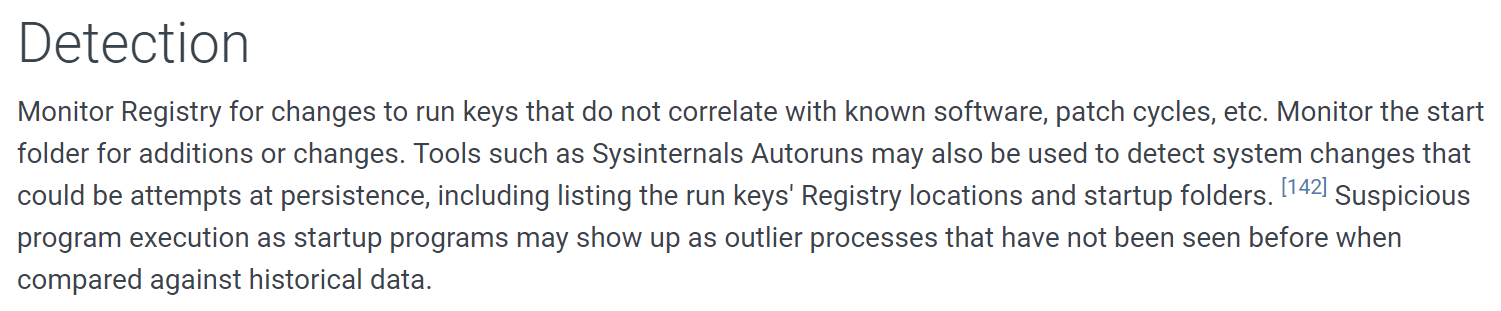

レジストリ実行キー/スタートアップ フォルダテクニックの検出アイデア

レジストリ実行キー/スタートアップ フォルダテクニックの検出アイデア

要約すると、脅威インテリジェンスに ATT&CK を使用する簡単な方法は、関心のある 1 つの敵グループを見ることです。彼らが使用したいくつかの行動を特定することは、彼らがそのグループを検出しようとする方法についてあなたの擁護者に知らせるのに役立ちます。

何百ものテクニックを知らないときにATT&CKにマップしようとすると、威圧的になることは分かります。これを支援するために従うことができるプロセスを次に示します。

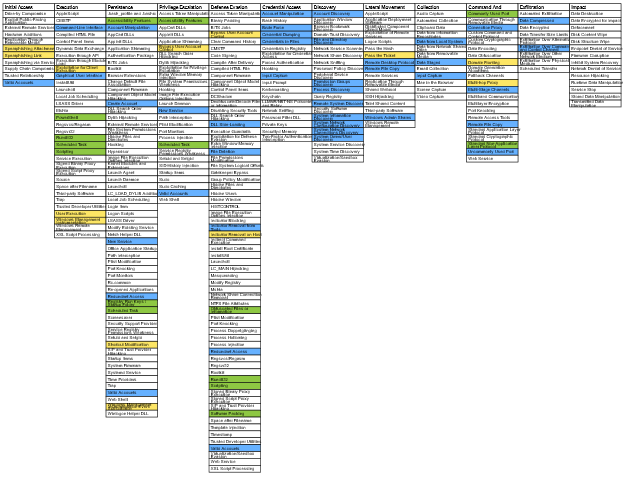

このデータをマップしたら、グループを比較し、一般的に使用される手法に優先順位を付けるために、いくつかのクールなことを行うことができます。たとえば、以前に ATT&CK Web サイトでマッピングしたテクニックで共有した ATT&CK ナビゲーターからこのマトリックス ビューを使用します。APT3 でのみ使用されるテクニックは青で強調表示されます。APT29 でのみ使用されるものは黄色で強調表示され、APT3 と APT29 の両方で使用されるものは緑色で強調表示されます。(すべては、マップした一般に公開されている情報のみに基づいており、これはそれらのグループが行ったことのサブセットにすぎません)。

APT3 + APT29 テクニック

APT3 + APT29 テクニック

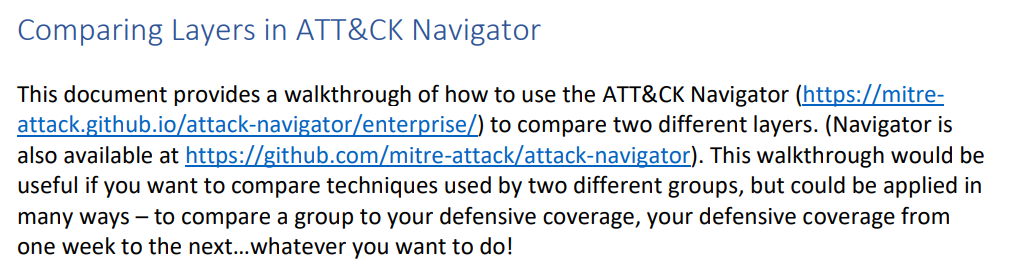

組織の最も脅威に基づいて、関心を持つグループと手法を置き換える必要があります。上記のように独自の Navigator レイヤーを作成するために、上記のマトリックスを作成するための手順のステップバイステップガイドと、Navigator の機能の概要を示すビデオ チュートリアルを紹介します。

レイヤーの比較のステップ バイ ステップ チュートリアル ナビゲータを紹介するビデオとレイヤーの比較方法を説明する

レイヤーの比較のステップ バイ ステップ チュートリアル ナビゲータを紹介するビデオとレイヤーの比較方法を説明する

その後、情報を集約して、一般的に使用される手法を判断し、ディフェンダーが何を優先するかを知るのに役立ちます。これにより、テクニックを優先し、ディフェンダーが検出と緩和に焦点を当てるべきものを共有することができます。上記のマトリックスでは、APT3とAPT29が組織に対する脅威が高いと考えられる2つのグループであった場合、緑の技術は、軽減と検出方法を決定する最優先の優先順位かもしれません。我々の擁護者がCTIチームに防衛のためのリソースをどこに優先順位付けすべきかを把握する必要がある場合は、この情報を彼らが始める場所として彼らと共有することができます。

当社の擁護者が検出できる内容(今後の投稿で取り上げる)の評価を既に行っている場合は、その情報を脅威について知っていることをオーバーレイすることができます。あなたが気にしているグループがそれらの技術を使用し、それらを検出できないので、これはあなたのリソースに焦点を当てるのに最適な場所です!

あなたが持っているデータに基づいて敵対者を観察したテクニックを引き続き追加し、頻繁に使用される技術の「ヒートマップ」を開発することができます。ブライアン・ベイヤーと私はSANS CTIサミットで、MITREキュレーションとレッドカナリアキュレーションデータセットに基づいて異なる「トップ20」技術を考え出した方法について話しました。ATT&CK のテクニックをマッピングするこのプロセスは完璧ではなく、バイアスを持っていますが、この情報は敵対者が何をしているのかを明確に把握するのに役立ちます。(このスライドデッキでのバイアスと制限の詳細を読むことができます。

CTI に ATT&CK を使用しようとする上級チームにとって、さまざまなソースを ATT&CK にマッピングすることで、敵対者の行動を深く理解し、組織の防御に優先順位を付けたり、情報を提供したりすることができます。

このことを念頭に置いて、脅威インテリジェンス、検出と分析、敵対エミュレーションと赤いチーミング、評価とエンジニアリングの4つの主要なユースケースに対する質問に答えることを目的とした新しいミニシリーズのブログ記事を見つめています。あなたがそれを見ていない場合は、これらのユースケースに基づいてコンテンツを共有するためにウェブサイトを再編成し、私たちの希望はこれらのブログ記事がそれらのリソースに追加されます。

ATT&CK は、脅威に基づく防御に向けたい組織に役立つ可能性があるため、チームの高度化に関係なく、開始方法のアイデアを共有したいと考えています。これらの投稿をそれぞれ異なるレベルに分割します。

- 多くのリソースを持っていない可能性がある人のためのレベル1、

- 成熟し始める中堅チームのレベル2

- より高度なサイバーセキュリティチームとリソースを持つ人のためのレベル3。

レベル 1

サイバー脅威インテリジェンスは、敵対者が何をするのかを知り、その情報を使用して意思決定を改善することです。脅威インテリジェンスに ATT&CK を使用する必要がある 2 人のアナリストがいる組織では、1 つの方法は、関心のあるグループを 1 つ作成して、ATT&CK で構造化された行動を見ることです。以前にターゲットを絞ったユーザーに基づいて、当社のウェブサイトにマッピングしたグループからグループを選択できます。また、多くの脅威インテリジェンス サブスクリプション プロバイダーも ATT&CK にマップするため、その情報を参照として使用することもできます。例: 製薬会社の場合は、検索バーまたはグループページで検索して、APT19 が貴社のセクターをターゲットにしたグループの 1 つであることを確認できます。

そこから、グループのページを表示して、(マップしたオープンソースのレポートのみに基づいて)使用した手法を確認して、グループの詳細を知ることができます。あなたがそれに精通していないので、テクニックに関するより多くの情報が必要な場合は、問題ありません - それはATT&CKのウェブサイト上にあります。この手順は、ATT&CK Web サイトで個別に追跡する、グループを使用してマッピングした各ソフトウェア サンプルに対して繰り返し実行できます。

例: APT19 で使用される方法の 1 つは、レジストリ実行キー/スタートアップ フォルダ です。

では、脅威インテリジェンスの全体のポイントであるこの情報を実行可能にする方法を教えてください。これは私たちのセクターをターゲットにしているグループであり、我々は彼らに対して守りたいので、我々のディフェンダーとそれを共有してみましょう。この場合、ATT&CK の Web サイトで、テクニックの検出と軽減を開始するためのアイデアを確認できます。

例: APT19 が使用した特定のレジストリ実行キーについて、防御者に知らせてください。ただし、変更して別の実行キーを使用する場合もあります。この手法の検出アドバイスを見ると、環境で予期しない新しい実行キーについてレジストリを監視することをお勧めします。これはあなたのディフェンダーとの素晴らしい会話になります。

要約すると、脅威インテリジェンスに ATT&CK を使用する簡単な方法は、関心のある 1 つの敵グループを見ることです。彼らが使用したいくつかの行動を特定することは、彼らがそのグループを検出しようとする方法についてあなたの擁護者に知らせるのに役立ちます。

レベル2

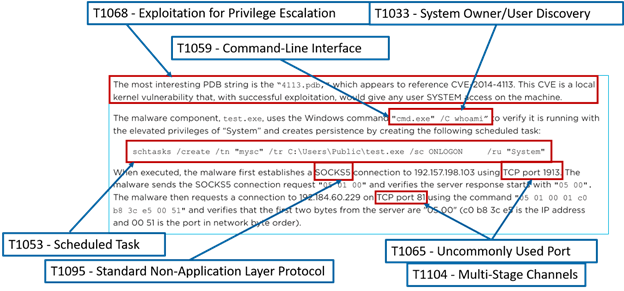

敵対者に関する情報を定期的に確認している脅威アナリストのチームがある場合、次のレベルのアクションは、他のユーザーが既にマップしたものを使用するのではなく、自分で ATT&CK にインテリジェンスをマップすることです。組織が行ったインシデントに関するレポートがある場合は、ATT&CK にマップする優れた内部ソースとして使用することも、ブログ記事のような外部レポートを使用することもできます。これを簡単にするために、単一のレポートから始めることができます。例: ATT&CK ( https://www.fireeye.com/blog/threat-research/2014/11/operation_doubletap.html ) にマップされた FireEye レポートのスニペットを次に示します。

何百ものテクニックを知らないときにATT&CKにマップしようとすると、威圧的になることは分かります。これを支援するために従うことができるプロセスを次に示します。

- ATT&CK — ATT&CK の全体的な構造(戦術(敵対者の技術的目標)、テクニック(目標の達成方法)、手順(テクニックの特定の実装)を理解してください。はじめにページと哲学のペーパーをご覧ください。

- 動作を見つける — 敵の行動は、敵の指標 (IP アドレスなど) だけではなく、より広い方法で考えます。たとえば、上記のレポートのマルウェアは「SOCKS5接続を確立する」とします。接続を確立する行為は、敵対者が取った行動です。

- 動作を調べて - その動作に慣れていない場合は、さらに調査を行う必要があります。この例では、少しの研究では、SOCKS5がレイヤ5(セッションレイヤ)プロトコルであることを示しています。

- 動作を戦術に変換する — 敵対者の技術的な目標を考慮し、適した戦術を選択します。良いニュースは、エンタープライズATT&CKで選択する12の戦術が存在することです。SOCKS5 接続の例では、後で通信への接続を確立すると、コマンドと制御の戦術に該当します。

- 動作に適用されるテクニックを理解する - これは少し難しいかもしれませんが、分析スキルとATT&CKウェブサイトの例では可能です。当社のウェブサイトでSOCKSを検索すると、標準非アプリケーション層プロトコル(T1095)というテクニックがポップアップ表示され、テクニックの説明を見ると、これが私たちの行動に合っている可能性があります。

- 結果を他のアナリストと比較する - もちろん、他のアナリストとは異なる動作の解釈があるかもしれません。これは正常であり、ATT&CK チームでは常に発生します。ATT&CK の情報マッピングを別のアナリストと比較し、違いについて話し合うことを強くお勧めします。

レベル 3

CTI チームが高度なチームである場合は、ATT&CK に詳細な情報をマップし、その情報を使用して防御方法に優先順位を付けることができます。上記のプロセスを実行すると、内部情報と外部情報の両方を ATT&CK (インシデント対応データ、OSINT からのレポート、脅威インテルサブスクリプション、リアルタイムアラート、組織の履歴情報など) にマッピングできます。このデータをマップしたら、グループを比較し、一般的に使用される手法に優先順位を付けるために、いくつかのクールなことを行うことができます。たとえば、以前に ATT&CK Web サイトでマッピングしたテクニックで共有した ATT&CK ナビゲーターからこのマトリックス ビューを使用します。APT3 でのみ使用されるテクニックは青で強調表示されます。APT29 でのみ使用されるものは黄色で強調表示され、APT3 と APT29 の両方で使用されるものは緑色で強調表示されます。(すべては、マップした一般に公開されている情報のみに基づいており、これはそれらのグループが行ったことのサブセットにすぎません)。

組織の最も脅威に基づいて、関心を持つグループと手法を置き換える必要があります。上記のように独自の Navigator レイヤーを作成するために、上記のマトリックスを作成するための手順のステップバイステップガイドと、Navigator の機能の概要を示すビデオ チュートリアルを紹介します。

その後、情報を集約して、一般的に使用される手法を判断し、ディフェンダーが何を優先するかを知るのに役立ちます。これにより、テクニックを優先し、ディフェンダーが検出と緩和に焦点を当てるべきものを共有することができます。上記のマトリックスでは、APT3とAPT29が組織に対する脅威が高いと考えられる2つのグループであった場合、緑の技術は、軽減と検出方法を決定する最優先の優先順位かもしれません。我々の擁護者がCTIチームに防衛のためのリソースをどこに優先順位付けすべきかを把握する必要がある場合は、この情報を彼らが始める場所として彼らと共有することができます。

当社の擁護者が検出できる内容(今後の投稿で取り上げる)の評価を既に行っている場合は、その情報を脅威について知っていることをオーバーレイすることができます。あなたが気にしているグループがそれらの技術を使用し、それらを検出できないので、これはあなたのリソースに焦点を当てるのに最適な場所です!

あなたが持っているデータに基づいて敵対者を観察したテクニックを引き続き追加し、頻繁に使用される技術の「ヒートマップ」を開発することができます。ブライアン・ベイヤーと私はSANS CTIサミットで、MITREキュレーションとレッドカナリアキュレーションデータセットに基づいて異なる「トップ20」技術を考え出した方法について話しました。ATT&CK のテクニックをマッピングするこのプロセスは完璧ではなく、バイアスを持っていますが、この情報は敵対者が何をしているのかを明確に把握するのに役立ちます。(このスライドデッキでのバイアスと制限の詳細を読むことができます。

CTI に ATT&CK を使用しようとする上級チームにとって、さまざまなソースを ATT&CK にマッピングすることで、敵対者の行動を深く理解し、組織の防御に優先順位を付けたり、情報を提供したりすることができます。