40歳を過ぎたら人間ドッグを受けた方が良いとされており、私も昨年人生初の人間ドッグを受けてみた。

社畜の方は人間ドッグの補助を受けられ、実際に受けてみた人はわかると思うが、さまざまなオプションがある。

いろいろ悩んだ結果、人間ドッグの基本メニューに加えて、胃カメラオプションと、がん検診オプションをつけてみた。

終わった後にふと思ったのだが、毎年の旅行にはウン十万を平気でかけているのに、人間ドッグをケチるのは何かおかしいなと。

という訳で、次回からはフルコースで受けてみようと思った。

いきなり話がそれてしまったが、先日Facebookを見ていたら、脳ドッグの広告が流れていた。

普段こういう広告は無視するのだが、脳ドッグはまだ受けていない点、ネットで予約&決済ができる点、30分で済む点、価格が安い点(2万円を切る脳ドッグは明らかに安い)がとても気になり、受けてみることにした。

今回申し込んだのは

スマートドッグというところなのだが、恐らくITを活用して、検査機器の稼働率を上げることで費用を抑えているものと考えられる。

↑の様な検査機器を使うが、高額な機器であることは想像に難くない。

予約は30分間隔で実施できるようになっており(実際に検査機器を使うのは10分程度)、総合病院ではこのような真似はできないだろう。

医師免許とマーケティング&ITのセンスを持った人しか提供できないサービスで、よく思いついたと感心する。

ちなみにスマートドッグは提携会社で割引クーポンを配布している模様。

このサービスが面白いと感じるのは、MRI/MRAでの撮影結果を会員サイト上でも参照できる点である。

普通病院での何かの撮影結果は、診察室で医師から見せられることはあっても、データで提供されることはあり得ない。

ま、貰ったところで、それ以上何もできないということもあるが‥‥。

でも貰えるものは貰いたい!

そういった欲望に見事にかなえてくれる点はスバラシイ

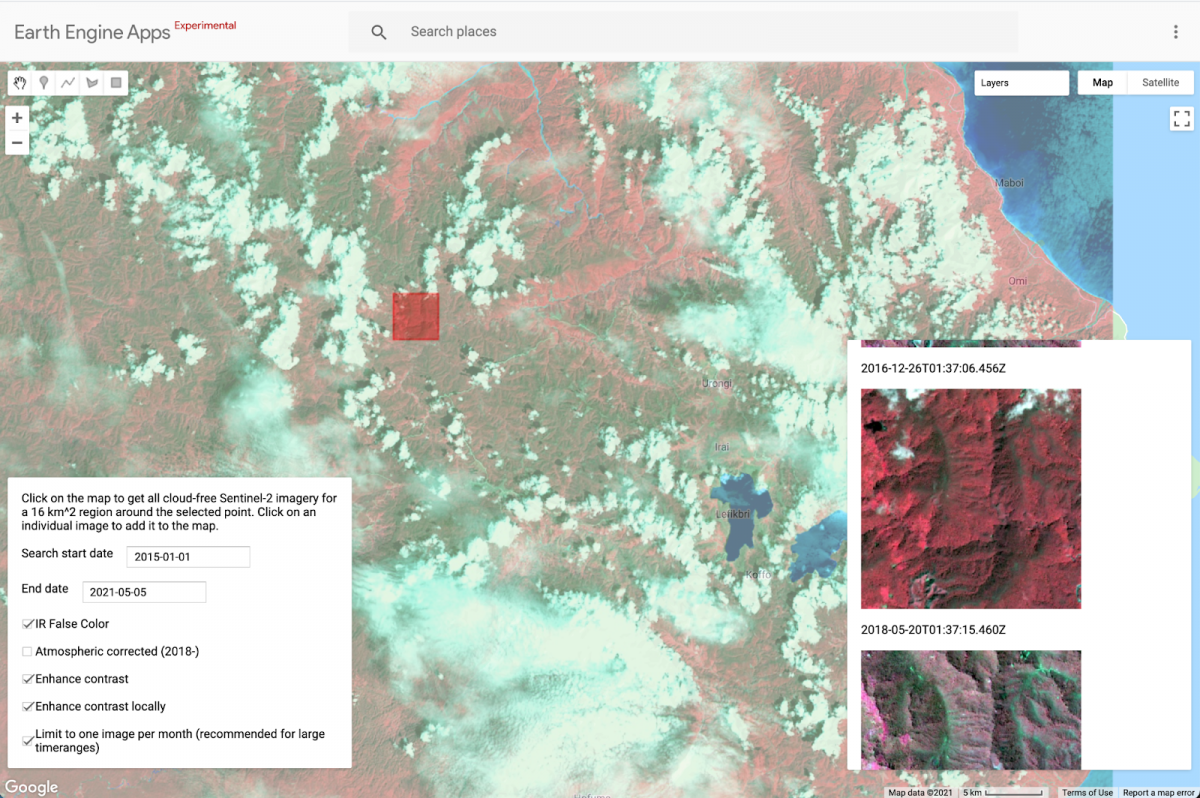

んで、私の脳みその撮影結果が↓

脳ドッグの結果はというと、、、、

実は大きな懸念が見つかって、後日大学病院で精密検査を受けることになった。

頭蓋内動脈狭窄症という、脳内の動脈が狭窄して脳内の血流が悪くなっている状態にあるらしい。

例えるなら、4車線の高速道路があって、高速道路の中の一部が1車線しか使えていない感じ。

原因として考えられるのは、

- 元々そうだった

→ほかの血管で補えている可能性があるため、経過観察

- 生活習慣病

→先生曰く、40代での発症はちと早すぎるらしい

- 血管の不具合

→血管内の一部がはがれているとか

らしいが、改めて精密検査をして見極めていくこととなった。

MRI/MRAは実施済みなので、造影剤を使ったCT検査を行うらしい。

うーん。だんだん生きた心地がしなくなってきた。。。