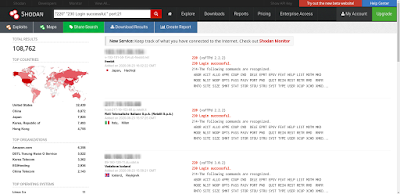

SHODANの検索エンジンをプロのように使いこなすための、SHODANの検索フィルターやSHODANのドークを含む、個人的なSHODANチートシートを共有しています。これを使えば、簡単に目的の検索結果を得ることができます。

GoogleやBing、Yahooなどのコンテンツ検索エンジンとは大きく異なります。GoogleやBing、Yahooのようなコンテンツ検索エンジンは、ウェブページのデータをクロールして検索用のインデックスを作成するのに対し、Shodanはポートを照会して結果のバナーを取得し、検索用のインデックスを作成します。

あなたがサイバーセキュリティの分野にいるならば、Shodan検索エンジンについてよく知られているはずです。Shodanは、インターネット上の特定の種類のコンピューター(ルーター、ウェブカメラ、サーバーなど)を、さまざまなフィルターを使って見つけることができるIoT検索エンジンです。Shodanは、ターゲットの受動的な偵察や、測定ツールとして最適なリソースです。

https://shodan.io/ を開いて、このSHODANチートシートのコマンドを打ち込むだけです。

SHODAN活用ガイド

Server:

特定のサーバーヘッダーフラグを持つデバイスやサーバーを探すことができます。脆弱なサーバーを調査することができます。

server: "apache 2.2.3"または、直接フラグを入れても検索できます。

apache 2.2.3hostname:

世界中の特定のホスト名を持つデバイスを検索します。ホスト名とは、ネットワークに接続されている機器に付けられたラベルのことで、WWWなどの各種通信で機器を見分けるために使用されます。SHODANチートシートに含まれる複数のフィルターを使用して、検索結果を絞り込むことができます。

server: "apache" hostname:"google"net:

IPアドレスまたは/x CIDRに基づいて、デバイスやマシンを検索します。このフィルターは、IPレンジや特定のIPアドレスとサブネットマスクの検索にも使用できます。

net:34.98.0.0/16os:

オペレーティングシステムに基づいてデバイスを検索します。特定のOSを搭載しているデバイスをすべて見つけることができます。これは、侵入テスト担当者が、特定のオペレーティングシステムのフィルタを持つ脆弱なマシンを見つけるのに役立ちます。

os:"windows xp"port:

開いているポートに基づいてデバイスを検索します。"port "フィルターは、特定のオープンポートを持つマシンを検索対象にすることができます。

proftpd port:21city:

特定の都市のデバイスを検索します。例えば、ムンバイの都市のみに絞って検索したい場合は、以下のようになります。

city:"Mumbai"country:

特定の国のデバイスを検索します。例えば、インドだけに絞って検索したい場合

country:"IN"geo:

一定の半径内にある特定の経度と緯度による地理的座標を与えてデバイスを見つける。

geo:"48.1667,-100.1667"before/after:

「after」と「before」のフィルターを使うと、特定の日付の後や前にデバイスを表示することができます。

使用できるフォーマットはdd/mm/yyyyです。

nginx before:13/04/2020 after:13/04/2018has_screenshot:

このフィルターは、スクリーンショットが利用可能な結果のみを返します。

has_screenshot:true city:"George Town"Wifi Passwords:

Shodanでは、無線LANの平文のパスワードを見つけることができます。

html:"def_wirelesspassword"Surveillance Cams:

ユーザー名:admin、パスワード:passwordで監視カメラのデータを取得する

NETSurveillance uc-httpdまた、以下のコマンドを使用することもできます。

Android Webcam ServerCitrix:

Citrix Gatewayの検索を行います。

title:"citrix gateway"Windows RDP Password:

ただし、セカンダリウィンドウズ認証を含む場合があります。

"\x03\x00\x00\x0b\x06\xd0\x00\x00\x124\x00"Misconfigured WordPress Sites:

wp-config.phpにアクセスすると、データベースの認証情報が表示されます。

http.html:"* The wp-config.php creation script uses this file"ワードプレスのメイン設定ファイルにアクセスし、設定ミスのサイトの認証情報やAUTH_KEYなどの機密情報を取得することができます。

Mongo DB servers:

mongo DBサーバの情報を提供するフィルタです。

"MongoDB Server Information" port:27017 -authenticationFTP servers allowing anonymous access:

完全なアノニマス・アクセスのためのデータを取得します。

"220" "230 Login successful." port:21Jenkins:

すべてのJenkinsのための検索 制限のないダッシュボード

x-jenkins 200Telnet Access:

telnetアクセスにパスワードが必要な機器を検索します。

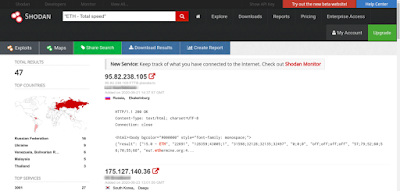

port:23 console gatewayEtherium Miners:

ETHを実行しているマイナーを表示しています。

"ETH - Total speed"screenshot.label:

セキュリティ設定がザルなWebカメラのスクリーンショットを表示

screenshot.label:ics country:"JP"ssl:

サーバの証明書情報に指定したドメインが含まれているサーバを列挙

ssl:expedia.com自組織のドメイン名が世界的にも珍しく、他企業との重複がない場合は TLD部分を省略すると、海外ドメインなども一気に検索が可能です。

例えば私が根に持っているOTAのexpedia.comは、ssl:expedia とすることで一気に検索を行うこともできます。

また、複数ドメインやホスト名を一気に検索したい場合は、以下のようにカンマで繋いで検索をすることもできます。

org:

IPアドレスの所有者情報に含まれる組織名をもとにサーバを列挙。

org:expedia