雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-327】個人情報保護委員会 長野県教育委員会に対する 個人情報の保護に関する法律に基づく行政上の対応について 2024/2/21

【セキュリティ事件簿#2024-053】NPO法人美原体育協会 不正アクセスによる個人情報の流出の可能性がある事案の発生について(お詫び) 2024/2/20

平素は、美原体育館等をご利用いただき、誠にありがとうございます。当体育館において、外部から業務用パソコンへの不正アクセスによる個人情報の流出の可能性があることが判明しました。

1 不正アクセスを受けたパソコンの環境

- 当館の業務用パソコン端末は計 5 台。被害当時、5 台のうち当該パソコンと親機の 2 台のみ電源が入った状態で、2 月 12 日(月)午後 7 時~14 日(水)午前 8 時半の 間、電源が入った状態で外部と接続され、遠隔操作可能な状態にあった。

2 当該パソコンからアクセスが可能であった個人情報の項目及び件数

3 発生の原因

- 業務中にインターネット検索をしていた際、誤って広告ページにアクセスしてしまっ たこと。

- 当該事案が発生した際、ただちに業務責任者へ共有すべきところ、情報インシデント が発生しているという認識がなかったため事業者内部の共有が遅れたこと。

4 再発防止策

- 指定管理者内でのインシデント発生時の体制及び対応策について再確認し、セキュリティ対策の徹底により再発防止策を講じること。

業務パソコン操作時にインターネット検索時の不審な広告やメール等にアクセスせ ず、万が一誤って接続し誘導・警告メッセージ等が出た場合には、すぐに当該パソコ ンの電源を切断し、ネットワークから遮断する。パスワードの変更及び個人情報を含 むファイルの管理を徹底する。 - 事案の発生から発覚まで職員間の共有がなく、市への報告が遅れたことから、今後、組織内の共有及び市への報告を直ちに行うこと。

5 今後の対応

- 二次被害についても専門業者と継続して対策を講じ、指定管理者職員によるインターネット上のパトロールも実施します。

- 流出の可能性があった個人情報の対象となる方に対し、周知とお詫び及び被害が発生していないか聞き取りを行ってまいります。

【セキュリティ事件簿#2024-052】株式会社クレイツ 弊社が運営していた「クレイツ公式オンラインショップ」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2024/2/20

1.経緯

2.個人情報漏えい状況(フォレンジック調査及び社内調査により判明した事実)

(1)原因

(2) クレジットカード情報漏えいの可能性があるお客様

(3)その他の個人情報が漏えいした可能性のあるお客様

お客様へのお願い

公表が遅れた経緯について

再発防止策ならびに弊社が運営するサイトの再開について

Kivaローンで社会貢献しながらマイルをゲットできるか検証(2024年3月号)※3か月目

今月も2件の新規融資を実行する。

これで総投資案件は6件。

1月に融資実行した案件からの返済が始まった。返済率は15%前後

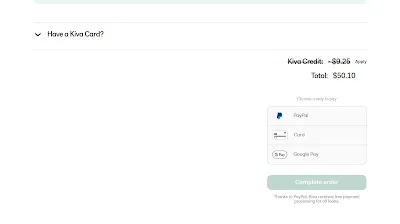

返済された金額は”Kiva Credit”として次回の融資実行時に請求金額から割引を受けることができる。というか、デフォルトでクレジットを使う設定になる。

クレジットを使ってしまうと検証にならないので、クレジットは毎回きちんと外すようにすることが重要。

■融資条件

- LOAN LENGTH:8 mths or less

- RISK RATING:4-5

- DEFAULT RATE:~1%

- PROFITABILITY:4%~

■新規融資案件

融資No:2737152号(https://www.kiva.org/lend/2737152)

- 融資国:タジキスタン

- Lending partner:Humo

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

- 返済率:0%

融資No:2731801号(https://www.kiva.org/lend/2731801)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

- 返済率:0%

■融資済み案件

融資No:2705613号(https://www.kiva.org/lend/2705613)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation

- 期間:8か月

- 融資実行:2024年1月

- 融資額:30USD(≒4,727.5円)

- 返済率:16%

融資No:2707642号(https://www.kiva.org/lend/2707642)

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年1月

- 融資額:30USD(≒4,727.5円)

- 返済率:15%

融資No:2716127号(https://www.kiva.org/lend/2716127)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

- 返済率:0%

融資No:2718123号(https://www.kiva.org/lend/2718123)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

- 返済率:0%

【セキュリティ事件簿#2024-051】ビー・スクエア 重要・当社基幹サーバーに対するサイバー攻撃についてお知らせとお詫び 2024/2/13

2月8日、当社内にて管理運用する基幹サーバーに対して、第三者の不正アクセスによるサイバー攻撃を受け、社内システムに障害が発生したことを確認しました(以下「本件」といいます。)。

お客様をはじめ関係者の皆様には深くお詫びを申し上げます。

本件の概要

2024年2月8日17時頃、当社内ファイルサーバーに不具合が生じているとの報告を受けました。

その後、当社内部にて調査をしたところ、サーバーがランサムウェアに感染していることが発覚したため、当該サーバーをネットワークから隔離するなどの被害拡大防止策を講じた上で、外部専門家の協力の下、対策チームを設置いたしました。

その後、同月9日に個人情報保護委員会に報告を行い、同時に第三者調査機関に調査を依頼しました。

第三者調査機関からの調査結果途中報告によると、本件について、当社ネットワークへの不正アクセスが行われたのち、サーバーに記録されていたデータがランサムウェアにより暗号化され、使用できない状況となったことを確認いたしました。

なお、当サイトからの個人情報の漏えいはありませんが、個人情報保護法に則った対応を進める予定です。

また、念のため一時的に当サイト内の全商品を非公開とさせていただいております。

復旧には一定期間を要する見込みであり、現在も復旧作業を継続しております。

今後は、再発防止を含めたセキュリティ強化に全力で取り組んでまいります。

お客様及び関係者の皆様には、ご不便およびご迷惑をお掛けし誠に申し訳ございません。 深くお詫び申し上げます。

【セキュリティ事件簿#2024-049】株式会社近大アシスト 不正アクセスによる個人情報の流出について(お詫び)

事案の内容

流出した個人情報の項目

(1)ECサイトを利用された学生様及び病院職員様のもの(261人)

(2)住宅紹介を利用された令和6年(2024年)4月採用予定者様のもの(2人)

閲覧された可能性がある個人情報の項目

対応

再発防止策

- 社内システムにおけるパスワードの複雑化、再設定および秘匿化

- よりセキュリティレベルの高いメールサービスへの移行

- 管理体制の見直しとシステム専門委託業者の導入によるシステム部門の強化

- 不正アクセスの有無についての定期的なチェック体制の構築

- 社内向け情報セキュリティ講習の実施