雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2022】大阪急性期・総合医療センター 情報セキュリティインシデント調査委員会報告書について 2023年3月28日

【セキュリティ事件簿#2023-100】株式会社ベビーランドタマベビー 弊社が運営する「ECサイト」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2023年3月23日

2022年12月16日、一部のクレジットカード会社から、弊社サイトを利用したお客様のクレジットカード情報の漏洩懸念について連絡を受けました。該当するECサイトは2022年11月4日に閉鎖し、新サイトへ移行しておりましたがお客様の安全を考え2022年12月21日に新サイトでのカード決済を停止いたしました。

弊社が運営する「ECサイト ベビーランド」のシステムの一部の脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行われたため。

2021年3月9日~2022年10月28日の期間中に「ECサイト ベビーランド」においてクレジットカード決済をされたお客様5,246名で、漏洩した可能性のある情報は以下のとおりです。

- カード名義人名

- クレジットカード番号

- カード有効期限

- カードセキュリティコード

- 顧客情報(会員登録時にご入力頂いたお名前、お名前(フリガナ)、会社名、住所、メールアドレス、電話番号、FAX番号、パスワード、性別、職業、生年月日)

上記に該当する5,246名のお客様については、別途、電子メールにて個別にご連絡申し上げます。

【セキュリティ事件簿#2023-099】東京都 ホームページ掲載データへの個人情報の誤掲載について 2023年03月23日

- 令和4年2月4日(金曜日)午後に、会社名等を含むデータを東京都オープンデータカタログサイトに掲載。約230名分の会社名、氏名、メールアドレスがダウンロード可能な状態となっていた。

- 令和5年3月13日(月曜日)午後に、デジタルサービス局職員が当該サイト上のデータを点検したところ、個人情報が含まれていることを発見し、当日中に当該データを削除した。

【セキュリティ事件簿#2023-098】株式会社TRINUS 不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2023年3月22日

【TryHackMeウォークスルー】Nmap Advanced Port Scans

Task 1 Introduction

ここは、Nmapシリーズ(ネットワークセキュリティ入門モジュールの一部)の3つ目です。

- Null Scan

- FIN Scan

- Xmas Scan

- Maimon Scan

- ACK Scan

- Window Scan

- Custom Scan

さらに、以下を取り上げます。

- Spoofing IP

- Spoofing MAC

- Decoy Scan

- Fragmented Packets

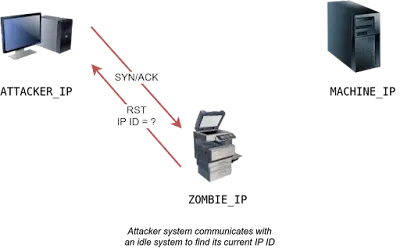

- Idle/Zombie Scan

ファイアウォールやIDSシステムを回避するためのオプションやテクニックについて説明します。また、Nmapからより詳細な情報を取得するためのオプションについても説明します。

■question

※無し

Task 2 TCP Null Scan, FIN Scan, and Xmas Scan

まずは、次の3種類のスキャンをご紹介します。

- Null Scan

- FIN Scan

- Xmas Scan

Null Scan

Nullスキャンでは、フラグは設定されず、6 つのフラグビットはすべて 0 に設定されます。このスキャンは、-sN オプションを使用して選択することができます。フラグが設定されていないTCPパケットは、下図に示すように、オープンポートに到達しても何の応答も引き起こしません。したがって、Nmapの観点では、nullスキャンで応答がないのは、ポートが開いているか、ファイアウォールがパケットをブロックしているかのどちらかであることを示しています。

しかし、ポートが閉じている場合、ターゲットサーバーはRSTパケットで応答することが想定されます。その結果、RSTの応答がないことを利用して、閉じていないポートすなわちopenまたはfilteredを把握することができます。

以下は、Linuxサーバーに対するnullスキャンの例です。実施したnullスキャンでは、ターゲットシステム上の6つのオープンポートを正常に識別しています。null スキャンは、これらのポートが開いていることを確実に示すことはできず、ポートがファイアウォール ルールに起因して応答しない可能性もあります。

pentester@TryHackMe$ sudo nmap -sN MACHINE_IP

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:30 BST

Nmap scan report for MACHINE_IP

Host is up (0.00066s latency).

Not shown: 994 closed ports

PORT STATE SERVICE

22/tcp open|filtered ssh

25/tcp open|filtered smtp

80/tcp open|filtered http

110/tcp open|filtered pop3

111/tcp open|filtered rpcbind

143/tcp open|filtered imap

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 96.50 seconds多くのNmapオプションはroot権限を必要とすることに注意してください。Nmapをrootで実行しているのでなければ、上の例のように-sNオプションを使用してsudoを使用する必要があります。

FIN Scan

FINスキャンは、FINフラグが設定されたTCPパケットを送信します。このスキャンタイプは、-sF オプションを使用して選択できます。同様に、TCPポートが開いている場合、応答は送信されません。ここでも、Nmapは、ポートが開いているか、ファイアウォールがこのTCPポートに関連するトラフィックをブロックしているかどうかを確認することはできません。

しかし、ポートが閉じられている場合、ターゲットシステムはRSTで応答します。その結果、どのポートが閉じられているかを知ることができ、この知識を使って開いているポートやフィルタリングされているポートを推測することができるようになります。ファイアウォールの中には、RSTを送信せずにトラフィックを「静かに」ドロップするものがあることは注目に値します。

以下は、Linuxサーバーに対するFINスキャンの例である。この結果は、先にnullスキャンを使用して得た結果とよく似ています。

pentester@TryHackMe$ sudo nmap -sF MACHINE_IP

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:32 BST

Nmap scan report for MACHINE_IP

Host is up (0.0018s latency).

Not shown: 994 closed ports

PORT STATE SERVICE

22/tcp open|filtered ssh

25/tcp open|filtered smtp

80/tcp open|filtered http

110/tcp open|filtered pop3

111/tcp open|filtered rpcbind

143/tcp open|filtered imap

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 96.52 secondsXmas Scan

Xmasスキャンは、クリスマスツリーのイルミネーションにちなんで名づけられました。Xmasスキャンは、FIN、PSH、URGフラグを同時に設定します。Xmasスキャンは、オプション-sXで選択することができます。

NullスキャンやFINスキャンと同様に、RSTパケットを受信した場合、そのポートはクローズされていることを意味します。それ以外の場合は、open|filteredと報告されます。

次の2つの図は、TCPポートが開いている場合と閉じている場合を示しています。

以下のコンソール出力は、Linuxサーバーに対するXmasスキャンの例を示しています。得られた結果は、nullスキャンやFINスキャンの結果とよく似ています。

pentester@TryHackMe$ sudo nmap -sX MACHINE_IP

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:34 BST

Nmap scan report for MACHINE_IP

Host is up (0.00087s latency).

Not shown: 994 closed ports

PORT STATE SERVICE

22/tcp open|filtered ssh

25/tcp open|filtered smtp

80/tcp open|filtered http

110/tcp open|filtered pop3

111/tcp open|filtered rpcbind

143/tcp open|filtered imap

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 84.85 secondsこれら3つのスキャンタイプを効率的に使用できるシナリオの1つは、ステートレス(非ステートフル)ファイアウォールの背後にあるターゲットをスキャンする場合です。ステートレスファイアウォールは、着信パケットにSYNフラグが設定されているかどうかをチェックし、接続の試行を検出します。SYNパケットと一致しないフラグの組み合わせを使用すると、ファイアウォールを欺き、その背後にあるシステムに到達することが可能になります。しかし、ステートフルファイアウォールは、このような細工を施したパケットをすべて実質的にブロックし、この種のスキャンを無意味なものにしてしまいます。

■question

In a null scan, how many flags are set to 1?

⇒0

⇒1

In a Xmas scan, how many flags are set to 1?

⇒3

Start the VM and load the AttackBox. Once both are ready, open the terminal on the AttackBox and use nmap to launch a FIN scan against the target VM. How many ports appear as open|filtered?

⇒7

Repeat your scan launching a null scan against the target VM. How many ports appear as open|filtered?

⇒7

Task 3 TCP Maimon Scan

Uriel Maimonは1996年にこのスキャンを初めて説明しました。このスキャンでは、FINビットとACKビットが設定さ れます。ターゲットは、応答としてRSTパケットを送信する必要があります。しかし、ある種のBSD由来のシステムでは、オープンポートを公開している場合、パケットをドロップします。このスキャンは、現代のネットワークで遭遇するほとんどのターゲットでは機能しません。しかし、ここではポートスキャンの仕組みとハッキングの考え方をより理解するために、取り入れています。このスキャンタイプを選択するには、-sM オプションを使用します。

ほとんどのターゲット・システムは、TCPポートが開いているかどうかに関係なく、RSTパケットで応答します。このような場合、開いているポートを発見することはできません。下図は、TCPポートが開いている場合と閉じている場合の両方で期待される動作を示しています。

以下のコンソール出力は、Linuxサーバーに対するTCP Maimonスキャンの一例です。前述の通り、オープンポートとクローズドポートは同じ動作をするため、Maimonスキャンではターゲットシステム上のオープンポートを発見することができませんでした。

pentester@TryHackMe$ sudo nmap -sM 10.10.252.27

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:36 BST

Nmap scan report for ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27)

Host is up (0.00095s latency).

All 1000 scanned ports on ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27) are closed

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 1.61 secondsこのタイプのスキャンは、システムを発見するために最初に選ぶスキャンではありませんが、いつ役に立つかわからないため、知っておくことは重要です。

■question

In the Maimon scan, how many flags are set?

⇒2

Task 4 TCP ACK, Window, and Custom Scan

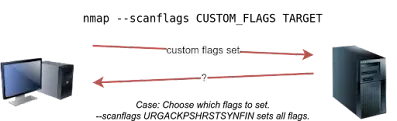

このタスクでは、TCP ACKスキャン、TCPウィンドウスキャンの実行方法、およびカスタムフラッグスキャンの作成方法について説明します。

TCP ACK Scan

まず、TCP ACKスキャンから説明します。その名の通り、ACKスキャンはACKフラグがセットされたTCPパケットを送信します。このスキャンを選択するには、-sAオプションを使用します。下の図に示すように、ターゲットはポートの状態に関係なく、ACKに対してRSTで応答することになります。この挙動は、ACKフラグが設定されたTCPパケットは、今回のケースとは異なり、何らかのデータの受信を確認するために、受信したTCPパケットに応答してのみ送信されるはずであるために起こります。したがって、このスキャンでは、単純なセットアップでは、ターゲット・ポートが開いているかどうかはわかりません。

次の例では、ファイアウォールをインストールする前にターゲットVMをスキャンしています。予想通り、どのポートが開いているのかを知ることはできませんでした。

pentester@TryHackMe$ sudo nmap -sA 10.10.86.220

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:37 BST

Nmap scan report for 10.10.86.220

Host is up (0.0013s latency).

All 1000 scanned ports on MACHINE_IP are unfiltered

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 1.68 secondsこのようなスキャンは、ターゲットの前にファイアウォールがある場合に有効でしょう。その結果、どのACKパケットがレスポンスになったかに基づいて、どのポートがファイアウォールによってブロックされなかったかを知ることができます。つまり、このタイプのスキャンは、ファイアウォールのルールセットと構成を発見するのに適しています。

ターゲットVM 10.10.86.220にファイアウォールを設定した後、ACKスキャンを繰り返しました。今回、興味深い結果が得られました。下のコンソール出力に見られるように、ファイアウォールによってブロックされていないポートが3つあります。この結果は、ファイアウォールがこの3つのポート以外のすべてのポートをブロックしていることを示しています。

pentester@TryHackMe$ sudo nmap -sA 10.10.86.220

Starting Nmap 7.60 ( https://nmap.org ) at 2021-09-07 11:34 BST

Nmap scan report for 10.10.86.220

Host is up (0.00046s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

22/tcp unfiltered ssh

25/tcp unfiltered smtp

80/tcp unfiltered http

MAC Address: 02:78:C0:D0:4E:E9 (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 15.45 secondsWindow Scan

もう1つの類似のスキャンは、TCPウィンドウ・スキャンです。TCPウィンドウ・スキャンは、ACKスキャンとほぼ同じですが、返されたRSTパケットのTCPウィンドウ・フィールドを検査するものです。特定のシステムでは、これによってポートが開いていることが判明することがあります。このスキャン・タイプは、オプション -sW で選択することができます。下図に示すように、ポートが開いているか閉じているかにかかわらず、「招かれざる」ACKパケットに対する返信としてRSTパケットを受け取ることが予想されます。

同様に、ファイアウォールのないLinuxシステムに対してTCPウィンドウ・スキャンを起動しても、あまり情報は得られません。以下のコンソール出力でわかるように、ファイアウォールのないLinuxサーバーに対するウィンドウスキャンの結果は、先に実行したACKスキャンと比較して、余分な情報を与えていないことがわかります。

pentester@TryHackMe$ sudo nmap -sW 10.10.86.220

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:38 BST

Nmap scan report for 10.10.86.220

Host is up (0.0011s latency).

All 1000 scanned ports on ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27) are closed

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 1.60 secondsしかし、ファイアウォールの背後にあるサーバーに対してTCPウィンドウスキャンを繰り返すと、より満足のいく結果が得られると思われます。以下のコンソール出力では、TCPウィンドウスキャンによって3つのポートがクローズドとして検出されたことが指摘されています。(これは、同じ3つのポートがフィルタリングされていないとラベル付けされたACKスキャンとは対照的です)。これらの3つのポートが閉じられていないことは分かっていますが、ファイアウォールがそれらをブロックしていないことを示す、異なる反応を示していることに気付かされます。

pentester@TryHackMe$ sudo nmap -sW 10.10.86.220

Starting Nmap 7.60 ( https://nmap.org ) at 2021-09-07 11:39 BST

Nmap scan report for 10.10.86.220

Host is up (0.00040s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

22/tcp closed ssh

25/tcp closed smtp

80/tcp closed http

MAC Address: 02:78:C0:D0:4E:E9 (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 14.84 secondsCustom Scan

- 攻撃者は、送信元IPアドレスを詐称したパケットを対象マシンに送信する。

- ターゲットマシンは、偽装されたIPアドレスを宛先として返信する。

- 攻撃者は返信をキャプチャしてオープンポートを把握する。

- アイドルホストの現在のIP IDを記録できるように、アイドルホストが応答するようにトリガーをかける。

- ターゲットのTCPポートにSYNパケットを送信する。このパケットは、アイドルホスト(ゾンビ)のIPアドレスから送信されているように見えるように偽装する必要があります。

- アイドルマシンを再度トリガーして応答させ、新しいIP IDと先に受信したIP IDを比較できるようにする。

⇒-sI 10.10.5.5

pentester@TryHackMe$ sudo nmap -sS 10.10.252.27

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:39 BST

Nmap scan report for ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27)

Host is up (0.0020s latency).

Not shown: 994 closed ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

80/tcp open http

110/tcp open pop3

111/tcp open rpcbind

143/tcp open imap

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 1.60 secondspentester@TryHackMe$ sudo nmap -sS --reason 10.10.252.27

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:40 BST

Nmap scan report for ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27)

Host is up, received arp-response (0.0020s latency).

Not shown: 994 closed ports

Reason: 994 resets

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 64

25/tcp open smtp syn-ack ttl 64

80/tcp open http syn-ack ttl 64

110/tcp open pop3 syn-ack ttl 64

111/tcp open rpcbind syn-ack ttl 64

143/tcp open imap syn-ack ttl 64

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Nmap done: 1 IP address (1 host up) scanned in 1.59 secondspentester@TryHackMe$ sudo nmap -sS -vv 10.10.252.27

Starting Nmap 7.60 ( https://nmap.org ) at 2021-08-30 10:41 BST

Initiating ARP Ping Scan at 10:41

Scanning 10.10.252.27 [1 port]

Completed ARP Ping Scan at 10:41, 0.22s elapsed (1 total hosts)

Initiating Parallel DNS resolution of 1 host. at 10:41

Completed Parallel DNS resolution of 1 host. at 10:41, 0.00s elapsed

Initiating SYN Stealth Scan at 10:41

Scanning ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27) [1000 ports]

Discovered open port 22/tcp on 10.10.252.27

Discovered open port 25/tcp on 10.10.252.27

Discovered open port 80/tcp on 10.10.252.27

Discovered open port 110/tcp on 10.10.252.27

Discovered open port 111/tcp on 10.10.252.27

Discovered open port 143/tcp on 10.10.252.27

Completed SYN Stealth Scan at 10:41, 1.25s elapsed (1000 total ports)

Nmap scan report for ip-10-10-252-27.eu-west-1.compute.internal (10.10.252.27)

Host is up, received arp-response (0.0019s latency).

Scanned at 2021-08-30 10:41:02 BST for 1s

Not shown: 994 closed ports

Reason: 994 resets

PORT STATE SERVICE REASON

22/tcp open ssh syn-ack ttl 64

25/tcp open smtp syn-ack ttl 64

80/tcp open http syn-ack ttl 64

110/tcp open pop3 syn-ack ttl 64

111/tcp open rpcbind syn-ack ttl 64

143/tcp open imap syn-ack ttl 64

MAC Address: 02:45:BF:8A:2D:6B (Unknown)

Read data files from: /usr/bin/../share/nmap

Nmap done: 1 IP address (1 host up) scanned in 1.59 seconds

Raw packets sent: 1002 (44.072KB) | Rcvd: 1002 (40.092KB)| Port Scan Type | Example Command |

|---|---|

| TCP Null Scan | sudo nmap -sN MACHINE_IP |

| TCP FIN Scan | sudo nmap -sF MACHINE_IP |

| TCP Xmas Scan | sudo nmap -sX MACHINE_IP |

| TCP Maimon Scan | sudo nmap -sM MACHINE_IP |

| TCP ACK Scan | sudo nmap -sA MACHINE_IP |

| TCP Window Scan | sudo nmap -sW MACHINE_IP |

| Custom TCP Scan | sudo nmap --scanflags URGACKPSHRSTSYNFIN MACHINE_IP |

| Spoofed Source IP | sudo nmap -S SPOOFED_IP MACHINE_IP |

| Spoofed MAC Address | --spoof-mac SPOOFED_MAC |

| Decoy Scan | nmap -D DECOY_IP,ME MACHINE_IP |

| Idle (Zombie) Scan | sudo nmap -sI ZOMBIE_IP MACHINE_IP |

| Fragment IP data into 8 bytes | -f |

| Fragment IP data into 16 bytes | -ff |

| オプション | 目的 |

|---|---|

| specify source port number |

| append random data to reach given length |

| オプション | 目的 |

|---|---|

--reason | explains how Nmap made its conclusion |

-v | verbose |

-vv | very verbose |

-d | debugging |

-dd | more details for debugging |

第3回九州サイバーセキュリティシンポジウム振り返り

第3回九州サイバーセキュリティシンポジウム(3/16~3/17)に参加してきた。

昨年は北九州開催で1日のみだったが、今回は長崎開催で2日間。

2日目は午前中でシンポジウム終わりなので、金曜午後と土、日は長崎観光にして地域経済にも貢献することを試みる。

では講演メモ

①産業分野におけるサイバーセキュリティ政策

いざというときに備えて、平時からインシデント対応ベンダーの確保をしておきましょうという話があったが、自分はあまり考えていなかった。

冷静に考えると、コロナ過の初期にPCR検査や発熱時の相談先でかかりつけ医がいる人はかかりつけ医に相談できたのに対して、かかりつけ医がいない人は右往左往したのと同じ理屈なのかもしれない。

インシデント対応が自組織で完結できれば良いが、そんな組織はほとんどなく、日ごろから特定のセキュリティベンダーとの付き合いは必要であることを学んだ。

最近セキュリティにおけるサプライチェーンリスクの顕在化事例が多くなってきている(個人的にはメタップスペイメントやショーケースなどがそうだと思っている)が、特に中小企業に対するセキュリティ対策について独禁法や下請け法的な観点でどこまで求めるべきなのかという相談が経産省に対して多く寄せられているらしい。

サイバーセキュリティ対策の要請自体は直ちに問題になることはないというのが後援での見解で、関連文書が出ていることを教えてもらった。

サプライチェーン全体のサイバーセキュリティの向上のための取引先とのパートナーシップの構築に向けて

また、近年ITマネジメントがロクに出来ない企業がEC-CUBEのようなオープンソースに手を出して大やけど(クレカ流出被害)する事例が続出しているが、OSS管理手法に関する事例集についてのリマインドがあった。(自分もすっかり存在を忘れていた・・・)

SBOMについてはその重要性が取りざたされているが、SBOMを食品の成分表に例えた話はとても分かりやすかった。

最後に、「ECサイト構築・運用セキュリティガイドライン」のリリースの共有があった。

先日、被害事例が絶えないEC-CUBEの自組織への導入を阻止したところ、「じゃー何ならいいんだ」みたいな話になっているので、参考にしようと思う。

②TOTO株式会社におけるセキュリティ対策について

TOTOが北九州に本社がある会社であることをこの時初めて知った。

個人的にはユーザー企業の事例紹介が一番好き。

いくつも参考になる話があったが、何点か感じたことをあげてみる。

・EDRはMDRとセットにしないと、正直役に立たないのではないかと感じた。

・グローバルでのインシデント対応体制の確立

⇒緊急時に現地の専門家の支援を受けられるようにする

⇒ユーザー企業で社員を現地に向かわせるのはいろいろハードルが高い。

・セキュリティツールは全端末に導入

⇒未導入端末は検出して督促し、確実に穴を塞ぐ

・EPPとEDRは相性問題が発生する可能性も考慮する

⇒相性問題発生時はどちらかをチューニングする必要がある

・リモートワークの常態化を踏まえるとVPNは無くしたい

⇒業務がブラウザベースであればSWGに移行

・ホワイトリスト運用は破綻するリスクが高い

・ログ分析で使えるツール

⇒CDIRコレクタ

⇒CyberChef

・セキュリティ対策は終わりも完成もない

③地域医療における医療DX ~長崎県@あじさいネットの取り組み~

(略)

④パネルディスカッション

FFRI前田氏、サイボウズ松本氏、EY松下氏、LAC西本社長による地域セキュリティコミュニティに関するパネルディスカッション。

西本社長が司会をするパネルディスカッションは毎回聞いていて面白い。

「公助」という言葉を強く意識させられたパネルディスカッションだった。

特に中小企業や一人情シスの組織なんかは「公助」が命綱に近い存在なのかもしれない。

一つ私が知らなかったのは、Grafsecという組織の存在。

こういうのに参加することで、日本のセキュリティレベルの底上げに貢献できるのではと思った(活動時間をどうねん出するかは悩ましいが・・・・)

食事・ナイトセッション

参加者には長崎名物卓袱(しっぽく)弁当とドリンクが振舞われた。

酔いが回ってナイトセッションはほとんど記憶がありません・・・

⑤業務執行としての情報セキュリティ再考

二日目の最初のセッション。

視点が重要。セキュリティ担当者は特損の発生を防ぐために日々頑張るが、経営層はDX(セキュリティ含む)で事業に対してプラスの効果を出したい。

机上演習は重要で、実施後の評価とフィードバックが重要(社長の発言内容が一般常識から乖離していないかのチェック。記者会見で「寝てないんだよ!」とかの失言はないか、とか)

インシデント対応を進めていくと、「原因究明派」と「拡大防止派」との派閥争いが起きるらしい(すごくわかる気がする・・・)

個人情報保護委員会のサイトによると、全てのケースが必ずしも公表しなければならないわけではない(公表しない方が良いケースも存在する)

参考:サイバー攻撃被害に係る情報の共有・公表ガイダンスのポイント

⑥なぜ、Zホールディングスはバグバウンティを推進するのか

バグバウンティの最大のデメリットの一つがハッカーの身元保証をどうするかであるが、セキュリティプラットフォーム(HackerOne、Synack)を活用、というか信用することにしているらしい。

2019年~2022年までの実績のデータはとても興味深いものだった(その場限りの情報だと思うので、ここでは控えることにする)。

バグバウンティは開催期間が長くなると参加者が減る傾向にあるが、報奨金を増やすことで参加者も増えるらしい。

⑦船舶を取り巻くサイバーセキュリティの現状について

外航海運は貿易量の99.5%を占める。それを担う隻数は2,000超で、日本の人口が急減しない限り、輸入大国の日本はこの規模の船が必要。

にもかかわらず、海運は重要インフラの14分野に入っていない。

船も今後自動航行等の技術革新が起きるが、それに伴ってサイバーセキュリティの問題が起きる(2017年にはGPSスプーフィングにより、黒海で別の位置に誘導されるインシデントが発生)

⑧サイバー犯罪の現状と対策

(略)

--

2022年は参加者全員にお土産が配られたが、今年は抽選に変わっていてちょっと残念だった。

九州サイバーセキュリティシンポジウムは毎年開催場所が変わるということで、毎年参加できると必然的に九州の様々な地を旅することができる。

これは素晴らしい企画である。是非継続してほしい。

強いて難点を言うとすれば、チケットがやや争奪戦気味になっている点。ふつーに開催1週間前でもチケットが購入できるような環境になると嬉しい。

あと、小耳にはさんだ話、九州域内には数百人規模でカンファレンスを行う様な場所(ハコ)が少ないらしい。

ちなみに今回の会場となった出島メッセ長崎もつい最近できた施設の様である。

主催者の皆様、ご苦労様です。応援しています。