- Twitterの検索バーを使います。OSINT(オープンソース・インテリジェンス)やSOCMINT(ソーシャルメディア・インテリジェンス)などのキーワードで検索します。また、プライバシーに関するコンテンツを探している場合は、OPSEC(オペレーショナル・セキュリティ)や、プライバシーやセキュリティという言葉を検索してみてください。これらのキーワードはすべて、OSINT関連のコンテンツの投稿に使われています。OSINTのようなキーワードで検索すると、OSINTの話題を定期的に投稿しているTwitterユーザーを見つけることができるので、次のヒントが役に立ちます。

- Tweetdeckを使ってダッシュボードを設定し、OSINTやSOCMINTなどのキーワードやハッシュタグをフォローしましょう。まだまだあります。フォローしたいアカウント(OSINTのコンテンツを定期的に投稿している人)を特定したら、そのアカウントをユーザーとして追加して、その人が発信するツイートをモニターできるようにします。Tweetdeckは、ユーザーやキーワードを監視・追跡するための簡単で無料のオプションです。

- 毎週月曜日の朝08:00 CESTに発行されるSector035のWeek in OSINTをお読みください。TwitterでSector035をフォローして最新情報を入手してください。似ているようで違うのが、Lorand Bodoが毎週OSINT、テロリズム、過激派に関するツイートを厳選して紹介しています。最新情報は、Lorandをフォローしてください。ツールが投稿されているのを見たら、そのツールがどのように機能するかを理解する最善の方法は、自分でテストしてツールやリソースを探索することだということを覚えておいてください。そのツールがあなたのOSINTの仕事に役立つかどうかを評価し、もしあなたが現在現場で働いていないのであれば、OSINT担当者がどのようにそれを応用できるかを考えてみてください。

- Start Meページは、OSINTツールのブックマークによく使われます。ツイッターでHatless1derとして活動しているGriffinは、OSINTに特化したStart Meページを開設している。https://start.me/p/DPYPMz/the-ultimate-osint-collection他のOSINT Start Meページを発見したい場合は、Google Dorkの「site:」を使用してください。Site:start.me “osint”Site:start.me “socmint”Site:start.me “opsec”Alternatively you can use the Google Dork “inurl:”inurl:start.me “osint”inurl:start.me “socmint”inurl:start.me “opsec”これにより、一般には知られていないOSINT、SOCMINT、OPSECのStart Meページを提供できることが多い。

- YouTubeは、OSINTのリソースやテクニックを無料で学べる良いリソースです。もしあなたが視覚的な学習者であれば、Benjamin StrickやOSINT Dojoのチャンネルで、ステップバイステップで説明されている優れたOSINT技術があります。

- OSINT関連の最新のカンファレンスを探して、無料の講演がオンラインで公開されているかどうかを確認してください。例えば、最近のLayer 8カンファレンスの講演をチェックしてみましょう。https://www.youtube.com/c/Layer8Conference

- https://www.reddit.com/r/OSINT のようなフォーラムで他の人から学びましょう。OSINTについてもっと知りたい人や質問がある人は、定期的にこのサブレディットに投稿します。

- OSINT Curious Discordチャンネルに参加して、私たちに関わってください! https://discord.com/invite/FHagzwXqbT

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

OSINTコンテンツの最新情報を得る / Staying Up to Date with OSINT Content(転載)

情報セキュリティ体制の“格付け”、IT連が開始 初年度は42社が星獲得(転載)

日本のIT関連団体を束ねる日本IT団体連盟(以下、IT連)は、日経500種平均構成銘柄の企業を対象に、情報セキュリティへの取り組みや情報開示の体制について“格付け”する取り組みを始めた。初年度は500社中42社が「特に優良で他の模範となる」として星を獲得した。

調査期間は2021年7月~9月上旬。各社の有価証券報告書やコーポレートガバナンス報告書、企業Webサイト、ISMS認証、Pマークといった公開情報を参照した他、各社が公開していない情報セキュリティの取り組みを確認するアンケート調査も実施。これらを総合的に評価した。

業種別の傾向では、保険業6社中6社が「おおむね積極的な情報開示を行っていた」として1位に。次点は情報・通信業で「情報開示度合いにばらつきが大きい。通信は積極的である一方、情報(IT)には消極的な企業が複数社あった」としている。その他製品、電気・ガス業、卸売業もばらつきはあるものの「おおむね積極的な情報開示を行っている」という。

星を1つ得た企業は以下の42社。22年度以降は取り組みなどに応じ、星の数を複数に拡大していく計画という。

- ANAホールディングス

- JFEホールディングス

- KDDI

- SCSK

- SOMPOホールディングス

- T&Dホールディングス

- TIS

- Zホールディングス

- アルプスアルパイン

- エクシオグループ

- エヌ・ティ・ティ・データ

- オムロン

- オリックス

- キヤノンマーケティングジャパン

- スカパーJSATホールディングス

- セブン&アイホールディングス

- セブン銀行

- ソニーグループ

- ソフトバンク

- ソフトバンクグループ

- トレンドマイクロ

- ネットワンシステムズ

- ベネッセホールディングス

- リコー

- 伊藤忠テクノソリューションズ

- 関西電力

- 九州電力

- 三井住友フィナンシャルグループ

- 三井物産

- 三菱UFJフィナンシャル・グループ

- 三菱電機

- 双日

- 大阪ガス

- 大日本印刷

- 凸版印刷

- 日本ユニシス

- 日本製鉄

- 日本電気

- 日本電信電話

- 日立製作所

- 富士フイルムホールディングス

- 野村総合研究所

LOLBAS(Living Off The Land Binaries and Scripts)/環境寄生型攻撃とは?

サイバーのトレンドは移り変わりやすいものですが、現在よく見られる手法の一つに「living-off-the-land」というバイナリの使用があります。living off the land」(LotL)という概念は、Derbycon 3.0(2013年)でChristopher CampbellとMatt Graeberが初めて紹介したもので、OSやユーザーから提供された、通常は正当な目的で使用されているが悪意のあるアクターにも悪用される可能性のあるバイナリを使用する際の攻撃者の行動を指します。これにより、攻撃者は、通常のネットワーク活動や通常の管理作業に紛れ込み、隠れた状態を維持することができ、その結果、赤旗を上げる可能性が低くなります。

LotLBinは、ファイルレス・マルウェアや正規のクラウド・サービスと組み合わせて、組織内で検知されない可能性を高めるために、通常は搾取後の攻撃フェーズで、さまざまな脅威アクターによって使用されていることに留意する必要があります。LotLは、DLLハイジャック、ペイロードの隠蔽、プロセスダンプ、ファイルのダウンロード、UACキーロギングの回避、コードのコンパイル、ログの回避、コードの実行、横方向への移動、持続などの機能を備えています。LotLBinsの概念は新しいものではない。初期のDOSバージョンやUnixシステムをはじめとするほとんどすべての従来型のオペレーティングシステムには、攻撃者が悪用できる実行ファイルが含まれていました。しかし、Windowsの場合、サイバー攻撃者が利用できるWindowsシステムツールが100種類以上存在します。

このブログシリーズでは、脅威となる人物がなぜLotLを使うのか、LotLの仕組みを確認し、実際のLotL攻撃の例を紹介します。また、一般的に使用されているいくつかの手法を検出し、防止するためのガイダンスを紹介します。

Why Attackers Live Off the Land

「living-off-the-land」という手法は、攻撃者にレーダーを掻い潜る機会を与えます。正当なツールであれば疑われることも少なく、ハッシュ値やIOC、シグネチャなど多くの検知方法を回避することができます。

LotL攻撃は非常に効果的です。Ponemon Instituteの「State of Endpoint Security Risk Report」によると、ファイルレス攻撃は、ファイルベース攻撃の約10倍の確率で成功するとのことです。

これらのツールは、通常、セキュリティオペレーションセンター(SOC)のルールからホワイトリストに登録されているため、これらのツールからの活動は無視されることが多いのです。Living off the land(LotL)とは、ランサムウェアのように、攻撃者がマルウェアの使用を攻撃の連鎖のかなり後の段階まで抑制し、被害者に対応する時間をほとんど、あるいは全く与えないという戦術です。

また、悪意のある活動を発見しても、その背後にいるのが誰なのかを調査員が判断しなければならないため、帰属の確認にはさらに時間がかかります。一般的に、サイバー攻撃グループは、使用するマルウェアによって識別されます。高度なサイバー犯罪グループや国家の支援を受けたハッカーは、カスタムメイドのマルウェアを使用することが多いため、特定の活動の背後にいるかどうかを簡単に識別することができます。しかし、LotLツールやカスタムされていないマルウェアを使用して攻撃が行われた場合、そのような活動の背後にいる可能性のある人物を特定することははるかに困難です。

これらの理由を総合すると、攻撃者にとって明らかにメリットがあるため、攻撃者はLotLツールを利用して活動を行うことが多くなっています。

Why is Popularity Continuing?

その証拠に、LotLのTTP(戦術、技術、手順)は、時間が経てば経つほど普及していきます。Crowdstrike社の「2019 Global Threat Report」では、攻撃の40%以上が、すでにインストールされているツールや機能を使って実行されていると指摘しています。

LotLのTTPは、MetaSploit、PowerSploit、Exploit Packなど、オープンソースで人気のあるハッキングフレームワークやツールの中で、ますますアクセスしやすくなっています。言うまでもなく、安価にレンタル・購入できるコモディティ・マルウェアには、販売時にすでにLotL機能が搭載されています。

最近まで、LOLの技術は、コンプロマイズ後の活動で使用されることがほとんどで、攻撃者はPowerShell、Windows Management Instrumentation(WMI)、CMD、Psxec.exeなどの正規の管理ツールを活用して、偵察や横移動を行っていました。しかし、ここ数年、LotLBinは、最初の侵害行為のペイロードの一部として、マルウェア作者の間で人気を博しています。

サイバー攻撃でLotLが使用されていることを検知・分析することは、もはや高度な脅威アクターグループや強固なマルウェアを示唆するものではありません。しかし、ほとんどの組織やセキュリティチームにとって、検知と緩和は依然として困難な状況にあります。

How Do LotL Attacks Work?

先に述べたように、LotLBinsの概念は新しいものではなく、Windowsに特有のものでもありません。ほとんどすべての従来のオペレーティングシステム(OS)には、攻撃者が悪用できる実行ファイルが含まれていますが、ここでは例示のためにWindows OSに焦点を当てて説明します。

LotLアタッカーは、たいてい4つのアプローチのうちの1つを使います。

- Dual-use tools:ネットワークやシステムの管理に使用されるツールをハイジャックすることで、攻撃者はネットワークのトラバース、コマンドの実行、データの盗用、さらには追加プログラムやマルウェアのダウンロードが可能になります。例えば、ファイル転送プロトコル(FTP)クライアントや、他のシステム上でプロセスを実行するために使用されるMicrosoft SysinternalsのツールであるPsExecなどのシステム機能が挙げられます。

- Fileless persistence:再起動後、ハードディスクに読み込まれていないにもかかわらず、悪意のある感染がシステムに残ってしまう攻撃のこと。これは通常、悪意のあるスクリプトをWindowsレジストリに保存することで行われます(VBS(Visual Basic Scripting)に関連する変更など)。

- Memory-only threats:有害なペイロードがメモリ内で直接実行される。これは確立された攻撃形態である。2001年には、マイクロソフト社のウェブサーバー「IIS」の脆弱性を突いた「CODE-RED」というメモリ専用ワームが大量に感染しました。メモリのみを使用する方法では、デバイスのメモリに直接侵入することができ、再起動で除去することができますが、パッチが適用されていないコンピュータは常に再感染の危険にさらされています。

- Non-Portable Executable (PE) file attacks:この方法では、悪意のある感染は、バイナリ実行ファイル(EXE)やダイナミックリンクライブラリ(DLL)を使用せずに、JavaScriptやPowerShellなどの領域に影響を与えます。移植可能な実行ファイルを使用しない攻撃は、JavaScript、PowerShell、マクロやスクリプトを含むMicrosoft Office文書などの領域に影響を与えます。悪意のある感染は、正規のツールの内部に留まります。

攻撃には、これらのカテゴリーのうち1つ以上の活動が含まれることがあり、これまでにいくつかの複合的な脅威が確認されています。

How to Protect Against Living-off-the-Land Attacks

Primary Defense Tactics

LotL攻撃に対する最初の防御策は、ネットワークへの不正なアクセスの可能性を制限することです。すべての VPN やリモートアクセスシステムにおいて、二要素認証と効果的なクレデンシャル管理を行うことが重要です。ユーザとマシンのアイデンティティを管理するための洗練されたアプローチは、悪意のあるアクターの攻撃経路を狭め、ネットワークにアクセスして横方向に移動することを困難にします。鍵や証明書を紛失したり侵害されたりした企業は、特にリスクが高いと言えます。盗まれた鍵やログイン証明書によって、攻撃者は通常は非公開で暗号化されている領域に最初にアクセスできるようになります。また、ID の作成と使用を分析・監視できるようになると、侵入者の行動が最初に発見される可能性が高くなります。(土地を離れて生活している攻撃者は、通常、攻撃を特定しにくい方法で行動することを忘れないでください)。

また、ツール間のデータ交換やネットワーク内のシステム機能が効果的に暗号化されていれば、万が一、攻撃者に気づかれずに侵入されたとしても、その被害を抑えることができます。攻撃者は、証明書の管理に役立つシステム機能も悪用しています。例えば、WindowsプログラムのCertUtil(証明書のダウンロードと更新に使用)は、攻撃者によって悪用されており、ユーザーに危険なファイルを開かせた後、悪意のあるペイロードを追加でダウンロードするために使用されています。

Additional Tips

- ネットワーク内でのDual-use toolsの使用状況を監視する。

- 必要に応じてアプリケーションホワイトリストを使用する。

- 迷惑メール、予期せぬメール、不審なメールの受信に注意する。

- Microsoft Officeの添付ファイルで、ユーザーにマクロを有効にするよう促すものに注意する。

- セキュリティソフトウェアとオペレーティングシステムを常に最新の状態に保つ。

- 2FAやログイン通知などの高度なアカウントセキュリティ機能がある場合は、それを有効にする。

- すべてのアカウントに強力なパスワードを使用する。

- 終了時には必ずセッションからログアウトする。

Taking a Parent-Child Perspective

親プロセスから生成された子プロセスに異常がある場合、悪意のある活動を示している可能性があるため、親子関係の観点から見ると、少し興味深いことになります。例えば、word.exeからpowershell.exeが生成された場合、スピアフィッシングの添付ファイルである可能性があります。親子関係を利用してLotL攻撃を検知する現在のソリューションには、ルールの記述やヒューリスティックな手法があります。これらの解決策はうまく機能しますが、時に厳格すぎたり緩すぎたりして、うまく一般化できません。また、ルールの作成には多大な労力が必要となります。

Search-and-Filter Approach

おそらく、より役立つ戦術は、SIEMを使用して、これらすべてのバイナリ、ライブラリ、スクリプト、コマンド、および操作を検索することです(あなたが持っているログによります)。検索を実行したら、以下に追加の手順を示します。

- まず始めに、これらの検索では、管理者アカウントの動作が多く表示されます。これらのツールは、ネットワーク管理者やシステム管理者が日常的に使用しているものです。これらのユーザーのリストを作成し、検索対象から除外してください。

- 次に、これらのイベントをユーザー名と数でグループ化して見てみましょう。これらのツールや機能が大量に定期的に使用されているアカウントは、調査する必要があります。この方法で、ほとんどの合法的な行動が判明したと満足できるまで作業を続けます。(期間は、お客様の環境の規模や複雑さによって異なります)。

- そして、チューニングされたデータを2つの目的で使用することができます。まず、ログを定期的に調査して、知らないうちにこれらのイベントが急増しているアカウントがないかどうかを確認することができます。また、SIEMのルールを設定して、管理者以外のアカウントによるこれらのツールや機能の使用の急増を検出することもできます。

- その後、すべてのバイナリ、ライブラリ、スクリプト、コマンド、および操作を含むルックアップテーブルまたはリファレンスセットを作成します。そして、あるアカウントが一定期間(推奨は24時間)にこれらを大量に使用し、かつ管理者アカウントではない場合、さらなる調査のために警告を発します。

Additional Resources

これらの攻撃者がどのようなツールや機能を使用しているかを知ることで、これらの攻撃からよりよく保護することができます。世の中には素晴らしいリソースがたくさんあります。その中でも特に役に立つものをいくつか紹介しましょう。

- The LOLBAS Project

このプロジェクトでは、Windows上でLotLテクニックに使用できるすべてのバイナリ、スクリプト、ライブラリをドキュメント化しています。詳細はこちらの Read Me をご覧ください。私たちにとってより重要なのは、次のステップで私たちが探す115のバイナリ、スクリプト、ライブラリをすべてリストアップしたLOLBASを見ることです。 - GTFOBins

LOLBASに触発されて、GTFOBinsはLOTL攻撃の一部として悪用される可能性のある188のUnixバイナリを文書化しています。サイトはこちら - GTFOBins. - JPCERT/CC

JPCERT/CCは、多くの素晴らしいサイバーセキュリティのコンテンツをリリースしています。2016年に、彼らは攻撃者に悪用されるWindowsコマンドの投稿を公開しましたが、これは今でも当てはまります。これらを「初期調査」「偵察」「感染拡大」の3つのカテゴリーに分けています。ポストの全文はこちらでご覧ください。 - Azure Sentinel Rare Operations

Azure Sentinelの検出機能の1つは、少数のアカウント以外では発生しないはずだが、攻撃者にとっては便利な稀な操作を探すものです。探すべき操作と無視すべきアカウントについては、こちらの記事をご覧ください。

これらのバイナリ、ライブラリ、スクリプト、コマンド、操作は、LotL攻撃を検知してブロックするのに役立つ素晴らしいリソースとなります。

最終的には、ネットワークに侵入した攻撃者が利用できるツールやシステムなどのリソースには限りがあります。攻撃者がアクセスできる潜在的に有害な機能と、その機能を使ってできることを制限することで、LotL攻撃はより早く発見され、阻止されることが期待できます。この記事に興味を持っていただき、上記の防御策のいくつかを実践していただければ幸いです。

米国CISA、脆弱なアプリを発見するApache Log4jスキャナーをリリース / CISA releases Apache Log4j scanner to find vulnerable apps(転載)

アメリカのサイバーセキュリティ・インフラ安全保障局(CISA)は、CVE-2021-44228およびCVE-2021-45046として追跡されている2つのApache Log4jリモートコード実行脆弱性の影響を受けるWebサービスを特定するためのスキャナをリリースしたことを発表しました。

- URLリストのサポート

- 60以上のHTTPリクエストヘッダに対応(従来は3~4ヘッダ)

- HTTP POSTデータパラメータのファジング

- JSONデータパラメータのファジング

- 脆弱性発見・検証のためのDNSコールバックをサポート

- WAFバイパスのペイロード

2021年10月16日~31日 サイバー攻撃のタイムライン / 16-31 October 2021 Cyber Attacks Timeline

2021年10月の第2回目のサイバー攻撃のタイムラインが発表され、86件のイベントを収集した10月前半の明らかな中断の後、イベント数(111件)が急激に増加しました。当然のことながら、ランサムウェアが引き続き脅威の中心となっており、直接的または間接的にイベントの30.6%(111件中34件)を占めています(前回のタイムラインでは28.6%)。

当然のことながら、脆弱性は、日和見主義の攻撃者や国家が関与する攻撃者にとって、攻撃者が最初にアクセスするための好ましい手段の1つとして、脅威の状況を特徴づけ続けています。「Google Chrome」プラットフォームの「annus horribilis」は続いており、この2週間でも、新たな脆弱性が大量に悪用されています。CVE-2021-21224、CVE-2021-31956、CVE-2021-38000、そしてCVE-2021-38003。

メガ・ブリーチの季節はまだ終わっていません。今回は、モスクワの5,000万人のドライバーのデータが、地下フォーラムでわずか800ドルで売られてしまいました。

アラブ首長国連邦の会社の従業員に、取締役が別の組織の買収の一環として資金を要求したと信じ込ませるために、偽装メールと偽装音声を使って、詐欺師のグループが3500万ドルを奪いました。

この2週間、サイバースパイの分野では特に多くの出来事がありましたが、これは驚くべきことではありません。2021年5月以降、140社のマネージド・サービス・プロバイダやクラウド・サービス・プロバイダが攻撃を受け、少なくとも14社が侵害されたことを受けて、大規模なサプライチェーン攻撃を行ったNobeliumグループが新たなキャンペーンを展開しています。北朝鮮のLazarus Groupは、韓国のシンクタンクとラトビアの資産監視ソリューションを開発している企業を標的とした新たなキャンペーンを行い、影から戻ってきました。しかし、HarvesterやLightBasinのような新しいアクターも登場しています。そして、リストはこれだけでは終わらない...。

日本関連は2件あります。

フォーティネットの研究者が、日本のMinecraftゲーマーを狙ったと思われるランサムウェア「Chaos」の亜種を発見しました。

KDDIを装い、日本で人気のウイルス対策製品である「あんしんセキュリティ」を装ったフィッシングキャンペーンで、Androidの情報窃取ツール「FakeCop」の新たな亜種が発見されました。

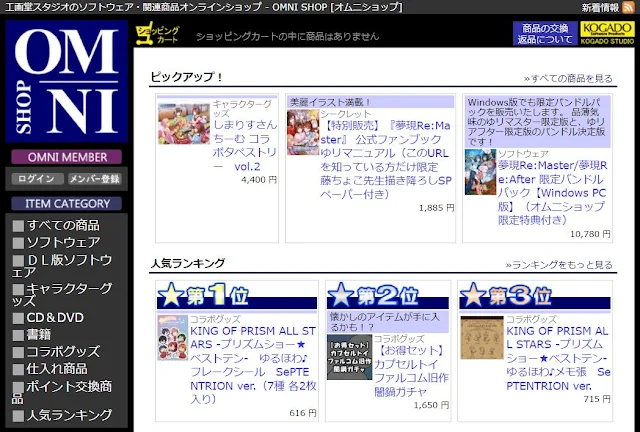

Visa LINE Payのカード不正利用(転載)

Visa LINE Payのカード不正利用

Twitter上でカード不正利用が多数呟かれていており、投稿を見ると、LINE Pay VISAカードのユーザが不正利用の被害を受けている様に思えます。投稿で具体的な加盟店として名前が挙がっているのが「工画堂スタジオ」なのですが、その他にも、(不正利用された際に使われた)加盟店がある様です。

LINE Pay VISAクレジットカードに見覚えない買い物通知が2265円。

VISA加盟店としか記載なく、問い合わせしたら、具体的に「工画堂スタジオ」とのこと。

全く見に覚えないことをオペレーターに言うと、この名前で最近多く問い合わせあるとのこと💧

— やまちゃん🗻YouTube水曜19時 (@tozankayamachan) 2021年12月20日

LINE Pay VISAカードで12/18に覚えのない13200円の利用通知が。カード会社に問い合わせたところ不正利用だそうです。「工画堂スタジオ」というところが利用元になっていて、他の人からも不正利用の報告が相次いでるとのことでした

— hamham (@happy_hamham) 2021年12月20日

LINE Pay VISAカードで覚えのない利用通知について問い合わせして、不正利用であることを確認。請求停止の処置とカード番号の変更(再発行)を案内されたので一安心。

このカードは即通知が来るので初動を早くできた。

— 雨ノ森かわねぎ'21 (@kawanegi) 2021年12月20日

土曜日に普段ほとんど利用していないVisa LINE Payクレジットカードの利用通知が届いた。不審に思い、三井住友カードに問い合わせたところ、工画堂スタジオという加盟店で不正利用されたことが分かり、カードを再発行してもらうことになった。不正利用された分については、補償してもらえるとのこと。

— たく坊 (@ta9boh) 2021年12月20日

LINE PAY VISAカードに謎の利用通知があったので三井住友カード様に問い合わせたところ

— がーゆ (@yugapon_jp) 2021年12月20日

似たような不正利用が相次いでいて、現在調査中だそうです。

Twitterで検索すると似たような状況の人が沢山でていますね。

繋がりやすい電話と、真摯な対応の三井住友はこれからも愛用させていただきたいです。

工画堂スタジオのECサイトが閉鎖中だったので、このサイトからカード情報漏えいが発生したのかと思ったのですが、「同一人物からのものと見られる多数のアカウント登録及び所品購入を内容とする不審なアクセスを検知」した事が公表されていますので、スキマーを使ったECサイトの侵害からのカード情報漏えいというよりは、他で入手されたカード情報が、このECサイトで不正利用された可能性の方が高い気がします。

「遊ぶカネ欲しさ」ではない? ソニー生命「170億円事件」に浮かぶ大和銀行「1100億円事件」との意外な共通点(転載)

「遊ぶカネ欲しさ」ではない? ソニー生命「170億円事件」に浮かぶ大和銀行「1100億円事件」との意外な共通点

ソニー生命で170億円にものぼる巨額の不正送金事件が発覚した。逮捕された男性社員は、ソニー生命がバミューダ諸島に保有していた完全子会社である「エスエー・リインシュアランス」の口座を介して、米国の別口座へ不正に1億5500万ドルを送金した疑いが持たれているという。

エスエー・リインシュアランス社は2021年9月に解散しており、手続きのさなかに精算を担当していた従業員が資金を移動させたという。被害者であるソニー生命側も、170億円という巨額の資金を従業員が動かせる状態であったことから内部統制についての懸念が生まれてくる。場合によっては法令等順守にかかる内部管理体制の不備があるとして、他の金融機関と同様、金融庁による何らかの行政処分が下される可能性すらある。

近年、従業員による着服や横領といった事件が発覚する例が増えている。2021年9月にはJA高知県の50代職員が、保険契約を勝手に解約して払戻金を受け取るという手口で2011年からの10年で4471万円を不正に着服していることが発覚したばかりだ

2020年には第一生命の元従業員が、合計で19億5000万円を保険契約者から不正に騙(だま)し取っていたことが明らかとなったほか、住友重機械労働組合の積立年金を当時の会計担当であった女性が合計で10億円を超える額を、2013年から2018年にわたって着服していた疑いがあるとして逮捕されている。

上記で挙げたような10億円、20億円といった着服金額だが、これは日産自動車の元会長であるカルロスゴーン氏が私的に流用した日産の資金に匹敵する規模である。ゴーン氏は日産という大企業の会長という立場と、映画顔負けの国外脱出劇といった要素でインパクトが大きいものの、18億円という金額自体は着服事案の中では突出して大きな額とはいえない。

しかし、今回発覚した170億円にのぼる詐取は、これまでの着服事案とは一線を画すレベルで大きい。直近で私的流用が問題となった最も大きい着服事案が大王製紙の事例で、106億円だ。これは従業員ではなく、同族経営者で当時の会長であった井川意高氏がカジノで遊ぶために複数の子会社から総額で106億円を不正に引き出していたもので、ソニー生命の事例はこれをさらに上回る水準である。

創業家で自身が会長という立場であれば、巨額の引き出しがバレないと信じて犯行に出るのも分からなくはないが、今回170億円を引き出したのは一介の社員であり、会社自体も内部管理体制が他業種と比べて厳しい保険会社で行われた事件である点で異質だ。犯行に及んだ社員もまさかバレないと信じて犯行に及ぶほど愚かでもないだろう。

170億円という過去の着服事例からは一線を画す被害金額から考えても、容疑者のソニー生命社員は生活費や遊行費のためではなく、何らかの組織的な事情が介在した結果犯行に及んだ可能性がある。それだけでなく、背後で指示をしていた黒幕や共犯の存在も疑われてきそうだ。

では、今回の着服が私的流用ではないとしたらどのような要因が考えられるだろうか。

可能性としては、不正な取引における損失穴埋めが挙げられる。従業員の不正のうち、被害額が100億円を超える事例のほとんどが、ビジネス上の失敗を穴埋めするための不正取引である。その中でも2つの事件を今回はピックアップしたい。

まずピックアップしたい事例が1995年の大和銀行(現:りそな銀行)のニューヨーク支店で発覚した巨額の不正取引事件である。当時、米国債トレーダーであった井口俊英氏がもたらした11億ドル、当時の為替レートで1100億円にものぼる巨額損失によって、大和銀行は米国から別途巨額の制裁金がかけられただけでなく、米国からの退去命令も受けるといった三重苦に見舞われることとなった。

同氏は、84年に初めて5万ドルを着服したものの、95年までそれが明るみに出ることはなかった。着服がバレずに気が大きくなったのか、その4年後には52万ドルを着服している。きっかけは変動金利債券の取引損失だ。損失が明らかになってトレーダーをクビになることを恐れ、同氏は書類を偽造するなどして、自己裁量の取引を行うようになった。この時井口氏はニューヨーク支店の実質的な支配人であったことから、その不正を指摘できる者が支店にはいなかったのだ。

巨額のポジションは米国の巨大な債券市場を動かすには十分すぎるほどだった。彼が債券を売買するとすぐさまその手口は「トレーダートゥシ」によるものと看破され、徐々に身動きが取れないカモとなり、損失が膨らんでいった。

結局、同氏はもはや1100億円にも膨らんだ損失をトレードで取り返すのは不可能と悟ったのか、当時大和銀行の頭取であった藤田彬氏に自白し事件が明るみに出ることとなったのである。

この事件では、簿外取引の損失をケイマン諸島の法人に付け替えるという、いわゆる“飛ばし”が組織的に行われていた。この策は功を奏し、ケイマン法人に飛ばした損失は穴埋めが上手くいったようで、飛ばしから7年後に解散している。

ソニー生命の事例との共通点は、大和銀行と同じタックスヘイブンであるバミューダ諸島の子会社を介した不正事案となっている点だ、どちらも事件発覚時には解散している点でも類似性がある。海外における関係会社において、どちらのパターンでも一人の従業員に大きな裁量が任されていた点も重なる。

ちなみに、従業員の不正が原因で会社に損害を与えた最も大きい金額は48億2000万ユーロ、当時の為替レートで7600億円である。その人物は同社のトレーダーであったジェローム・ケルビエル氏だ。同氏は本来、同じ商品の市場間の価格差に着目し、安い方を買い、高い方を売ることでリスクを極力抑えて利ざやを稼ぐという裁定取引を任されていた。

しかし、同氏は片方のポジションを架空の取引に偽装するという手口で、裁定取引をしているとみせかけ実際はリスクを取ったポジションで取引を行っていた。ケルビエル氏の不正は2005年から07年までの株高の恩恵を受けているうちは明るみに出ることがなかったが、世界金融危機の発生した08年1月に不正が発覚、ポジションは精算されることとなった。同氏の築いたポジションを全て精算したあとに残ったのは7600億円もの損失だけだった。

動機は「自分が成功し、金融の天才だと誰もが認めるようになると本当に信じていた」というもので、自己承認欲求の高まりが招いた事件であるといえる。

ちなみに、同氏は当然ソシエテジェネラルをクビになったが、この解雇が不当であるとして逆に同社を訴えた。この訴えはなんと第一審で認められ、16年にはソシエテジェネラルに対してケルビエル氏に40万ユーロを賠償する判決を下したのである。理由は、ソシエテジェネラル側はケルビエル氏の不正取引を把握していながら、利益が出ていたため見過ごしていたと認定されたからだ(なおその後、ソシエテジェネラル側は控訴している)。

この2つの事例の他にも、銅の不正取引で3000億円近い損失を出した住商巨額損失事件などが有名だ。ビジネスの中でも金融商品がらみの不正取引は被害額が大きくなりやすい傾向がある。

ソニー生命の事例は、現段階では動機などが明らかになっていないものの、過去事例と照らし合わせれば、「遊ぶ金欲しさ」や「ほんの出来心」といった典型的な着服事案とは明確に区別されるべき犯罪である可能性が高い。全貌の究明が待たれるところである。