今、注目すべき次世代のセキュリティ対策――XDRとEDRの違いとは?

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

今、注目すべき次世代のセキュリティ対策(転載)~EDRとEPP(NGEPP)はプロダクト的に一本化されないのだろうか?~

今、注目すべき次世代のセキュリティ対策――XDRとEDRの違いとは?

ファンダメンタル1やるだけでも、基本的なこと、理解できるのでお勧めですよー(転載)

education.splunk.com/catalog

コース概要

時間

CISAのランサムウェア対策のガイドライン / Protecting Sensitive and Personal Information from Ransomware-Caused Data Breaches (転載)

OVERVIEW

PREVENTING RANSOMWARE ATTACKS

- サイバー・インシデント対応計画には、ランサムウェアのインシデントに対する対応と通知の手順を含める必要があります。サイバーインシデント対応計画の作成に関する詳細は、「CISA and Multi-State Information and Sharing Center (MS-ISAC) Joint Ransomware Guide」を参照してください。

- レジリエンス計画では、重要な機能へのアクセスや制御ができなくなった場合に、どのように運用するかを規定する必要があります。CISAは、組織が運用の回復力とサイバーセキュリティの実践を評価するために、技術的ではない無料のサイバー回復力評価を提供しています。

a.リモート・デスクトップ・プロトコル(RDP)やその他のリモート・デスクトップ・サービスの使用に関するベストプラクティスを採用すること。脅威となる人物は、露出した安全性の低いリモートサービスを通じてネットワークに最初にアクセスし、その後ランサムウェアを拡散させることがよくあります。

i.RDPを使用しているシステムのネットワーク監査、未使用のRDPポートの閉鎖、指定回数の試行後のアカウントロックアウトの実施、多要素認証(MFA)の適用、RDPのログイン試行のログ取得。

b.定期的に脆弱性スキャンを実施し、特にインターネットに接続する機器の脆弱性を特定して対処する。CISAは、重要インフラ組織がランサムウェアなどのサイバー脅威にさらされている状況を評価、特定、軽減するために、脆弱性スキャンを含むさまざまなサイバー衛生サービスを無料で提供しています。これらのサービスを利用することで、組織の規模を問わず、リスクを低減し、攻撃のベクトルを緩和する方法についての提案を受けることができます。

c.オペレーティングシステム、アプリケーション、ファームウェアなどのソフトウェアをタイムリーに更新する。インターネットに面したサーバや、ウェブブラウザ、ブラウザ・プラグイン、ドキュメント・リーダーなど、インターネット上のデータを処理するソフトウェアに存在する重要な脆弱性や脆弱性に対して、タイムリーにパッチを当てることを優先してください。迅速なパッチ適用が不可能な場合は、ベンダーが提供する緩和策を実施する。

d.デバイスが適切に設定され、セキュリティ機能が有効になっていることを確認する。例えば、ビジネス目的で使用されていないポートやプロトコルを無効にする。

e.SMB(Server Message Block)プロトコルのインバウンドおよびアウトバウンドを無効化またはブロックし、SMBの古いバージョンを削除または無効化する。

a.強力なスパムフィルターを実現

b.不審な活動(例:フィッシング)やインシデントを特定して報告する方法に関するガイダンスを含む、サイバーセキュリティのユーザ意識向上およびトレーニングプログラムを実施すること。CISAは、ユーザー意識向上トレーニングの効果をサポートし、測定するために、組織向けに無料のPhishing Campaign Assessmentを提供しています。

a.アンチウイルス、アンチマルウェアのソフトウェアとシグネチャが最新であることを確認する。

b.アプリケーションのallowlistingを実装する。

c.アカウント使用ポリシー、ユーザーアカウント制御、および特権アカウント管理により、ユーザーおよび特権アカウントが確実に制限されていること。

d.可能な限りすべてのサービスにMFAを採用し、特にウェブメール、仮想プライベートネットワーク(VPN)、重要なシステムにアクセスするアカウントにMFAを採用する。

e.CISAの「Cyber Essentials」や「CISA-MS-ISAC Joint Ransomware Guide」からサイバーセキュリティのベストプラクティスを導入する。

PROTECTING SENSITIVE AND PERSONAL INFORMATION

a.機密性の高い個人情報が保存されているコンピューターまたはサーバーを特定すること。注:業務上不可欠な場合を除き、インターネットに面したシステムやラップトップに機密データや個人データを保存しない。ラップトップに機密データが含まれている場合は、暗号化し、デバイスの適切な物理的セキュリティについて従業員を教育する。

b.静止画や転送中の機密情報を暗号化する。

c.ファイアウォールを導入し、悪意のある、あるいは不要なネットワークトラフィックからネットワークやシステムを保護する。

d.機密情報や個人情報を保管するシステムをさらに保護するために、ネットワークセグメンテーションの適用を検討している。

4.サイバー・インシデント対応および通信計画に、データ侵害インシデントに対する対応および通知手順が含まれていることを確認する。通知手順が適用される州法に準拠していることを確認する。(各州のデータ漏洩通知法については、National Conference of State Legislatures, Security Breach Notification Lawsを参照してください。各州のデータ漏洩通知法に関する情報は、「National Conference of State Legislatures: Security Breach Notification Laws」を参照してください)。

RESPONDING TO RANSOMWARE-CAUSED DATA BREACHES

a.どのシステムが影響を受けたかを判断し、直ちに隔離します。複数のシステムに影響があると思われる場合は、スイッチレベルでネットワークをオフラインにします。ネットワークを一時的にオフラインにすることがすぐにできない場合は、ネットワーク(イーサネットなど)のケーブルを探し、感染した機器をネットワークから外すか、Wi-Fiから外すことで感染を食い止めます。

b.影響を受けたデバイスをネットワークから削除できない場合や、ネットワークを一時的にシャットダウンできない場合に限り、ランサムウェアの感染がさらに広がるのを防ぐために、感染したデバイスの電源を落とします。注意:この手順は、揮発性メモリに保存されている感染成果物や潜在的な証拠が失われる可能性があるため、必要な場合にのみ実行してください。

c.影響を受けたシステムをトリアージして復旧・回復させる。重要度に応じて優先順位をつける。

d.チームと相談して、予備的な分析に基づいて、何が起こったのかを最初に理解し、文書化します。

e.社内外のチームや利害関係者を巻き込み、インシデントの緩和、対応、回復に向けてどのような支援ができるかを伝える。データ漏洩の経験を持つ、信頼できる第三者のインシデント対応プロバイダーに支援を依頼することを強く検討する。

新型ウィキリークス!? / "post-WikiLeaks era" suggests "what, JTM, era?" Or, "DDoSecrets" "Distributed Denial of Secrets" era which cannot be tweeted but leaked is ok? Weird dookie.

nitter.bcow.xyz/NatSecGeek/status/1427955665268613124#m

フレディ・マルティネスは、ドナルド・トランプに対する弾劾手続きの最新状況をツイッターで追跡していたとき、CNNの放送のスクリーンショットを見て、奇妙な印象を受けた。彼のフィードには、議事堂の暴徒のひとりが撮影した手ぶれのある電話の映像が映っていたのだ。CNNはこの映像を、マルティネスが出会ったばかりの人物の仕業としている。比較的無名のハクティビストであるドンクエンビーが、右派のソーシャルネットワークであるパーラーからデータをスクレイピングしたのだ。彼らはそのデータを、マルティネスが顧問を務める「Distributed Denial of Secrets」に提供した。この集団は、32テラバイトにおよぶ暴動時の投稿やビデオのアーカイブを共有可能なアーカイブとして公開し、事実上誰でも利用できるようにした。その中には、報道機関や議会の調査官も含まれ、弾劾公聴会でビデオの一部を流した。

マルティネスにとって、捜査官が何百万人ものアメリカ人のためにビデオを再生するのを見るのは「超現実的」であり、「サイバーパンクの瞬間」とマルティネスは誰かが呼ぶのを聞いた。Distributed Denial of Secrets(DDoSecrets)は、2018年末に設立されて以来、秘密主義の政府、腐敗した企業、強力な法律事務所の悩みの種となっていました。2020年6月、「BlueLeaks」として知られるリリースで、同グループは269ギガバイトの法執行機関のデータを公開し、米国全土の警察の不正行為や監視の行き過ぎを暴露しました。また、DDoSecretsは、海外のタックスシェルターやソーシャルメディアサイト「Gab」、極右勢力がよく利用するキリスト教系クラウドファンディングサイトの証拠となる記録を公開しました。また、ウクライナにおけるロシア政府の計画や、ミャンマー政府のビジネス取引を明らかにするなど、独裁者にも影響を与えています。これらの情報は、世間の関心を引く多くのニュース記事を生み出し、DDoSecretsはジャーナリストにとって貴重な情報源となっているが、同時に標的にもなっている:2020年7月、ドイツ当局は組織のサーバーの1つを押収した。昨年8月には、米国国土安全保障省がDDoSecretsを「犯罪的ハッカー集団」とする公報を出したという不吉なニュースもありました。しかし、2月になると、議会は上院議場でパーラーのビデオについて議論していた。

WikiLeaks後の時代に、ジャーナリスティックな透明性を求める動きの先頭に立つことは、このような矛盾をはらんでいます。米国政府のある部分はグループメンバーの作品を利用し、別の部分は彼らを犯罪者と表現する。

WikiLeaksが2018年12月にデータの公開を停止してから、透明性を追求する組織、ハッカー、内部告発者、リーク者の中でも、DDoSecretsは、その協調的な規律、技術的な洗練性、幅広い情報源のネットワークだけでなく、エゴのなさと透明性への積極的なコミットメントにおいても、際立っています。このような錬金術的な組み合わせは、グループ内での意見の相違や世間からの批判がないことを意味しているわけではありません。実際、グループの知名度の高まりや、公開する情報の限界を超えようとする姿勢は、行く先々で組織を敵に回しているように見えます。

DDoSecretsは、個人情報や機密情報を含むハッキングやリークされた情報の濁った世界で、厄介な問題に取り組まなければなりませんでした。何を公開すべきか?誰を信用できるのか?また、ハイテク企業が政府の調査機関と協力して公的な秘密を守り、調査報道を犯罪化する準備ができている中で、透明性を確保する活動はどのようにして生き残ることができるのか?今もそれを解明し続けている。

超党派であることを公言しているDDoSecretsは、無政府主義的な政治と、禁断の知識に対するハッカーの好奇心、そして抑圧された人々への一般的な共感を融合させたような倫理観を持っています。ラテン語で書かれた「Veritatem cognoscere ruat caelum et pereat mundus」というスローガンは、「天が落ちても、世界が滅びても、真実を知ること」という意味になります。これは、「情報は自由でありたい」という言葉の、より大胆で、より変革的なバージョンと言えるでしょう。

フリーランスのジャーナリストとして国家安全保障を取材し、情報公開法の要求を積極的に提出していたBestは、2018年12月に "The Architect "というペンネームでしか知られていない人物と一緒にDDoSecretsを立ち上げました。彼らは、ジュリアン・アサンジのエゴのための手段に変化したと感じていたWikiLeaksと、自分たちのグループを区別することを目指しました。

2018年7月、BestはWikiLeaksの11,000以上の内部メッセージを公開しました。このメッセージには、グループがどのように運営されているかが、下品な行動とともに示されていました。Bestはそれ以来、WikiLeaksが透明性に欠けていること、陰謀論を支持していること、主要なリリースの前後に論説を展開する傾向があることなどを批判している。Bestは、"彼らの情報源やデータさえも欺いている "と表現しました。

WikiLeaksがアサンジというカルト的な人物を中心に反帝国主義的な神秘性を醸成していたのに対し、DDoSecretsはもっと地味なものを公言している。それは、ジャーナリストや関心のある市民に有用な情報を提供するという純粋なコミットメントである。DDoSecretsのウェブサイトによると、データは2つの基準を満たさなければならないとされている。それは、「公共の利益になるか」と「その内容の真実性を一応証明できるか」というものだ。このテストに合格し、現在約10名のメンバーに加え、諮問委員会やボランティアの貢献者が集まり、情報源を保護できると判断した場合、アーカイブを公開します。簡単にダウンロードできるtorrentとして公開することもあれば、少しアクセスしにくいオニオンサイトから公開することもあります。多くのアーカイブは広く公開されているが、中には非公開で、ジャーナリストの要求があった場合にのみ提供されるものもある。また、内容を公開せずに受け取ったデータを記事にするケースもある。

DDoSecretsの活動は、最高の状態で、公式の透明性の限界を明らかにしています。公認された政府のリーク情報や、段階的に行われるビートレポート、何ページにもわたって無駄な編集が行われる情報公開請求などです。このことは、BlueLeaksほど顕著ではありません。「訂正されていないハッキングされた文書を読むと、公開記録担当者から得られる選択情報とはまったく異なる印象が得られます」と、現代の監視国家について書かれた『Pacifying the Homeland』の著者、ブレンダン・マクウェイド氏は言います。ブレンダン・マクウェイドは、BlueLeaksの情報をもとに、警察の不正行為を暴く記事を書き、メイン州情報分析センター(MIAC)に対する連邦内部告発訴訟に注目を集めました。その後、メイン州議会はこのサイトの閉鎖を決議しました(ただし、この法案は上院を通過しませんでした)。マクウェイドやDDoSecretsのメンバーにとって、ハッキングされたデータは、公式のチャンネルでは得られない、真実と説明責任の可能性を提供してくれます。

DDoSecretsは、数年前に不倫相手との出会い系サイト「Ashley Madison」からハッキングしたアーカイブを公開し、撤回したことで批判を浴びましたが、この経験から学んだとしています。BlueLeaksのアーカイブには、約70万人の法執行官の電子メールや自宅の住所などの個人情報も含まれていた(ただし、このデータダンプからは何も生まれていないようだ)。DDoSecretsは、自分たちが法律に違反したり、ハッキングされた情報を求めたりすることはないと断言している。しかし、DDoSecretsのメンバーはハクティビストのアンダーグラウンドに紛れ込んでおり、そこには潜在的な犯罪行為に従事している人々も含まれている。多くのジャーナリズム団体と同様に、この団体もハッキングされた素材や盗まれた素材を公開していますが、これは長年にわたって、報道の自由のために法的に保護されてきた行為です。最近では、ジャーナリストは、内部告発者やリーク者の告発から逃れるために、スパイのように振る舞わなければならないことが多いのです。DDoSecretsの活動に不正のにおいがするとすれば、それは公的な秘密主義、大量の監視、訴追の脅威、そして検閲当局へのビッグテックの協力が、ジャーナリストとリークデータのパブリッシャーの活動能力を同様に妨げているからだ。

フレディ・マルティネスは、DDoSecretsを生み出した民主的な説明責任のシステムの崩壊をなんとか修復できないかと考えました。「私たちは無用の長物になるかもしれませんが、それもいいかもしれませんね。今のところ、このグループは少額の寄付を募っています。また、ハーバード大学の定量的社会科学研究所と提携し、連邦捜査の主な標的とされているジャーナリスト、Best氏のための弁護基金を設立しました。

Best氏は、米国当局の要請を受けたスイスの司法当局が、巨大な商用監視カメラネットワークのセキュリティ脆弱性をジャーナリストに警告したハッカー、ティリー・コトマンを逮捕した後、「真実は影響力を持つ」と書きました。「世界はもはや、ハッカーやリークティビストを排除することはできない。人々が喜んでいる限り、そうはならない」。

WAFとは何か(転載)

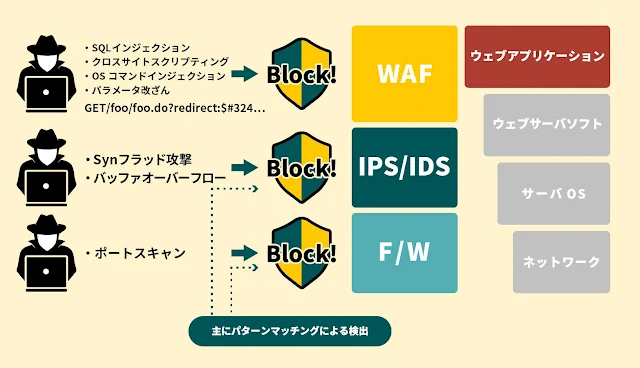

WAF(Web Application Firewall)とは、その名の通りサイバー攻撃からWebサイトを防御するセキュリティソフトウェアの一種だ。ただ、他のセキュリティ対策であるファイアウォールやIPS/IDS(不正侵入検知・防御システム)と混同しやすく、わかりにくい面もある。本稿では、WAFで防御できるサイバー攻撃の種類やWAFの種類について解説する。

WAFとは何か

WAF(Web Application Firewall)とは、Webアプリケーションの脆弱性を狙ったサイバー攻撃からWebサイトを防御する有効なセキュリティ対策の一つ。ネットワークからWebサイトへ送られてくる通信を解析、「攻撃」と判断した場合はその通信を遮断する。Webサイトの中でも、ユーザーからの入力を受け付けたり、リクエストに応じて動的にページを生成したりするサイトの保護に適した対策方法として知られる。

Webアプリケーションの脆弱性は、サイバー攻撃を受けやすい。Webアプリケーションの開発時に脆弱性対策を行い、脆弱性診断も実施して問題部分の洗い出しと対策を確実に行うことで、サイバー攻撃を防御できる。しかし、Webアプリケーションを支えるミドルウェア(ApacheやStrutsなど)に脆弱性が発見された場合や、何らかの事情ですぐに脆弱性対策を行えないWebアプリケーションがある場合など、脆弱性を突かれる「スキ」は100%防げるとは言い切れない。ECサイトなどのようにユーザーからの入力を受け付けるWebサイトを運営する場合、WAFは有効なセキュリティ対策の1つである。

ファイアウォールやIPS/IDSとの違い

ファイアウォールは、ネットワーク層でのセキュリティ対策だ。送信元のIPアドレスやポート番号などを確認して不正な通信を遮断する。しかし、正常なポート番号を通過した通信の内容までは確認しない。

一方、IPS/IDSは、プラットフォームレベルのサイバー攻撃に対応するセキュリティ対策だ。OSやミドルウェアの脆弱性を悪用した攻撃やファイル共有サービスへの攻撃などはIPS/IDSの対応範囲である。

そしてWAFは、ネットワーク層やプラットフォームレベルのセキュリティ対策をくぐり抜け、アプリケーション層にまで達したサイバー攻撃に対処。Webアプリケーションの通信内容をチェックして、整合性の取れたデータが送信されているかどうかチェックする。

このように、ファイアウォール・IPS/IDS・WAFはそれぞれに守備範囲が異なる。攻撃の種類が多様化・巧妙化する昨今、セキュリティを高めるためには多層防御が求められることから、それぞれの対策を組み合わせる必要がある。

WAFの導入メリット4点

1.Webアプリケーションへの攻撃を防御できる

Webサイトは、常に外部に公開されているためサイバー攻撃にさらされやすい。ECサイトやインターネットバンキングなど、特にお金に絡むWebサイトは、常に攻撃の危険が付きまとう。

Webアプリケーションの脆弱性に対する攻撃を防御するセキュリティ製品は、WAFが適している。ファイアウォールやIDS/IPSなど他のセキュリティ対策では防御できない部分をガードできる点は、WAFを導入する最大のメリットだ。

2.脆弱性の修正が困難な場合の暫定対策

Webアプリケーションの脆弱性と対策方法は、そもそも開発時に脆弱性対策を行うことがもっとも重要である。しかし、脆弱性が残ってしまう場合は、脆弱性発見後に修正モジュールを組み入れるなどして対応する。しかし、状況によっては、Webアプリケーションの脆弱性をすぐに修正できない場合もある。そのような場合の暫定対策としてもWAFは利用可能だ。

「自社のWebサイトは、常に脆弱性対策をしているから大丈夫」と思っていても、油断はできない。現在は脆弱性がなくても、ミドルウェアに未知の脆弱性が見つかるリスクをゼロにすることは難しい。発見されたミドルウェアの脆弱性はすぐに拡散され、「ゼロデイ攻撃」の標的になり得る。

3.脆弱性対策の均質化による運用負荷の軽減

複数のWebサイトを運営している場合や、複数の会社がWebアプリケーションを開発している場合、各Webサイトで脆弱性対策の品質にばらつきが出る可能性がある。WAFを導入すれば、脆弱性対策にばらつきがあっても、関係なく同じレベルで複数のWebサイトをある程度防御することは可能だ。ただ、WAFでも防御できない脆弱性もあるため、本来はセキュアなWebアプリケーションを開発するための基準や手順を整備し、開発会社による品質のばらつきを防ぐよう留意したい。

4.サイバー攻撃を受けた際の緊急対応にも使える場合がある

サイバー攻撃を受けた場合の緊急対策としてもWAFは役に立つ。サイバー攻撃を受けてから改修が完了するまでWebサイトを停止していると、販売機会の喪失など、さまざまな弊害が起こりかねない。しかし、その脆弱性に対する攻撃がWAFで防げることが確実な場合は、WAFを暫定対策として導入することで、被害の拡大を防ぎ、より早いWebサイト復旧をサポートすることができる。

DevOpsとMLOps~GitHubもDevOpsを支える支援ツール~

とあるオンラインセミナーを聞いていて、機械学習からDevOps、更にはMLOpsと話が展開し、DevOpsとMLOpsについていったん整理しておく。

DevOpsとは

開発 (Development) と運用 (Operations) を組み合わせた語。開発手法やツールを使って 開発者(Development)と運用者(Operations)が密接に連携することで、 より柔軟かつスピーディーに システムを開発すること。

開発者と運用者が効率的に連携するためのソフトウェア開発手法・活動・ツールの総称。文化のようなもので、明確な定義はない。

狭義には,システムへの変更をコミットしてから通常の運用に移るまでの時間を短縮することを目的とした一連のプラクティスのこと

DevOpsの有無をまとめたみた、極端な一覧

| 項目 | DevOpsのない世界 | ある世界 |

|---|---|---|

| バージョン管理 | フォルダ名にバージョン名や作成日時を記入することでバージョン管理する. 複数人が同じコードを編集することがあり,競合がしばしば発生している. | Gitを使用し,問題がある場合には適切にロールバックする. 明確なブランチ戦略のもとでコミットやプルリクエストが小まめに行われており,競合はほとんど発生しない. |

| 環境構築 | サービスが依存するアプリケーションはインストール手順書を見ながらサーバー上に直接インストールする.長大な手順書のメンテナンスに工数がかかっている. | サービスはコンテナ上で動作する複数のマイクロサービスからなる.プロビジョニングもInfrastructure as Codeで自動化されており,手順書は簡潔. |

| テスト・ビルド | 手動でコマンドを実行する. | GitプッシュをトリガーとしてCIツールが自動的に実行する. |

| デプロイ | デプロイ時はサーバーの一般公開を一旦止めて,本番サーバーでデプロイ・テストを行い,問題なければサーバーを公開する. | stagingブランチへのマージと同時にステージング環境へのデプロイが開始され,masterブランチへのマージと同時に自動で本番環境のローリングアップデートが実施される. |

| チーム体制 | 開発チームと運用チームが独立しており,コードの引き継ぎの機会を除いて連携はほとんどない. | どのチームのメンバーもフルサイクルエンジニアとして開発運用両方の知見を有している. |

| 文化 | 運用チームは開発チームの頻繁な仕様変更にうんざりしている.変更が原因の不具合によってサービスが停止するたびに非難の応酬が起きている. | 自動テストとステージング環境での検証により,本番環境で不具合が発生する頻度は非常に低い.定期的に開かれる成果報告会では互いの成果を発表し,今後の改善点を話し合う. |

MLOpsとは

MLOps = ML + DevOps

※ML=Mailing Listではない!

MLOpsとは、「機械学習チーム(Machine Learning)/開発チーム」と「運用チーム(Operations)」がお互いに協調し合うことで、機械学習モデルの実装から運用までのライフサイクルを円滑に進めるための管理体制(機械学習基盤)を築くこと、またはその概念全体を指す。類義語にDevOpsがあるが、まさにそのDevOpsから発展して生まれた考え方である。DevOpsに詳しければ、その機械学習版だと考えるとよい。

DevOpsの考え方と同様に、機械学習チーム/開発チームは、最終的なソリューションの一機能となる機械学習モデルの作成とデリバリー(もしくはデプロイ)を自動化し、リリースサイクルを早める。運用チームは、刻々と変化するビジネス要求を捉えて、機械学習チームにフィードバックしながら、より付加価値の高いソリューションをエンドユーザーに届ける。これら一連のライフサイクルをシームレスにつなげるための基盤を作成する必要があるということらしい。

MLOpsの有無をまとめたみた、極端な一覧

| 項目 | MLOpsのない世界 | ある世界 |

|---|---|---|

| データの管理 | 全データは社内のサーバーに保存されており,分析に用いるデータは一度ハードディスクに移して開発チームに郵送する. | 全データはクラウドに保存されており,分析時には必要なサブセットをSQLで取得する. |

| ハイパーパラメータチューニング | ハイパーパラメータやデータの組み合わせを手動で書き換えながら,MLモデルを学習・評価する. | 実験管理ツールを用いてモデル開発を行う.ハイパーパラメータの探索には数理最適化を使用している. |

| MLプロセス | 分析メンバーはパラメータを変更するごとに,jupyter notebookに記述された前処理・学習・評価の一連のMLテストを順番に実行する. | MLプロセスは統合・自動化されており,学習・テストのイテレーションは高速に実行される. |

| デプロイ | 推論モデルの実装時には,学習に用いるノートブックとrequirements.txtを実装メンバーに渡し,実装メンバーは推論コードを抽出した上で,Flaskなどを用いて推論用web APIサーバーを構成する. | 推論用web APIサーバーへのデプロイは CI/CD ツールを通じて自動化されており,GCPのAI Platform predictionにより推論エンドポイントを作成するため,メンバーは機械学習モデルの作成に集中することができる. |

| 継続的学習 | モデル開発には月単位の時間がかかるため,モデルの再トレーニングはほとんど行わない. | 常に環境の変化に対応するため,定期的に最新のデータを用いて再学習が行われる. |

| CI/CD | モデルの更新はほとんどないため,CI, CDは考慮されない. | 新しいデータでトレーニングされたモデルは自動的に精度検証・テスト・デプロイ対象となる. |

| 監視 | モデルのパフォーマンス低下などを検出するためのモニタリングは行わないため,環境のダイナミクスの変化に対して脆弱. | ライブデータに基づいてモデルのパフォーマンスに関する統計情報を収集する.パフォーマンスが一定の水準に満たない場合,再学習パイプラインが自動的に実行される. |

鉄道会社HPに不正アクセス、個人情報が最大約5400件流出か (転載)~想定損害賠償額は3,300万円程度か~

友達や仲間が増えると、資本主義的な成功から遠のく(転載)

友達や仲間が増えると、資本主義的な成功から遠のく

実は友達や仲間がたくさんいる人ほど、成功から遠のくんです。

もしみなさんが、成功したいのであれば、友達や仲間を少なくすることをおすすめします。

お金持ちになりたいなら、友達ゼロでもいい

仲間や友達が多いほうが成功しそう! と思う人も多いかもしれません。

「そもそも成功とは何か?」を最初に定義しておくと、資本主義的な意味での成功です。要するにお金持ちになるということですね。

お金持ちという観点で成功をつかみたければ、友達や仲間はできるだけ少ないほうがいいです。

個人的にはゼロでもいいと思いますが、さすがに社会で生きている以上、ゼロはむずかしいかもしれません。ゼロにできなくても、なるべく少なくする意識が大切です。

なぜかというと、友達や仲間が多ければ多いほど、様々なコストが上がるから。

まずコミュニケーションコストが上がります。LINEがたくさん来たり、週末飲みに行かないかと誘われたり、今度このカフェに朝活しに行かないか、という話になります。

非情に聞こえるかもしれませんが、その時間がもったいないとぼくは思いますね。