【2020年】Twitterアカウント不要!ツイートをRSSで取得する方法

Twitterのタイムラインって情報がどんどん流れていってしまいますよね。

隙間時間にチェックしても追いきれません。

でも見逃したくない情報もあります。

そこで、ツイートをRSSで取得できるサービスを利用してRSSリーダーであとから読めるようにする方法をご紹介します。

Nitter

オープンソースのNitter。

NitterはRSS化がメインではなく、高機能な検索機能で細かくツイートを絞り込めるのが特徴です。

細かく絞り込んだ条件でRSS化できるので必要な情報だけを効率よく取得することが可能です。

ユーザーを指定してツイートを取得

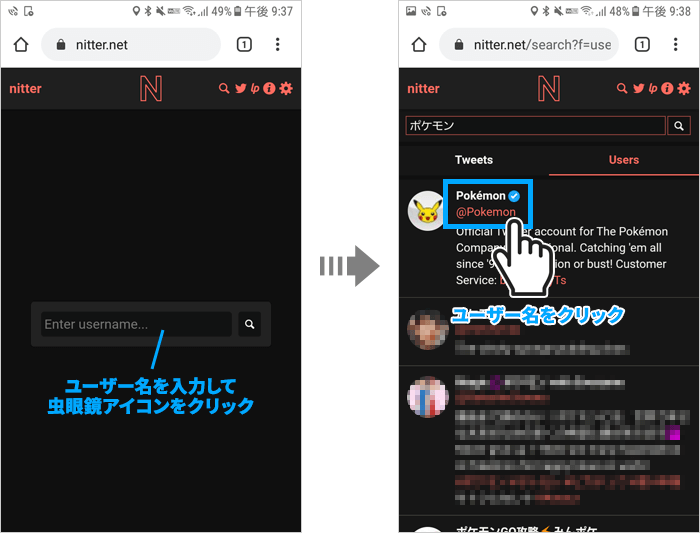

1Nitterのサイトを開きます。

Nitter

https://nitter.net/

2[ Enter username… ] と表示された検索窓にTwitterのユーザー名を入力して [ ] をタップ。

3検索結果にユーザが出てくるのでユーザー名をタップ。

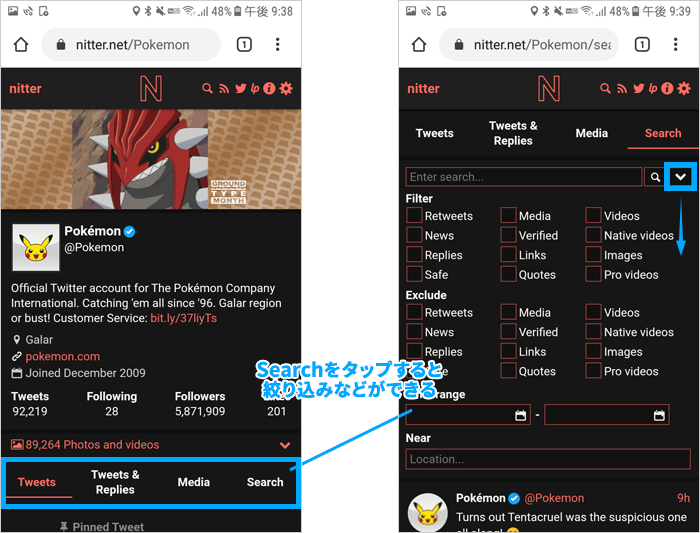

4本家Twitterと同じようなタイムラインが表示されます。

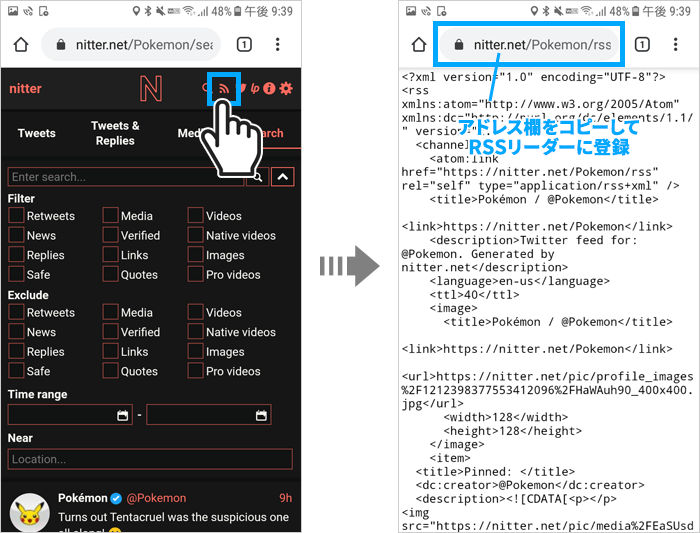

5RSS化したい状態に設定します。

表示されているタイムラインがRSS化されるので、必要に応じて設定しましょう。

| メニュー | 内容 |

|---|---|

| Tweets & Replies | ツイートとリプライを表示 |

| Media | 画像と動画の含まれたツイートのみ表示 |

| Search | 絞り込みなど詳細な検索ができる |

Search

一番右の [ Search ] をタップすると検索窓が表示されます。

その右にある [ ] をタップすると詳細な検索メニューが出てきます。

| Searchのメニュー | 内容 |

|---|---|

| Filter | Filterの中からチェックを入れたものだけを表示。 [ Retweet ] にチェックを入れると、指定したユーザーのリツイートのみが表示される。 |

| Exclude | Excludeの中からチェックを入れたものは除外して表示。 [ Retweet ] にチェックを入れると、指定したユーザーのリツイートは表示されない。 |

| Time range | 日付を指定して表示。 この条件を指定するとRSS化したときに新しいツイートが取得できないのでご注意を。 |

| Near | 指定した場所から投稿されたツイートだけ表示。 |

条件を指定したあと [ ] をタップすると検索結果が表示されます。

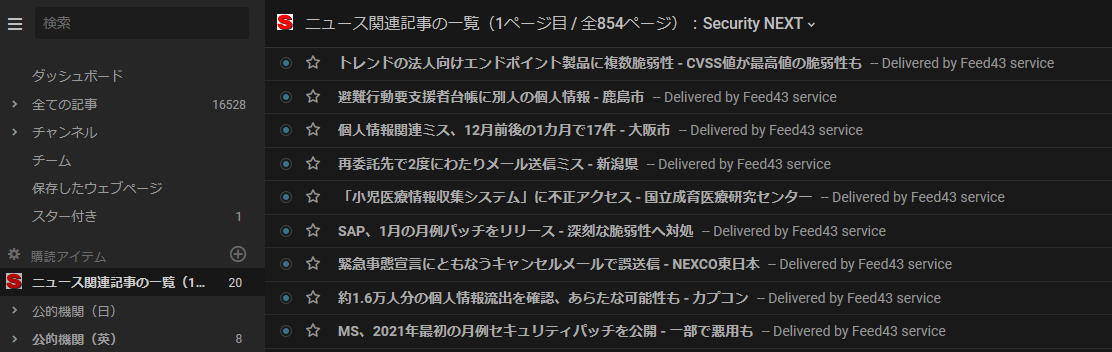

6RSS化したい内容がタイムラインに表示されていることを確認して、上部のRSSアイコンをタップ。

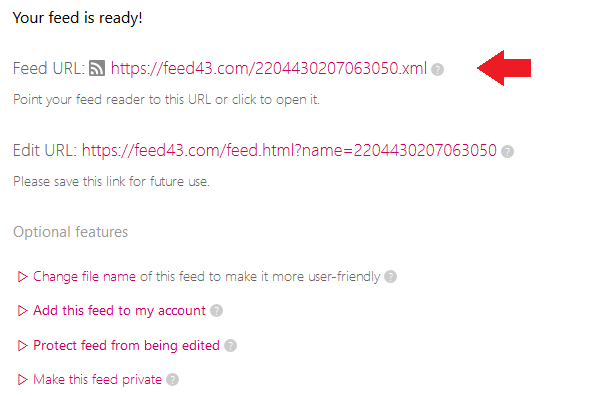

7ブラウザのアドレス欄にRSSフィードが表示されるのでコピーする。

8コピーしたRSSフィードをRSSリーダーに登録する。

指定したキーワードの含まれるツイートを取得

1Nitterのサイトを開きます。

Nitter

https://nitter.net/

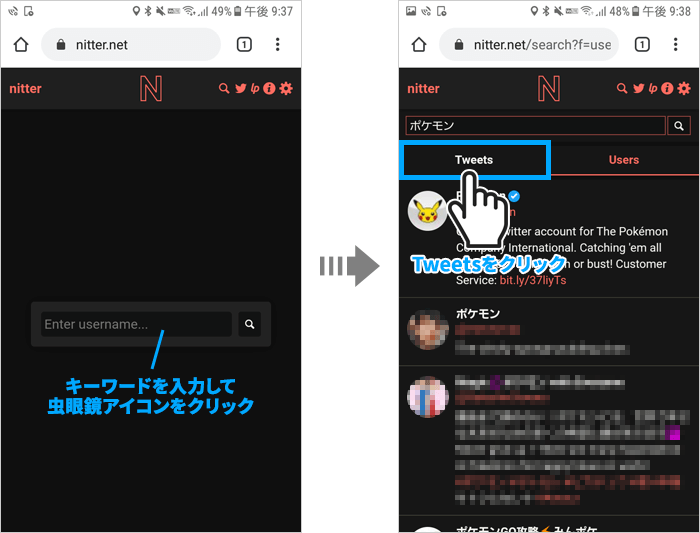

2[ Enter username… ] と表示された検索窓にキーワードを入力して [ ] をタップ。

検索コマンドも使えますので工夫してノイズが入らないようにすると情報収集が捗りますね。

| コマンド | 内容 |

|---|---|

| lang:ja | 日本語のツイートのみ |

| -〇〇 | ○○が含まれないツイート |

などなど、色々試してみてください。

3検索結果にキーワードが含まれるユーザが出てくるので [ Tweets ] をタップ。

4キーワードが含まれるツイートが表示されます。

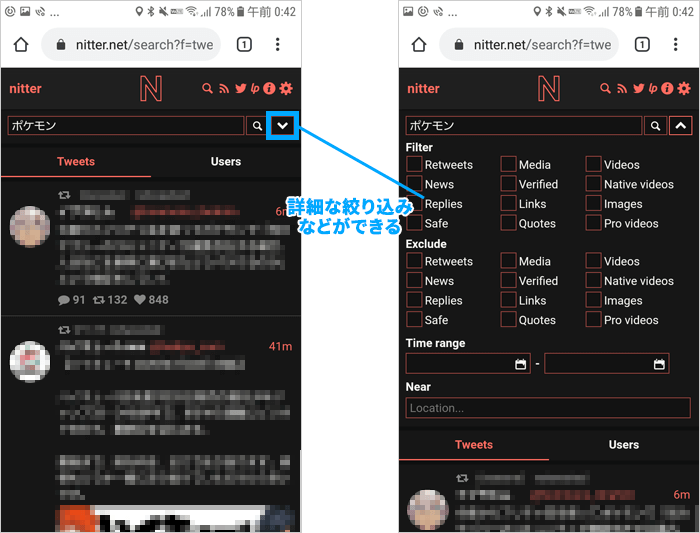

5RSS化したい状態に設定します。

表示されているツイートがRSS化されるので、必要に応じて設定しましょう。

Search

一番右の [ Search ] をタップすると検索窓が表示されます。

その右にある [ ] をタップすると詳細な検索メニューが出てきます。

| Searchのメニュー | 内容 |

|---|---|

| Filter | Filterの中からチェックを入れたものだけを表示。 [ Retweet ] にチェックを入れると、指定したキーワードのリツイートのみが表示される。 |

| Exclude | Excludeの中からチェックを入れたものは除外して表示。 [ Retweet ] にチェックを入れると、指定したキーワードのリツイートは表示されない。 |

| Time range | 日付を指定して表示。 この条件を指定するとRSS化したときに新しいツイートが取得できないのでご注意を。 |

| Near | 指定した場所から投稿されたツイートだけ表示。 |

条件を指定したあと [ ] をタップすると検索結果が表示されます。

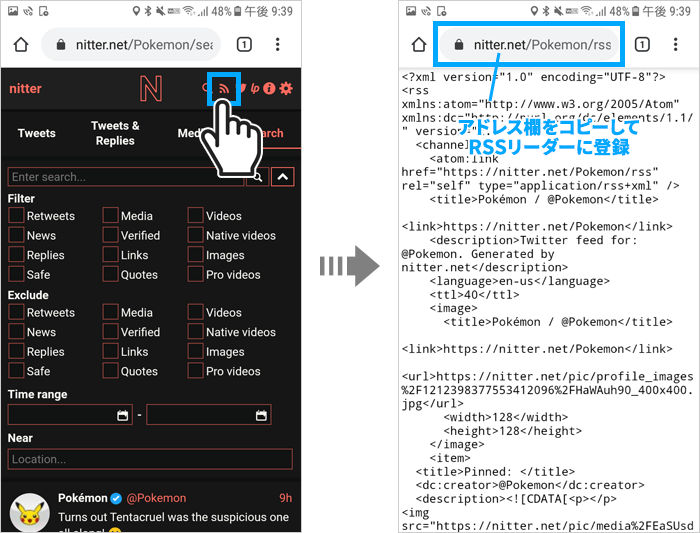

6RSS化したい内容がタイムラインに表示されていることを確認して、上部のRSSアイコンをタップ。

7ブラウザのアドレス欄にRSSフィードが表示されるのでコピーする。

8コピーしたRSSフィードをRSSリーダーに登録する。