オランダのセキュリティ専門家が、トランプ大統領のTwitter(ツイッター)アカウント、@realDonaldTrumpのパスワードを推測してアクセスすることに成功したという。パスワードは「maga2020!」だった(パスワードはすでに変更されている)。

GDI Foundationのセキュリティ研究者でセキュリティ脆弱性を見つけて報告するDutch Institute for Vulnerability Disclosure(オランダ脆弱性公表機関)の代表を務めるVictor Gevers(ビクター・ゲバーズ)氏はTechCrunchに、大統領のアカウントパスワードを推測し、5回目の試みで成功したと語った。

アカウントは2段階認証で保護されていなかったため、ゲバーズ氏のアクセスを許してしまった。

(Tech Crunch記事より引用)

キタきつねの所感

ホワイトハッカーによる疑似ハッキングは、ホワイトハウスの副報道官は「まったく真実でない」と否定していますが、大統領のSNSセキュリティのコメントを拒否した様ですので、疑似ハッキングは成功してしまったのかと思います。

とは言え、大統領選の終盤のこの時期にこうした「ニュース」をぶつけてくる事に、何かの”意図”を感じなくもありません。

それはさておき、仮にこの件が本当だったとして、ホワイトハッカーに突破されたパスワードは、何故5回の試行で破られてしまったのでしょうか?少し真面目に漏えいしたとされる、パスワード強度を考えてみます。

「maga2020!」

パスワードの構成上は、英小文字、数字、記号が使われており、パスワード長は9文字とまずまずの長さです。しかし、”2020”と”!”はパスワード保有者にとってユニーク(特有なもの)とは言えません。

”2020”は誰でも「今年」の事を指す事は分かると思いますので、パスワード桁数を増やす事には貢献しても、構成要素とては弱いかと思います。記号の”!”もユニークではありませんので、このパスワードの肝となるのは、【maga】となる事は明らかです。

この単語・・・どこかで見覚えがあるなと思った貴方!正解です。

『Make America Great Again』の頭文字以外の何物でもありません。

Bestmaple ドナルドトランプ 帽子 キャップ Make America Great Again Hat Donald Trump アメリカ国旗 ベースボールキャップ

- メディア: ウェア&シューズ

そりゃ・・・パスワード破られても不思議ではないですね。

(ホワイト)ハッカーは、攻撃をする際に、対象者(トランプ大統領)のSNS等から情報を拾い、例えば誕生日であるとか、ペットの犬の名前であるとか、今回の様に『選挙キャンペーンフレーズ』をパスワード候補として攻撃してきます。

今回の【maga】は、「容易に推測できるパスワード」(の一部)だったと言えるのです。

とは言え、このパスワード(mage2020!)、強度がすごく弱いという訳ではありません。仮に、大統領選の対立候補であるバイデン氏が使っていたとしたら、ホワイトハッカーは恐らく破れなかったと思います。

参考まで、パスワードチェッカーとして有名な「How Secure Is My Password?」では、16時間で解読されるとの評価です。

同じく、パスワードチェッカーとして評価が高い「Kaspersky Password Checker」では、28日の評価結果です。

もう1つ。過去の漏えい事件で流出したパスワードかどうか分かる「Pwned Passwords」では、驚くべき事に『流出したという事実が無い』と評価されました。

私でしたらどうやってトランプ大統領のパスワードをベースを変えずに強化するか、と考えると・・・

単純な手法としては、記号を増やします。(最初に入れると見破られそうですが)これだけでも意外とホワイトハッカーの攻撃は凌げたと思います。

例)『maga20!20!』『ma#ga2020!』

記号を2つ使うと(その記号を置く位置も併せて)試行すべき組み合わせが膨大に増えますので、ハッカー側は結構大変かと思います。単語(magaや2020)の間に挟むとより複雑性が増しますのでオススメです。

もう1つの手法として、(私のオリジナルという訳ではありませんが)、他の要素と関係性の無い単語を増やします。

例)『mage2020!JAPAN』『mage2020!yankees』

日本やニューヨークヤンキース(出来ればファンでない所が望ましい)といった、選挙やトランプ大統領とあまり関係が無く、SNS上でも出てこない単語(※ここが重要です)が1つ入っただけで、例えツール攻撃したとしても、ハッカーがパスワード解読にかかる時間は膨大なものとなるかと思います。

トランプ大統領アカウントのハッキング、事実だとすれば、非常に重要なTwitterアカウントであるが故に(下手な事をつぶやくと国際問題や世界の株価に大きく影響する)、大統領や大統領陣営はもっとSNSのセキュリティにも気を遣うべきだったかと思います。もし何でしたら酒席セキュリティ担当として雇って下さい。

とは言え、パスワード強化よりも先に『2要素認証』を設定すべきだとは思いますが。

※どこがオリジナルか分からないのですが、複数の関係ない単語を使った強力なパスワード作成手法について、英語圏で広く出回っている説明イラストを参考まで貼っておきます。

余談です。日本だとオランダのセキュリティ専門家(ホワイトハッカー)の『疑似ハッキング』行為は、不正アクセス禁止法(3年以下の懲役または100万円以下の罰金)に引っかかります。

その事自体は当然の事とは思いますが、私は認められたホワイトハッカー企業や個人に、制約付きで同様な脆弱性調査を認めるべきでないかと思います。

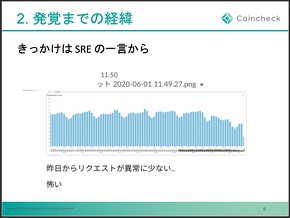

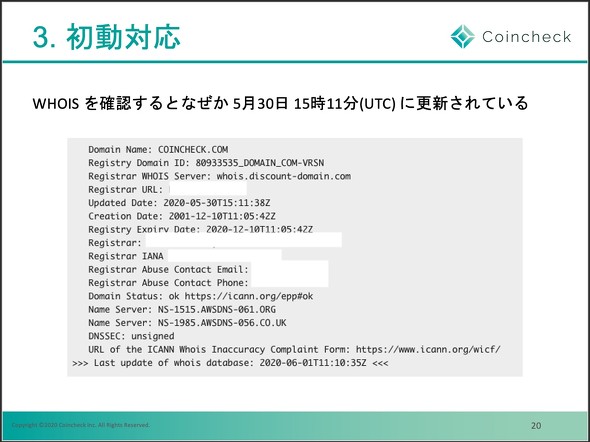

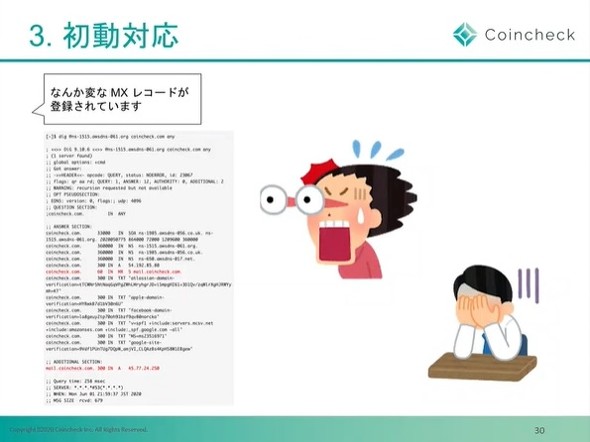

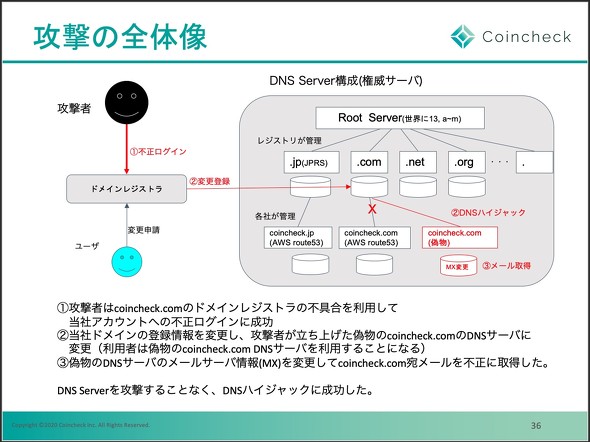

「ITmedia Security Week 秋 - ITmedia エンタープライズ」に登壇し、インシデント対応の様子を語ったコインチェックの喜屋武 慶大氏(サイバーセキュリティ推進部長)

「ITmedia Security Week 秋 - ITmedia エンタープライズ」に登壇し、インシデント対応の様子を語ったコインチェックの喜屋武 慶大氏(サイバーセキュリティ推進部長)