雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

大阪市 水道メータ取替業務委託における不適切な個人情報の取り扱いについて 2022年11月2日

東京化成工業株式会社 /東京化成販売株式会社/ TCIケミカルトレーディング株式会社 不正アクセスによる個人情報等流出の可能性に関するお詫びとご報告 2022年11月1日

- 取引先の情報: 約1,200件 個人情報 約7,000名分

- 情報の種類:会社名、会社住所、担当者氏名及びメールアドレス、電話番号等の連絡先等

- ネットワーク構成を含む、ITインフラのグローバル最適化及び、監視機能の強化。

- サイバー攻撃の監視、検知・ブロックの強化及び、運用ルールの改善。

- 標的型メール訓練の実施、社員教育の実施強化

- 外部専門家に助言していただいた情報流出関連公開サイトを中心に、当社の流出情報が公開されていないことを監視継続しております。情報流出公開が確認された場合は、速やかに、上記、関連公共機関と連絡をとりながら、適切な対応を行います。

【セキュリティ事件簿#2022】杉並区 区職員が住民基本台帳法違反容疑で逮捕されました 2022年11月7日

ランサムウェアギャングが発表した被害組織リスト(2022年10月版)BY DARKTRACER

Dark Tracerによると、2022年10月は日本企業3社がランサムウェアの被害にあっている模様。

・大宮化成株式会社(oomiya.co.jp)

・グリーンスタンプ株式会社(greenstamp.co.jp)

・ウィルビー株式会社(will-b.jp)

株式会社富士通ゼネラル 当社サーバーへの不正アクセス発生のお知らせ 2022年11月2日

セキュリティリサーチャー向けの検索エンジン30選 (その3)

21. CRT.sh

22. Wigle

本サイトは、WiFiGLE(Wireless Geographic Logging Engine)を用いて世界中の無線LANホットスポットの情報を収集しています。GPS座標、SSID、MACアドレス、暗号化方式など、発見したホットスポットの情報を登録・アップロードすることができる。また、セルタワーのデータも表示される。WiGLEは、さまざまなホットスポットの暗号化に関する情報を収集することで、セキュリティに対する意識を高めようとしている。

23. PublicWWW

アフィリエイトやデジタルマーケティングに関するリサーチは、PublicWWWで簡単に行えます。この検索エンジンでは、他の検索エンジンでは提供できないような方法で検索を行うことができます。Webページのソースコードの中から、HTML、JavaScript、CSS、プレーンテキストを検索し、それを含むWebサイトのリストをダウンロードすることができる。HTMLコードやウェブページの中で、PublicWWWは任意の英数字のスニペット、署名、キーワードを見つけることができます。

これを使用すると、Webページのソースコード内の任意のHTML、JavaScript、CSS、プレーンテキストを検索したり、同じ分析IDを共有しているサイトを検索したり、eコマースエンジンを使用しているサイトを検索したり、NGINXを使用しているサイトを検索したり、広告ネットワークやアドセンスユーザーを検索したり、テーマを持つWordpressサイトを検索したり、その他多くのことを行うことができます。1回の検索リクエストで最大20万件の結果を返すことができ、結果はCSVファイルとしてダウンロードすることができます。

24. Binary Edge

BinaryEdgeは、重要なデータ指標に焦点を当てるだけでなく、企業の情報セキュリティの向上を支援する製品も構築しています。

25. GreyNoise

GreyNoiseは、バックグラウンドのノイズから脅威を分離するために、インターネットスキャニングトラフィックを分析します。

26. Hunter

ハンターは、プロフェッショナルなメールアドレスを瞬時に検索し、あなたのビジネスにとって重要な人々とつながることができます。

27. Censys

Censys Attack Surface Managementを使用することで、資産の外部セキュリティをより効果的に評価し、より高い実行性を実現できます。

28. IntelligenceX

メールアドレス、ドメイン、URL、IPアドレス、CIDR、ビットコインアドレス、IPFSハッシュなどの検索語を選択して、ダークネット、文書共有プラットフォーム、whoisデータ、公開データリークなどで検索します。Archive.orgは、Wayback Machineサービスを通じて、ウェブサイトの歴史的なコピーを保存しています。

セキュリティツール、エクスプロイト、アドバイザリーなどは、パケットストームセキュリティが提供しています。同社は、ネットワークを保護するための情報を提供するために、Webサイトのネットワークを使用しています。Packet Storm Security は、セキュリティ専門家、研究者、および一般の人々にサービスを提供しています。

30. SearchCode

ソースコードやドキュメントをインデックス化し、検索するサーチエンジンがsearchcodeです。

出典:30 Search Engines for Cybersecurity Researchers (Part 3 of 3)

週刊OSINT 2022-40号

今号も逆引きDNSからレポートまで、そして侵入されたデータからブログまで、OSINTに関連するネタが盛りだくさんです。

- Bombal and Breach Data

- Automating OSINT Reporting

- Top 25 OSINT Blogs

- RapidDNS

- The SEINT's Articles

- Does This Person Exist?

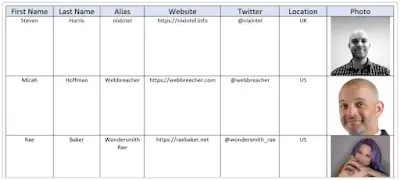

今回もDavid BombalのゲストとしてMicah Hoffmanが登場し、情報漏えいについて話してくれました。彼は、流出した認証情報の危険性、自分の情報が流出していないかどうかのチェック、そしてこれらのツールを使うことで、自分自身を安全に保つこと、あるいは調査において新しいつながりを見つけることができるかもしれないことについて説明します。

チュートリアル: Automating OSINT Reporting

Steven Harris は 'python-docx-template' で遊んでいて、いくつかの基本的なレポートを使って Word 文書を生成することが可能であることを説明しています。彼は、以前に収集した情報で満たされた基本的なWordドキュメントをテンプレートとして使用するコードを共有しています。このチュートリアルは、調査にもっとプログラミングを取り入れるアイデアを探しているすべての人におすすめです。

リンク: Top 25 OSINT Blogs

情報技術やOSINT関連のコンテンツで有名な他の多くのソースと共に、Feedspotのこの長いリストに掲載されたことを光栄に思います。興味深いセキュリティやOSINTのブログやウェブサイトをお探しの方は、ここからスタートしてみてください。

サイト: RapidDNS

ドメイン名やIPアドレスの調査を行う際には、どのようなサイトがホストされているかを常に確認することをお勧めします。また、IPアドレスが共有プラットフォームではなく、専用サーバーを指している場合、そのアドレスでホストされている他のサイトも、より多くの情報を与えてくれるかもしれません。そのようなサイトやページをチェックし、トラッカーや分析コード、ニックネーム、ソーシャルメディアボタンを確認することをお勧めします。そして、そのようなサブドメインやIPアドレスでホストされているサイトを見つけるには、RapidDNSのウェブサイトが最適な場所です。AccessOSINTさん、ありがとうございました。

数年前からTwitterユーザーのThe SEINTは、ポーランドのInfosecウェブサイトSekurakに記事を書いている。彼は、自分の記事を他のOSINTコミュニティと共有したいと考え、全ての記事へのリンクを含むGitHubレポを作成し、Google翻訳へのリンクも付けた。ここには良いコンテンツがあるので、ぜひチェックしてみてほしい。

もう一つのリンクはThe SEINTをフィーチャーしたもので、彼は写真上の目や口の位置をチェックする簡単なサイトを作ったからです。thispersondoesnotexistの写真を扱っていると、生成された写真に共通してそれらのマーカーがあることが分かります。本物の画像かもしれないので、100%確実というわけではありませんが、まだGANで生成したメディアをあまり使ったことがない人にとっては、いいツールになるのではないでしょうか。

【搭乗記】カタール航空806便(ドーハ・ハマド国際空港⇒東京・成田空港)

日本への帰り道。

乗り継ぎ時間は2時間弱なので、ラウンジで小休止。

カタール航空のビジネスクラスラウンジは中に湖があって、何回見ても圧巻。

かなり広いラウンジだが、結構混んでいた。

時間になったので搭乗ゲートに移動。

ラウンジへのエスカレーターから乗り継ぎ用の手荷物検査場が眺められて、ちょっと新鮮。(ちなみに上部がラウンジエリア)

1:55発のQR806便に搭乗。

いよいよ日本に帰るって気がしてきた。

中に入ると人がいっぱい。座る場所もない。。。

搭乗券はカサブランカで発券されたものの、何故か搭乗ゲートで搭乗券のコードを読み込ませるとエラーになる。

結局ドーハ~成田間の搭乗券だけ再発行して無事搭乗ゲート通過。

座席は3A。Qスイートを期待していたものの、恐らく一世代前のシート。

一昔前と言っても個室にならないだけでフルフラットになるし、かなり広い。

機材はB777

ビジネスクラスの座席は2-2-2の構成。

ちなみにA380のビジネスクラスの座席は1-2-1の構成だったので、A380のビジネスクラスも十分に贅沢な体験だったことを改めて感じた。

機内食メニュー。

ちょっと落書きがあるけど、日本語メニューがあるとホッとする。

アラカルトメニュー。好きな時に好きな組み合わせでオーダーできる。

全然腹が減っていないのに欲張ってパン、スープ、前菜(メッツェ)、メイン(ハマチ)を離陸後にオーダー。

軽食メニューと朝食(着陸前)メニュー。

機内食の寿司に興味があったが、腹パンでチャレンジできず。。。

まずは定番のシグネチャードリンク。

パンとスープ

メインのハマチ。

カタール航空のビジネスクラスはCAさんにお願いするとベッドメイキングをしてくれる。

6時間ぐらい熟睡して着陸2時間前くらいに2度目位の食事がサーブされる。

クロワッサンはサクサクで旨かった。

コーンフレークの牛乳が牛乳瓶でサーブされる。

ちなみに牛乳には普通の牛乳と低脂肪乳がある模様。

メインのクリームチーズオムレツ。

そして着陸前にチョコレートがサーブされた。

着陸前のチョコレートのサーブにはどんな狙いがあるのだろう?

家に持ち帰って頂いたが、当然のごとく旨かった。

Skytraxのランキング66位の航空会社に搭乗してから、同じくSkytraxのランキング1位の航空会社に搭乗すると、その実力差がとてもよくわかる。

そんなフライトだった。

【Playback of flight QR806 on 18 SEP 2022】