雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

古典的なOSINT

株式会社小学館集英社プロダクション マルウェア感染による個人情報漏洩の可能性に関するお知らせとお詫びにつきまして 2022年8月4日

・氏名・生年月日・性別・住所・電話番号・メールアドレス・病歴・心身の機能の障害等

- パソコン内の個人情報データの削除(ごみ箱等も含め)及び会社サーバ内又はクラウド上でデータ管理することの徹底

- 会社内で受信した攻撃メールの共有及び注意喚起

- 攻撃メールを受信した際に開封及びクリックしないためのメール取扱い訓練の実施

※会社で作成した攻撃メールを装った訓練用メールを配信

週刊OSINT 2022-27号

今号では地図、Google、Torサービスに関するヒントやコツを取り上げます。

また、何年も前から知っていながら一度も話題にしたことのないサイトを始め、共有したいクールなことがたくさんありました。とにかく、いつものようにトピックの概要を説明しながら、飛び込んでみましょう。

- GPS Visualizer

- Google Workshop

- More on Google Searching

- Tor Bookmarks

- More Dark Web Links

- Carnet

サイト: GPS Visualizer

このウェブサイトは、アクティビティトラッカー、KMLファイル、CSVやExcelシート、さらにはGoogle Drive上のシートまで、あらゆる種類のファイル形式から地図を生成することができます! ファイルをアップロードし、出力形式を選択するだけです。その後、地図自体やそのレイアウトを微調整することができます。Google APIキーが必要なオプションもありますが、これはGoogleのサービスを利用しているかどうかによります。補足:Google MapsのルートをGPXに変換して、このウェブサイトでさらに処理したい場合は、MapsToGPXのような無料のツールがあります。

メディア: Google Workshop

Henk van Ess氏がGIJNのために、最近のGoogleが返す奇妙な結果についてプレゼンテーションを行った。Googleは検索結果の中で最も重要で強力な結果を強引に出そうとするため、あなたが見たいリンクが返ってこないかもしれません。Henkは、Googleを使用する際に最良の結果を得るために、様々な注意点を探り、それを回避する方法を説明しました。

小技: More on Google Searching

Googleで検索する際のヒントとして、忘れてはならない個人的なコツをいくつか紹介します。

Web & Activityをオフにする

Google は、お客様や他のユーザーが検索している内容に基づいて、より関連性の高い提案や結果を生成するために、検索アクティビティを使用します。設定によっては、Google は、最近の検索履歴からの提案を表示するなど、検索をより個人的なものにするためにお客様のアクティビティを使用することもあります。

この機能をオフにするには、検索結果のページから設定を開いてください。

次に、「検索履歴」オプションをクリックします。

Incognito Browsing

ヘンクがビデオで説明したように、シークレットオプションは、Googleのアルゴリズムに捕らえられることを防ぐものではありません。しかし、何らかの形でパーソナライズされた結果を提供されることは防げます。私が行った簡単なテスト検索では、何百万件もあった検索結果が数千件になりました。これは、Googleが「私にとって重要だと思われるもの」ではなく、「関連する結果」だけを表示したからに他なりません。

別のサービスを利用する

検索エンジンStartpageは、その結果にGoogleを使用しており、さらにGoogleの高度な検索演算子(またはドーク)を使用しています。このサイトを使用する利点は、通常のブラウザでシークレットブラウジングセッションと比較して、多少似たような結果を得ることができることです。いずれにせよ、別の検索エンジンを使用するのは良い考えです。プライバシーに配慮したサービスとしては、LokyやSearXなどがあります。

ローカライズ検索

iSearchFromというサイトを利用すると、Googleで検索する際に、特定の国や言語、デバイスをターゲットにすることができます。注意点としては、検索結果のリンクをすぐにクリックすることができませんが、検索後にURLを変更することで可能になります。単にURLの上に移動し、URL内のオプション&adtest=onを見つけ、削除します。

Googleがインデックスするものを知る

Googleは、ページ上に見えるものだけでなく、ソースコード内にあるものもインデックスしていることを忘れないでください。Henkの動画を見ると、彼は「Saint Kitts」を含む結果をたくさん取得しています。そして、結果の大部分はソースコードのどこかにそれを含んでいました。プルダウンメニューを開くと表示される場合もあれば、それ以外の場合もあります。ほとんどの場合、検索された単語は実際に存在するのですが、単に検索そのものに関連性がない、あるいは単に隠されているだけの場合があります。

リンク: Tor Bookmarks

OSINT Combineは、Torブラウザに取り込んで使えるブックマークセットを作成しました。リークサイト、検索エンジンのセット、OnionShareへのリンク、そしてさまざまなサービスの小さなコレクションを備えています。これはTorの世界に入り始めた人たちのための素敵なスターターパッケージです。

リンク: More Dark Web Links

Torブックマークで紹介されているリンクの1つは、OSINT Techniquesでも共有されていたもので、tor.taxiと呼ばれているものです。これもブックマークのセットで、TorサイトとI2Pサイトの両方が対象です。このリストには、マーケットプレイスやフォーラム、サーチエンジン、エクスチェンジなど、さまざまなカテゴリのサイトがあります。そして、どのサイトがオンラインであり、どのサイトが中断される可能性があるのかを色で表示しています。

サイト: Carnet

1週間ちょっと前、Nico Dekens氏からCarnetというサイトの素晴らしい情報を入手しました。このサイトは、アップロードされた画像に写っている車を認識するオンラインツールを提供しています。複数の車が写っている場合は、画像からランダムに1台を選んでくれるようです。複数のクルマが写っている場合は、識別したいクルマをトリミングすれば、その役割を果たします。

株式会社ベクトル 弊社が運営する「ベクトルパーク」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年8月18日

2021 年 12 月 7 日、所轄警察署の岡山県警サイバー対策課より、弊社運営の「ベクトルパーク」より、不正に情報が送信されている可能性があると連絡を受けて、社内で調査を実施し、不正のプログラムを発見して、除去を行いましたが、さらなるリスクを鑑みて、2021 年 12 月 29 日弊社が運営する「ベクトルパーク」でのカード決済を完全に停止いたしました。その後、第三者調査機関による調査も開始いたしました。2022 年 6 月 28 日、調査機関による調査が完了し、2020 年 4 月 27 日~2021 年 12 月 22 日の期間に 「ベクトルパーク」で、購入されたお客様クレジットカード情報が漏洩し、一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。以上の事実が確認できたため、本日の発表に至りました。

弊社が運営する「ベクトルパーク」のシステムの一部の脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行われたため。

2020 年 4 月 27 日~2021 年 12 月 22 日の期間中に「ベクトルパーク」において、クレジットカード決済をされたお客様 18,136 名で、漏洩した可能性のある情報は以下のとおりです。・カード名義人名・クレジットカード番号・有効期限・セキュリティコード・ログオン ID・パスワード上記に該当する 18,136 名のお客様については、別途、電子メールにて個別にご連絡申し上げます。

既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。なお、お客様がクレジットカードの差し替えをご希望される場合、カード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりクレジットカード会社に依頼しております。

2021 年 12 月 7 日の漏洩懸念発覚から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、決済代行会社と協議し、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であるとの説明を受け、発表は調査会社の調査結果、およびカード会社との連携を待ってから行うことに致しました。今回の発表までお時間をいただきましたこと、重ねてお詫び申し上げます。

弊社はこのたびの事態を厳粛に受け止め、調査結果を踏まえてシステムのセキュリティ対策および監視体制の強化を行い、再発防止を図ってまいります。改修後の「ベクトルパーク」のクレジットカード決済再開日につきましては、決定次第、改めて Web サイト上にてお知らせいたします。また、弊社は今回の不正アクセスにつきまして、監督官庁である個人情報保護委員会には 2022 年 7 月 11 日に報告済みであり、また、所轄警察署にも 2021 年 12 月 8 日に被害申告しており、今後捜査にも全面的に協力してまいります。

徳島大学 キャリア支援室予約システムによる個人情報漏えいについて 2022年8月17日

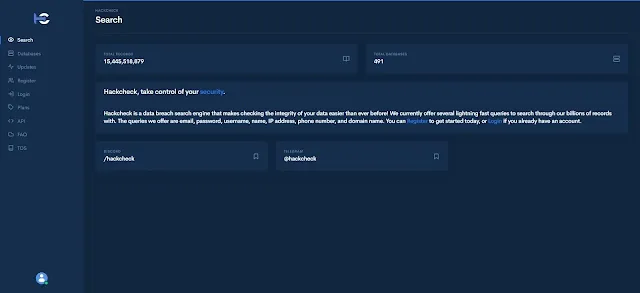

新しいデータ漏洩確認サイト:hackcheck.io

ストーク スケート リテイル 不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2022年8月17日

- カード名義人名

- クレジットカード番号

- 有効期限

- セキュリティコード