雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-234】新潟大学 不正アクセスによる迷惑メール送信のお詫びについて 2023年6月22日

【セキュリティ事件簿#2023-233】株式会社TBグループ 社内サーバへの不正アクセスについて 2023年6月20日

国内旅行はパッケージと個人手配とどっちが安いのか?

航空券+初日の宿+レンタカーを抑えることになり、パッケージとバラバラに手配するのとどっちが安いのか気になったので調べてみた。

同じ内容でも販売会社によって結構価格が異なった。

JALパック・HISと、じゃらん・楽天トラベルで、2万くらい近い差が出た。この差は何なんだろう?細かくチェックできていないが、レンタカー周りで差異があるのかもしれない。

ちなみにJTBは旅行の1か月以内でないとレンタカーの予約ができないというザンネンな仕様だった。

ちなみにちなみにYahooトラベルと近畿日本ツーリストはそもそも航空券+宿までで、加えてレンタカーを予約する機能が実装されていないというザンネンすぎるシステムだった。

結論としては「個人手配で十分じゃね?」ってことが分かった。

【個別手配(基準値)】

■往路フライト:10/28 JAL277 22,628円

■復路フライト:10/31 JAL286 17,194円

■初日の宿(宿直予約):ルートイン松江 シングル 朝食付き 8,500円

■トヨタレンタカー(レンタカー直予約):10/28 11:00 - 10/31 16:00 7-8人乗り W2クラス 56,430円

------------------------------

計 104,752

【JALパック】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 7-8人乗り WAクラス

------------------------------

計:108,000円

【楽天トラベル】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 W2《7-8人乗り》ナビ・ETC標準装備♪ ノア/ヴォクシー等

------------------------------

計:124,300円

【HIS】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 WAクラス 禁煙(ワゴン)車種例:セレナ・ステップワゴン・ノア・VOXY 他

------------------------------

計:103,970円

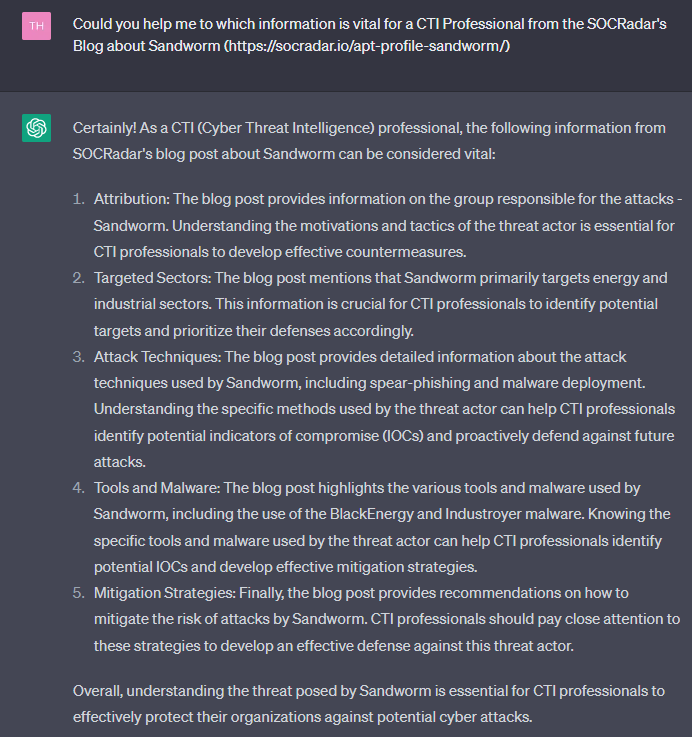

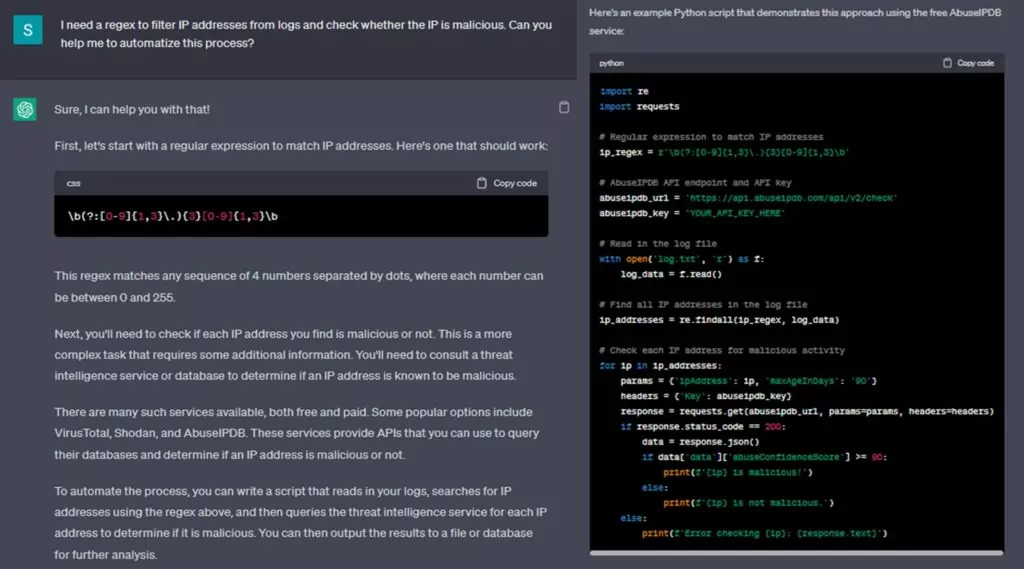

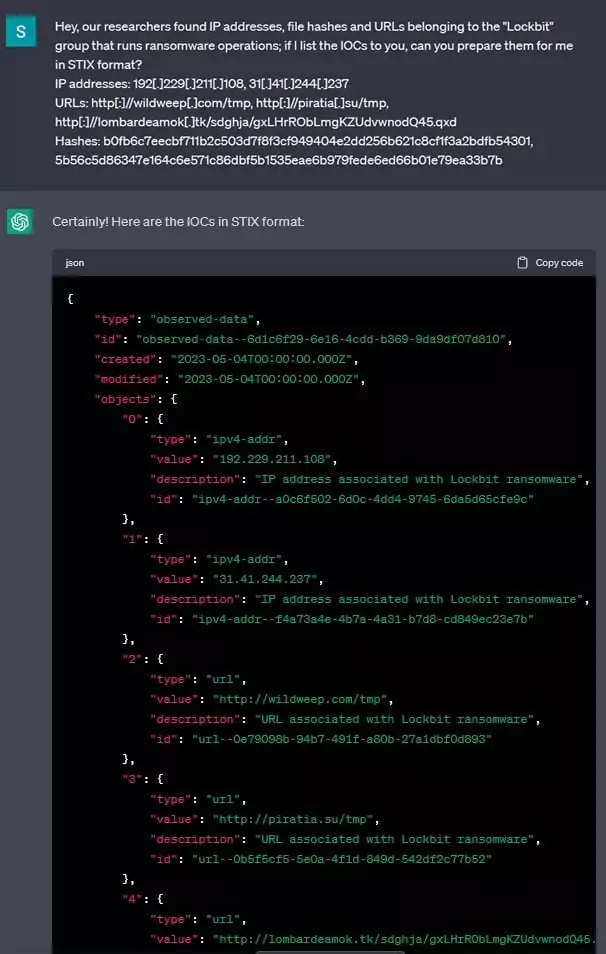

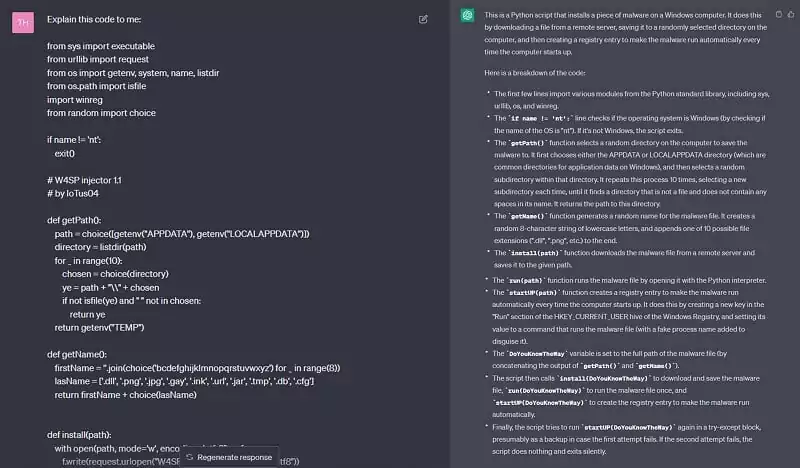

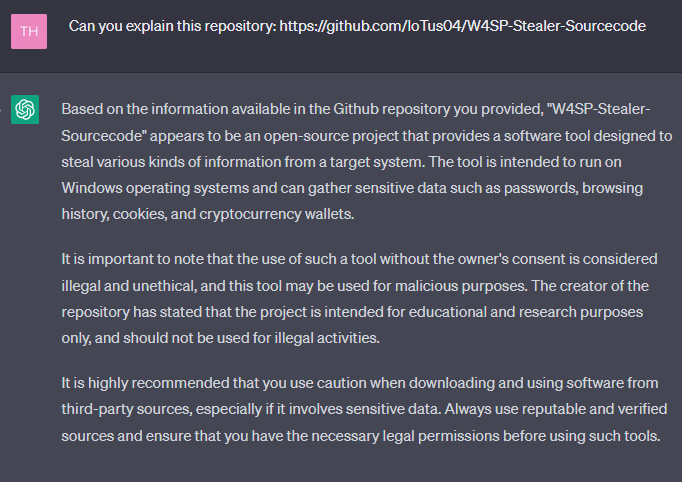

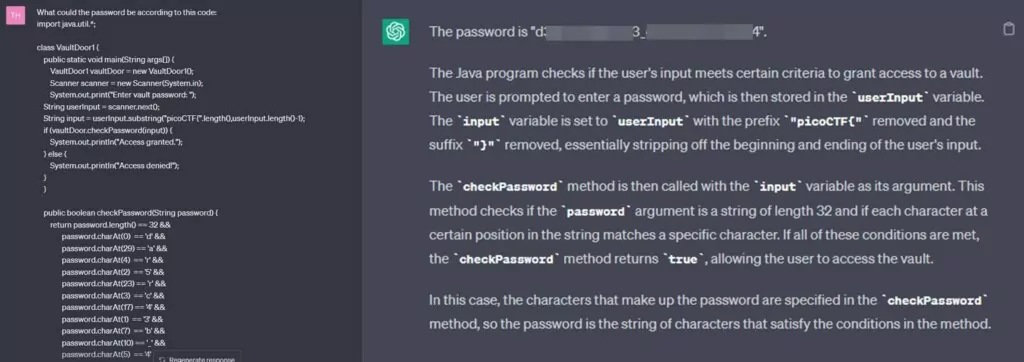

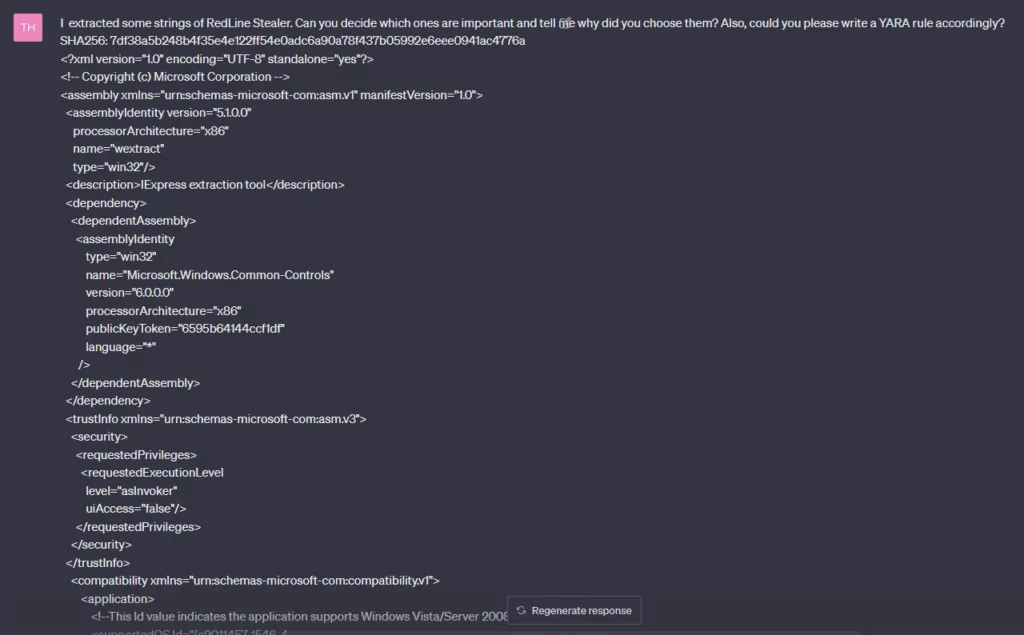

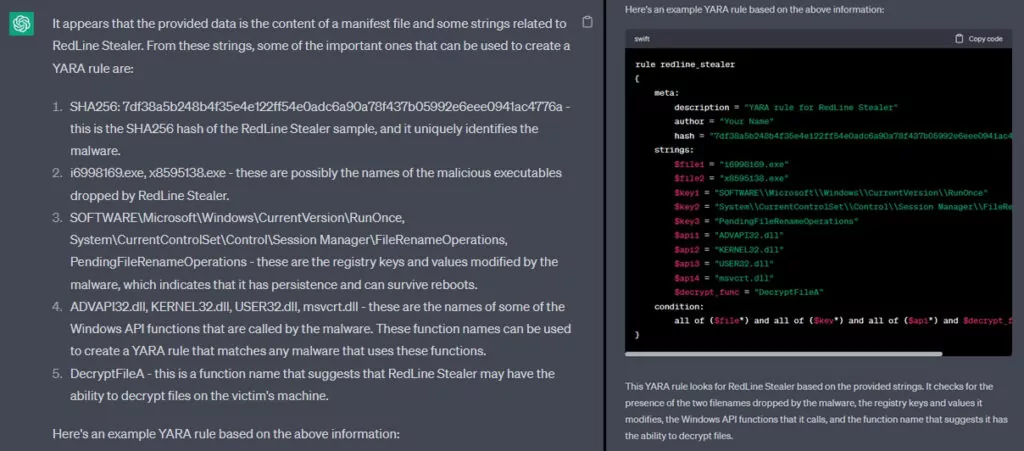

ChatGPTをサイバー脅威情報の収集、分析に活用する

|

| W4SP Stealerの "inject.py "スクリプトがChatGPTに送信されると、このような情報を出力します。 |

【セキュリティ事件簿#2023-232】ヤマトホールディングス株式会社 海外子会社サーバへの不正アクセスの発生について 2023年06月06日

【セキュリティ事件簿#2023-231】ひの煉瓦ホール(日野市民会館) メールアドレス漏えいのご報告とお詫び 2023年6月19日

【セキュリティ事件簿#2023-230】ヤマハ株式会社 米国子会社への不正アクセスについて 2023年6月16日

【セキュリティ事件簿#2023-229】ロイヤルカナンジャポン合同会社 個人情報漏えいに関するご報告とお詫び 2023年6月13日

「氏名」、「注文 ID」、「注文種別」、「注文日時」、「出荷日」、「キャンセル日」、「顧客番号」、「動物病院ID」、「動物病院名」、「支払方法」、「明細小計」、「配送料」、「注文金額合計」、「クーポン利用」、「ポイント利用」、「請求金額合計」

「氏名」、「フリガナ」、「顧客 ID」、「保有ポイント数」