雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-037】嘉手納町 個人情報漏えいについてお詫びとご報告 2023年1月26日

バグバウンティ系のイけてるYouTubeチャンネル

1. Bug Bounty Reports Explained

Grzegorz Niedzielaは、公開された脆弱性の旅にあなたを誘います。彼は、超技術的な発見の詳細に焦点を当て、何が起こったのか、研究者がどのように脆弱性を見つけたのか、視聴者に理解を深めてもらいます。高度な脆弱性やバグの連鎖について学ぶには、特に視覚的に学ぶことができる優れた方法です。

2. InsiderPhd

InsiderPhdはイギリス在住の大学教授で、パートタイムのバグバウンティハンターです。彼女は、バグバウンティの様々な側面に関する教育ビデオを定期的に公開しています。デモを交えた脆弱性チュートリアルもあれば、バグバウンティの計画面(効果的なメモの取り方、プログラムの選び方、目標設定、モチベーションなど)に取り組んだものもあります。このユニークなアプローチは、気負わずにバグ探しの技術面を学びたい、初めてバグを見つける方法を知りたいという初心者に特に興味深いものです。

3. LiveOverflow

LiveOverflowは自らをハッカー志望と称していますが、彼の動画はそうではないことを証明しています。ドイツを拠点とするこのCTFプレイヤーは、様々なニッチなトピックについて、10分間の深堀りされた説明ビデオをアップロードすることで知られており、理解しやすいスケッチブックのアニメーションで心地よく視覚化されています。LiveOverflowは、教育的なチュートリアルから、ハッキングに関連する実際の話、質問、考えをカバーすることまで、様々なトピックをカバーしています。最近のMinecraftハッキングシリーズは話題になること間違いなしです

4. NahamSec

NahamSecは最も影響力のあるバグハンターの一人で、バグバウンティコミュニティに信じられないほどポジティブな影響を与えている。彼は、最高のバグバウンティハンターへのインタビュー、ライブハッキングストリーム、チュートリアル、Vlogで知られています。また、彼のチャンネルでは、彼が共同主催したカンファレンスのトークも見ることができます。ハッカーたちが最先端の技術(特にウェブハッキング)を紹介するだけでなく、チャリティーのために何千ドルもの資金を集めることにも貢献しています。

5. PwnFunction

pwnFunctionのYoutubeチャンネルに適切な言葉を見つけるのは難しいです。まず、質問から始めましょう。あなたはペンギンが好きですか?もし答えがイエスなら、今すぐハマるはずです! さて、もう一つ。ステラアニメーションは好きですか?pwnFunctionは、様々な脆弱性の概念やウェブに関する秘密について説明する、最も美しいビデオを制作しています。彼は年に2、3本しかビデオを作らないが、彼がアップロードするときは、それが良いものであることがわかるだろう

6. John Hammond

ジョン・ハモンドは、CTFコンテストにおいては真の伝説的存在です。ジュラシック・パークに登場する彼の双子のように、Johnは情熱的なクリエイターであり、謙虚なコミュニティメンバーでもあります。NahamConやHacktivityConで彼が作った人気のCTFチャレンジで彼を知っている人もいるかもしれません。Johnの特徴は、課題を作るだけでなく、その仕組みや解決方法を説明し、他の人を教育し、次のレベルに到達する手助けをすることに長けている点です。

7. Ippsec

Ippsecが最もよく知られているのは?Hack The Boxのチュートリアルビデオです。彼はそれをロックしていますか?もちろんです。もしあなたが侵入テストに入りたいなら、これらのビデオはベスト中のベストです

8. PhD Security

博士号を持ち、サイバーセキュリティに情熱を持つ別の人物が、あなたにすべての小技を教えるビデオを作っています。このビデオ、すごいですよ

9. Farah Hawa

Farah Hawaは、複雑なウェブ脆弱性をわかりやすく説明する才能を持つバグハンターです。彼女独自のスタイルで、要点を率直に述べ、脆弱性を迅速に把握するために必要なことだけを教えてくれる。

10. STÖK

独特のルックスとヴェイパーウェアのような美的感覚で、バグバウンティ界に旋風を巻き起こしているSTÖK。彼は、菜食主義のシェフであり、ITコンサルタントからサステナブルファッションストアのオーナーに転身し、バグバウンティハンターであり、キーノートスピーカーでもあるのです。彼のビデオには、「Bounty Thursdays」という週刊教育番組、バグハンターのアプローチ方法に関するトーク、モチベーションを高めるスピーチ、バグバウンティライフの楽しいカバー、チュートリアルなどがあります。彼のビデオを見た後は、ポジティブになれること請け合いです

2022年、彼はあまり積極的に活動しておらず、今後投稿するビデオも少なくなると思われますが、彼がコミュニティのためにしてくれた素晴らしい仕事を称え、今年もこの場所を提供したいと思います。Stokはバグバウンティに良い雰囲気をもたらし、彼がいなかったら、どれだけ多くの素晴らしいハンターがバグバウンティハンターになることはなかったでしょう

11. 0xdf

0xdfは、Hack The Boxマシンやその他多くの素晴らしいビデオを制作しています。彼の素晴らしいところは、単に解決策を示すだけでなく、ルートシェルを取得するだけでなく、脆弱性の原因を正確に示していることです。

12. Cristi Vlad

Cristi Vlad は何年も前から侵入テストを行っており、彼がそのマジックの一部を YouTube で共有してくれたのは幸運でした。彼は非常に多くのビデオを持っており、どこから始めればいいのか分かりませんが、そのほとんどすべてが金字塔であることをお約束します。

13. CryptoCat

CryptoCat は、CTF ウォークスルー、バイナリ搾取、ペンテスト、マルウェア解析、プログラミング/スクリプトなどに焦点を当てた情報セキュリティ教育チャンネルです。彼は通常、カバーするトピックを深く理解できるように、かなり詳細に説明します。

さらに素晴らしいことがあります。彼はもうすぐインティグリティのコミュニティチームに参加する予定です。インティグリティのYouTubeチャンネルで、彼のコンテンツにご期待ください。

14. Rana Khalil

Rana Khalilは、セキュリティ評価の専門家であり、パートタイムのバグバウンティハンターです。彼女のチャンネルでは、Portswigger's Web Security Academyのすべてのラボを解決することに焦点をあてています。Ranaはいつも、特定の脆弱性に関する一般的なガイドビデオで始まり、その後、いくつかのラボで解決策を実演しています。

15. HackerSploit

HackerSploitには、ハッキングに関するビデオが400本以上あります。その中には、倫理的なハッキングや侵入テスト、Linuxのエッセンス、チャレンジのウォークスルーなど、多くのシリーズが含まれています。彼は様々なトピックに触れますが、彼の専門はLinuxです。彼のビデオは、ペンテスターのためのDocker、zsh、Nmapなどのトピックの優れた紹介を提供しています。

16. Seytonic

Seytonicは、YouTubeで最高のセキュリティニュースコンテンツを作っています。それは間違いないでしょう。バグバウンティハンターとして、私たちは時々、他のバグバウンティハンターからだけ多くのサイバーセキュリティニュースを得るという、小さなバブルに入ることがあります。ハッキングには他の側面もあり、Seytonicのビデオを使って、それを本当に簡単に消化するのが好きなのです。

17. Dr Josh Stroschein

ジョシュは、100%講義と言えるようなビデオを作ります。私たちは、リラックスしたスタイルと落ち着いた声が大好きです。このすべてが、学習をより良いものにしてくれます

18. theXSSrat

"What’s up you amazing hackers?"

この文章を聞いたことがない人は、XSSラットのコンテンツをチェックする必要がありますよ。彼は定期的にバグハンターに関連する様々なトピックについて短いビデオを公開しています。これには、インタビュー、チュートリアル、Q&A、Tips、そしてバグハンターが始めるときに誰もが抱く疑問への答えが含まれています。

19. Conda

Condaは素晴らしいクリエイターであるだけでなく、最近Intigritiのリーダーボードでトップになり、素晴らしい肖像画を付与されたのです。この素晴らしいバグバウンティハンターがどのようにスタートしたかを知りたい方は、ぜひ彼のチャンネルをチェックしてみてください。

20. HackingSlimplified

Hacking Simplifiedは、チャンネル名が宣伝しているとおりのことをやっています。彼は、ハッキングをよりシンプルにするためのビデオを制作しています。彼のチャンネルでは、コミュニティの注目すべき人々へのインタビューや、AndroidのペンテストからGraphQLの脆弱性の発見まで、あらゆることについてのチュートリアルを見ることができます。

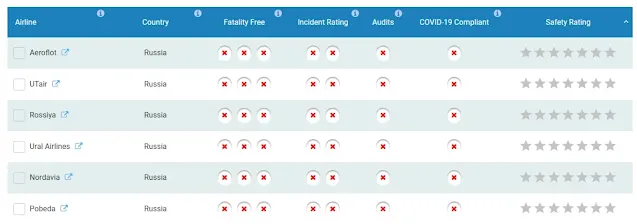

2023年の危険な航空会社8選

航空格付け会社のエアラインレイティングス(AirlineRatings)は、2023年の安全な航空会社トップ20と安全な格安航空会社(LCC)トップ10を発表した。

裏ネタとして逆に評価が低い、シングルスターな航空会社を8社取り上げてみたい。

- Pakistan International Airlines / パキスタン国際航空

- Air Algérie / アルジェリア航空

- SCAT Airlines / SCAT航空

※カザフスタンのシムケントを本拠地とする航空会社。

- Sriwijaya Air / スリウィジャヤ航空

※スマトラ島をベースにインドネシア国内の都市を結ぶインドネシアの航空会社

- Airblue / エアブルー

※カラチを本拠地とするパキスタンの格安航空会社

- Blue Wing Airlines

※スリナムの航空会社

- Iran Aseman Airlines / イラン・アーセマーン航空

- Nepal Airlines / ネパール航空

【セキュリティ事件簿#2023-036】株式会社ジェイ・エス・ビー 当社従業員によるご契約者様等の個人情報の漏洩について 2023 年1月 25 日

【セキュリティ事件簿#2023-006】株式会社SEプラス 弊社教育サービスをご利用頂いているお客様への重要なお知らせとお詫びについて(2023/01/25 追加報告) 2023年1月25日

【セキュリティ事件簿#2023-022】株式会社アダストリア 当社サーバーへの不正アクセス発生について(第二報) お客さまの個人情報流出の可能性に関するお知らせとお詫び 2023年1月24日

【セキュリティ事件簿#2023-035】株式会社シャルレ 「CHARLE WEB STORE(シャルレ ウェブストア)」へのサービス提供会社における個人情報漏えいのおそれに関するお詫びとお知らせ 2023年1月24日

(1) 漏えいの可能性のあるお客様

以下の対象期間中に、当サイトのクレジットカード情報入力画面にて、後記(2)の情報を新たに入力して決済されたお客様

①2022 年 7 月 19 日 07 時 49 分 55 秒から 2022 年 7 月 26 日 20 時 33 分 40 秒②2022 年 7 月 26 日 22 時 31 分 02 秒から 2022 年 7 月 29 日 01 時 48 分 08 秒

・クレジットカード名義人名(2)漏えいの可能性のある情報

・クレジットカード番号

・有効期限・セキュリティコード