2019年より日本に向けても活動を行っているマルウェアEmotet (2020/02/07以降活動休止) が2020/07/17より約5ヶ月ぶりに活動を再開しました。

※Emotetは休止以前と基本的な挙動は変わっていません。以下の記事の内容は有効です。

・マルウェアEmotetについて

・Emotet感染時の対応

■活動再開とは

活動再開、というのは何を意味しているかというと「Emotetに感染した端末がEmotetに感染させるようなメールの送信を再開した」ということです。2020/02/07以降もEmotetは感染した端末上でC2と通信を行い、Emotet自身のバイナリの更新などを行っていました。

しかし、メールの送信活動は2/7以降確認されていませんでした。

今回、メール送信活動が確認されたため、Emotetの活動再開、といわれています。

最初に確認したのはSpamhausです。

国際的なEmotet対策の有志のチームである @Cryptolaemus1 もすぐに確認しています。EMOTET UPDATE | We are observing more activity coming from the #Emotet #Botnet today. We are seeing email traffic from this botnet again. Both URLs and Attachments are being utilized for distribution. #malspam #threatintel pic.twitter.com/9zrc9fWMlN— Spamhaus (@spamhaus) 2020年7月17日

日本時間2020/7/17 23時(1400 UTC)頃からメール配信が始まったようです。Emotetの3つあるbotグループのうち、メインであるE2からはじまり、その後にE3,E1もメール配信が始まり全てのbotグループでメール配信が始まっています。その後7/18 7時(2200 UTC)頃まで続いたようです。#Emotet Quick Recap - E2 start spamming around 1400UTC - shortly there after @nazywam @spamhaus alerted us to this. E2 was confirmed to be spamming attachment docs and links. E3 seemed to fire up next doing both forms of malspam and then E1. All of them were spamming at 1530UTC.— Cryptolaemus (@Cryptolaemus1) 2020年7月17日

なお、活動休止中に何をしていたかというと、Emotetのバージョンアップを画策していたのではないか、と言われています。休止の直前にEmotetの実行ファイルの大きなバージョンアップがあり、これが意図した通り動いていないのでは、という憶測もありました。実際、幾つかテスト的な動きや変更は見れたものの、予想されたように大きくバージョンアップされることはなかったようです。

■変更点

2/7以前と比較して、以下の点が変わっています。- デコイファイル(docファイル)の見た目

- 感染ファイルのハッシュのユニーク化

以前から言われていますが、hashの一致による検出というのはEmotetに対しても無意味です。

- (正確には2/6からの変更点)Emotetの感染後のファイル名と永続化の設定の変化

また、以前は変更後のファイル名を特定のレジストリ(HKCU\Software\Microsoft\Windows\CurrentVersion\Explorer\配下)に書き込んでおり、これを調査することでEmotet感染有無を調べることが可能でしたが、現在ではこの設定は使われなくなり、感染の度に上記のフォルダ内にあるファイル名から選択され直します。

これにより、Emotet感染有無を確認可能なツールであったJPCERT/CCの「EmoCheck」はすり抜けられてしまいます。

■変わっていない点

- 感染手法

感染しないためにはファイルを開かない、マクロを有効化しないことが重要な対策となります。

- PoserShellによる実行ファイル取得

PowerShellの引数から通信先を取得するには以下のツールで可能です。

CyberChef レシピ実装済URLインターネットへのPowerShellによるアクセスをWindowsFirewallなどで制限することでも感染を防ぐことが可能です。

https://gchq.github.io/CyberChef/#recipe=From_Base64('A-Za-z0-9%2B/%3D',true)Decode_text('UTF-16LE%20(1200)')Split('%5C'','%5C%5Cn')Split('*','%5C%5Cn')Extract_URLs(false)Defang_URL(true,true,false,'Valid%20domains%20and%20full%20URLs')

- 返信型メールとばらまき型メール

再開後のメールでも、既に同じようにどちらのパターンも確認されています。

EMOTET UPDATE | We are observing more activity coming from the #Emotet #Botnet today. We are seeing email traffic from this botnet again. Both URLs and Attachments are being utilized for distribution. #malspam #threatintel pic.twitter.com/9zrc9fWMlN— Spamhaus (@spamhaus) 2020年7月17日

■日本への影響

既に、日本でもEmotetに感染するメールの受信を確認しています。エモいのきた。 #Emotet https://t.co/2ZXPGRGy6p— _roku_ (@00001B1A) 2020年7月17日

また、国内のメールサーバ/メールアカウントを利用してメールを送信されることも確認しています。以前より国内外のリサーチャーらと協力し、そういったアドレスを収集し可能な範囲で被害者へ連絡を入れています。今回は活動再開後の数時間で20以上のアドレスが共有されました。(被害者には通知済です。)日本語ではありませんが #Emotet 来ました。— さとっぺ (@satontonton) 2020年7月21日

Subject: Estimate R9334

Filename:Estimate.doc

Hash(MD5):a419ea9e968fb2d21f38927014a24210

Anyrun:https://t.co/BFYzqQJAhy pic.twitter.com/nFnbYPcXbY

これらのアドレスがどうやってEmotetに窃取されてしまったのかというと、2月以降も継続的にEmotetに感染したままだったと考えられます。(Emotetは一度感染した後も定期的に自身を更新し続けるため、アンチウイルスソフトにより検知・駆除することが困難です。)

Emotetは6月以降にメール情報を窃取するモジュールを感染端末で使用し始めていました。その時にメールアカウント情報が盗まれてしまい、メール拡散の基盤として悪用されてしまったのだと考えられます。

観測されている返信型メールでは、6月や7月に送受信したメールを悪用されているケースもあり、これも同じモジュールによるものと考えられます。

Emotetの攻撃者グループも活動再開をする準備を行った上で活動再開しているということが考えられます。

■活動再開後の動き

2020/07/17(金)に活動再開後、翌営業日の2020/07/20(月)の同じく23時頃より、再度Emotetに感染させるメールの送信活動を再開しました。E1, E2が動いた1時間後からE3も動き出しました。金曜日はテストなのか以前に比べて配信ボリュームも小さかったですが、月曜日はより大きな配信量となっていました。#emotet C2 binary update ~13:30 UTC 20200720— Cryptolaemus (@Cryptolaemus1) 2020年7月20日

only E2 changes at the moment, update will follow

spamming on E1/E2 currentlyhttps://t.co/N6Y3ePaTRm

また、7/20(月)よりEmotetが他のマルウェアに二次感染させるようになりました。休止以前より活発に感染させていたTrickbotです。

TrickbotはGtagがmor113でした。過去2/7の時点ではmor93であり、休みの5ヶ月の間にも恐らくはEmotetからTrickbotへの二次感染は行われ続けていた(検知回避を目的としてTrickbotもEmotetによって約20回(約週1回)更新されていた)のだと考えられます。

#Trickbot observed on #Emotet, Epoch1. Gtag: mor113.— James Quinn (@lazyactivist192) 2020年7月20日

Stay safe out there guys. I'll see if I can share the sample I have.

二次感染するマルウェアは7/21 午後にはQbot (Qakbot) に変更されました。2020-07-20 (Monday) - Data dump: #Emotet infection with #Trickbot - includes an #Emotet only #pcap from Friday 2020-07-17 - and 14 examples of Emotet #malpsam (3 with attachments, 11 with links) from today (Monday) - https://t.co/uij4uSIyyf pic.twitter.com/qHkT2OMS2Q— Brad (@malware_traffic) 2020年7月21日

— bom (@bomccss) 2020年7月21日配信手法にも変化があり、docの添付ファイルとメール本文のリンクからのdocファイルだけでなく、7/21には添付したpdfファイルに含まれるリンクからdocファイルへ誘導するタイプが出ました。

メール配信で使用されるテンプレートの言語も、始めは英語だけだったものが、 スペイン語、フランス語、ポルトガル語、と日々増えています。Proofpoint researchers have observed a shift in #Emotet payload delivery. Geos include #Argentina #Brazil #Canada #Chile #Ecuador #Mexico #US #UK. Malicious URLs are now being distributed in PDFs, in addition to maldocs & malicious URLs in email body.— Threat Insight (@threatinsight) 2020年7月21日

<2020/07/23追記>日本時間 7/21 のEmotetの動きは— bom (@bomccss) 2020年7月21日

感染経路として

・docの添付ファイル

・メール内リンクからdocファイル

・pdfの添付ファイル内のリンクからdocファイル

メールの本文テンプレートは英語以外も出現(4言語)したが、日本語はまだ確認されていない。

しかし、返信型メールは日本にも既に着弾している https://t.co/xmLRDFw28b

2020/07/23 8:30頃より、日本語の件名、本文、添付ファイルのEmotetに感染するメールが確認されました。

2020/07/23 8:30頃より、日本語件名の #Emotet のメールの送信を確認しました。— bom (@bomccss) 2020年7月23日

以前にも来ていた、請求書系の件名です。https://t.co/LexHXzwDZU

ご注意ください。 pic.twitter.com/Ex78DN7PWT

【注意】#Emotet— sugimu (@sugimu_sec) 2020年7月22日

日本語の件名、本文、添付ファイル名のメールを観測しました。

件名:請求書の件です。 17447 20200723

sample:https://t.co/bCx6BYdVmj pic.twitter.com/aJAsW2lKLC

幾つかのi日本語パターンを確認しました— moto_sato (@58_158_177_102) 2020年7月23日

送信には窃取されたメールアカウントが使われているため、差し出しメールアドレスが異なる点に注意ください。 pic.twitter.com/cxpgkfwgjW

— さとっぺ (@satontonton) 2020年7月23日休止前に使われていたテンプレートが再度利用されるようになりました。以前の件名と添付ファイル名のパターンはこのようになりますが、今回も同様のものが観測されています。

■今後の動き

総じて、Emotetは活動を再開した、と言って良いと考えられます。これは、メール送信を再開した、ということだけではなく、サイバー犯罪グループとして利益を最大限巻き上げるための活動を再開した、という意味です。

そしてそのための攻撃活動は徐々に勢いを増していく、と考えられます。

Emotetは自身に感染させることでメール配信基盤を構築し、更に感染数を増加させます。5ヶ月の休止期間で多少は減ったであろう感染端末を再び取り戻すために感染数を増加させることに力を入れると考えられます。

それと同時に、メールを窃取することで、メールから文書を学習していこうとしているように感じられます。学習が終わった言語から、テンプレートが増えていくのではないかと考えられます。

1つ不思議な点として、活動再開後のメールテンプレートが非常に簡素なことです。返信型であれ、ばらまき型であれ、短くて種類も少ないです。活動休止前にはあんなにも巧妙なメールテンプレートを使っていたにも関わらず、それを再利用している気配がありません。

もしかしたら、EmotetのC2のメール情報を蓄えていたDB(で表現が正しいかは不明ですが)が意図的かは不明ですが初期化されたのかもしれません。それにより、イチからメール情報を学習し直しているのかもしれません。

もしそうであれば、日本語を学習されないためにも感染端末を増やさない、減らしていくことが重要です。

<2020/07/23追記>

Emotetの活動再開後、日本語のメールが使われる前から、感染端末と見られる数は日々増加しています。

そして、日本を明確に標的としたEmotetに感染するメールが確認されました。日本も標的としてますます感染端末数が増えてしまうことが懸念されます。

既に同じ組織内でEmotetに感染するメールを送りあって組織内の感染が増えてしまっているとみられるものも出てきています。

活動休止前に使われていたメールテンプレートの再利用も確認されました。 今後、ますますメールのテンプレートのパターンが増加してくることが予想されます。中にはとても巧妙なもの(件名:会議開催通知)もありましたので、注意が必要です。

■最後に

残念ながら日本国内には既に感染端末は多数存在します。感染による負の連鎖で感染端末が再び日本国内で爆発的に増加しないように、対策を取る必要があります。対策は休止前と何も変わりません。個人としては、docファイルは開くかどうか特に注意する、マクロの自動実行は許可しない、デコイ文書の画像が見えたらマクロは有効にしない。

組織では、メールセキュリティ製品でマクロ付きdocファイルを規制する、PowerShellによる外部への接続を制限する、URLHausのfeed( https://urlhaus.abuse.ch/api/ )を取得しブロックリストに加える、感染拡大防止のために管理共有を無効化しておく、といった対策が必要です。

少しでも感染する機会が減ることを願っています。

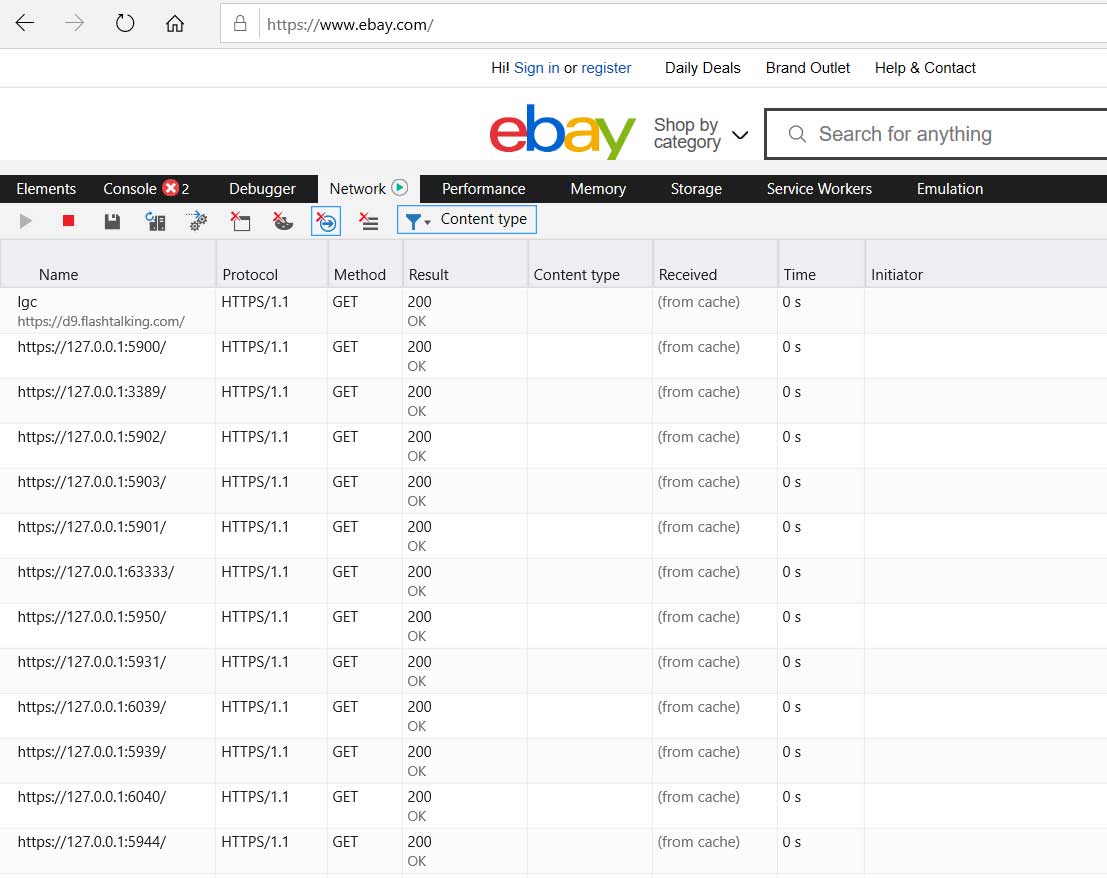

eBay port scanning a site

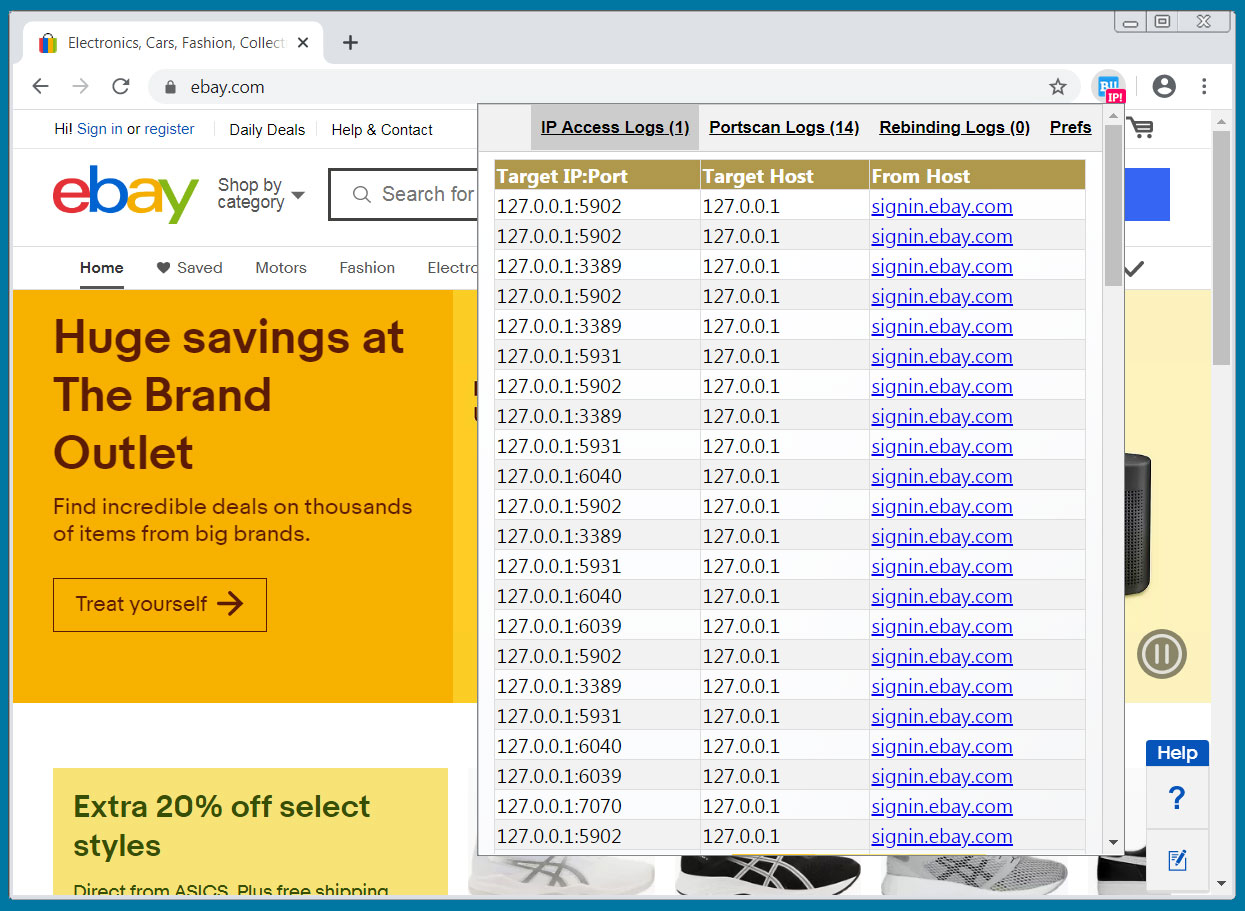

eBay port scanning a site Behave! warning of port scans from eBay

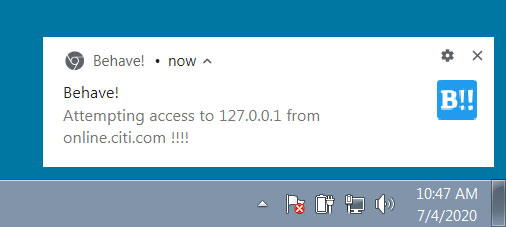

Behave! warning of port scans from eBay Browser notification

Browser notification