雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-364】大石田町 個人情報が閲覧できる状態になっていたことに関するお詫び 2023年9月17日

ランサムウェアギャングが発表した被害組織リスト(2023年6月~7月)BY StealthMole

StealthMole(旧Dark Tracer)による、2023年6月~7月のランサムウェア被害を受けた日系企業。

YKK株式会社(ykk.com)

ランサムウェアギャング:LockBit

ヤマハ株式会社(yamaha.com)

ランサムウェアギャング:BlackByte

関連事件簿:【セキュリティ事件簿#2023-230】ヤマハ株式会社 米国子会社への不正アクセスについて 2023年6月16日

株式会社プロット(www.plott.co.jp)

ランサムウェアギャング:BlackCat (ALPHV)

関連事件簿:【セキュリティ事件簿#2023-257】株式会社プロット 現在発生している障害について(第1報) 2023年6月13日

大和ハウス工業株式会社(daiwahouse.com)

ランサムウェアギャング:Qilin

ソニーグループ株式会社(sony.com)

ランサムウェアギャング:CL0P

JBCC株式会社(www.jbcc.co.jp)

ランサムウェアギャング:Mallox

パイオニア株式会社(pioneerelectronics.com)

ランサムウェアギャング:CL0P

ファナック株式会社(fanucamerica.com)

ランサムウェアギャング:CL0P

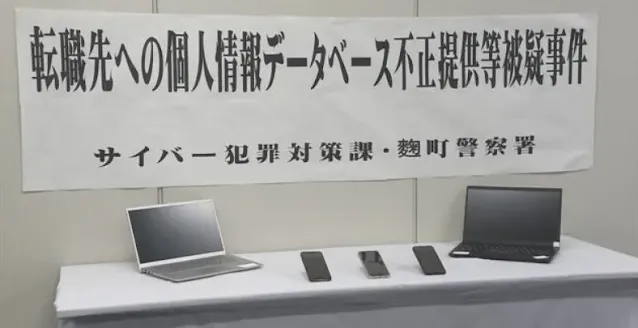

【セキュリティ事件簿#2023-363】元勤務先のクラウドシステムにある名刺情報数万人分を転職先に提供してタイーホされる。

2023年9月15日、警視庁は、以前勤務していた人材派遣会社の名刺情報管理システムにアクセス可能なIDやパスワードを転職先の同僚に提供し、システム内の個人情報を不正に提供したとして、会社員の人見正喜容疑者(43歳、埼玉県川口市在住)を個人情報保護法違反と不正アクセス禁止法違反の疑いで逮捕した。

事件の背景には、人見容疑者が以前勤務していた会社が使用していた名刺情報管理システム「Sansan」へのアクセス情報を、転職先の社員に提供したことがある。このシステムには、営業先の数万件の名刺データが保管されており、共有されたIDやパスワードを使用することで、これらの情報を全て閲覧することが可能だった。

人見容疑者は、「転職先での営業に使えると思った」との理由でこの行為を行ったと容疑を認めている。また、不正に得た名刺情報を元に、転職先での営業活動が行われ、実際に成約に至った事例も存在するとされている。

この事件は、個人情報保護法の不正提供罪を適用した初のケースとなり、関連する法律や規定の見直しの必要性が浮き彫りとなった。

【セキュリティ事件簿#2023-362】マイクロソフト、誤って38TBの内部機密情報をお漏らし

2023年9月18日 - テクノロジー業界が注目する中、マイクロソフトは公開されたGitHubリポジトリでのオープンソースAI学習モデルへの貢献中に、緩すぎるShared Access Signature (SAS) トークンを含むURLを誤って共有したことを公表しました。このミスにより、同社の内部ストレージアカウント内の情報が外部からアクセス可能となってしまい、セキュリティ専門家の間で大きな議論が巻き起こっています。

この問題を最初に発見したのは、セキュリティ専門家のグループ、Wiz。彼らはこの脆弱性をマイクロソフトに報告し、同社はこの問題を迅速に対応。該当のSASトークンを無効化し、ストレージアカウントへの外部からのアクセスを完全に遮断しました。この迅速な対応により、さらなる情報の漏洩を防ぐことができました。

漏れた情報には、2人の元従業員のワークステーションプロファイルのバックアップや、Microsoft Teamsの内部メッセージが含まれていました。しかし、幸いにも顧客データや他の重要な情報の漏れは確認されていません。この事件は、クラウドストレージやオンラインサービスのセキュリティが今後も業界の大きな課題として残ることを示しています。

マイクロソフトは、今回の事件を受けて、SASトークンの使用に関するベストプラクティスを見直し、顧客に提供することを発表しました。同社は、今後もSASトークンの機能を強化し、サービスの安全性を最初から確保する姿勢を維持していくとのことです。また、セキュリティ研究者との連携をさらに深め、共同でセキュリティの向上に努めるとコメントしています。

この事件を受け、セキュリティ研究者と企業との連携の重要性が再び浮き彫りとなりました。マイクロソフトは、今後も研究者との連携を深め、セキュリティの向上に努めるとコメントしています。同社は、今回のような事件を未来に防ぐための新しい技術や手法の開発にも注力しており、ユーザーや企業のデータ保護を最優先として行動していく方針を明らかにしました。

リリース文:Microsoft mitigated exposure of internal information in a storage account due to overly-permissive SAS token(アーカイブ)

【セキュリティ事件簿#2023-215】大塚商会 コクヨ株式会社が保有する弊社のお客様情報漏えいの可能性に関するお知らせとお詫び 2023年9月19日

2.漏えいした可能性があるお客様情報

| 対象者 | 2016年1月5日~2023年6月5日の期間中に弊社および弊社の販売店から、 コクヨ株式会社の商品(オフィス家具等のメーカー直送品)をご注文されたお客様 |

|---|---|

| 件数 | 29,878件(内、販売店経由5,556件) |

| 情報 | お客様お届け先担当者の氏名、会社名、住所、電話番号 |

- * 弊社からコクヨ株式会社に個人情報の取り扱いを委託している情報は上記項目のみです。

【セキュリティ事件簿#2023-361】マツダ株式会社 不正アクセス発生による個人情報流出可能性のお知らせとお詫び 2023年9月15日

関係者の皆様には多大なるご迷惑とご心配をおかけすることとなり、深くお詫び申し上げます。

現在、鋭意調査を続けておりますが、現時点で判明している事実及び弊社対応について以下のとおりご報告いたします。

【概要】

2023年 7月 24日 (月) 、弊社サーバー機器を経由した不正な通信を検知し、直ちにサーバー機器をネットワークから切り離すなど必要な対策を実施しました。その後、第三者機関(外部セキュリティ専門家)の調査により、弊社システムのアカウント情報等を管理するシステム(ディレクトリサーバー)への不正アクセスの形跡が確認され、個人情報の一部が外部へ流出した可能性があることが判明いたしました。

- 弊社が発行したユーザーID

- パスワード(暗号化値)

- 氏名(漢字、ローマ字)

- メールアドレス

- 会社名

- 部署、役職名

- 電話番号

【原因】

外部セキュリティ専門家の調査結果より、今回の不正アクセスは弊社に設置したアプリケーションサーバーの脆弱性が悪用されたものであったと判明しています。

【弊社の対応】

弊社は、本件事象の認知後、不正アクセスに用いられた を無効化し、サーバーをシャットダウンするとともに、外部セキュリティ専門家のフォレンジック調査を実施いたしました。外部セキュリティ専門家の調査にて、影響の範囲を確定させるまでに時間を要し、今回の発表までお時間をいただきましたこと、お詫び申し上げます。本件につきましては、すでに警察への相談及び個人情報保護委員会に必要な報告を行い、外部セキュリティ専門家の協力を得ながら、関係各機関と連携し、事実の確認及び適切な対応に務めております。また、弊社は今回の事態を重く受け止め、セキュリティ体制の改善、全てのウェブサイト及びネットワークに対する監視体制強化など、再発防止に全力で取り組んでまいります。

この度は皆様に多大なご迷惑ご心配をお掛けしますこと、改めて深くお詫び申し上げます。