ロシアがウクライナで戦争を続ける中、米国に対する新たな脅威がかつてないほど出現しています。ロシアは、ウクライナへの支援に対する報復として、アメリカのインフラに対してサイバー攻撃を行うかもしれないのです。これまでにも、2015年と2016年にロシアのハッカーが民主党全国委員会のコンピューターネットワークに侵入し、2019年には上院情報委員会が、2016年の選挙中にロシアが当時の大統領候補ドナルド・トランプを支援するために全50州の選挙システムを標的としたと結論付けています。

2月のロシアのウクライナ侵攻以来、米連邦政府機関はアメリカ企業への攻撃の可能性に警鐘を鳴らしており、3月には連邦捜査局がロシアのハッカーがアメリカのエネルギー企業5社のネットワークをスキャンしたと発表しています。

アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁(CISA)のジェン・イースタリー局長と国家サイバー局長であるクリス・イングリス氏は、技術系サイトCyberScoopの6月の論説で、「ロシアやその他の悪意のある国家や非国家によるサイバー攻撃の見通しは、いつまでたっても消えないだろう」と書いています。

このニーズに対応するため、米連邦政府はサイバーセキュリティ従事者の雇用を増やそうとしています。2021年11月、国土安全保障省の高官は、連邦政府には1,500以上のサイバーセキュリティの空きポジションがあると推定しています。同月、連邦政府は、国土安全保障省(DHS)がサイバーセキュリティ人材をより効果的に採用できるようにするため、サイバーセキュリティ人材管理システムを設立しました。

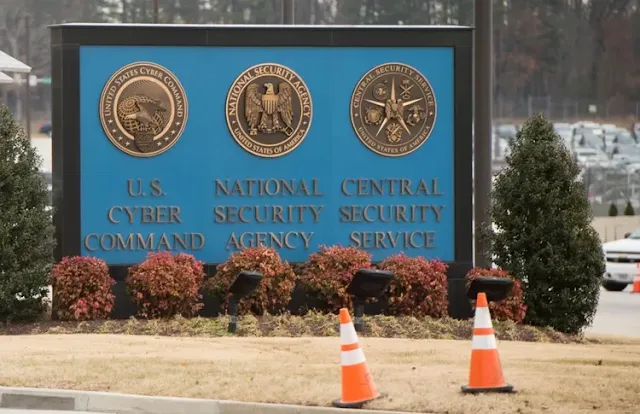

国家安全保障局(NSA)のサイバーセキュリティ担当副長官である Dave Luber 氏は、「サイバーリスクに効果的に対処するためには、異なる連邦機関や軍の部門が協調して取り組む必要があると述べています。「中国やロシアが米国や同盟国の重要なシステムを悪用することを難しくするために、私たち全員が協力し合うチームスポーツなのです」と述べています。

米連邦政府のサイバーセキュリティの仕事に興味があるなら、どうすれば採用されるのでしょうか。これらの職務に就く方法について、専門家に話を聞きました。

米連邦政府には、どのようなサイバーセキュリティの仕事があるのでしょうか?

サイバーセキュリティに関する連邦政府の仕事といえば、基本的に無限大です。システムエンジニアやソフトウェア開発者から、サイバー防衛のフォレンジックアナリストや倫理的ハッカーまで、幅広い職種が存在します。

米国国土安全保障省に属する CISA の副局長である Nitin Natarajan 氏は、「すべての連邦省庁にはサイバーセキュリティが存在し、ここワシントンDCだけでなく、ワシントンDC以外の場所でもサイバーセキュリティの役割を担っています」と語ります。「CISAのサイバーセキュリティの任務を遂行するためには、非常に幅広い経験と専門知識が必要なのです」。

連邦政府のサイバーセキュリティ担当者は、幅広い業務に取り組んでいるため、コミュニケーション、立法、予算、財務など、サイバーセキュリティ以外の経歴を持つ人材も有力な候補となり得ます。「私たちは、さまざまな経験を持つ強力で多様な人材を確保したいと考えています」と、Natarajan 氏は言います。「そうすることで、私たちが直面している、そして今後も直面するであろう複雑な課題に取り組むことができるのです」。

連邦政府でこの分野に携わる人の中には、サイバーセキュリティやコンピュータサイエンスなど同様の分野の修士号を持つ人もいるが、LuberとNatarajanの両氏は、大学院の学位は必要ないとしている。

「国家安全保障局に入るために必要なものではありませんが、サイバーセキュリティの修士号が、同局でのキャリアを目指す人の助けになることは間違いありません」と、Luberは言います。

また、連邦政府のサイバーセキュリティの仕事に就く人の多くは、義務感からこの仕事に引き込まれたのだとも述べています。「国家安全保障局や連邦政府全体でサイバーセキュリティに関心を持つ人々のほとんどは、国家安全保障システムや政府のシステムを悪用から守る使命感を持っています」と、Luber は述べています。

連邦政府でサイバーセキュリティの仕事に就くにはどうすればよいですか?

連邦政府におけるサイバーセキュリティの専門家の仕事が多様であるように、仕事を得るためのルートも多様である。

「ここにたどり着くまでには、さまざまな道がある」とNatarajanは言う。

現在、NCAE-Cプログラムと提携している大学は384校にのぼります。指定されたプログラムの約3分の1は、サイバー防衛に関する準学士号や修了証書を提供しています。その他は、学士・修士課程が中心ですが、博士号取得者を含むプログラムもあります。これらの学校は、サイバー防衛、サイバー研究、サイバー運用の3つの研究プログラムで認定を受けることができます。

連邦政府機関はNCAE-C校からの採用を積極的に行っているだけでなく、NSAは毎年20以上のさまざまな分野での夏季インターンシップや、連邦政府で働くための資格を得た後にNSAのプロジェクトで働く

協同教育プログラムも提供しています。

「約12週間、彼らは私たちのチームに参加し、私たちは彼らが本当に夢中になれるようなプロジェクトを提供します」とLuber氏は言います。「彼らは、国家安全保障局でのキャリアがどのようなものであるかをよく理解して帰っていきます」。

NSAのサマーインターンシップに参加した学生の多くは、最終的にNSAでフルタイムで働くことになります。

また、DHSが昨年11月に立ち上げた

Cybersecurity Talent Management System(CTMS)もあります。このシステムは、連邦政府によるサイバーセキュリティ専門家の採用、育成、保持を改善することを目的としています。CTMSは、特定の役割を担う人材を募集する従来の採用モデルではなく、応募者を能力に基づいて選別し、競争力のある給与を提供し、一般に採用までの時間を短縮します。

「従来の連邦政府のプロセスとは少し違った方法で、人を雇うことができるのです」とNatarajanは言う。「応募者のレベルに応じて、カスタマイズされた応募経路で応募するのです」。

連邦政府でサイバーセキュリティの仕事に就きたい人は、他にどのようなリソースを利用できるのでしょうか。

この奨学金は、学士、修士、博士の候補者に最大3年間支給され、学部生には年間25,000ドル、大学院生には34,000ドルの奨学金が支給されます。100近い高等教育機関がSFSプログラムに参加しています。

「サイバーセキュリティの分野で働くには、今が絶好の機会です」とLuberは言います。「サイバーセキュリティは国家安全保障であり、最高の人材が必要です。そして、我が国がこの特別な分野で働けるように、最高の人材を育成する必要があります」。