www3.nhk.or.jp/lnews/kofu/202…

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

山梨県の小学校教諭が金に目が眩んで児童の個人情報流出

www3.nhk.or.jp/lnews/kofu/202…

WSL1/WSL2 上で稼働するOSを再起動する方法

WSL1/WSL2 でLinux環境を稼働している場合、shutdown や reboot コマンドが実行できません。

$ sudo shutdown System has not been booted with systemd as init system (PID 1). Can't operate. Failed to connect to bus: ホストが落ちています

$ sudo reboot System has not been booted with systemd as init system (PID 1). Can't operate. Failed to connect to bus: ホストが落ちています Failed to talk to init daemon.

WSL1/WSL2では、Powershellから実施します。

①WSLごとすべて再起動するケース

Powershellで下記コマンドを実行することで、wsl自体が再起動されます。

wsl.exe --shutdown

②ディストリビューションを選んで再起動するケース

まず、インストール済みの Linux ディストリビューション名を表示します。

PS C:\Users\cyber> wsl -l Linux 用 Windows サブシステム ディストリビューション: kali-linux (既定)

下記コマンドでディストリビューションを終了させます。

wsl -t kali-linux

Wireshark によるパケット解析講座 1: Wiresharkの表示列をカスタマイズする / Wireshark Tutorial01: Changing Your Column Display

Wireshark Tutorial: Changing Your Column Display

Wireshark は無料で利用できるプロトコル アナライザです。 Wireshark を使うとネットワーク トラフィックをキャプチャしたり、キャプチャしたパケットを表示させることができます。ITの専門職についているかたがたの中には、このツールを使って日々ネットワークのさまざまな問題を解決しておられる方も多いでしょう。

そこで、今回は Wireshark の便利な機能のひとつである表示列のカスタマイズをご紹介したいと思います。Wireshark はデフォルトでは、非常にたくさんの情報を列表示してしまうので、これをカスタマイズすることで皆さん自身の用途に使いやすいようにしたいのです。本稿はとくにセキュリティをご専門にされているかたが、マルウェアが生成するネットワーク トラフィックを解析する場合に役に立つカスタマイズのオプションについてご説明するつもりです。

本稿のチュートリアルに利用する pcap ファイルはこちらから取得してください。なお本稿では、みなさんが Wireshark を活用するうえで必要となる基本的なネットワーク トラフィックの知識を有しているものとして解説をしています。この点はご承知おきください。また本チュートリアルでは、 Wireshark のバージョン 2.6 を利用し、次の内容を説明していきます。

- Web トラフィックとデフォルトの Wireshark 列表示設定

- 列を非表示にする

- 列を削除する

- 列を追加する

- 列の時刻設定を UTC に変更する

- カスタム列を設定する

Web トラフィックとデフォルトの Wireshark 列表示設定

マルウェアはよく web トラフィックを通じて配信されます。このほか web トラフィックはデータの漏出や C2 活動に使われることもあります。マルウェアに感染した web トラフィックを解析するにあたり、Wireshark のデフォルトの列表示は理想的とはいえませんが、表示をカスタマイズすれば、こうした活動内容を捕捉しやすくなります。

Wireshark のデフォルト列は次のようになっています。

- No. -pcap の最初から数えたフレーム番号。最初のフレームは常に1

- Time – pcap の最初のフレームからカウントを開始したナノセカンド単位の経過秒数。最初のフレームは常に 0.000000

- Source – ソース (接続元) アドレス。一般には IPv4、IPv6、またはイーサネット アドレス

- Destination – デスティネーション (接続先) アドレス。一般には IPv4、IPv6、またはイーサネット アドレス

- Protocol – イーサネット フレーム、IP パケット、TCP セグメント (ARP、DNS、TCP、HTTP など) で利用されているプロトコル

- Length – フレーム長 (バイト単位)

解析業務で使っているWiresharkの列は次のものです。

- Date と Time (UTC 表示)

- Source IP と Source Port

- Destination IP と Destination Port

- HTTP host

- HTTPS server

- Info

ではさっそくこの列設定にする方法を見ていきましょう。まずは不要な列を非表示ないし削除するところからはじめます。

列を非表示にする

後で必要になるかもしれない列は、簡単な操作で非表示にしておくことができます。まず、Packet List ペインにある列ヘッダ (No.、Time などの見出し行) のどこでもよいので右クリックしてコンテキスト メニューを表示します。列の一覧が表示されますので、左クリックをして、不要な列のチェックを外します。次の図 2 では No.、Protocol、Length の列のチェックを外して非表示にしています。

列を削除する

No.、Protocol、Length の列は一切利用しないので、これらは完全に削除しています。列を削除するには、削除したい列ヘッダ(見出し行)の上で右クリックし、コンテキスト メニューから [Remove this Column…(この列を削除)] を選択します。

列を追加する

Wireshark で列を追加するのは [Column Preferences] メニューから行います。ここでも列ヘッダ (見出し行) のどこでもよいので右クリックし、[Column Preferences…] を選択します。

[Column Preferences] メニューにはその表示・非表示の状態にかかわらず、すべての列が一覧表示されます。 [Column Preferences] メニューの一番下の左の方にボタンが 2 つありますが、うち [+] というボタンが列を追加するボタン、[-] は列を削除するボタンです。ここでは、[+] をクリックして追加してください。[+]をクリックすると「New Column」という題名 (Title) の項目が一覧の一番下に表示されます。

[New Column] をダブルクリックして、「Source Port」という題名 (Title) に変更します。なお、新規に追加された列の種別 (Type) は常に「Number」と表示されます。 [Number] をダブルクリックしてメニューを表示し、「Src port (unresolved)」という項目が表示されるまでスクロールし、これを種別として設定します。

新しい列の題名(Title)が「Source Port」に、列の種別(Type)が「Src port (unresolved)」になったことを確認したら、今追加した項目を左クリックしてドラッグして [Source address] の直下に移動します。

「Source port」を追加し終わったら、もうひとつ別の列を追加します。次に追加する列は、題名 (Title) を「Destination Port」に、列の種別 (Type) は「Dest port (unresolved)」とします。

「Source Port」の列のときと同様に、今回追加した「Destination Port 」もドラッグして「Destination address」の直下に移動します。 移動し終えた後、列表示は、下図と似た状態になっているはずです。

「Source Port」と「Destination Port」の列を追加が修了したら、[OK] をクリックして変更内容を反映します。なお、新しく追加した列の文字列は自動的に右寄せで表示されるので、各列ヘッダ (見出し行) の項目を右クリックしてほかの列と同じ左寄せに設定しなおすとよいでしょう。

日常業務で「Source address」と「Source Port」の列は後で必要になるまで非表示にすることが多いです。

列の時刻設定を UTC に変更する

時刻表示形式を変更するには、[View (表示)] メニューを開いて[Time Display Format (時刻表示形式)] を選択して [Seconds Since Beginning of Capture (キャプチャ開始からの秒数)] を [UTC Date and Time of Day (UTC 日時)] に変更します。つづけて同じメニューで時間の分割単位を [Automatic (自動)] から [Seconds (秒)] に変更します。下図はこのメニューでこれらのオプションを表示したところです。

カスタム列を設定する

残念ながら、[Column Preferences] メニューからは直接追加できない種類の列もあります。その場合に使えるのが Wireshark のカスタム列追加機能です。

カスタム列には、Wireshark画面の各フレームに含まれるほぼどんな値でも利用できます。ここでは HTTP および HTTPS のトラフィックに含まれるドメイン名を元にして Wireshark の列ヘッダに表示するカスタム列を追加してみることにします。

HTTP トラフィックに含まれているドメイン名をすばやく探すため、まずは Wireshark の [Filter] ツールバーに「http.request」という文字列を指定し、続いて [Packet List] ペインの下部に表示されている [Packet Details] ペインを確認していきます。

まず、[Packet Details] ペインに表示されている [Hypertext Transfer Protocol] 行の左端にある「大なり記号(>)」を左クリックしてこの行を展開します (訳注: Wireshark のバージョンや実行環境によっては「大なり記号」ではなく「右向きの三角形」の場合があります)。

これにより複数の行が追加表示されます。[Host:] で始まる行までスクロールして HTTP ホスト名を確認します。この行を左クリックして選択します。続いてこの行を右クリックしてコンテキスト メニューを表示します。メニューの上の方に [Apply as Column (列として適用)] という項目があるので、 これを選択します。これにより HTTP ホスト名の新しい列が作成されます。

同様にして暗号化されている HTTPS トラフィックからドメイン名を見つけるには、Wireshark の [Filter] ツールバーに「ssl.handshake.type == 1」を指定します。

さらに [Packet Details] ペインで「Secure Sockets Layer」行、「TLS(バージョン) Record Layer」行、「Handshake Protocol: Client Hello」行をこの順にクリックして展開します。

続いて「Handshake Protocol: Client Hello」行、「Extension: server_name」行、 「Server Name Indication extension」行をこの順に展開します。ここで「Server Name」で始まる複数種類の値をふくむ行が確認できるので、この中から「Server Name:」で始まる行を選択し、右クリックします。表示されるコンテキスト メニューから [Apply it as a column (列として適用)] をクリックします。下図がこの例です。

カスタマイズが終わったら、「http.request or ssl.handshake.type == 1」を [Filter] ツールバーに指定します。この結果を下図に示します。こうしてカスタマイズしておけば、デフォルトの列表示設定のままの Wireshark を眺めるよりずっとどのような web トラフィックが流れているのかを把握しやすくなります。

どんな文章も3行に要約するAI(転載)~精度は高いのだが、フロントのCloudFlareがたまにアクセスを妨害する~

「どんな文章も3行に要約するAI」デモサイト、東大松尾研発ベンチャーが公開 「正確性は人間に匹敵」

東京大学・松尾豊研究室発のAIベンチャーELYZA(イライザ/東京都文京区)は8月26日、文章の要約文を生成するAI「ELYZA DIGEST」を試せるデモサイトを公開した。人間より短時間で要約でき、要約の正確性は「人間に匹敵する」という。今後も精度を高め、議事録作りやコールセンターでの対話メモ作成などでの活用を目指す。

同社は自然言語処理技術(NLP)の研究を進めており、日本語テキストデータの学習量・モデルの大きさともに日本最大級というAIエンジン「ELYZA Brain」を開発している。

ELYZA DIGESTは、大規模言語モデルを基に、要約というタスクに特化したAIとして開発。読み込んだテキストを基に、AIが一から要約文を生成する「生成型」モデルで、文の一部を抜き出す「抽出型」モデルなどと異なり、文の構造が崩れていたり、話者が多数いる会話文だったりしても、精度の高い要約文を生成できるという。

社内検証で、平均約900文字のテキストを使って人間とELYZA DIGESTの要約を比較したところ、人間は1記事当たり約5分かかったが、ELYZA DIGESTは約10秒で終わらせた。原文通りの意味で生成できる「正確性」は、人間とELYZA DIGESTが同等。ただ、原文で省略された主語を補完したり、文法に合った文章にしたりする「流暢性」では人間よりミスが多かった。

同社は「日常・ビジネスの場でよく発生する『要約』という問題に特化した」AIとして開発したと説明。今後も精度を高め、ビジネスの現場での活用を目指す。

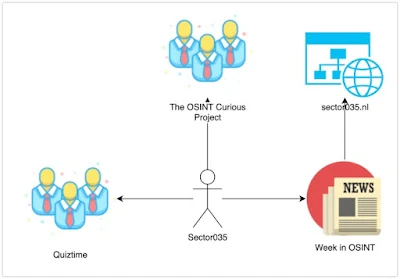

週刊OSINT 2022-01号 / WEEK IN OSINT #2022-01(転載)

今号も衛星画像、地図、リンク、課題、ツールなど盛りだくさんです。

この数週間、面白いリンクやヒントやツールを集めたが、OSINTに関してやったことはそれだけだ。もちろん、新しいクロノロケーションツールについてもツイートしましたが、それがここ数週間で行ったOSINTのすべてです。でも、この数週間でやったOSINTはこれだけです。さて、概要を見てみましょう。

- AccessDPRK

- Earthondemand

- Virtual Tours

- OverPass Turbo

- Social Network Analysis

- Business Cards

- StreetView vs. Mafia

- Diagrams.net

- Online Investigations Kit

- Hacktoria

ジェイコブ・ボーグルは、北朝鮮の国土を地図にしたプロジェクト「AccessDPRK」の生みの親です。Ben Heublのツイートを見たとき、このデータセットをダウンロードして見てみたくなりました。KMZファイルに含まれる61,000のポイント・オブ・インタレストを読み込むと、私のMacBookは這うように停止した。これは絶対に、世の中にある中で最も詳細な北朝鮮の地図です。この地図については、彼のサイトをご覧ください。

サイト: Earthondemand

アストライアが提供するウェブサイト「EarthAI on Demand」では、シンプルなインターフェースで、自由に利用できる衛星画像を検索することができます。お住まいの地域を検索し、雲量をフィルタリングして、興味のあるデータセットを選択するだけで、画像のリストが表示されます。

検索: Virtual Tours

Twitterユーザーの@Mattia_Vicenziは、バーチャルツアーを対象としたGoogleのCSEをシェアした。彼は、ヨーロッパで最も人気のある10サイトを追加しましたが、Matterportが追加されたので、世界の他の地域はカバーされています。本当に便利なCSEで、「内部情報」を見つける必要がある場合に便利だ。

記事: OverPass Turbo

Twitterユーザーの@Haax9_さんが、Overpass Turboを使ってQuiztimeの課題を解いたという記事を書いています。彼はまず、従来の方法でクイズを解いた方法を説明し、次にOverpass Turboを使ってクイズを解く方法をステップバイステップで説明しています。彼はクエリ、それを微調整する方法、そしてそれが最終的にどのように答えにつながるかを説明しています。

Ludo Block氏のアドバイスにはいつも耳を傾けています。彼が新しい記事を発表したときは、たいてい時間を作って読みます。そこで今回は、ソーシャル・ネットワーク分析に関する彼の最新記事を紹介します。彼は、ノードとその関係、重み、距離、重要度について話していますが、さらに多くの属性やデータの質についても掘り下げています。このような分析について理解を深めたい方は必読です。

検索: Business Cardsこれはすでにやや古いものですが、私はこのポップアップを見たことがあり、これは含まれなければならなかったのです! Dutch OSINT Guyは、LinkCard、Drum.io、About.meのようなサイトに対して、あらゆる名前を照会するGoogle CSEを作成しました。これを作ってくれてありがとう

複数の方がニュース記事をシェアしてくださり、避けては通れない状況でした。Google StreetViewの車のおかげで、約20年間も逃亡していたマフィアのボスが。しかし、それは単なる幸運ではなく、長期にわたる捜査の一環であり、記事によると、警察は彼がすでにスペインに住んでいると考えていたようです。

ツール: Diagrams.net

Ritu Gillは先週、Diagrams.netについての情報を共有しました。このツールは以前は「draw.io」として知られており、オンラインアプリのほか、Windows、macOS、いくつかのLinux用のスタンドアローンアプリもある。このツールにはたくさんの図形があり、グリッドやルーラー、コネクタ、関係表、フローチャート・テンプレートなど、基本的なものがすべて揃っています。まだDraw.ioやDiagramsを使ったことがないのであれば、ぜひ試してみてください。

リンク: Online Investigations Kit

Ben HeublとDimitri Zuffereyは、「Swiss Online Investigation Toolkit」と呼ばれるオンラインリソースのGoogleスプレッドシートを開始しました。彼らのスプレッドシートには複数のカテゴリーがあり、メニューバーのアイコンをクリックすることでアクセスすることができる。このニュースレターが発行された時点で、すでに90のリンクがあり、今後も増える予定です。

サイト: Hacktoria

このCTFを見る時間はまだありませんが、ウェブサイトそのものと、これを作るために費やされたディテールのレベルから判断して、見事としか言いようがありません。私も過去数年間、いくつかのクイズを作ったことがありますが、このようなものを作るのがいかに難しいかはよくわかります。もし、暇があったら、Hacktoria CTFをチェックしてみてください!

中国的2021年サイバーセキュリティイベントトップ10 / 盘点 2021 年十大网络安全事件

イベント1:「中華人民共和国データ安全法」「重要情報インフラ安全保護条例」「中華人民共和国個人情報保護法」などのサイバーセキュリティ関連法が施行された。

インシデント2:米フロリダウォーターがハッカーに攻撃され、水道が "毒 "に侵されるところだった。

2021年2月8日、フロリダ州オールズマーの浄水場にハッカーが侵入し、遠隔操作可能なコンピュータのデータを改ざんして、浄水場の水中の水酸化ナトリウム濃度を極めて危険なレベルまで上げ、市全体を中毒にする寸前まで追い込みました。 幸いなことに、水処理プラントのオペレーターが問題を発見するのが間に合い、大惨事を免れることができました。 この侵入事件により、米国の重要インフラがサイバー攻撃に対して脆弱であることが明るみに出た。 サイバー攻撃による自治体のインフラへのリスクを浮き彫りにしています。 かつて水質汚染事件は、水業界、さらには重要インフラ業界に極度の恐怖をもたらした。

イベント3:Microsoft Exchange Server製品に深刻なセキュリティ侵害が発生、FBIがハッキングされたサーバーからバックドアを削除

2021年3月2日、マイクロソフトは、Exchange Serverに「高リスク」と評価される複数の深刻なセキュリティ脆弱性を含むセキュリティ更新情報を公開しました。 この脆弱性は、すでに「Hafnium」という国家的なハッカーグループによって攻撃されていた。 マイクロソフトは最初に脆弱性を修正しましたが、リリースされたパッチはすでに侵害されたサーバーのバックドアを閉じるものではなく、数日後、他のハッキンググループも追随してExchangeサーバーをターゲットにしはじめました。 このセキュリティ侵害は、世界のいくつかの国や地域の企業、政府機関、教育機関、医療機関などに深刻な情報漏えい問題を引き起こしました。 その結果、米司法省は2021年4月13日、ヒューストンの米裁判所から、FBIがハッキングを利用してExchange Serverのバックドア・プログラムを削除することを承認するアクションを発表しました。アプリから簡単加入できる500円で3か月有効なコロナ保険

2019年に発生して以来、さまざまな変異株が生まれた武漢ウイルス。現在はデルタ株に続き、オミクロン株が世界中で流行しています。

オミクロン株はほかの株よりも感染しやすいと考えられています。理由としてオミクロン株のウイルス表面のスパイク蛋白は細胞表面のACE2への親和性が高く、細胞へ侵入しやすいものとなっているためです。

実際にオミクロン株の感染が広がっており、他人事ではなくなってきましたね。

そんなコロナウイルスのオミクロン株の感染に備えて、保険に入ってみました。コロナウイルス陽性と診断された場合、お見舞金として5万円がもらえ、保険金額も3か月間で500円というお手軽保険です。

そこで今回、アプリから簡単加入できるコロナ保険を共有いたします。