元SKE48メンバーら逮捕 投資助言詐欺疑い sankei.com/affairs/news/2… @Sankei_newsより: 元SKE48メンバーら逮捕 投資助言詐欺疑い sankei.com/affairs/news/2… @Sankei_newsより

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

元SKE48メンバーら逮捕 投資助言詐欺疑い(転載)~SKE48は知らないが、自身の経験から保険の重要性を説く立派な卒業生もいれば、詐欺に勤しむカスな卒業生もいる~

元SKE48メンバーら逮捕 投資助言詐欺疑い sankei.com/affairs/news/2… @Sankei_newsより: 元SKE48メンバーら逮捕 投資助言詐欺疑い sankei.com/affairs/news/2… @Sankei_newsより

米CISA/MS-ISAC発行「ランサムウェアガイド 2020年9月」ランサムウェア対応チェックリスト試訳(転載)

はじめに

Part 2: ランサムウェア対応チェックリスト

検知と分析

1. 影響を受けたシステムの特定と即時の隔離

- 複数のシステムまたはサブネットが影響を受けたと思われる場合、ネットワークをスイッチレベルでオフラインにする。インシデント発生中にシステムを個別に切断できない場合があるため。

- ただちにネットワークを一時的にオフラインにすることができない場合は、ネットワークケーブル(例. イーサネット)の場所を特定し、感染を封じ込めるために、影響を受けたデバイスのプラグを抜くかWi-Fiから切断する。

- 最初に侵入した後、攻撃者はあなたの組織の活動や通信を監視して、自分たちの攻撃が検知されていないかを知ろうとする。したがって、組織で協力して、攻撃を検知したことや対策を取ろうとしていることを攻撃者に知られないように、電話などネットワーク以外の通信手段でシステムを隔離すること。さもないと攻撃者は横展開して攻撃を続けようとしたり(これはすでにありふれた戦術になっている)、ネットワークをオフラインにされる前にランサムウェア感染を拡大しようとする。

2. デバイスの電源を落とす例外的なケース

3. リストアとリカバリの優先順位付け

- リストアすべき重要システムの特定と優先順位付けをおこない、影響を受けたシステム内のデータの性質を確認する。

- リストアやリカバリの優先順位付けは、あらかじめ定義しておいた重要情報資産リストに基づいて行う。そのリストには安全衛生、収益源となるシステム、他の重要な情報システムや、それらシステムが依存するシステムも記載しておくこと。

- 影響を受けていないと思われるためリストアやリカバリの優先順位を下げたシステムやデバイスも記録しておくこと。そうすればあなたの組織はより効率的に業務を再開できるようになる。

4. 初期分析の文書化

5. 利害関係者と今後の対応についての合意形成

- あなたが入手できる情報を共有して、インシデントに関係する支援をいちばんタイムリーに受けられるようにすること。状況の変化に応じて、マネジメントや管理職に定期的に情報提供すること。関係者の中には、IT部門、マネージド・セキュリティサービスプロバイダー、サイバー保険会社、各部署の選任されたリーダーを含めること。

- 関係する政府機関や、ISAC、地方や国家の司法機関などの支援をうけることも考慮すること。下記連絡先リストを参照。

- 必要に応じて、広報部門と連携して社内および社外に正確な情報が伝わるようにすること。

- 'Public Power Cyber Incident Response Playbook' には組織としてのコミュニケーション手順の指針や、対外的なセキュリティインシデント発表のひな型があるので、あなたのチームと協力してできるだけ早く同様の手順や公式発表の草稿を作っておくこと。インシデント発生中に公式発表文を作成するのは最善策ではない。社内外とどの程度詳細に情報共有するのが適切か、情報をどのように流すのかは、このPlaybookを参照すれば事前に決めておくことができる。

封じ込めと除去

6. システムイメージとメモリキャプチャの採取

- 非常に消失しやすい性質のエビデンスや、一部しか確保できないエビデンスについては、損失や改ざんを防ぐために十分注意して保存すること(例. システムメモリ、Windowsセキュリティログ、ファイアウォールのログバッファ内のデータ)

7. 法執行機関への相談

8. 影響を受けたシステムの特定と封じ込め

- 既知のランサムウェアのバイナリの実行を停止、または無効化し、システムに対する被害や影響を最小化する。その他、関連する既知のレジストリ値やファイルを削除する。

9. 最初に不正侵入を受けたシステムとアカウントの特定

10. 関連システムの封じ込め

- VPN、リモートアクセスサーバー、シングルサインオン、クラウド、その他の外部公開されている情報資産の無効化。

11. 推奨する追加対策:サーバ側データ暗号化の迅速な特定

- 感染したワークステーションによってサーバ側のデータまで暗号化されてしまった場合、それを素早く特定する手順は以下のとおり。

- 関連するサーバーで「コンピュータの管理」>「セッション」および「開いているファイル」をチェックし、それらのファイルにアクセスしているユーザーやシステムを特定する。

- 暗号化されたファイルやランサムノートのファイルプロパティーをチェックし、それらのファイルの所有者となっているユーザーを特定する。

- ターミナルサービスのリモート接続マネージャーのイベントログをチェックし、成功しているRDP接続がないか確認する。

- Windowsセキュリティログ、SMBイベントログ、関連するすべてのログをチェックし、重要な認証イベントやアクセスイベントがないか確認する。

- 影響を受けたサーバーでWiresharkを実行し、ファイルの書き込みや名前の変更に関係するIPアドレスをフィルタで特定する(例 “smb2.filename contains cryptxxx”)。

12. 侵入検知・防止システムのログ精査

- 先行して侵入している「ドロッパー」マルウェアのエビデンスを探す。ランサムウェア感染はそれ以前に起こっていた未解決のネットワーク不正侵入の証拠かもしれない。ランサムウェア感染は、TrickBot、Dridex、Emotetといったランサムウエアがすでに存在していた結果であることが多い。

- これら最新のマルウェアのオペレーターはネットワークへのアクセス方法を販売していることが多い。場合によっては、攻撃者はそうしたアクセス方法を悪用してデータを窃取してから、データを公開するぞと脅迫した後で、さらに被害者を脅迫して支払いを迫ろうとネットワークをランサムウェアに感染させる。

- 攻撃者はネットワークに手動でランサムウェアをドロップし、不正侵入後の活動を分かりにくくする場合がある。継続的な侵入を防ぐには、バックアップから復旧させる前にそのようなドロッパーを注意して特定しておく必要がある。

13. 継続的攻撃の分析

- 外部から内部(outside-in)の継続的攻撃には、不正アカウントによる外部システムへの認証済みアクセスや、境界システムのバックドア、外部システムの脆弱性の不正利用などが含まれることがある。

- 内部から外部(inside-out)の継続的攻撃には、内部ネットワークに埋め込まれたマルウェア、または環境寄生(自給自足)型のシステム変更(例. Cobalt Strikeのような市販の侵入テストツールの悪用、PsExecを含むPsToolsの悪用、マルウェアを遠隔インストールし制御することによるWindowsシステムの情報収集や遠隔管理操作、PowerShellスクリプトの悪用)が含まれることがある。

- これらを特定する方法として、エンドポイント検知・対応(EDR)ソリューションの導入や、ローカルとドメインのアカウント監査、集中ログ収集システムで見つかったデータの精査、環境内での動きが一度でも特定された場合は、その該当するシステムのより深いフォレンジック分析が含まれることがある。

14. 優先順位に基づくシステム復旧

15. パスワードリセットと未対応部分への対処

環境が完全にクリーンにされ復旧した後(影響を受けたすべてのアカウントや継続的な不正メカニズムの除去を含む)、影響を受けたすべてのシステムのパスワードリセットを行い、セキュリティ面や可視化されていなかった部分の脆弱性や未対応部分に対処すること。

16. インシデント終了宣言

復旧とインシデント終了後の活動

17. システムの再接続とデータのリストア

18. 学びや対応結果の文書化

19. 当局や業界団体などとの情報共有

インターネットに晒されている機器を調べるサイト【SHODAN】

SHODANという検索エンジンがある。

一時期はIoT検索エンジンとか言われていたが、ネット上に晒されている機器を検索することができるサービスである。

https://www.shodan.io/

アクセスすると、検索ウィンドウがあると思うので、IPアドレスやポート番号等のキーワードを入れて検索する。

※注:罠の可能性もあるので、脆弱っぽい機器を見つけたとしても安易にアクセスしないでください。

【インターネット直結のプリンタでパスワード設定が無い機器を調べるときの例】

printer password is not set

【日本国内でtelnetがオープンになっているインターネット機器を調べるときの例】

country:"JP" port:23

【日本国内のAnonymous FTPを調べるときの例】

country:"JP" Anonymous FTP

【日本国内でインターネットにポート445がオープンになっているWindows PC(Windowsサーバは除外)を調べるときの例】

port:445 country:"JP" OS:"Windows" country:"JP" !OS:"Server"

【既知の脆弱性(例:CVE-2019-0708)を持つデバイスを検索するときの例】

vuln:CVE-2019-0708

※フリーアカウントでは不可。

【参考】

日本国内で接続されている IoT 機器数(IPA)

https://www.ipa.go.jp/security/iot/20170417.html

増加するインターネット接続機器の不適切な情報公開とその対策(IPA)

https://www.ipa.go.jp/files/000052712.pdf

Exchange Serverの脆弱性まとめとSHODANでの観測状況(マクニカネットワークス)

https://blog.macnica.net/blog/2020/06/exchangeserver-shodan.html

-2020/7/11追記-

【ダークウェブのIPアドレス調査の例】

| filter | desc. |

|---|---|

| asn | The Autonomous System Number that identifies the network the device is on. |

| before | Only show results that were collected before the given date (dd/mm/yyyy. |

| city | Show results that are located in the given city. |

| country | Show results that are located within the given country. |

| geo | There are 2 modes to the geo filter: radius and bounding box. ex: geo:50,50,100. or geo:10,10,50,50. |

| hash | Hash of the "data" property |

| has_ipv6 | If "true" only show results that were discovered on IPv6. |

| has_screenshot | If "true" only show results that have a screenshot available. |

| hostname | Search for hosts that contain the given value in their hostname. |

| isp | Find devices based on the upstream owner of the IP netblock. |

| link | Find devices depending on their connection to the Internet. |

| net | Search by netblock using CIDR notation; ex: net:69.84.207.0/24 |

| org | Find devices based on the owner of the IP netblock. |

| os | Filter results based on the operating system of the device. |

| port | Find devices based on the services/ ports that are publicly exposed on the Internet. |

| postal | Search by postal code. |

| product | Filter using the name of the software/ product; ex: product:Apache |

| state | Search for devices based on the state/ region they are located in. |

| version | Filter the results to include only products of the given version; ex: product:apache version:1.3.37 |

| bitcoin.ip | Find Bitcoin servers that had the given IP in their list of peers. |

| bitcoin.ip_count | Find Bitcoin servers that return the given number of IPs in the list of peers. |

| bitcoin.port | Find Bitcoin servers that had IPs with the given port in their list of peers. |

| bitcoin.version | Filter results based on the Bitcoin protocol version. |

| http.component | Name of web technology used on the website |

| http.component_category | Category of web components used on the website |

| http.html | Search the HTML of the website for the given value. |

| http.html_hash | Hash of the website HTML |

| http.status | Response status code |

| http.title | Search the title of the website |

| ntp.ip | Find NTP servers that had the given IP in their monlist. |

| ntp.ip_count | Find NTP servers that return the given number of IPs in the initial monlist response. |

| ntp.more | Whether or not more IPs were available for the given NTP server. |

| ntp.port | Find NTP servers that had IPs with the given port in their monlist. |

| ssl | Search all SSL data |

| ssl.alpn | Application layer protocols such as HTTP/2 ("h2") |

| ssl.chain_count | Number of certificates in the chain |

| ssl.version | Possible values: SSLv2, SSLv3, TLSv1, TLSv1.1, TLSv1.2 |

| ssl.cert.alg | Certificate algorithm |

| ssl.cert.expired | Whether the SSL certificate is expired or not; True/ False |

| ssl.cert.extension | Names of extensions in the certificate |

| ssl.cert.serial | Serial number as an integer or hexadecimal string |

| ssl.cert.pubkey.bits | Number of bits in the public key |

| ssl.cert.pubkey.type | Public key type |

| ssl.cipher.version | SSL version of the preferred cipher |

| ssl.cipher.bits | Number of bits in the preferred cipher |

| ssl.cipher.name | Name of the preferred cipher |

| telnet.option | Search all the options |

| telnet.do | The server requests the client to support these options |

| telnet.dont | The server requests the client to not support these options |

| telnet.will | The server supports these options |

| telnet.wont | The server doesnt support these options |

監視カメラのスタートアップ「Verkada」にハッキング、テスラなど顧客15万台以上のカメラ映像が流出(転載)

3月10日、ハッカーのグループは、病院、企業、警察署、刑務所、学校内の15万台の監視カメラのリアルタイム録画を見ることができるシリコンバレー監視スタートアップVerkadaによって収集された監視カメラのデータをハッキングしたと言いました。

監視ビデオが公開された企業には、テスラ、ソフトウェアプロバイダCloudflareが含まれます。 さらに、ハッカーは女性の診療所、精神病院、Verkada自身のオフィス内のビデオを見ることができます。 テスラの上海倉庫の内部から撮影されたビデオの1つは、組立ラインの労働者を見ることができます。 ハッカーは、テスラの工場や倉庫にある222台のカメラにアクセスできる可能性がある、と語っている。

Verkada社の担当者は声明の中で、「不正なアクセスを防ぐために、すべての社内管理者アカウントを無効にしました」と述べています。

特典航空券のストップオーバールール / Stopover Rules On Award Tickets(転載)

Stopover Rules On Award Tickets

ほとんどのロイヤリティプログラムが特典航空券の無料途中降機を提供していたのは、それほど昔のことではありませんでした。アメリカンAAdvantage、ユナイテッドマイレージプラス、デルタスカイマイルでさえも、かつてはこれらのプログラムを提供していました。

残念ながら、現在では途中降機を提供するプログラムは少なくなってきています。米国の「ビッグ3」航空会社の中で、途中降機規定のようなものを設けているのはユナイテッドだけです。彼らはこれを途中降機とは呼ばず、片道無料、つまり "エクスカーション・パーク "と呼んでいます。

アラスカ・マイレージプランや多くの海外プログラムでは、特典旅行での途中降機を提供していますが、いずれも程度の差はあります。このガイドでは、各主要プログラムの途中降機規定を説明し、レベニュー航空券で提供されているいくつかの途中降機オプションについてもご紹介します。

現在のパンデミックの状況を考えると、たとえマイルの価値を最大化するための素晴らしい方法であっても、今すぐに途中降機を予約することは必ずしもお勧めできません。追加の国への入国には、追加の検査や検疫が必要になる場合があり、旅行が複雑になる可能性がありますが、現時点ではその価値はないかもしれません。

ストップオーバー、オープンジョー、コネクション、トランスファー

途中降機 vs 乗り継ぎ vs 乗り継ぎ:何が何だか?これらの用語はよく交換して使われていますが、特に特典旅行の場合、ルーティングルールに関しては、それぞれ全く異なる意味を持っています。

ストップオーバー(途中降機)

途中降機とは、通常、出発地と最終目的地の間の接続都市に24時間以上滞在することを意味します。これは、航空会社のハブ空港であったり、目的地に向かう途中の都市であったりします。

通常の旅行では考えられないような場所での途中降機やルート作りに工夫を凝らすことができます。アジアへ向かう途中のヨーロッパでの途中降機や、オーストラリアへ向かう途中のアジアでの途中降機は、最も一般的な途中降機の選択肢の一つです。

乗り継ぎ

乗り継ぎとは、通常、24時間以内の都市での乗り継ぎのことを指しますが、プログラムによっては、乗り継ぎ時間の最大値が4時間と短い場合もあります。アワードプログラムでは、アワード規定やプログラムの利用規約を記載する際に、乗り継ぎを意味する「乗り継ぎ」という言葉を使用することがあります。

オープンジョー

オープンジョーとは、ある都市に飛び込んで別の都市から出てくる場合のことです。例えば、アメリカからアジアに飛んでいて、シンガポールに飛んでバンコクから帰りたいとします。これは、以下の図のように、オープンジョーとみなされます。

どの特典プログラムでも、途中降機に関しては非常に具体的なルールがありますが、乗り継ぎやトランジットのルールは必ずしも明確ではありません。それを念頭に置いて、航空会社ごとに分けてみましょう。

特典航空券でのストップオーバー

アラスカ航空 Mileage Plan

アラスカ航空マイレージプランは、途中降機のポリシーに関しては、おそらく最も手厚いものでしょう。アラスカ航空では、片道航空券の場合でも、国際線の提携航空会社の特典に関連して、アラスカ航空が就航する都市、または提携航空会社のハブ空港のいずれかに途中降機することができます。往復の場合は、2回の途中降機が可能です。

アラスカ航空が考える「ハブ」とは、提携航空会社によって異なります。アラスカ航空では、アメリカン航空を利用する場合は、アメリカン航空が就航している48州南部のどの都市でも、日本航空を利用する場合は日本国内のどの都市でも途中降機することができます。

途中降機の予約は無料です。アラスカ航空のウェブサイトでマルチシティアワードの検索方法を知っておく必要があります。

アラスカ航空は 3 月末にワンワールド・アライアンスに加盟しますが、マイレージプランプログラムにはいくつかの変更があると予想されます。無料の途中降機が続くことを心から期待しています。

ANAマイレージクラブ

ANAマイレージクラブは、アメックスの乗り換えパートナーであり、非常にリーズナブルな還元率を誇る逸品なプログラムです。例えば、ヨーロッパ行きのビジネスクラスの特典を往復88,000ポイントという低価格で予約することができます。ただし、特典は往復の一部として予約しなければならないなど、いくつかのルールがありますが、途中降機は予約することができます。

ANAのウェブサイトは、Windows95を使っているような感覚で操作できますが、コツをつかむのは簡単で、ほとんどの特典はオンラインで予約することができます。ルフトハンザグループの航空会社やトルコ航空などの航空会社では、パートナーサーチャージが高額になることがあるので注意が必要です。

重要な注意点としては、日本発の旅程の場合、途中降機は認められていません。

日本航空 JALマイレージバンク

JALマイレージバンクは、最も寛大な途中降機ポリシーを提供していますが、パートナーと一緒にご旅行される場合に限ります。この航空会社には距離に応じた特典プログラムがあり、特典の価格は旅行距離の合計に応じて決まります。気前の良い途中降機規定を設けていることは理にかなっていると言えます。

このプログラムでは、マイルの交換方法によって異なるルールがあります。基本的には、3つの異なる特典タイプを提供しています。

- 日本航空の全路線を利用する場合のJAL特典航空券

- JALのパートナー航空会社1社のみ利用の特典航空券

- 2 社以上のワンワールド・アライアンス加盟航空会社を利用する、ワンワールド・アライアンス特典航空券

シングルパートナーでのご旅行の場合、1つの特典で最大3回まで途中降機が可能です。一部の例外を除き、合計6区間までご利用いただけます。ただし、特定のパートナーにはいくつかの制限があります。

大韓航空をご利用の場合、2区間までしかご利用いただけませんが、途中降機を含めることができます。

中国東方航空を旅行する場合は、合計4区間しか認められておらず、中国に立ち寄ることはできません。

ハワイアン航空、ロイヤルエアマロック、ヴィスタラ航空を利用する場合は、合計4区間しか利用できません。

ワンワールド・アワードでご旅行の場合、途中降機はなんと 7 回まで可能です。ワンワールド・アワードでは合計 8 区間しか利用できないため、途中降機の実用性が制限されます。仮に7回の途中降機を最大限に活用しようとすると、乗り継ぎのある各都市での途中降機が必要となります。

JALは信じられないほど手厚いプログラムとポリシーを持っていますが、JALマイレージバンクに移行できるポイントがマリオットポイントしかないのが難点です。

British Airways Executive Club

ブリティッシュ・エアウェイズとイベリア・プラスには、特典の価格がセグメントごとの距離と客室数で計算されるというユニークなプログラムがあります。1つのPNRで好きなだけセグメントを予約することができますが、それぞれのセグメントの料金を支払うことになります。料金は累積されます。

ブリティッシュ・エアウェイズやイベリア航空は特典旅行での途中降機を明示的にはしていませんが、距離とセグメントに応じた特典表があるので、同じ数のAviosであればどの都市でも途中降機することができます。税金や手数料は少し高くなるかもしれませんが、これ以上アビオスで支払うことはありません。

ブリティッシュ・エアウェイズのユニークな特典交換オプションの1つに、秘密のマルチキャリア特典チャートがあります。チャートがウェブサイトで公開されているにもかかわらず、このことを知っているBAの代理店は驚くほど少ないため、私たちはこれを「シークレット」と呼んでいます。

2社以上のワンワールド・アライアンス加盟航空会社を利用する場合(いずれかの区間がBAの場合は3社以上)、この特典チャートを利用して、各区間を個別に予約する場合よりも少ないアビオスを支払うことができます。

この方法では、最大 8 区間のフライトを予約することができ、ご希望に応じて各都市で途中降機することができます。バックトラックはできませんし、オープンジョーは1回のみ許可されています。少しの柔軟性と創造性があれば、これらのアワードはAviosを交換するための素晴らしい価値を提供することができます。

多くのエージェントはこのチャートの存在すら知らないため、マルチキャリアアワードの予約方法を知っている人を見つけるために何度か電話をするか、エージェントにマルチキャリアアワードの予約ポリシーを再確認してもらう必要があります。

OVHまじか! 仏クラウドデータセンター火災、数百万サイトに影響か (転載)~データセンターの火災は珍しい!?~

仏クラウドデータセンター火災、数百万サイトに影響か

nikkei.com/article/DGXZQO…

脆弱性診断を内製化せよ─日々発生する新たな脅威を叩くための切り札(転載)

脆弱性診断を内製化せよ─日々発生する新たな脅威を叩くための切り札

サイバー攻撃による被害の大きさが社会問題になっています。同時に、リモートワークの本格導入も進んでおり、これを機に自組織の情報セキュリティ対策を見直す企業が増えています。最近は特に、新たな脆弱性が日々発生しているため、より短期的なサイクルで安全性を確認する必要があります。高度化・複雑化するサイバー攻撃に備えるため、情報セキュリティ対策を実施するための体制の整備が急がれています。

ただし、情報セキュリティ対策において検討すべき事柄は多岐にわたります。とりわけ「脆弱性への対策」は、深刻な被害をもたらすようなサイバー攻撃に直接関わることが多く、非常に重要です。今回は、脆弱性にスポットを当て、いま企業が実施するべき施策を紹介します。

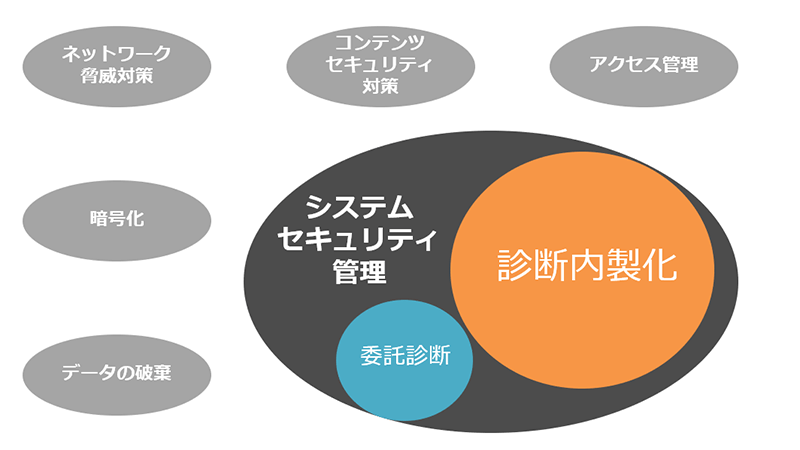

情報セキュリティで中核となる6つの技術的な分類

情報セキュリティ対策は、セキュリティの運用担当者だけでなく、経営者や外部のセキュリティベンダを交えて検討するべきものです。多くの検討項目がある中で、技術的な対策は以下の6つに分類*されます。

* IPA 独立行政法人 情報処理推進機構「中小企業の情報セキュリティ対策ガイドライン」

情報セキュリティ対策の技術的な分類

- ネットワーク脅威対策

ネットワーク通信を監視し、制御することで不正な通信に対処します。 - コンテンツセキュリティ対策

プログラムの実行を制限したり、メールに含まれる悪意のあるコンテンツを削除したりすることで、コンテンツの不正な実行を抑制します。 - アクセス管理

多要素認証の導入、ファイルやサービスにアクセス可能な機器の制限など、適切なアクセス制限を実施します。 - システムセキュリティ管理

保有するIT資産に対して、ネットワークの構成と資産の管理者を一元管理し、脆弱性診断を実施することで、資産のリスクを把握・管理します。 - 暗号化

データや通信を暗号化し、情報の改ざんや漏えいを防止します。 - データの破棄

不要となったデータを適切に管理して破棄することにより、情報漏えいが発生してしまった際の被害を最小限に抑えます。

上記の技術的な対策は、セキュリティ機器の導入やセキュリティポリシーの策定などによって実現します。分類のうち、システムセキュリティ管理は、サイバー攻撃で利用される脆弱性を発見・管理できる施策です。適切にシステムセキュリティ管理することによって、脆弱性による脅威に備えることができます。

システムセキュリティ管理では「欠陥の発見」を

システムセキュリティ管理において、はじめに考慮する脆弱性とは、システムに存在する欠陥です。攻撃者は主に脆弱性を利用して、システムへの不正アクセスや改ざん、ウイルス・ランサムウェアの感染といった攻撃を仕掛けます。このように、被害の起点となり得る脆弱性への対策として、何よりも重要なのが脆弱性診断です。脆弱性を発見し、解消もしくは回避することで、被害を未然に防ぎます。

ここで、脆弱性診断について掘り下げてみましょう。脆弱性診断には大きく「委託診断」と「診断内製化」の2種類があります。

委託診断は、外部ベンダーによる脆弱性診断のことです。綿密な診断を実施できますが、調整に時間を要し、コストもかかります。そのため、自組織が持つすべてのシステムを対象に、定期的に診断するといった方法は現実的ではありません。また、新規の脆弱性は日々発見されており、より短いサイクルで脆弱性診断を実施する必要があります。外部の力を借りる委託診断は、そこに限界があります。

一方で、診断内製化は、文字通り自組織内で診断が完結するため、そうした課題を解決します。綿密な診断には不向きですが、多くのシステムを対象に短いサイクルで定期的な診断を実施できます。日々発生する新たな脆弱性にも対応できます。それが、ラックが診断の内製化を強く提案する理由です。

結論として、綿密な診断が求められる重要なシステムに対しては委託診断を選ぶ一方で、日常的な脆弱性の管理には診断内製化で対応することが大切です。

外部委託と内製との違い| 外部委託 | 内製 | |

|---|---|---|

| 品質 |

|

|

| 納期 |

|

|

| コスト |

|

|

| メリット |

|

|

| 課題 |

|

|

システムセキュリティ管理の理想は、もちろん脆弱性がゼロになることです。ただし、それは現実的ではありません。診断内製化を実施し、効果的に運用していくためには、目的を決める段階から慎重に進める必要があります。

築20年くらいまでの中古ワンルームマンションはジャックス提携業者が強い!?(転載)

築20年くらいまではジャックス提携業者さんに勝てないので、昭和~平成初期もしくは旧耐震1Rの買取りを強化していこうと思う今日この頃