雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

WealthNavi for JAL

2014年にJAL修行を行い、無事解脱して今はJGC会員となっている。

そんなわけで、飛行機に乗るときは、基本JAL、もしくはJAL提携会社か、OneWorldアライアンスメンバーとなっている。

そんなわけで、ポイントやマイルも最終的にはJALに行くことを計算してためている。

んで、最近検討し始めたのがコレ。

WealthNavi自体は前から知っていたが、運用コストが年1%もかかるため、検討すらしていなかったのだが、JALと提携し、運用残高に応じて毎月マイルがもらえるとなると検討しない手はない。

現在マネックス証券で投資信託を保有しているが、含み益を抱えている一方、古い投資信託のため、信託報酬率が1.2%超と、インデックスファンドの分際で結構な率となっているのが気に食わなかった。

実はマネックス証券にもマネックスポイントという制度があるため、どちらが得か検討してみたい。

残高が1万円の場合は下記の通りとなった。

【WealthNavi for JAL】

1万円につき、毎月0.5マイル

【マネックス証券】

残高の1/12x0.08 => 0.6ポイント

1マネックスポイント=0.25マイルなので、

1万円につき、毎月0.15マイル

マジか。ポイント還元率で3倍以上の開きが・・・・

というわけで、マネックス証券に預けている投資信託はすべて解約してWealthNavi for JALに移行します!!

マネックス頑張れー

SignalTrader契約

移動平均線大循環分析にトライして1週間

いきなり3連敗を喫し、移動平均線三本を使ってもダマシが多いことを認識たが、

一方で、投資対象の銘柄を探すことが意外に困難であることが判明。

これまではマネックストレーダーにある出来高ランキングを使っていたが、移動平均線大循環分析が威力を発揮するのはトレンドが出やすい新興株なので、ちょっとマッチしていない。

んで、マネックスメールにある銘柄を参考にしてみようとしたが、こちらは材料が出た銘柄であるため、正直手を出しにくい。

そんなわけでどうしようか悩んでいたが、過去にマネックスシグナルという、ロボアド助言サービスがあったのを思い出した。

数年前に一時期使っていたのだが、勝率が5割~6割で、個人的には結構な損害を出したため、手を引いていたのだが、勝率5割~6割の助言サービスに移動平均線大循環分析を加えれば、さらに勝率が上がるのではないかと考えたのだー。

んで、早速調べてみたのだが、利用者減少により2017年にサービス終了していた。

んで、その後継としてSignalTraderという外部のサービスが紹介されていたので、さっそく契約してみることに。

契約プランは3つあり、とりあえず一番安いコースにした。

利用のプロセスは非常に簡単で、いくつかあるシグナルから好みのものを選んで、シグナルを受信。

自分のコースはシグナル3つまで選べるので、最大投資額が100万以下のもの、最大保有期間が比較的長めなもの、勝率が極力高いもの、月間の配信銘柄数がそんなに多くないもの(20銘柄未満)を選択した。

移動平均線大循環分析は短期トレードじゃなくて上昇/下降のトレンドをがっちりつかんで利益を出す手法ですからね。

デイトレをする気はないのであります。ハイ。

【マイルネタ】9,000Avios購入

今年の中盤になってから海外航空会社のマイルを活用することに目覚めた。

現在JALのJGC(JAL Global Club)のメンバーなので、基本はJALかOneWorldメンバーの航空会社にしか乗らない。

んで目を付けたのがAvios。

JAL国内線が基本片道4500マイルで乗れるのは衝撃的だった。

今更かよって言われても、気づくのが遅かったのだから仕方ない。

基本的には通年でスペインのグルーポンから購入できるため、積み立てじゃないけど、毎月少しずつ購入してJALの国内線や東南アジアの旅行に活用しようって作戦。

スペインのグルーポンにて通年で購入できるのだが、トラブルネタが絶えないため、その他で購入できるのであればその他で購入し、スペインのグルーポンしかなければそこで買う。

んで今月はというと、フランスのECサイト「vente-prevee」でセールが行われているという情報を聞きつけ、そこで購入。

単価的には2000Aviosが一番良いとの事なのだが、残念ながらアクセスしたときにはすでに売り切れ。

仕方ないので9000Aviosを購入

本日のレートで109ユーロ=14,106円なので、1Avios=1.567円

・・・・ま、いっか。

自分のメアドがネット上に流出していないか調べる方法

たまーに自分のメールアドレスが流出しているのではないかと心配になることがある。

そんな時、自分のアドレスがネット上にさらされているかを調べることができるサイトがある。

その名も、

have i been pwned?

細かいところは、すでに他のブログにて記載されているので、そちらにお任せすることとする。

【参考URL】

自分のメールアドレスやパスワードの流出を確認できる「have i been pwned?」。確認したら、流出しててガックシ。

自分のメールアドレスやID名で検索するとハッキングされて過去の流出リストに入っていたかどうかがわかる「Have I been pwned?」

あなたのアカウントは大丈夫?「Have I been pwned?」でアカウントの流出状況を今すぐ確認!

サーバーでのウイルス対策

先日、DCインフラ向けのセキュリティアーキテクチャに関する講演を聞いてきた。

自分も以前システムインフラの運用に携わってきたが、サーバのウイルス対策は負荷の観点から結構及び腰になってしまうので、F/W側でのポート制御や、サーバ側から不要なアプリを削除したり、特権管理、ハードニングなどを通じて対応を行ってきた。

ウイルス対策以外は今も有効な手段であると考えられる。

セミナーでは、ウイルス対策について、従来のアンチウイルスソフトを使うのをやめ、ホワイトリスト中心のアプローチ(=ホスト型IDSの利用)を推奨していたのが、少し斬新だった。

ポイントは、クライアントPCと異なり、サーバは一度運用が始まると、基本的にワークロードは変わらないという点。

なので、メモリ保護と組み合わせて、妙な動きをするプロセスを監視できれば、ウイルス対策は不要ということなのだろう。

ウイルス対策(=アンチウイルスソフト)が不要になる一方で、ホスト型IDSが必要になるので、費用対効果の観点で安くなるのか高くなるのかは見極めが必要。

ま、高くなったら、提言の内容がどんなにイけていても、絵に描いた餅になる可能性は高い。

【参考資料】※非公開

DCインフラ向けセキュリティ戦略

セキュリティ診断はどこの会社に依頼するのが良い?

自分の会社でもセキュリティ診断を実施している。

(社内リソースでやるのはスキル的に無理があるので、ベンダー選定をして、選定した某ベンダーにいつもお願いしている)

んでせっかく標準化したので、おとなしくそこを使ってくれればいいのに、

「開発ベンダーさんでやってくれると言っているので・・・」

とか

「選定ベンダーじゃない別の会社のほうが安いので・・・」

とか、いろいろ意見してくれる人が出てくる。

基本的にセキュリティ診断は、ツールを使って実施するが、これもオープンソースから有償ツールまでピンキリである。

かけるコストが異なれば、当然価格にもピンキリの差が出てくるので、雑な診断結果だけど安いという、安かろう悪かろうのベンダーが存在する。

んで、個人的にはこういう安かろう悪かろうのベンダーは排除したいのだが、排除すべきか否かの判断基準が結構難しく、これまでは「しっかりとレポート出してくれる(具体的にどこに脆弱性があり、どう改善すれば治るのかまで説明してくれる)会社」とか言いつつ、それなりに規模が大きかったり、業界的に有名な企業であれば黙認してきた。

んで、これらの一助になろうであろうドキュメントがIPAからリリースされた。

それが、情報セキュリティサービス基準適合サービスリスト

以前、経済産業省が、情報セキュリティサービス基準というドキュメントをリリースしたのですが、この基準を満たした企業をIPAが認定して公表しましょうというのが、サービスリスト。

分野は下記の4つ

・情報セキュリティ監査サービス

・脆弱性診断サービス (※セキュリティ診断サービスにしてほしかったな・・・)

・デジタルフォレンジックサービス

・セキュリティ監視・運用サービス

んで、2018年7月時点で、脆弱性診断サービスの領域で掲載されているのは以下の会社。

・エヌ・ティ・ティ・データ先端技術株式会社

・株式会社ラック

・株式会社ユービーセキュア

・株式会社サイバーディフェンス研究所

・株式会社ディアイティ

・NECソリューションイノベータ株式会社

・NRIセキュアテクノロジーズ株式会社

・アビームコンサルティング株式会社

・株式会社インフォセック

・株式会社シーイーシー

・デロイト トーマツ リスクサービス株式会社

・三菱電機インフォメーションネットワーク株式会社

・株式会社日立システムズ

・富士通株式会社

現在採用中の会社が含まれていたのが不幸中の幸い、いや、渡りに船。

今後はこのリストにある会社の脆弱性診断であれば許可する方針。

ではでは。

【参考】

情報セキュリティサービス基準及び情報セキュリティサービスに関する審査登録機関基準を策定しました(経済産業省)

情報セキュリティサービス基準適合サービスリストの公開及び情報セキュリティサービスの提供状況の調査における審査登録機関の募集について(IPA)

ショーダンって何?

Shodan(shodan.io)というのは、ネットワーク接続機器の検知・検索のための、いわゆるIoT検索エンジン。

インターネットで検索するときによく使う有名な検索エンジンはGoogleだったりしますが、それのIoT版のような感じ。

うっかりインターネットに公開しちゃっているようなやばい設定のオフィス機器や家電の把握や発見に活用することができます。

ちなみに、Shodanのエンジンを活用して、JPCERT/CCがMejiroっていう実証実験サービスやっています。

【参考資料】

IPAテクニカルウォッチ 「増加するインターネット接続機器の不適切な情報公開とその対策」

Shodanでアカウント登録する方法を画像つきで解説してみた。

実証実験:インターネットリスク可視化サービス―Mejiro―

ITシステムのセキュリティ診断におけるベストな頻度

売上高に占めるIT予算比率が2%以上の企業であれば、部分的ではあるにせよ、システムリリース前にセキュリティ診断を実施していることと思う。

※経験上、売上高に占めるIT予算比率が0.5%程度の企業はIT部門が半分崩壊しているか、そもそもIT統括組織が存在せず、セキュリティ診断はやっていないと思われる。

セキュリティ診断って人の健康診断に例えると分かりやすい。

定期的に問題がないかチェックするという点も似ているし、

健康診断実施したからと言って、健康が必ず保証されるわけでもない点・・・。

ま、後者は置いておいて、前者の「どれぐらいの周期で実施すればいいのかしら」というのが今回のテーマ。

そして、下記がJPCERT/CCの見解

====

■Web アプリケーションのセキュリティ診断

目的:自社の Web アプリケーションに脆弱性や設定の不備が存在しないか確認するため

対象:Web アプリケーション

頻度:1年に1回程度、および機能追加などの変更が行われた時

====

Webアプリケーションの例ですが、プラットフォーム診断も同様とみなしてよいと思います。

プラットフォーム診断の場合、目的は「自社の プラットフォーム(OS等)に脆弱性(パッチ適用漏れ)や設定の不備が存在しないか確認するため」といったところでしょうか。

というわけで、セキュリティ診断は1年に1回を目標に頑張りましょう!!

(これ、結構ハードル高いんですけどね・・・)

【参考リンク】

委託先と自社で脆弱性関連の運用管理の誤認も、自社活用CMS周りを改めてチェック

JPCERT/CC:Webサイトへのサイバー攻撃に備えて 2018年7月

WebAuthnって何?パスワードを覚えなくてよい時代がやってくる?

認証にパスワードを用いる手法は10年以上前から続いている(厳密にはIDとパスワードの二要素認証だが)

これまでに代替となるような様々な認証方法も考案されているが、当然デメリットもある。

・生体認証:一見よさげに見えるが、万一認証情報が漏洩すると替えが利かない

(パスワードの場合漏洩したら変更すればよいが、そういったことができない)

・デバイス認証:紛失すると結構悲惨

んで世代交代の決定打がないまま二要素認証が引き続きメインで使われ続けているわけだが、世の中の99.9999%の人はサイトごとにパスワードを使い分けるようなことはしていない。

(パスワードを使い分けている人はこれまでの人生で自分含めて3人しか知らない)

パスワードを使いまわした場合、どこかのサイトでパスワードが漏洩し、漏洩したパスワードを用いて他のサイトでパスワードリスト攻撃が行われると、非常に残念な事態が起きる。

パスワードの使いまわしをユーザーリテラシーの低さというには大分無理があり、パスワードの不便さを解消するために検討が進められているのがWeb Authentication(WebAuthn)です。

ポイントはパスワードの代わりに生体情報やデバイスを利用しますが、それそのものではなく、生体情報やデバイスを使ってそれに対応した秘密鍵と公開鍵を作成し、認証は作成した秘密鍵と公開鍵を使うとのこと。

生体情報をそのまま認証に使うわけではないので、秘密鍵が漏洩したら作り直すってことができるのかな?

【参考URL】

「パスワード不要」な未来が、もうすぐやってくる

パスワードに依存しない認証「WebAuthn」をChrome、Firefox、Edgeが実装開始 W3Cが標準化

[インシデント]アサヒ軽金属工業株式会社

[企業情報]

業種:金属製品(家庭の健康を守る調理器の開発販売)

資本金:1000万円

従業員数:130人

企業URL http://www.asahikei.co.jp/

[インシデント発覚日]

2018年6月6日

[インシデント概要]

2017年1月14日~2018年5月25日の期間にショッピングサイトで購入した顧客クレジットカード情報が流出し、一部のクレジットカード情報が不正利用された可能性。

[被害/影響]

77,198名分の下記情報

・カード会員名

・クレジットカード番号

・有効期限

[想定損害額]

2,007,148,000円

[原因]

(企業側見解)

該当企業が運営する「Webショッピングサイト」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(私の見解)

システム運用における怠慢(サーバへのパッチ未適用)と想定

[プレスリリース]

弊社が運営する「Webショッピングサイト」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

[コメント]

2018年6月にカード会社からの指摘で発覚したとのことで、自社運用システムで発生したインシデントであれば、まさに運用怠慢の典型的な結末だろう。

プレスリリースを見ても原因も良く分からず、第三者調査機関も相当苦労したことが伺える。

従業員数の規模からいってIT担当者を確保するのは少々難がある気がするので、この規模の企業は自社でサーバを立てず、アマゾンや楽天市場等のECサービスを使うことが最適解だと思う。

少々のお金をケチって自前でサーバを立てても、運用管理がしっかりできなければ脆弱性を突かれて情報漏洩してしまうのがオチである。

今回の想定損害額はクレジットカード流出と、対応が後手に回った点を加味して20億円としたが、資本金の20倍の額となり、オチと言うにはあまりにもイタすぎる。

訴訟を起こされたりすると事業継続が危うくなるレベルの情報流出だが、

今回の件を教訓に何とか事業を継続してもらいたい。

脅威情報検索時の便利ツール:Mitaka

脅威情報、特にIPアドレスやURLなどを扱う際、誤爆しないように内部で共有する際はデファング(defang)を行います。

例えば、怪しいサイト.comって、あった場合、

そのままメールに張り付けたり、情報共有ツールに張り付けると、

リンクになってしまい、誤ってクリックしてしまうことがあるので、

それを防ぐために、怪しいサイト[.]com等の無害化処理を行います。

これをデファング(defang)といいます。

デファングをしてしまうと、ウイルストータルで検索を行う際、デファングを解いて(リファング/refang)から検索を行う必要があるのですが、その面倒くささを解消してくれるツールとのことです。

全然関係ないですが、昔NTTの事を「みかか」って言っていたのを思い出しました。

ツールはChromeの拡張機能として利用可能です。

Chromeは世界シェアNo1のブラウザですね。

下記は2018年6月時点の世界のブラウザシェアです。

IEはもはや過去の遺物です。Chromeのシェアは50%を超えており、まさしくデファクトスタンダードです。

一部のオンライン証券会社ではIEのサポートを打ち切るようなところも出ています。

仮想通貨取引を行う際もIEではNGで、Chromeが必要なシーンもあったります。

このMitakaもIEでは使えないです。

IEの後継ブラウザであるEdgeはかなーりシェアが低く、マーケットから完全に無視されている感じ・・・。

自分もChromeの不具合疑い時の切り分けでたまにIE使うことはあるけど、Edgeを使うことはないなぁ。

【参考URL】

OSINTツール Mitaka でディグってみよう

Chrome Web Store(Mitakaダウンロード)

WebブラウザシェアランキングTOP10(日本国内・世界)

事業会社における適切なセキュリティ投資額は?

「セキュリティってどこまでやればいいの?」

これ、永遠の課題です。

やろうと思えば、青天井にお金を使うことができます。

しかし、セキュリティは利益貢献にはつながりません。

(CSR的な貢献までです。。。)

そんなものに対してどうやって最適解を求めるのか?

一つに切り口は会社規模です。

会社の売上高の〇〇%とかいうやつ。

セキュリティの場合、IT予算の〇〇%とかいう言い方します。

というわけで、セキュリティの場合は、まずはIT予算がないと始まりません。

IT予算の比率って業界ごとに異なってきます。

システム障害やサイバー攻撃の発生が社会的に大きい業界は当然比率が高くなります。金融機関が最も高く、社会インフラ(重要インフラ)分野などが比較的高い感じ。

この辺をJUASが毎年整理してくれていています。

ちなみに過去に3社の事業会社でIT運用やってきた実体験としては、

3%以上が理想で、しっかりIT投資ができおり、PDCAサイクルもしっかり回っている感じ。

これが2%になるとIT投資は何とかできているが、PDCAサイクルはやや不安定な感じ。

0.5%になるともはやいろいろな意味でオワタ感じ。(IT投資は不十分。PDCAサイクルは崩壊。仕事は完全に属人的になり、人材の入れ替わりが激しい。。。)

ユーザー企業でITやりたい方々は、こういった情報を参考にしっかりIT投資している会社に就職/転職しましょうね。

図の中でいうと、建築・土木業はアウトです。自分も転職活動の際、この業種だけは外して活動していました。

少し話がそれましたが、IT予算がそれぞれの企業の売上高で決まるため、セキュリティ予算はIT予算の20%とかよく言われています。

私の所属組織もIT予算の20%をセキュリティ予算とし、施策を立てています。

【参考資料】

企業IT動向調査2017

FIMって何だ?

・アンチウイルスソフト入れていますか?

・EDR入れていますか?

・F/W入れていますか?

・Proxy入れていますか?

・メールフィルタリング入れていますか?

・Webフィルタリング入れていますか?

・IPS入れていますか?

・IDS入れていますか?

・DDOS対策していますか?

・SIEM入れていますか?

・WAF入れてますか?

・FIM入れていますか?

・・・FIMって何だ?

ってことでFIMについて少し調べてみた。

ちなみにFIMとはマイクロソフト(通称「マイクソ」)のForefront Identity Managerのことではないです。一瞬そうなりかけましたが、質問の流れからいって、ここで特定企業の製品名が出てくる訳無い。。。

FIMとは、File Integrity Monitoringの略らしい。

Integrityといえば、セキュリティのCIAの一つですな。

Confidentiality(機密性)

Integrity(完全性)

Availability(可用性)

これ、この用語だけだとなんのこっちゃということになるので、自分は銀行ATMで例えるようにしています。

機密性:自分の口座の預金残高が他人に漏れない事

完全性:1000円引き出したら口座残高が-1000円される(-1100円されたりしない)

可用性:ATM稼働時間は必ずATMが使える

そんなわけで、File Integrity Monitoringはファイルの完全性(=不正な変更の検知)を担保する仕組みということです。

カード決済や機密データを扱うアプリケーションであれば、FIMはコンプライアンス上、必須になってくるのかもしれません。

イメージしやすい例としては変更監視ツールで、レジストリやポート、プロセスなどの変更監視かもしれません。

以前某ソフトウェアの脆弱性を突いてcronを勝手に書き換えられ、仮想通貨の発掘をさせられた事件がありましたが、こういうのの検知に役立つかもですね。

(ちなみにこの事件はCPUが100%に張り付き、リソース監視で検知されました。)

ちょっと話がそれるけど、仮想通貨のベースになるブロックチェーンを活用してもFIMみたいなことはできるのだろうか?

[インシデント]近藤ニット株式会社(evam eva online shop)

■近藤ニット株式会社

[企業情報]

業種:繊維工業

資本金:1000万円

従業員数:30~50人

企業URL http://www.evameva.com

[インシデント発覚日]

2018年6月19日

[インシデント概要]

Webアプリケーションの脆弱性を突かれ、2018年3月7日から2018年6月19日にかけて、クレジットカード会員データが抜き取られる。

[被害/影響]

358件の個人情報(クレジットカード情報)流出

[想定損害額]

9,308,000円

[原因]

(企業側見解)

Webアプリケーションの脆弱性

(私の見解)

システム運用における怠慢(サーバへのパッチ未適用)と想定

[プレスリリース]

evam eva online shopへの不正アクセス発生についてのご報告とお詫び

[コメント]

2018年3月から発生ということなので、WordPress、Joomla、Drupal辺りのCMS(Content Management System)の脆弱性か、Apache Strutsの脆弱性でも受けたのだろうか。

従業員数の規模からいってIT担当者を確保するのは少々難がある気がするので、クラウドサービスに移行してしまうのが最良の解決策だと思う。

少々のお金をケチって自前でサーバを立てても、運用管理がしっかりできなければ脆弱性を突かれて情報漏洩してしまうのがオチである。

今回の想定損害額はクレジットカード流出と、対応が後手に回った点を加味して930万円としたが、ほぼ資本金と同額である。授業料としては少し高すぎた印象。

今回の件を教訓に引き続き事業を頑張ってもらいたい。

パスワード強度を考える

ユーザー認証で一番多いのはやはりユーザーIDとパスワードだと思う。

最近は生体認証やデバイス認証も出てきているが、まだまだIDパスワード認証が多いのではなかろうか。

最近はパスワードの定期変更要否に関する議論があったりと、ベースラインが変わりつつあるので、少し整理する

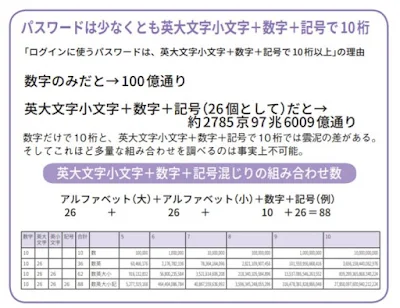

■パスワード強度について

NISC(内閣サイバーセキュリティセンター)やJPCERT/CCが見解を出しているので、貼り付けておく。

←NISCの推奨

←JPCERT/CCの推奨

それぞれのいいとこどりをすると下記を満たすパスワードが理想となる。

『パスワードは少なくとも英大文字小文字+数字+記号で 12 文字以上』

■パスワードの定期変更について

上記を満たすパスワードで、かつ使いまわしをしていなければパスワード変更は不要。

2017年にNIST(米国国立標準技術研究所)が上記の方針を打ち出し、2018年に日本の総務省もこれに追随する旨の方針を打ち出しました。

しかしこれ、大前提として、「パスワードが使いまわしされておらず、パスワード強度が

英大文字小文字+数字+記号で10文字あると、約2785京の組み合わせとなり、1秒間に5回の入力で総当たり攻撃しても、全部を試すまでに約1760億年かかるので大丈夫」

という前提があります。

この前提をすっ飛ばして「総務省がパスワード変更は不要といいました」というおバカな報道をする人たちが大量に出て閉口しました。

背景含めてまともな報道したのは朝日新聞くらいではなかろうか。

【参考リンク】

STOP! パスワード使い回し!キャンペーン2018

ネットワークビギナーのための情報セキュリティハンドブック

総務省「国民のための情報セキュリティサイト(安全なパスワード管理)」

電子的認証に関するガイドライン(SP 800-63)

ADS(Alternate Data Streams)とは

ADS(Alternate Data Streams / 代替データストリーム)という言葉にぶち当たったので、備忘録。

ポイントは下記の6つ。

ちなみにADSに出会ったきっかけは4.

ADSを使った不審なモジュールがあるとEDR(Endpoint Detection and Response)システムからアラートを受け、調べることに・・・。

1.NTFSファイルシステムのファイル/ディレクトリに保存できる、隠しファイル

2.1つのファイル/ディレクトリに対して複数のADSを保存できる

3.用途の例としては、インターネットからダウンロードしたファイルを開く時に警告画面を表示させる、など

4.Poison Ivy(トロイの木馬)などのマルウェアの隠し場所としても悪用されているらしい

5.streams.exeでADSの検索/削除が可能

6.Windows標準機能(コマンドプロンプト、PowerShell含む)でも、ADSの作成/検索/削除が可能

インシデントレスポンスで、ガチでテクニカルな部分をやるには、やはりOSやファイルシステムの深いところまで抑えないといけないのか。。。

ユーザー企業でのセキュリティ対応は、どこまでを自社でツールと体制を整備して実施し、どこからを外部のセキュリティベンダーに任せるかが結構悩ましい。

リクルートなんかは、下手なセキュリティベンダーよりもしっかり体制組んでいるのですごいと思う。

【参考URL】

代替データストリーム(ADS)について色々調べてみた

NTFS Alternate Data Streams For Beginner

STOP! パスワード使い回し

JPCERT/CCでキャンペーンやっています。

そもそも論として今日の情報化社会で、情報は漏れるものと思って行動したほうがいいです。

パスワード使いまわしをやめようというのもその一環ですね。

ネット上の様々なサイトに同じIDとパスワードで登録していたら、どれか一つのサイトでパスワードが漏れると他のサイトも不正アクセスを受ける可能性があることは、もはや一般常識として知っておいてほしい。

FacebookやGoogleとかでシングルサインオンするのも同じリスクを抱え込むことになりますね。

んで、どーすんねんという話ですが、いくつか方法があります。

案1.定型+非定型パスワード

そのまんまで、自分の固定パスワードと、サイトやサービス等の一部のキーワードを使って作るパスワード。

「サイトやサービス等の一部のキーワード」の部分が可変になるので、結果的にサイトやサービスごとに異なるパスワードが出来上がります。

可変部分についても自分でパターン化しておけばパスワードの種類が増えてもうろたえることはなくなります。

案2.パスワード自動生成ツール+パスワード管理アプリ

これもそのまんまといえばそのまんまなのですが、パスワードはパスワード生成ツールで強固なパスワードを作り、管理はパスワード管理ツールに任せるという方法

フリーで使えるものといえば、知る人ぞ知るID Manager。パスワード生成ツールも付いたフリーのツールで自分も重宝しています。

有償モノだと、自分が使っているのはパスワードマネージャーですかね。

まずはID Manager使ってみて、物足りなければ有償ツールを検討するのがいいかも。

【参考リンク】

STOP! パスワード使い回し!キャンペーン2018

あなたのマイレージ・ポイントを盗まれないようにするべきこと

セキュリティインシデントのタレコミ(相談)先(警察関係)

警察ってサイバー犯罪対策を強化しているイメージはあったが、

各都道府県警察で窓口が整備されている認識はなかったので、少しびっくり。

なんとなく共有したくなったので、リンク先を記載しておく。

ネット関係のタレコミ先(相談窓口)って、IPA、JPCERT/CCを皮切りにインターネット・ホットラインセンター、国民生活センター、日本弁護士連合会、マスコミ、Google、フィッシング対策協議会、迷惑メール相談センター、サイバー110番、などなど、自分も悩むくらい多くあるので、使い分ける・・・というよりかは複数の窓口を並行して使うのが良いのかな?

【リンク】

都道府県警察本部のサイバー犯罪相談窓口等一覧

メール受信不可、ブログ閉鎖、いったい何が・・・

さあ今週も一週間頑張ろうと、元気に月曜を過ごしていたのだが、昼頃私用のメールをチェックしてみると今朝から1通も来ていない。

いくら何でも1通も来ていないことはないはずなのだが・・・・

自分は最近Gsuiteに移行したばかりなので、メール転送を行っている。

転送元のメールをチェックしてみるとやはり来ているではないか!!

これはGoogleの障害か?Gmailですらこれまで障害にあったことがないのに有償サービスで障害とはけしからん。

とか、考えていたのだが、事象としてGmailにはアクセスできるが新しいメールが来ない。

うーん。スマホの不具合か?

こういう時はWindows時代から変わらぬ伝家の宝刀「再起動」

・・・やはりWindowsとは違う。再起動しても来ないものは来ない。

ということは自分何かやらかしてGoogleからペナルティ受けたのか?

念のため、ブログサイトも確認してみよう。

・・・拒否られた。

なんか過激な記事書いてブロックされたのだろうか?

次にSearch Consoleを見てみる。

最近ペナルティ食らってフィッシングサイト扱いされた事件を目の当たりにしているので、自分がそうであればSearch Consoleに何かメッセージが届いているに違いない。

・・・なーんにもメッセージがない。というか至って平常のステータス。。。

そうこうしてSearch Consoleいろいろ見ていると、Search Consoleに表示される各ドメインのページのサムネイルの異変に気が付く。

自分のドメイン、トップページは空白の画面のはずなのに何か表示されている。。。

というわけで、さっそく空白のはずの自分のドメインのURLをたたいてみる。

ででーん

「ICANNの確認待ちのドメインに到達しました」と。

要はメールアドレスが確認されないので停止されましたと。。。

さっそくメール認証してみる。

ところがメールが来ない。

あ、ドメイン停止されているからか。

うおー。自分ドツボにはまってる。。。

とりあえずGoogle管理コンソール経由でドメインの管理画面に入る。

設定を見てみると停止されたドメインではなく、別のアドレス設定していた。

早速その別のアドレスを見てみる。

あ、レジストラからメール認証の催促がたくさん届いてる・・・・

あ、あ、メール転送有効になっていない・・・

これが原因か。

結局メールは来なかったものの、てんぱっているうちに自然復旧しました。

レジストラでメール認証やってくれたのだろうか?

うーん。なんとも恥ずかしい。

そんなわけで無事復旧しました。

月曜から疲れました。。。

【参考】

恥ずかしながら、ドメインが利用できない状態に・・・

いくら何でも1通も来ていないことはないはずなのだが・・・・

自分は最近Gsuiteに移行したばかりなので、メール転送を行っている。

転送元のメールをチェックしてみるとやはり来ているではないか!!

これはGoogleの障害か?Gmailですらこれまで障害にあったことがないのに有償サービスで障害とはけしからん。

とか、考えていたのだが、事象としてGmailにはアクセスできるが新しいメールが来ない。

うーん。スマホの不具合か?

こういう時はWindows時代から変わらぬ伝家の宝刀「再起動」

・・・やはりWindowsとは違う。再起動しても来ないものは来ない。

ということは自分何かやらかしてGoogleからペナルティ受けたのか?

念のため、ブログサイトも確認してみよう。

・・・拒否られた。

なんか過激な記事書いてブロックされたのだろうか?

次にSearch Consoleを見てみる。

最近ペナルティ食らってフィッシングサイト扱いされた事件を目の当たりにしているので、自分がそうであればSearch Consoleに何かメッセージが届いているに違いない。

・・・なーんにもメッセージがない。というか至って平常のステータス。。。

そうこうしてSearch Consoleいろいろ見ていると、Search Consoleに表示される各ドメインのページのサムネイルの異変に気が付く。

自分のドメイン、トップページは空白の画面のはずなのに何か表示されている。。。

というわけで、さっそく空白のはずの自分のドメインのURLをたたいてみる。

ででーん

「ICANNの確認待ちのドメインに到達しました」と。

要はメールアドレスが確認されないので停止されましたと。。。

さっそくメール認証してみる。

ところがメールが来ない。

あ、ドメイン停止されているからか。

うおー。自分ドツボにはまってる。。。

とりあえずGoogle管理コンソール経由でドメインの管理画面に入る。

設定を見てみると停止されたドメインではなく、別のアドレス設定していた。

早速その別のアドレスを見てみる。

あ、レジストラからメール認証の催促がたくさん届いてる・・・・

あ、あ、メール転送有効になっていない・・・

これが原因か。

結局メールは来なかったものの、てんぱっているうちに自然復旧しました。

レジストラでメール認証やってくれたのだろうか?

うーん。なんとも恥ずかしい。

そんなわけで無事復旧しました。

月曜から疲れました。。。

【参考】

恥ずかしながら、ドメインが利用できない状態に・・・

セキュリティインシデントのタレコミ先(マスコミ)

いくら自社の採用製品に問題があり、メーカーの対応がクソだからといって、マスコミに相談に行くというのはまったくもって前代未聞で、かなり新鮮だった。

ま、冷静に考えると、パッケージ製品の不具合なので、IPAやJPCERT/CC、セキュリティベンダー等への相談はちょっと難しく(仮に問い合わせても「メーカーのサポートにお問い合わせください」と言われるであろう)、メーカーのサポートに問い合わせても「調査中です」の一点張りであれば、事の真相を求めてマスコミに行くのは分からなくもない。

社会的な影響も大きい製品であれば、最後の手段としてマスコミにタレこむのもありかもしれない。

しかし、タレこんだ組織の情報も報道されるリスクがあるので、この辺はいろいろ天秤にかける必要がありそう。

当然ながら、機密情報をリークする場合は暗号化は忘れないでね。

とあるサイトに連絡先があったので、スクショでこちらにも残しておきます。住所/TEL/FAXは古いかもしれませんのであしからず。

セキュリティの資格

セキュリティ人材の採用で、資格を持つ人材や経験のある人材を探すことは向こう10年くらい困難な状況が続くらしい。

そんなわけで、セキュリティ業務はアウトソースを考える必要があるというのがオチであったのだが、セキュリティ資格について少しだけ触れられていたので、グローバルなセキュリティ資格を紹介したい。

※ちなみに順不同です。

■CISM:Certified Information Security Manager

・概要:ISACAの資格で、マネージメントレベルの情報セキュリティの国際資格

・保有者:約27,000名

■GSEC:GIAC Security Essentials Certification

・概要:SANSの資格で、テクニカル(Security Essentials、セキュリティ監査、侵入検知、インシデント・ハンドリング、ファイアウォール、フォレンジック、 Windows OS、Unix/Linux OSなど、入門レベルから高度な専門性を要求されるすべての分野)な情報セキュリティの国際資格

・保有者:約4,300名

■CISA:Certified Information Systems Auditor

・概要:ISACAの資格で情報システムの監査、セキュリティ、コントロールに関する国際資格。

・保有者:約115,000名

■GPEN:GIAC Certified Penetration Tester

・概要:SANSの資格で、脆弱性診断の技術資格。

・保有者:約1,300名

・概要:ComTIAの資格で、ITセキュリティ的なインシデントに対応するためのセキュリティ技術に関しての知識を問われる国際資格。

・保有者:(不明)

■GCIH:GIAC Certified Incident Handler

・概要:SANSの資格で、インシデントハンドリングに関する国際資格。

・保有者:約33,000名

■CEH:Certified Ethical Hacker

・概要:EC-Councilの資格で、ホワイトハッカーの認定資格。

・保有者:(不明)

■CISSP:Certified Information Systems Security Professional

・概要:ISC2のセキュリティに関する国際資格。

・保有者:約128,000名

大別するとISACAの資格、SANSの資格、ComTIAの資格、ISC2の資格がグローバル資格(少なくとも米国では通用する資格)として有名というところか。

個人的に良く見聞きするのはISACAとISC2かな。

ISACAは自分もメンバーというのがあるが、日本国内においてコミュニティがかなり整備されている。ISACAは国内に4つ支部があり、国内各支部で毎月勉強会を実施しており、CPE(継続教育ポイント:資格の維持に必要)獲得の機会がある。

ISC2も毎月は無いが不定期での勉強会や後援セミナーが結構多い印象。

いずれも受験料が非常に高額なので、なかなか受験するのには勇気がいる。

自分がCISAを志した際はスクールに通い、高額な受験料が無駄にならないように万全を期しました。

一方でSANSとComTIAはほとんど見聞きしない。

SANSはテクニカルな領域で最高峰のイメージで、尊敬の意味を込めて自分には縁のない感じ。

ComTIAは国内でもかなりマイナーなイメージ。この資格をアピールしている人をこれまで見たこともなく、正直価値が良く分からない・・・。

【関連資料】

セキュリティ人材の展望2018(非公開)

セキュリティ白書2018で気になったトピックス:年金データ無断再委託)

IPAより『情報セキュリティ白書2018』がリリースされました。

2018年も半分が終わりましたが、コインチェックへの不正アクセスによる仮想通貨流出や年金関連で個人情報を勝手に中国の業者に委託していた事件など、今年もいろいろ起きています。

そういえば、国から預かった個人情報を勝手に海外に横流しした国賊的事件が気になったので、改めて整理してみたい。

ちなみに皆さんは国民年金ってどう考えているのだろう?もともと社会保険庁がずさんな管理を行っていたことが発覚し、日本年金機構に生まれ変わったものの、2015年に標的型メール攻撃によるマルウエア感染で情報流出したり、委託先の業者が勝手に中国の業者に再委託したり、なんとも呪われた組織体のイメージが強い。。。

----

■株式会社SAY企画 ※2018年6月5日解散

[企業情報]

業種:情報・通信業(コンピュータによる情報処理事業、インターネットを利用した各種情報提供サービス業)

資本金:5000万円

従業員数:80人

企業URL http://www.say-p.co.jp/

(魚拓) https://web.archive.org/web/20180319234516/http://www.say-p.co.jp/

[インシデント発覚]

2018年2月

[インシデント概要]

日本年金機構との契約に反して無断で扶養親族等申告書の入力業務を中国の業者に委託。

[被害/影響]

528万人分の個人情報(漢字氏名、フリガナ)

[想定損害額]

10,560,000,000円

[原因]

・社長が阿保だから?

-入力量が多く、関連会社という甘い認識で作業を分担した。契約違反だとは思わなかった。

-(中国の業者は)自分が役員を務める中国・大連にある会社で、再委託に当たらないと思った。

-発注した作業は氏名の読みと漢字をデータから抜き出すだけで、個人情報を扱っているという認識はなかった。

[コメント]

委託業務を日本の給与水準で考えた場合、少なくともどの程度の金額感になるのかは想定がつくはず。

国から預かったデータを中国に流すSAY企画は国賊企業認定だが、安かろう悪かろうを想定できなかったのは日本年金機構も阿呆すぎる。

日本年金機構は、呪われた組織なのではなく、単なる「ザンネン」な組織なのだろうか・・・。

----

ちなみに、自分は年金は信用しない派(自分が年金受給するころには年金制度破綻している考え)です。自分の年金は自給自足すべくリスク取って資産運用やっています。

【参考】

情報セキュリティ白書2018

日本年金機構における業務委託のあり方等に関する調査委員会報告書(概要)

2018年も半分が終わりましたが、コインチェックへの不正アクセスによる仮想通貨流出や年金関連で個人情報を勝手に中国の業者に委託していた事件など、今年もいろいろ起きています。

そういえば、国から預かった個人情報を勝手に海外に横流しした国賊的事件が気になったので、改めて整理してみたい。

ちなみに皆さんは国民年金ってどう考えているのだろう?もともと社会保険庁がずさんな管理を行っていたことが発覚し、日本年金機構に生まれ変わったものの、2015年に標的型メール攻撃によるマルウエア感染で情報流出したり、委託先の業者が勝手に中国の業者に再委託したり、なんとも呪われた組織体のイメージが強い。。。

----

■株式会社SAY企画 ※2018年6月5日解散

[企業情報]

業種:情報・通信業(コンピュータによる情報処理事業、インターネットを利用した各種情報提供サービス業)

資本金:5000万円

従業員数:80人

企業URL http://www.say-p.co.jp/

(魚拓) https://web.archive.org/web/20180319234516/http://www.say-p.co.jp/

[インシデント発覚]

2018年2月

[インシデント概要]

日本年金機構との契約に反して無断で扶養親族等申告書の入力業務を中国の業者に委託。

[被害/影響]

528万人分の個人情報(漢字氏名、フリガナ)

[想定損害額]

10,560,000,000円

[原因]

・社長が阿保だから?

-入力量が多く、関連会社という甘い認識で作業を分担した。契約違反だとは思わなかった。

-(中国の業者は)自分が役員を務める中国・大連にある会社で、再委託に当たらないと思った。

-発注した作業は氏名の読みと漢字をデータから抜き出すだけで、個人情報を扱っているという認識はなかった。

[コメント]

委託業務を日本の給与水準で考えた場合、少なくともどの程度の金額感になるのかは想定がつくはず。

国から預かったデータを中国に流すSAY企画は国賊企業認定だが、安かろう悪かろうを想定できなかったのは日本年金機構も阿呆すぎる。

日本年金機構は、呪われた組織なのではなく、単なる「ザンネン」な組織なのだろうか・・・。

----

ちなみに、自分は年金は信用しない派(自分が年金受給するころには年金制度破綻している考え)です。自分の年金は自給自足すべくリスク取って資産運用やっています。

【参考】

情報セキュリティ白書2018

日本年金機構における業務委託のあり方等に関する調査委員会報告書(概要)

フィッシングサイトのタレコミ先(Google SafeBrowsing)

スパムメール、ウイルスメール、フィッシングメールが来ても、基本的な対応は無視です。うっかり返信などすると、そのアドレスはリアルユーザーのものだと分かり、更なる被害拡大のリスクが出てきます。

もしあなたがフィッシングサイトを見つけたものの、黙っていられなくなった場合は、世のため人のために、ぜひ関係機関にタレコミ(情報提供)してあげてください。

自分の最近のお気に入りは下記です。

投稿すると少し世の中の役に立った気がします。

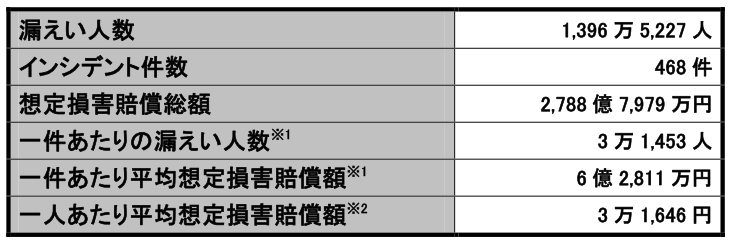

インシデント発生時の概算被害額の算出方法

2014年にベネッセがやらかした個人情報流出事件で一人500円の金券がお詫びとして送られたことから、個人情報が漏洩した時の一人当たりのお詫び額としては500円というのが一つの基準です。

しかし、実際に個人情報が流出した企業の損害額は流出件数x500 なんて単純な算出はできないです。

集団訴訟起こされたら裁判対応費用も発生するし、原因調査やら再発防止策やらプレスリリースやらでとにかくお金がかかります。

そんなわけでぱっと損害額を出すのは難しいのですが、日本ネットワークセキュリティ協会(JNSA)さんがこの難問に果敢に挑戦し、一つの解を導き出してくれました。

今後インシデントネタを書く際はこの想定損害額算出プロセスを使って、企業へのダメージを定量的に表現してみたいと思います。

と思っていたら、今度はJNSAの想定損害額算出プロセスのシミュレータを公開されているサイトを発見。

なんともありがたいことです。今後有効活用させていただきます。

【参考URL】

想定損害賠償額シミュレータ

JNSA 情報セキュリティインシデントに関する調査報告書

oneworldのサイト閉鎖!?

んで、oneworldのサイトにアクセスしたら、下記のエラーが。。

パスワードやクレカ情報が盗まれる可能性があると、穏やかではない警告が。

調べたところ、どうも証明書が切れているようです。

証明書は有効期限があるので、しっかり管理していかないと、こんな事態に陥ります。

しかも、証明書切れてから証明書手配しようとしてもいろいろ手続きがあるので、1週間くらいはかかると思います。

しかもこうなってしまうと、一般企業ならイメージダウンは避けられませんね。

ちなみにマイクロソフト(通称:マイクソ)のInternet Explorerだと、問題を承知で先に進めることができます。

ブラウザシェア世界No1のGoogle Chromeはこういういい加減な状態は一切許す気がないらしく、どう頑張っても先に進めることができません。

ちなみに証明書には3種類あります。

・ドメイン認証型(DV):ドメインの管理権限を元に発行されるSSL証明書。一番安い

・実在証明型(OV):組織情報の審査が行われるため、サイト運営者のなりすまし防止が可能

・実在証明拡張型(EV):OVよりも厳格な審査を受けてから発行。アドレスバーがグリーンになり、組織情報が表示されるようになる。

企業が証明書を導入する場合、多いのはOVですね。推奨はEVなのでしょうが、高額なのと、費用対効果の兼ね合いからあまり導入は進んでいない感じ。

セキュリティ対策の最適解

そのアプローチとは、

1.セキュリティ対策ができていない「二流以下の企業」から、必要最低限の対策を検討する

2.セキュリティ対策ができている「一流企業」から、次の一手を検討する

というものであった。

答えがない領域に対して答えを求めていくアプローチとしてとても面白いと思った。

せっかくなので、レポートの中から、セキュリティ対策ができていない「二流以下の企業」向けの推奨セキュリティ対策をまとめていきたい。

ちなみに、「二流以下の企業向けの推奨セキュリティ対策」とは、「40%以上の企業で実施済みのセキュリティ対策」のことである。

・ポリシーやガイドラインの整備

・教育 (標的型メールの教育や訓練等)

・認証、アクセス権管理

・ネットワーク設計の見直し (セグメンテーションやアウトバウンドの不審な通信への対応

等)

・エンドポイントセキュリティの基本実装 (パターンマッチング型のアンチウイルスソフト導入等)

・サーバやPCへのパッチ適用 (OSだけでなくアプリも)

・セキュアWebゲートウェイ

・セキュアメールゲートウェイ

【参考資料】

サイバーセキュリティの最適解を探る(非公開)

[インシデント]株式会社ソニー・ミュージックマーケティング

[企業情報]

業種:情報・通信業(音楽ソフトの製造・販売・音楽配信)

資本金:4億8000万円

従業員数:150人

企業URL http://www.sme.co.jp/sme/corporate/smm.html

被害URL https://fortunemusic.jp/

[インシデント発生日]

2018年7月12日

[インシデント概要]

7月12日14時から16時にかけて、サイトのリニューアルにともなうメンテナンスの影響により、システム障害が発生。期間中に同サイトへログインし、商品一覧ページから直接マイページへ移動した場合、ログアウトするまでの間、他顧客としてログインした状態になった。

[被害/影響]

他のお客様にマイページを閲覧された可能性がある方:64名

他のお客様のマイページを閲覧した可能性がある方:116名

[原因]

サービス提供時間中のシステム変更作業および、変更作業中の障害発生(オペミス?)

[プレスリリース]

【重要】forTUNE musicシステム障害に関するお詫び

[コメント]

システム運用におけるべき論でいえば、サービス提供時間外にメンテナンスウィンドウを定期的に設定し、その時間で作業をするのがベスト。

メンテナンスウィンドウ内であれば、ミスがあってもリカバリできるが、今回のようにサービス提供中にメンテナンス作業を実施して失敗すると、余計な仕事が増える結果となる。

余計な仕事が増えるだけならよいが、下手するとブランドイメージも傷をつけることとなる。

国立研究開発法人 産業技術総合研究所でのセキュリティインシデント~クラウドサービスで認証突破される~

[組織情報]

組織形態:国立研究開発法人(国立研究開発法人産業技術総合研究所法により「鉱工業の科学技術に関する研究及び開発等の業務を総合的に行うことにより、産業技術の向上及びその成果の普及を図り、もって経済及び産業の発展並びに鉱物資源及びエネルギーの安定的かつ効率的な供給の確保に資すること」を目的とする。)

予算:969億85百万円(2010年度決算)

従業員数:2,949人

URL http://www.aist.go.jp/

[インシデント発生日]

2018年2月6日

[インシデント概要]

産総研の主たる情報システムである

・クラウドサービスを利用するメールシステム(⇒Office365)

・独自に構築する内部システム

の双方に順次不正なアクセスが行われ、

①職員のログイン ID の窃取

②パスワード試行攻撃によるパスワード探知

③職員のログイン ID・パスワードを用いた、内部システムへの不正侵入

④内部システムのサーバの「踏み台」化

⑤メールシステム及び内部システムの複数のサーバに保管したファイルの窃取又は閲覧

といった一連の不正行為が行われた。

[規模]

下記が外部へ漏えい又は閲覧された可能性。

・未公表の研究情報 120 件

・共同研究契約等に関する情報 約 200 件

・個人情報を含む文書 約 4700 件

・全職員の氏名・所属

・143 アカウント分の電子メール及び添付文書

[原因]

メールシステム(Office365)へのブルートフォース攻撃によるアカウント情報搾取?

※個人的な見解は「クラウドメールサービスのセキュリティ設定不備」

[プレスリリース・参考資料]

20180213弊所に対する不正なアクセスに関する事案について

20180720「産総研の情報システムに対する不正なアクセスに関する報告」について

【参考】導入事例:産業技術総合研究所様(Microsoft Office 365)

[コメント]

メールシステム(Office365)への不正なアクセスを皮切りに内部ネットワークに侵入されたという、少し釈然としない原因。

何が釈然としないかって、悪意のある第三者がメールシステムに対して不正ログインの試みが可能な点。

普通メール環境をクラウドに持っていったら、セキュリティ強化の観点でアクセス元IPの制御はするはず。少なくとも自分が過去に関わってきている会社は全てそうしてる。

それをしていなければこのような事態が起きることは想像に難くない。

(各ユーザーの認証に二段階認証とかを用いていれば別だが)

あと、プレスリリースで自組織の環境を明かすのもNG。

悪意のある第三者に不正アクセスをさせるためのヒントを与えているようなもの。

元ソニー社長の中鉢さんが理事長されている組織なのでぜひ頑張ってほしい。

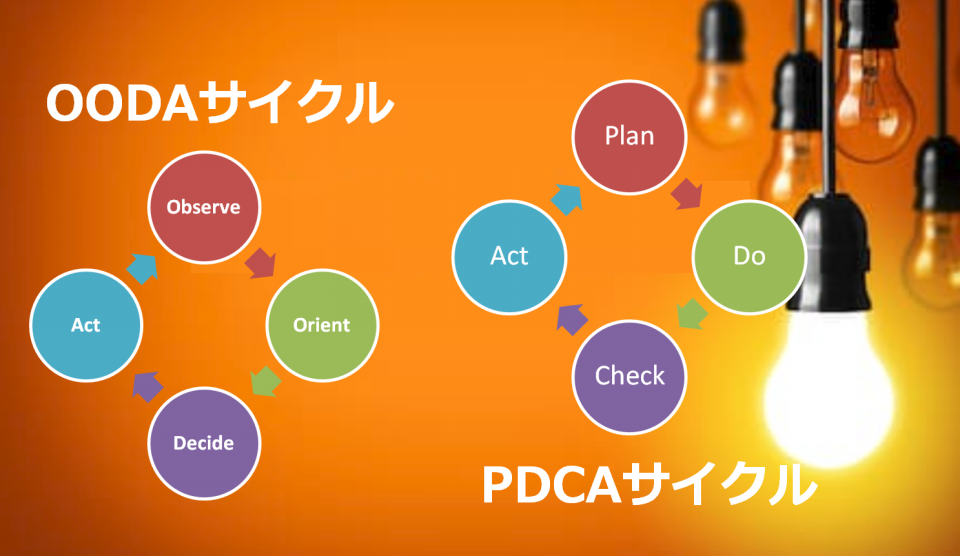

セキュリティはPDCAよりOODA? いえ、OPDAです!!

PDCAは特に情報システムで構築して運用フェーズに入って改善して・・・みたいな感じで、もともとITインフラ運用が長かった自分もお気に入りのメソッドです。

なので、セキュリティもPDCAで強化できると考えていたのですが、PDCAはなかなか難しいと感じることがあります。

IT運用の場合、例えば障害が発生すると、その対応を通じて再発防止策を打つことで、類似の障害は起きなくなります。ITシステム自体はコンポーネントが有限なのでPDCAサイクルを通じた品質強化を行っていくと、非常に高いレベルのサービスレベルの実現が可能となります。

一方、サイバーセキュリティは基本的に再現性がなく、あるインシデントを受けて改善策を打っても、次に来るインシデントには前回打った施策が役に立たないなんてことがたくさんあります。

IT運用の場合、必ず管理システムのコンポーネントのどこかが壊れるわけで、極端な話、その範囲は有限なのですが、サイバーセキュリティは毎回新しい攻撃が発生するため、範囲は無限になります。

前置きが長くなりましたが、OODAループというものがあります。

OODAループとは、「Observe - Orient - Decide - Act」の4つの頭文字から名付けられ、アメリカ空軍の大佐が提唱した意思決定のメソッドの1つです。もともとはアメリカ海軍で戦闘時の判断を最適にするための理論として生まれたものだそうです。

情報収集してそこから分析して対策を打つ流れにSOC(Security Operation Center)に近いものを感じます。

一方で、個人的に整理がつかなかったのが、OrientとDecide。

「方向付け」と「意思決定」の位置づけというか、関係というかが、分かったようで分からない感じ。

あ、OPDA(Observe - Plan - Decide - Act)ってすると個人的にすっきりするかも。

情報収集して、(分析&)対策検討し、意思決定を経て対策を打つ。

セキュリティ強化のメソッドにもPlanは必要です!!

【参考】

OODA vs. PDCA 継続的なセキュリティ強化にはどちらが有効?

いくらクラウドがセキュリティに強いからって、利用者側の管理が駄目なら情報漏洩します。

クラウド活用が順調に広まってきていますが、IaaS、PaaS、SaaS等いろいろな種類のクラウドサービスがあり、各サービスで提供者と利用者の役割分担や責任分界点が変わってきます。

この資料ではオンプレも含めたクラウドサービスは下記の通り。

ちなみに一番上が最も利用者の役割分担と責任分担と自由度が小さい形態。

逆に下に行くほど利用者の役割分担と責任分担と自由度が大きい形態。

・モール(楽天市場とかAmazonとか)

・ASP、SaaS(Salesforce、Gsuite、Office365とか)

・PaaS、レンタルサーバ(AwS、Azure、Zenlogicとか)

・IaaS

・ハウジング

・オンプレミス

んで、なかなかよくまとめられていると感じたのが下記の図

クラウド移行後も利用者の責任となる部分がきれいに整理されています。

個人的には業務セキュリティ対策の中にアカウント管理も入れておいてほしかったかな。

クラウドが日本よりも進んでいる海外ではクラウド環境ゆえのインシデントが起きています。

まずSaaS。Office365やGsuiteに移行したのはいいが、利用者側の特権アカウントの管理がずさんで、乗っ取られてしまい、全ユーザーのメール情報が漏洩してしまう事件が起きています。特権アカウントの管理は結構ずさんになりがちですが、定期的なパスワード変更や二要素認証などを導入して管理強化を図る必要があります。

次にPaaS。これまでオンプレであった場合、インターネットとの間にF/Wを設置するので、サーバ担当がオペミスしてもF/Wで何とかなっていましたが、PaaSになるとF/Wもサーバもマウス操作で簡単に変更できてしまいます。そのため、例えばAwSのS3で設定ミスって内部情報をインターネットに向けて公開してましたって事件が起きています。

直近ではホンダのインド法人Honda Cars Indiaで、AwSのS3の設定ミスって5万人分の個人情報をインターネットに向けて公開しちゃってた事件があります。

クラウドが普及して一見ITの知識は不要になるように見えても、ITの知識とリテラシーを備えた人材はユーザー企業でも確保しておく必要があります。

【関連資料】

ウェブサイト開設等における運営形態の選定方法に関する手引き(IPA)

ホンダの海外法人が5万人分を超える顧客情報をクラウド上で公開していた

Honda leaked personal information from its Honda Connect App

Honda India Left Details of 50,000 Customers Exposed on an AWS S3 Server

登録:

投稿 (Atom)