この度、弊社が運営するWEBサイトに対し、外部からの不正アクセスが発生し、それにより弊社が保有していたお客様の個人情報の一部が流出したことが確認されました。

お客様や関係者の皆様には、ご迷惑とご心配をおかけすることを深くお詫び申し上げます。今後、同様の事象が発生しないよう、より一層のセキュリティ強化と安全性の確保に努めてまいります。

なお、現時点において流出した個人情報の不正流用などの二次被害は確認されておりません。

今後の調査の進捗に応じて対象件数や状況が変動する可能性がございますが、現時点で確認している事実と弊社の対応状況をご報告いたします。

1.経緯

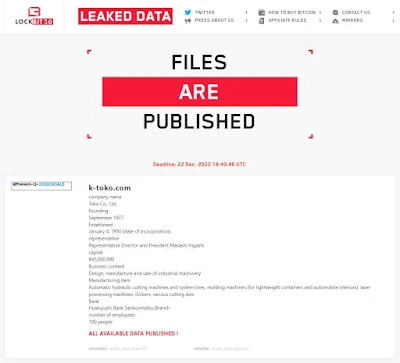

2022年12月5日、弊社が運営する「病院事務職転職ドットコム(以下、当サイト)」の保守管理を担当している業務委託先(以下、委託先)より、2022年12月3日~2022年12月4日にかけて大量に不正なアクセスがあった旨の報告がありました。

12月5日~12月7日にかけて調査をいたしました結果、当サイトのセキュリティホールを入口として、当社の顧客情報が保管されていたデータベースを標的とした第三者によるサイバー攻撃により、お客様の個人情報(弊社他サイトから登録された個人情報も含む)の一部が流出している可能性があることが発覚(その後の調査で流出を確認)いたしました。

これを受けて、12月7日~12月21日まで再度調査を実施したところ、下記①~③の期間にわたり、同様の手法による不正アクセスがあったことが判明いたしました。

《不正アクセスの発生日》※発生順

① 2022年8月29日 ~ 2022年9月2日 (発覚日:12月16日)

② 2022年9月2日 ~ 2022年9月8日 (発覚日:12月16日)

③ 2022年12月3日 ~ 2022年12月4日 (発覚日:12月5日)

上記①~③は全て異なるIPアドレス(いずれも国外)を経由しており、同一人物の犯行によるものなのかはわかっておりません。なお、①~③以外の期間での流出はございません。

2.個人情報の内容

上記により流出した個人情報は、当社の「医師転職ドットコム」又は「医師バイトドットコム」にてマイページをご利用のお客様と、「メディウェルログ」又は「クラヴィス(既に廃刊)」のいずれかのサービスにご登録いただいておりましたお客様の情報の一部で、その主な内容と対象者数の全体像は、不正アクセス期間ごとに、下記のとおりです。

ログインパスワードは、お客様が2014年4月6日以前に「医師転職ドットコム」又は「医師バイトドットコム」のマイページで設定されたログインパスワードの一部です。(なお、2014年4月7日以降のログインはワンタイムパスワード方式に変更しております)

《上記1.①の期間》

PCメールアドレス:①の期間小計 7名様分

《上記1.②の期間》

PCメールアドレス:②の期間小計 384名様分

《上記1.③の期間》

氏名、生年月日、住所、電話番号、PCメールアドレス、ログインパスワード等の組み合わせ:③の期間小計 2,934名様分

対象者数 全期間合計 3,325名様分

なお、上記に該当するお客様につきましては、郵送またはメールにて順次個別の通知をさせていただいております。

3.原因と対応

(原因)

当サイトにて、開設日の2021年10月1日よりセキュリティホールが存在しており、そのセキュリティホールに対して悪意のある第三者による不正アクセスが発生したことが原因です。

(対応)

① セキュリティホールの修正(2022年12月7日完了済み)

② 当サイトの一時閉鎖(第三者機関調査終了後に安全が確認できるまで)

(行政への届出)

①個人情報保護委員会へ報告済み

②管轄の警察署へ通報済み

4.今後の対応と再発防止策について

(1)事実調査の推進

・外部専門家である第三者機関にて当社セキュリティ体制の調査及び改善を行います。

(2)再発防止策

- 委託先の選定・監督の徹底、当社が運営を行っている全てのサイトおよびネットワークに対する監視体制のさらなる強化を図ります。

- 第三者機関の調査結果に基づき、再発防止策を実施します。

- 当サイトにおけるWAF(WEBアプリケーション保護)を導入しました。(2022年12月23日完了済み)

なお、今後新たな情報が判明した場合は、随時お知らせまたは当社ホームページにて報告いたします。

5.お客様へのお願い

- 本日現在、二次被害等は確認されていないものの、万が一、お客様やご勤務先のドメイン(注:メール アドレスの@以降の記述)を使用したアドレスへ身に覚えのない電子メールが届いた場合には、メールを開かない、不審なリンクや添付ファイルをクリックしない等の対応をお願いいたします。

- また、見知らぬ番号より、不審な電話があった場合には、お客様の重要な情報等は決してお伝えにならないようお願いいたします。

- 当社に登録されていたパスワードを他のWEBサイト等でもご利用されている場合は、早急に変更をしていただきますようお願いいたします。

- 身に覚えのない代引き商品が届いた場合は受け取りを拒否していただきますようお願いいたします。