雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

インドの航空会社「Akasa Air」において、乗客の個人情報のお漏らしが判明

クラウドサービス!?VaaS:Violence as a Service

ライバルを物理的に攻撃する人間を雇うことで決着をつけようとしているサイバー犯罪者グループに関する連邦捜査に関連して、ニュージャージー州の21歳の男が逮捕され、ストーカー行為で起訴された。検察当局によると、同被告は最近、ペンシルベニア州の住宅に拳銃を発砲し、同州の別の場所にある住宅に火炎瓶で放火するなど、こうした計画にいくつか参加していたとのことです。

ニュージャージー州エッグ・ハーバー・タウンシップ在住のPatrick McGovern-Allenは、米国連邦捜査局からの令状により、8月12日に逮捕されました。

検察によると、2022年1月2日午前2時頃、McGovern-Allenと正体不明の共謀者が、ペンシルベニア州ウエストチェスターの住宅に向けて複数の拳銃弾を発砲しました。幸いなことに、当時家の中にいた住人は誰も怪我をしませんでした。しかし検察によると、加害者たちは銃撃が行われた「証拠」として、実際にその様子をビデオに記録していたという。

捜査当局によると、McGovern-Allenは犯人の一人で、「Justin Activeはここにいた」と叫びながら、ウエストチェスターの住宅の下層階に少なくとも8発を無秩序に撃ち込んだという。

2021年12月18日、ペンシルベニア州アビントンタウンシップの警察は、住宅火災の直前に何かが投げ込まれたような音がしたという住民からの通報を受け、駆けつけました。

数週間後のウエストチェスターでの銃撃事件の日、ウエストタウン・イーストゴーシェン警察の刑事がアビントン警察に連絡し、複数のオンライン掲示板に出回っていた、2人の人物がアビントンの住宅に放火しているように見える別のビデオを共有しました。刑事訴状によると、2人の警察官は、両方のビデオに同じ容疑者が映っていることを確認したという。

この動画には、少なくとも2人の人物が窓を壊し、ボロ布に浸した瓶に火をつけて家の側面に投げつける様子が映っている。

"火炎瓶によって、家のサイディング、草、木製の椅子など、すぐ周囲が発火した "と、McGovern-Allenに対する政府の訴状には書かれています。"その後、2人の容疑者は徒歩で通りに向かって逃走し、ビデオが停止したときに何かを叫び始めた。"

政府は、被害者の名前をイニシャル(ウエストチェスターの銃撃は「K.M.」、アビントンの爆破は「A.R.」)で表記しているが、両者とも以前、敵対するサイバー犯罪集団からスワッティング攻撃(人質事件、自殺、爆弾予告などの警察への遭難信号を犯人が偽装し、標的とする住所に重武装した警察を送り込む)を受けたことがあると述べた。

訴状では、McGovern-Allenのオンライン名称「Tongue」がチャットサービス「Discord」で使用していたとされるハンドルとユーザーIDについて触れています(ユーザー:「Tongue#0001」)。

"チャットの中で、[Tongue]は他のDiscordユーザーに、自分がK.M.の家を銃撃した人物であり、火炎瓶を使った火災爆破を行う意思があると伝えています "と訴状は記載しています。

このTongueという別名に関連する数百のチャット記録を調査しましたが、どちらの攻撃も、ライバルのサイバー犯罪者の女友達を攻撃して仕返しをしたいという動機から行われたようです。

ペンシルベニア州ウエストチェスターの事件で、犯人が 「ジャスティン・アクティブはここにいた 」と叫んでいました。ジャスティン・アクティブは、同じサイバー犯罪チャンネルで同じように活躍している人物のニックネームだが、銃撃事件に関する知識や参加を激しく否定している。ジャスティン・アクティブはテレグラムで、銃撃事件の標的は自分の元恋人で、爆破事件の標的は別の友人であると述べています。

ジャスティン・アクティブは数カ月前から、この2つの攻撃はMcGovern-Allenに責任があり、自分に対する脅迫戦術として行われたものだと主張しています。ジャスティン・アクティブの別名[Nutcase68]は、McGovern-Allenが当局に逮捕されたのと同じ8月12日にTelegramで叫んでいます。

ジャスティン・アクティブの言い分は、刑事訴状にある、2022年4月2日のチャットへの言及によって裏付けられているようで、その中で[Tongue]は銃撃の理由を説明しています。

ジャスティン・アクティブと[Tongue]の2人が頻繁に利用していたテレグラムのチャットチャンネルには、それぞれ数百から数千人のメンバーがおり、これらのコミュニティでは対面での任務や作業のオファーがありました。

これらのオファーの多くは、特定の住所を訪問し、レンガを投げつけるために誰かを雇う「brickings」を実行するためのサービスです。

McGovern-Allenがニュースになったのは、少し前のことで、The Press of Atlantic Cityの2020年9月の記事によると、当時19歳のPatrick McGovern Allenが車で建物に突っ込み、住民を家から追い出したとのことです。

GDPR遵守の失敗事例:ブリティッシュ・エアウェイズ

- BA顧客の氏名、住所、カード番号、CVV番号:244,000人

- カード番号とCVV番号のみ:77,000人

- カード番号のみ:108,000人

- BAの従業員および管理者アカウントのユーザー名とパスワード、およびBAエグゼクティブ・クラブアカウントのユーザー名と暗証番号:最大612件

株式会社文化放送キャリアパートナーズ 当社サーバーへの不正アクセスに関するお知らせ 2022年9月16日

週刊OSINT 2022-34号

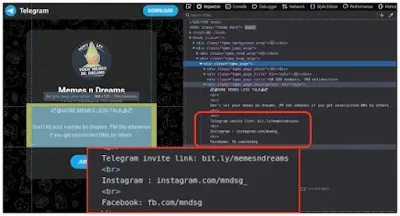

今号は、とてもエキサイティングなトピックをいくつか紹介します。Telegramに関する本当にクールなヒントやトリックがあるだけでなく、Telegramユーザーを見つけるための新しいツールもあります。そして、cURLの使い方に関する素敵なチュートリアル、ダークマーケットベンダーの記事、そしてドローンの世界に飛び込みます。

- Telegram Tips

- cURL for OSINT

- Darth Maul

- Drones and OSINT

- Geogramint

チュートリアル: Telegram Tips

Twitterユーザーのhatless1derさんが、今月初め、Telegramの良いヒントをブログに書いてくれました。この投稿の素晴らしいところは、これらのヒントを得るためにアカウントを持っている必要さえないことです。イントロテキストを拡大することから、プレビューを提供するチャンネル内で素早くブラウズすることまで。いくつかの確かなヒントと、Micah Hoffmanによるボーナスブックマークレットがあります。

チュートリアル: cURL for OSINT

TwitterでTactical OSINT Analystというユーザーが、GitHubに投稿した長いチュートリアルをシェアしています。インターネットから情報を取得するためにcURLを使用する方法について多くのヒントがある。彼はiOSを使っているので、brewでツールをインストールしているのかもしれない。しかし、もしあなたが自分のオペレーティングシステムにこのツールをインストールする方法を知りたいのであれば、こちらの公式cURLページをご覧ください: https://curl.se/

記事: Darth Maul

Bushidotokenが個人ブログでDark Maulのダークマーケットに飛び込む記事を書いています。この記事を掲載したのは、オープンソースの情報がいかに脅威のインテリジェンスに利用できるかを示すためです。Whois登録の基本的な情報から、フォーラムでのユーザー名まで。これらはプロフィールの基礎となる情報のほんの一部で、時間が経つにつれて、より多くの情報が出てきたときに拡張していくものです。このような仕事では、可能な限り全体像を把握するために、あらゆる情報を文書化することが重要です。

記事: Drones and OSINT

TwitterでIntel_inquirerとして知られるVenessa Ninovicが、先週ドローンに関するブログ記事を公開した。この記事は、例やニュース記事、他のブログへのリンクでなぞられています。しかし、ドローンの種類を特定したり、登録情報を見つけたり、あるいはドローンの映像を見つけるのに役立つリソースを紹介するリンク集も掲載されています。もちろん、ドローンを追跡することもできますし、Vanessaはその例を示しています。でも、本当に怠け者なら、ADS-B Exchangeに行って、「ドローン」フィルター(リンク)をクリックすることもできるんだ。アメリカ空軍の航空機の登録番号を検索しているのなら、Joseph Baugherのページにある広範な履歴をチェックすることをお勧めします。

Tool: Geogramint

ProjetFoxのTwitterユーザーalb_310は、Telegramのあるツールの強化版を作成しました。インストール後、必要な情報をすべて入力すると、このツールは完璧に動作します。ボタンをクリックするだけで、500m、1000m、2000m、3000m以上の距離にいるすべてのユーザーを検索します。さらに、検索終了後、その結果をJSONファイルに保存してくれるのも嬉しい。GUIでは検索はできませんし、スクロールバーもありませんが、実際には結果をスクロールして見ることができます。しかし、このツールは実に簡単に動作し、アバターを全員に表示する以外、他に特別な権利は必要ありません。ですから、OpSecに関して言えば、geogramintはあなたのツールボックスへの歓迎すべき追加機能です。

株式会社世界堂 不正アクセスによるメールアドレス漏えいに関するお詫びとお知らせ 2022年9月16日

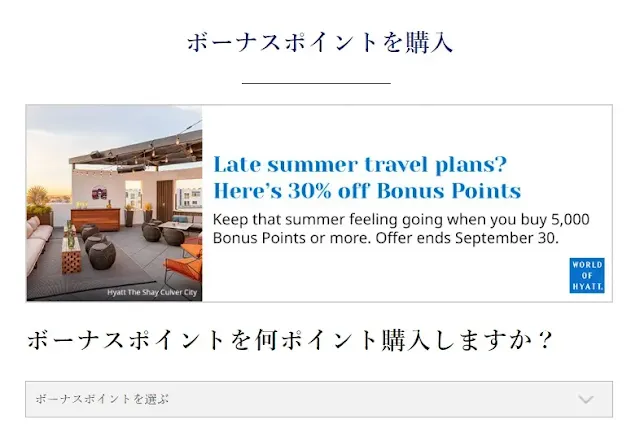

ハイアットのボーナスポイントを購入してみる。

元々ホテル修行の類には興味が無かったのだが、上級会員のメリットを調べてみると、いろいろな可能性が見えてきた。

昔、ホリエモンがホテル暮らしをしているという話を聞いたときは、その意味が全く理解できなかったが、上級会員のベネフィットを知ると、その答えが見えてくる。

世界を飛び回り、各国のホテルが自分の家なんてシチュエーションは何とも夢がある。

世界中に拠点があるホテルチェーンとなると、ヒルトン、マリオット、ハイアット、IHG辺りが有名どころとなってくる。

マイルにしろ、ホテルにしろ、1つに絞ってリソースを集中投下するのが、基本である。

今は本業が社畜であるため、世界を飛び回るような生活はできないが、将来のことを考えて、ハイアットにターゲットを絞って、いろいろとサービスを使ってみることにした。

何故ハイアットにしたのかというと、「歪みの少なさ」という点である。

ホテルの上級会員の条件は年間宿泊数となる。

年〇〇泊宿泊してくれたら上級会員にしますよみたいな。

ところが、ヒルトン、マリオット、IHGは抜け穴が存在し、極端な話金を積めば上級会員になることができる。

ハイアットはそれが無く、基本的に宿泊実績を積み上げないと上級会員になることができず、そのストレートさというか、シンプルさが気に入った。

で、何故ボーナスポイントを購入しようと思ったかだが、理由はシンプルでホテル代が高いからである。

リーズナブルな価格帯のホテルもあるが、中価格帯のホテルだと1泊2~3万位するので、キャンペーン時にこまめにボーナスポイントを購入しておいて、いざ宿泊時にポイント併用でキャッシュアウトを抑えようという、積み立ての延長線みたいな考え方で今回は買ってみた。

使わなかったらどうするかという疑問も頭によぎるが、以前美人不動産投資家の八木エミリーさんから聞いた、年イチのホテル籠りで消化すればよいと思っている。

まだ使う前の予習の段階だが、感覚的にはフライトをマイルで予約するのと同じで、有償で取るよりもキャンセル条件が有利になる気がしている。

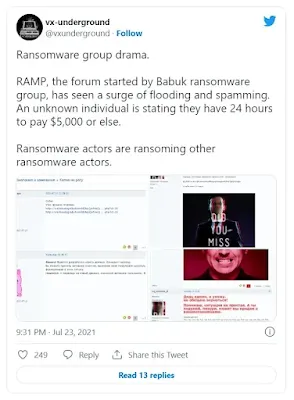

Mikhail Matveevへのインタビュー ~Babukの由来はカプコン!?~

2022年4月、ランサムウェア集団が「コロンビア特別区首都警察が要求を払わないなら、警察の情報提供者や他の機密情報を暴露する」と脅迫する事件が発生しました。

この大胆な攻撃は、Babukと呼ばれる集団によるもので、2021年初頭、身代金の支払いを拒否した被害者から盗んだデータベースをウェブサイトに掲載し、評判となりました。コロンビア特別区首都警察を恐喝しようとしたわずか数日後、Babukはランサムウェアのアフィリエイトプログラムを終了し、代わりにデータの窃盗と恐喝に専念すると発表しました。

2022年初め、サイバーセキュリティ・ジャーナリストのBrian Krebsは、Mikhail Matveevという1人の男についての詳細を明らかにしました。彼はまた、「Wazawaka」というハンドル名を含む他の多くのグループやIDに関連していました。

Matveev氏は、Recorded Futureのアナリスト兼プロダクト・マネージャーのDmitry Smilyanets氏に、他のハッカーとの交流、彼が関与したランサムウェア攻撃の詳細、Babukという名前に落ち着いた経緯などを語りました。

Dmitry Smilyanets(DS):この1年間、研究者たちはあなたをさまざまな名前で呼んできました。Babuk、BorisElcin、Wazawaka、unc1756、Orange、そしてKAJITなどです。これらはすべて、本当にあなたの名前なのでしょうか?それとも何かの間違いでしょうか?

Mikhail Matveev(MM):はい、これらのニックネームは、1つを除いてすべて私のものです。私はKAJITであったことは一度もありません。このことはあちこちの掲示板で、またいわゆる研究者やジャーナリストにさえも証明するのに疲れました。

DS: 昨年4月にワシントンDCのコロンビア特別区首都警察がランサムウェア攻撃を受けた後、あなたは「見破られた」のです。あなたは、同署のサーバーから盗んだデータを、情報提供者のデータベースなど、恐喝に利用したんです。しかしその後、ブログが消え、Babukはバラバラになり、ソースコードも流出しました。何があったんだ?

MM:警察関連の事件が起こる少し前に、掲示板に書き込んできた男がいたんです。ニックネームは伏せますが、誰のことかよくわかると思います。彼は、"超カッコイイ製品があるんだ "と言ってきたんです。彼は私にいくつかのビルドを送り、私はそれをテストしましたが、すべてうまくいきました。すべてが私に合っていました。その人物は適切に思えました。私たちはこの機会に開発を始め、ある会社がこの製品でロックオンされました。

私たちはこれをBabukランサムウェアと呼びました。すべてがうまくいきました。彼らは身代金を支払いました。私たちはすべてを復号化しました。この後、私たちはアフィリエイト・プログラムを作ろうと思い、私は(ランサムウェアのアフィリエイト管理)パネルのプログラマーを探しました。すると、ある同志が私たち(アフィリエイター)のところにやってきて、実は彼は警察署にアクセスできたと言うのです。私はこの攻撃を実行したわけではありません。しかし、彼はその攻撃を全面的に実行したのです。警察署を暗号化し、すべてをダウンロードしたのです。

しかし、何も得られなかった。結局、「ウンコを漏らして逃げた」のである。警察が提示した10万ドルの身代金を拒否したのだ。しかし、私の考えはこうだ。「身代金を受け取らないのであれば、このデータをブログに掲載する」というものだった。それに対して、アフィリエイターたちは、「そんなことはしないでくれ」と、おどおどしながら私に頼んできた。私は、「盗まれたデータはBabukのアフィリエイトプログラムの所有物です」と伝え、このアフィリエイターをブロックして、ブログにデータをアップロードし始めたんです。

アフィリエイトは、Torのドメインが私のものだったので、新しいBabukブログを上げようとしました。しかし、私はそれをさせなかったので、アフィリエイトプログラムは崩壊してしまいました。このアフィリエイトプログラムの崩壊は、警察のハッキングが契機となりましたが、これに至るまでには様々な状況がありました。たとえば、ESXiハイパーバイザー用の復号器には大きなバグがあった[VMware ESXiは、VMware社が開発した、仮想コンピューターを展開・提供するためのエンタープライズクラスのタイプ1ハイパーバイザーである]。これはディスクからの出力をゼロにするだけで、少なくとも2社のデータを破壊した。私たちは復号機の代金として彼らから金を受け取ったが、彼らはデータを復号化することはできなかった。実質的に、私たちは彼らを詐欺にかけたのだ。

DS:その後、RAMPフォーラムが登場しました[注:RAMPとは、ランサムウェアの運営者やアフィリエイターが自社製品を宣伝する犯罪的なアンダーグラウンド・フォーラムのこと]。なぜそれを作り、なぜそれを他人に譲渡したのですか?

MM:RAMPは、Babukのオニオンドメインを利用するために作りました。幸いなことに、Babukには膨大なトラフィックがありました。それで、RAMPのフォーラムを作るというアイデアが生まれました。このフォーラムが人気を博したとき、私は関わりたくないと思いました。なぜなら、まったく利益がないからです。DDoS(分散型サービス拒否)攻撃も頻発しています。結局、エンジンをゼロから書き直して、大金をつぎ込むことになったのです。

すると、そこで怪しげなことが始まり、全員の確認が必要になった。私は、「神様、どうしてこんなことにサインしてしまったんだろう」、と思いました。そのフォーラムでKAJITに出会いました。KAJITに「モデレーターになって、みんなを認証してくれたら、いくらかお金をあげるよ」と言ったんです。こうして、フォーラムはKAJITの手に渡った。その後、私の人生にはさまざまな問題が起こりました。私は酒に溺れ、フォーラムに費やす時間が全くなくなり、フォーラムをKAJITに譲りました。その後、アフィリエイト・プログラムから手紙が来るようになり、奇妙な出来事が続きました。彼らは、「一体何をやっているんだ、このケダモノが」と言ったのです。パネルのスクリーンショットが流出したんだ 」と。私はこの事態を恥ずかしく思いました。私はフォーラムに行き、Borisに代わってKAJITのために個人的な苦情を開きました。その時、LockBitのサポートととてもうまくコミュニケーションが取れました。彼は私にとって普通の人に見えたので、この交渉で彼を引き上げたのです。KAJITは、自分はBANされないし、フォーラムを誰にも教えないと言っていました。[XSS]被害フォーラム管理者は、KAJITにフォーラムを誰かに譲渡するよう提案し、私の知る限りStallmanがそれを手に入れました。RAMPフォーラムはまだ存在しますが、私はそこに行くことはありませんし、Stallmanとはあまり接触していません。

DS: 同じネットワークで、異なるアフィリエイト・プログラムの人たちが競って被害者をゆすり取ることはよくあることですか?そのような状況に陥ったことはありますか?

MM:これはよくあることです。特に、複数の人がエクスプロイトを所有している場合や、初期アクセス認証情報を抽出する話であれば、同じトラフィックマーケットからログを流し込むなどです。私はGitHubから、いわゆる概念実証のソースコードをいくつか取り寄せて、それを修正しました。思い起こせば、フォーティネットのVPNには有名なCVEがありました。それをフォーラムのあるプログラマと一緒に見つけました。IPアドレスのリストをもとに、約48,000のエントリーポイントを入手しました。当時はとても驚きました、本当にショックでした。しかし、このリストの3%さえもうまくいきませんでした。時間が足りなかったのです。

そして、他の人たち、つまり競合他社がこの脆弱性を使い始めると、ネットワークをまたいで交錯するようになりました。私はよく、誰かがすでにロックしたネットワークに入り込んで、触らないようにしていました。2回目の暗号化は私の仕事ではないので。しかし、中にはネットワークをオーバーロックしてしまう人もいて、暗号化されているのを見て、誰にも分からないようにもう一度暗号化するのです。開発中にネットワーク上ですれ違い、連絡先を交換し、次にどうするかということを話し合ったこともあります。基本的にいつも意見が一致していました。

そして、その後、他のプロジェクトも共同で行うということもありました。2022年の夏は、みんなが素材に飢えているので、こんなことがしょっちゅう起こるんです。どうすれば初期アクセスにたどり着けるのか?実は、選択肢はあまりないんです。VPN機器の様々な製品にRCEのような脆弱性があり、ネットワークにアクセスできるものは全てあります。しかし、基本的には、誰もがトラフィックの交換から殺到し、独自のトラフィックはほとんどありません。そして、それを持つ人々は、彼らは自分自身のためだけに注ぐか、すでにいくつかのチームで働いているので、ネットワーク上の利害の対立があることは絶対に正常であり、今後はさらにそれが大きくなります。

DS: 印象に残った攻撃について教えてください。最も速かったのはどれですか?ネットワークに最初に侵入してから支払いを受けるまで、どれくらいの時間がかかりましたか?

MM:そのような攻撃をいくつか挙げると...そうですね、面白いものが結構ありましたね。攻撃について話す前に、それを要約したいと思います。ネットワークには、小規模なもの、中規模のもの、そして非常に大規模なものがあります。そして、10億ドルの収入を持つ組織のネットワークで作業する方が、900万ドルの収入を持つ組織のネットワークで作業するよりもはるかに簡単だと申し上げましょう。その理由をお話ししましょう。制限のある小さなネットワークよりも、隠れやすいコンピュータがたくさんあり、操作しやすいからです。とても速く動かなければならないのです。そして、私がキャリアをスタートさせたとき、BlueKeep - Microsoft Remote Desktopの下にある脆弱性 - から始めました。すぐにでも侵入しなければならなかったので、1日に5つの小規模なネットワークをハッキングしました。でも、だんだんハッキングにかける時間が長くなってきました。

さっそく始めてみましょうか。私の渾身の開発・・・おそらく誰もが聞いたことがあるであろう、カプコン社。私はフォーティネットの脆弱性を突いて、そこにたどり着きました。実は、行ってみてちょっとびっくりしたのが、全部日本語なんです。ヒエラルキーがなく、部署分けもなく、何もかもが山積みになっている。死んだドメイン管理者を見つけたのです。それがBabukという名前の由来です。カプコンにはBabakという管理者がいた。そして、この管理者を見つけたとき、誰も使っていないけど、企業型なんだと気づきました。

出典:An interview with initial access broker Wazawaka: ‘There is no such money anywhere as there is in ransomware’