第14回:セキュリティの転換期--IT担当者が目指すべき姿

第14回:セキュリティの転換期--IT担当者が目指すべき姿:

今回の対談テーマは「セキュリティ」。2020年は多くの企業がテレワークを急ぎ採用し、そのセキュリティ対策に頭を悩ませた担当者は多いだろう。新しい働き方に合わせたセキュリティ対策について、ガートナーの矢野薫氏に提言してもらった。

----

本連載は、元ソニーの最高情報責任者(CIO)で現在は

ガートナー ジャパンのエグゼクティブ プログラム グループ バイスプレジデント エグゼクティブパートナーを務める長谷島眞時氏が、ガートナーに在籍するアナリストとの対談を通じて日本企業のITの現状と将来への展望を解き明かしていく。

今回のテーマは「セキュリティ」だ。テクノロジーの進化は企業に大きな変革をもたらすとともに、新たな脅威を生み出している。これが企業経営にも影響を及ぼす時代となった。近年はクラウド/モバイルの利用拡大やデジタル化の普及によりITインフラ環境が大きく変化し、情報資産の保護の在り方も根本的に見直すべき時が来ている。特に、2020年前半は多くの企業がテレワークを急ぎ採用し、そのセキュリティ対策に頭を悩ませたIT部門やセキュリティ担当チームは多いだろう。“ウィズコロナ”時代にセキュリティ担当者はどう向き合えばいいのか――新しい働き方に合わせたセキュリティ対策の指針について、

矢野薫氏に提言してもらった。

“奥深き”セキュリティの世界に魅了された

長谷島:ガートナーのアナリストになろうと思ったきっかけを教えてください。

矢野:10年以上セキュリティ分野に携わっています。偶然に入ったセキュリティの世界の奥深さにまず驚きました。掘れば掘るほどに面白いことが分かり、「やめられない!」という状態になりました。セキュリティのベンダーに在籍していた頃はテクノロジーの観点でセキュリティを扱い、コンサルティングファームでは戦略の策定やアーキテクチャー設計を行っていました。ガートナーに入社するきっかけは、アナリストの仕事は、ベンダーやコンサルタントとも違う形でセキュリティに向き合えるものだと知ったからです。

- 矢野薫氏

- ガートナー ジャパン リサーチ&アドバイザリ部門 ITインフラストラクチャ&セキュリティ セキュリティ担当シニア プリンシパル アナリスト

- 入社以前は、外資系セキュリティベンダーにおいてデータ保護、認証、セキュリティモニタリング、リスク管理ソリューションなどを担当。その後、外資系コンサルティングファームにおいて、国内主要企業に対するセキュリティ戦略策定プロジェクトやセキュリティアーキテクチャのグランドデザイン策定のプロジェクトなどに数多く従事。セキュリティについての幅広い知見を基に、今後のセキュリティの在り方について戦略、テクノロジー、運用などさまざまな切り口で提言している。

“情報”や“サイバー”、セキュリティは過渡期

長谷島:非常に興味深いですね。企業のITマネジメントの中で、情報セキュリティが非常に重要な領域として取り上げられてきた歴史は何年くらいでしょうか。

矢野:1990年代後半頃からが「企業セキュリティの黎明期」だと考えられます。ここまで身近になったのは20年くらいですね。

長谷島:この20年ほどでITは加速度的に進化し、その適用範囲や方法も劇的に変化していると思います。その中で、特に昨今の情報セキュリティではどんな領域がホットですか。

矢野:そもそも、セキュリティの黎明期に、私たちセキュリティに携わる人はセキュリティを「情報セキュリティ」と呼んでいました。それは紙媒体の情報がデータ化され、それを守るところから派生しています。2000~2010年くらいまでは「情報セキュリティ=セキュリティ」でした。

その潮目が変わったのが、2011年頃です。新しく「サイバーセキュリティ」という言葉が出てきました。日本でも大きなセキュリティインシデントがたくさん起き、新聞各紙が一面で一番大きなフォントで「サイバー」という文字を載せたのもその時期ですね。

長谷島:当時の状況は今でもよく覚えています。

矢野:「社内にあるものが、外部からの攻撃にさらされる」ことが突然出てきたのが、この時期に潮目が変わった要因です。そしてこのような、既存の防御をすり抜けてくる外部からの脅威のことを“サイバー攻撃”と呼び始めました。

そこから「サイバーセキュリティ」という新しい領域が語られるようになりました。例えば、マルウェア対策などの領域が出てきたのも2011年頃です。それ以降、情報セキュリティ対策に、新たにサイバーセキュリティ対策が加わることになったのです。

そして現在、わたしたちは“情報セキュリティでもなくサイバーセキュリティでもない”企業全体のセキュリティの本当の在り方に立ち戻らなければいけない時期にいると思います。もう一度基本に戻り、デジタル化とともに進めるべき新しいセキュリティを考える過渡期にいるのだと言えます。

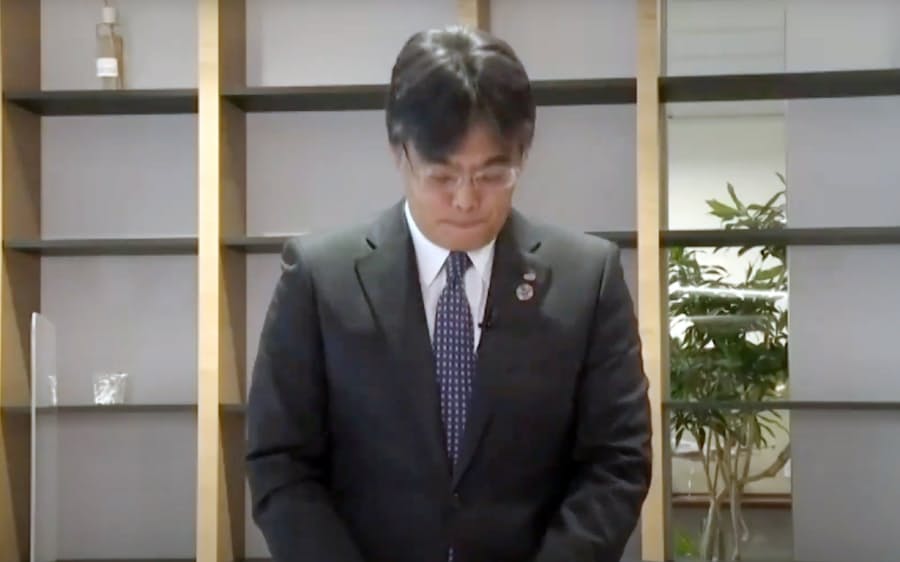

- 長谷島眞時氏

- ガートナー ジャパン エグゼクティブ プログラム グループ バイスプレジデント エグゼクティブパートナー

- 1976年ソニー入社。Sony Electronicsで約10年にわたり米国や英国の事業を担当し、2008年6月ソニー 業務執行役員シニアバイスプレジデントに就任し、同社のIT戦略を指揮した。2012年2月の退任後、2012年3月より現職。この連載では元ユーザー企業のCIOで現在は企業のCIOに対してアドバイスしている立場としてITアナリストに鋭く切り込む。

セキュリティの意思決定はますます難しくなってきた

長谷島:なるほど! 言い換えれば、企業や組織が想定する諸々のリスクがあり、「リスクマネジメント」という枠の中で、セキュリティが非常に大事なコンポーネントとして位置付けられるようになったと理解してもいいのでしょうか。従来はITの一部分だったものが、リスクマネジメントの軸にシフトしつつあると考えてもいいですか。

矢野:そうですね。外的要因としては、企業IT環境の変化が挙げられます。2000年代はIT活用が進んでいたものの、実は環境はまだそれほど変わらなかったともいえます。社外向けのサービス展開や、データ活用への着目が企業として増えましたが、それでも今のようなクラウドやモバイルのような変化はありませんでした。状態としての変化が少ない環境でのセキュリティリスクマネジメントの手法は既に確立されています。

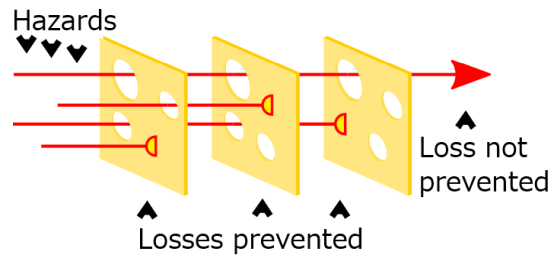

むしろ今、私たちが見るべきは“動く”ものへの対応です。例えば、「ITをどこでも使う」「オンプレミスからクラウドにシフトする」「攻撃・防御などの手法が変わる」などが起こっています。そうした状況をセキュリティ担当者は、「リスクが大きくなった、多様化した、流動的になった」と捉えます。以前のやり方をそのまま使うことができなくなってきているので、新しい時代のセキュリティが求められているのです。

長谷島:単に守ればいいということではなくて、「守ること=新しいテクノロジーの良い部分を活用できない」という風になってしまうと、企業の競争力やイノベーションなどに大きな影響を与えることになりますよね。一方で、野放しにして負えないレベルのリスクを負うことも許されないという中で、「どこに軸を置いて」「どの範囲までやるのか、やらないのか」を判断するのが難しい時代が来ているということでしょうか。

矢野:はい、以前よりもセキュリティに関する意思決定は難しくなっています。これまで単純に意思決定できていたのは、セキュリティの主目的が「守る」だったからで、「守れるか、守れないか」という二元論でした。現在は「セキュアに使う」ことが主目的です。「どうセキュアにするか」は二元論で語り切れないので、セキュリティは今まで以上に難しくなっています。

テレワーク推進でセキュリティ問題が変質

長谷島:私たちは新型コロナウイルスのいろいろな問題への対応に迫られていますが、その中でテレワークや在宅勤務を利用し始めています。準備状況はともかく、まずはやらざるを得ないというプレッシャーを受けています。多くの企業が一気にテレワークを採用する中で、セキュリティに対する考え方にもさまざまな葛藤があったのではないでしょうか。

矢野:テレワークのような新しい働き方でITが果たす役割は非常に大きいと思います。セキュリティの観点では、テレワークによって突然セキュリティがユーザーの身近な存在になりました。ユーザーからすれば、今までのセキュリティはファシリティーに近い感覚で、身近な存在ではなく会社の中に潜んでいたセキュリティが多かったのです。

身近になった例としては、パスワードなどのユーザー認証が挙げられます。認証強化が必要となれば、実際にパスワードに加え、追加の認証を実行するのはユーザー自身です。これまでもセキュリティと利便性はセットで語られてきていましたが、コロナ禍によってテレワークが突然始まったことで、この両立が大きな議論を呼ぶようになりました。

長谷島:従来のセキュリティの考え方は、より絶対的な価値観として「守る」があり、そのためにしなければいけないことをルールとして定めてきました。テレワークが進んだことで働きやすさや使いやすさなど、今までセキュリティを考える上であまり重視されてこなかった要件や条件を重視する必要も出てきました。「0(ゼロ)か、1(イチ)」という判断の問題ではなく、両方の程度の問題という非常に扱いづらいテーマになってしまいます。セキュリティ問題のテーマが変質してきたようにも見えますが、いかがでしょうか。

矢野:確かに今までは「二元論」、つまり「トレードオフ」の考え方として「セキュリティを取るか、利便性を取るか」という議論がありました。ファシリティー寄りだった時代のセキュリティは、例えば、あるユーザーのアクセスを制限するには他のユーザーのアクセスも制限するしかありませんでした。しかし時代が変わり、そのようなアクセス制限では業務上困る人も出てきてしまうというわけです。

現在のテクノロジーを駆使すれば、二元論ではなくて両立することは十分できるようになりました。セキュリティと利便性を両立するための方法や考え方があり、セキュリティ担当者の方も、セキュリティの状態を常にウォッチし続ける新たな活動も必要です。企業がデジタルを軸に顧客サービスの展開や従業員の業務環境を進める上では、もう、「セキュリティと利便性、どちらが先?」という話ではなくなりました。テクノロジーを適切に活用することで、二元論ではない新しいセキュリティのやり方が追及できるようになります。

日本独特の現場担当者の特徴

長谷島:セキュリティのみならず、ITマネジメントでは、良い意味でも悪い意味でもいろいろな所で「日本らしさ」があると思います。二元論的なものから変わりつつある中、セキュリティの世界で日本企業の課題に対する取り組みの特徴、これは変えるべきだという点はありますか。

矢野:良くも悪くも「真面目である」点ですね。

長谷島:IT担当者は真面目な方が多いですよね。

矢野:そうです。概ね真面目ですが、あまりに真面目過ぎてしまうと、弊害もあると思います。IT担当者やセキュリティ担当者はすごく真面目なので、どうにかしてセキュリティも利便性も頑張ろうと毎日一生懸命働いています。頑張り過ぎる一方で、「他社や他部門への頼り方」は慣れていないと思います。

本来であれば、現場の人は「この部分はCIO(最高情報責任者)に頼もう」となり、CIOも「この部分は経営陣みんなでセキュリティの判断をしていこう」ということを考えるわけですが、現実はなかなかこうはならず、どちらかというとIT部門内で「自分たちでどうにか賄っていこう」というような姿勢が強いように思います。

しかし、今やセキュリティはビジネスとともにあります。そうした現状においては、ただIT部門や現場の担当者だけが頑張って疲弊するのはいいことではありません。経営側も、IT部門だけに任せずに組織全体としてやるべきことの役割分担を一緒になって考えていく必要があると思います。

「うちは大丈夫か?」のチェーンメール、組織間コミュニケーションの壁

矢野:ほかにも日本らしい風潮は、例えば、「『うちは大丈夫なのか?』チェーンメール」が挙げられます。経営層はセキュリティの専門家ではないので分からない点があるのは当たり前ですが、CEO(最高経営責任者)がCIOに「うちは大丈夫か?」と確認することが多いのです。さらに、CIOからIT担当やセキュリティチームにそのまま「うちは大丈夫か?」という確認が落ちてきます。ここには重要な問題が隠されています。「大丈夫なのか?」という限定的な聞き方なので、現場は「大丈夫」を前提とした話しかできません。

この点は、聞き方を変えるだけでコミュニケーションが変わると思います。経営陣は、「大丈夫なのか?」ではなくて、「セキュリティで心配事はないか?」と聞くこともできるはずなんです。CIOもIT部門の担当者も毎日真面目に頑張っているけれども、「セキュリティに100%はない」ので心配な点があるのは当然なわけです。「心配なことは何なのか?」と上司が聞いてくれると、セキュリティの本当の問題に関して現場の担当者も話しやすくなります。これでようやく、企業全体でセキュリティの本質論ができるようになります。

もちろん経営陣が技術的なことを全て理解するのは難しいですが、現場の心配事については把握しておく必要があると思います。日本企業の生真面目さの中で生まれてしまった“組織内のサイロ化”は、言葉を変えるだけでも改善できる余地があるでしょう。

長谷島:他社でセキュリティインシデントが起きると、経営陣は心配になって必ず「うちは大丈夫か?」と聞いてきますよね。彼らは「うちは大丈夫です!」という答えを期待していいますよね。

矢野:そうです。そこで話を落ち着かせようとバイアスがかかってしまうんです。実際にはこのバイアスを外し問題の本質に光を当てる必要があるわけですが、光を当てるためのコミュニケーション技術は、本当は難しいものではありません。そして問題が明らかになって初めてきちんとエスカレーションできるようになるわけです。今後デジタルビジネスを進める上ではなおさら「誰が」「何を」ハンドルするのかをはっきりさせることが重要になります。真面目な日本人気質に合う新しいやり方と光の当て方が大切になると思います。

「二元論」で議論しがちな日本人の悪い癖

長谷島:非常に興味深いですね。日本のITマネジメントは、トレードオフの問題を扱うのが非常に下手だと思います。トレードオフの問題を二元論にすり替えがちで、セキュリティはその典型でしょう。昔から分かっていることは、「完全にセキュアな世界はない」ことです。セキュリティでは“程度の問題”を議論する必要があり、おっしゃったように「何か心配はないか?」という会話をすれば、程度の問題として議論できるようになります。

セキュリティの重要性が高まると、何かトラブルが発生すればCIOやIT・セキュリティの責任者が腹をくくれば済む問題ではなく、会社のリスクとも直結していきます。経営層もそのレベルでもって腹をくくるしかありません。ところが二元論的なやり方では、現場に対して「大丈夫です」という返答を強いるわけです。その部分を打開するには、お互いを理解して、ここまではリスクを甘受しようという会話や意思決定のプロセスに変わっていく必要があるのではないでしょうか。

矢野:セキュリティはリスクの議論なので、「できる、できない」の議論ではありません。先ほどお話した「程度」の問題であったり、完全ではないセキュリティにおいてどちらを優先するかという「プライオリティー」の問題も出てきたりします。その際は、「誰が」「どの順番で」「どれくらい」について考慮することになりますが、現在はそれらが多様化しています。

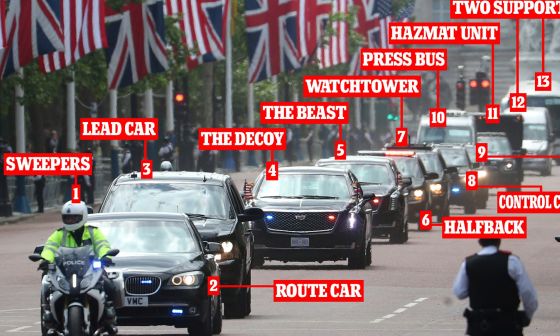

テレワークはその好例でしょう。緊急事態宣言における自粛要請下で、企業が守りたいものは大きく2つありました。「ビジネスを継続したい」ということと、「従業員の健康も守りたい」ということです。「出社させない」「満員電車で通勤させない」という状況でも業務を可能にするためにテレワークが推進されてきました。中には、あまりにも突然始まったのでセキュリティの整備が間に合わず、対策が不十分なケースも出てきました。

そのような状況を「できる、できない」の二元論では乗り切ることができません。「ビジネスは継続させるが、出社する従業員は最小限にする」「従業員の健康のために出社はさせずテレワークを導入する」「今のIT環境ではセキュリティのリスクが高いのでテレワークの対象範囲を狭める」という“程度”の判断こそが企業に求められます。事業全体に関する意思決定です。こうした意思決定はIT部門だけで負える責任ではありません。以前から言われている「セキュリティは経営課題」の一例だと思います。

矢野氏と長谷島氏は、不十分なコミュニケーションや「二元論」といった思考はちょっとした工夫でより良いものに変化し、組織を適切な方向に動かしていけるとアドバイスする

コロナ禍におけるテレワークとセキュリティ対策の進め方

長谷島:新型コロナウイルス対応という意味では、多くの企業が緊急的にテレワークをサポートしたり、諸々の問題に目をつむりながら対応したりしています。今後どこか落ち着いた段階で、どの部分を恒久的な措置として継続するか、緊急対応なのでもう一度見直してルール化する必要があるなどを考えていく必要がありますね。

矢野:はい。例えば、政府が推進してきた「働き方改革」が身近ですが、働き方改革と現在のテレワークの意味合いは違うものだったと思います。今回のように多くの従業員が電話やネットワークなどの技術を使って継続的に社外から仕事をするというものについては、十分な準備ができていた人たちはわずかだったと思います。

特に多くの企業で準備が不足したのは「ルールブック」を作ることでした。業務を行う上で必須の知識や円滑に行うための注意事項を慌てて定義することは大変だったと思います。恒久的なテレワークにおけるセキュリティ対応としては、明確なルールブックの策定がスタートになるのではないでしょうか。

長谷島:コロナ禍で言えることは、必ず働き方や世界が大きく変わるということです。「会社に行って仕事をする」というのが当たり前ではなくなる世界、仕事や個人によって適切な場所を選べるような柔軟な働き方に向かってこの硬直化した日本が一気に舵を切ろうとしています。そうした変化に耐えられるような仕組みやルールなどを再整備していく必要がありそうですね。

矢野:おっしゃる通りです。既存のテクノロジーを活用すれば、テレワークをある程度実践できることが図らずも証明されました。また、ウェブ会議でもここまではできるという実績もできました。しかし緊急時対応では慌てて環境を整備したので、抜けてしまったセキュリティ対策があるかもしれません。

この緊急対応で良かった点を挙げると、「セキュリティ面でもちょっとした実証実験ができた」ということだと思います。このようなセキュリティ設定でもユーザーはなんとか耐えられるんだな、これ以上は業務が阻害されるんだなというような実績を得られ、ある意味パイロットができたと考えることができます。恒久的な対応としてのテレワークセキュリティを考える際は、一度気持ちを落ち着かせてルールブックの策定から取り組んでほしいと思います。

長谷島:働き方改革の一部としてのテレワークは、良い部分や悪い部分をトレードオフの問題として議論してきたように思います。そこではなかなか踏み切れなかったけれども、コロナ禍で取り組んでみたら、普通の状況では経験できなかったことを経験できたことが良かったかもしれません。恒久的な対応を進める上で見直しが必要になるとしても、今回強引に背中を押されたたことで、テレワークが加速したことは価値があったかもしれませんね。

矢野:私たち日本人は程度の問題を扱うのが苦手ですから、できる限り議論の対象の範囲を小さく切って明確にすることも大切だと思います。対象の範囲が広すぎたり抽象化したりしてしまうと、具体的な”程度”が、なかなか見えてこないのです。

先ほど情報セキュリティからサイバーセキュリティへの変遷の話をしましたが、現在はセキュリティの転換期にあると考えています。一つのセキュリティイシューに対して、全員が何らかの形で意思決定に関与していくことになり、それをすぐに実行に移すことが重要になりますが、加えて、今までのIT部門の良さはそのまま引き継いでほしいと思います。今までにない新しいタイプのセキュリティにつながると思います。

セキュリティ業務は「こんなにかっこいい」とアピールすべし

長谷島:日本でセキュリティに携わっている人たちの中で、「セキュリティの仕事に従事することが楽しい」と捉えている人が少ないように思いますが、いかがですか。

矢野:現場の人たちは楽しんでいると思います。ただ、「この頑張りを周りには分かってもらえていない」という悲しみもあります。自分が携わっている仕事の価値や会社への貢献度を社内で理解してもらえているかどうかについて、自信を持っている人は多くないかもしれません。

長谷島:評価される側という受け身な姿勢に甘んじているということですね。でも、セキュリティの重要性や担当者がしていることを正しく伝える努力は必要だと思います。特に経営陣を含めて、マネジメントが正しくセキュリティの問題に対峙することをしないと、セキュリティ担当者の仕事がやりづらくなっていると感じます。他のIT部門も含めて受け身の姿勢から変えていく必要があると思います。真面目なのか、いい人が多いのか、自らをアピールすることに対して非常に不器用だと感じます。何かアドバイスはありますか。

矢野:2019年のガートナーの「セキュリティ&リスク・マネジメント サミット」の懇親会であいさつする機会がありました。その時に、「セキュリティ担当者は、本当はとてもかっこいい仕事をしているのに、かっこいいと思われていないのが悲しい。もっと多くの人にかっこいいと思われるように私も頑張ります」とお話したのですが、なんと会場から拍手が起きました。その後もそれに共感したという方にたくさんお話させてもらいました。恐らくこれが、今のセキュリティ担当者の本音なのだと思います。

実際、セキュリティ担当者の“かっこいいアピール”、かっこよく見せる技は幾つかあると思います。ダッシュボード風の資料は現場の現状をリアルタイムに見せたり、分かりやすく説明したりすることで、セキュリティ担当者の業務をアピールできますし、経営にも受け入れられやすいようです。しかし、ただ単にダッシュボード風にすればよいということではなく、その際の伝え方にもコツがあります。IT部門は、経営層や他の業務部門の人が日常用いている端的な文系の言葉で自分たちの価値を伝えていく必要があるでしょう。物事を簡単に説明できるようになるための訓練は、今日から準備を進めてもらいたいです。しかも、これにより、セキュリティの問題にちゃんと光を当てることができるという効果も期待できます。それは、物事の本質を捉えないと文系の言葉で説明のしようがないからです。

長谷島:他部門にも理解してもらう努力は必要ですね。私は、マネジメントに携わる読者の皆さんにお願いしたいことがあります。それは、もう少しテクノロジーに関して理解する努力をしてほしいということです。テクノロジー駆動型の世界になっている中、今回のコロナ禍が私たちに何を教えてくれたかというと、働き方改革もワクチン開発や感染者のトレースなども結局全てにテクノロジーが関わってくるということです。

これだけ社会も企業もテクノロジーに依存する時代になり、その流れはもう止めようがないものだと言えます。テクノロジーを理解するためのもう少しの努力が必要だと思いますね。

今後求められるセキュリティ人材の姿

長谷島:セキュリティのテクノロジーが高度化、複雑化する中で、企業はセキュリティ人材を内製化するべきでしょうか。自前では限界が来ていることもあり得えます。セキュリティのいやらしいところは、規模の大小を問わずリスクは平等であることです。特に規模が小さい組織ではどういう風に考えればいいのでしょうか。

矢野:セキュリティの運用においては、全部ではありませんが、定型的なものがあります。このような定型化できるものについては外部のリソースを積極的に活用することは検討できるものとなりますし、既にたくさんの選択肢があります。ただ、セキュリティは何も定型的なものばかりではありません。プライオリティーに関する議論、程度についての議論など、企業としての意思決定の部分は企業リスクおよびビジネスと直結しているため、残念ながら定型化できず、外部に委ねることはできません。このような非定型のセキュリティ業務を担える人材は内部で育成する必要があるのではないかと思います。

長谷島:本日は貴重なお話をどうもありがとうございました。

バックアップ