雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-087】株式会社プラチナスタイル 弊社が運営する「PARTY DRESS STYLE」への不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2023年3月2日

週刊OSINT #2023-04号

今号ではTelegramに関する別のTips、ダークウェブへの潜入、その他をお送りします。

- Tips on Dark Web

- ADS-B Exchange

- Telegram Tip

- Privacy Guides

- Chronophoto

記事: Tips on Dark Web

Authentic8 は最近、マイケル・ジェームズがダークウェブでの調査に関する知識を共有する記事を書きました。この記事に加えて、マイケルは昨年ポッドキャストにも出演し、サイトとYouTubeで公開されました。ポッドキャストでは、ダークウェブに関する基礎知識、過去の調査例、そして調査中の安全確保に関する非常に有用なヒントを紹介しています。

小技: ADS-B Exchange

ADS-B ExchangeがJetnetに売却された話は、すでに多くの人が読んでいると思います。すべての情報が研究者のために利用可能なままである可能性もありますが、状況が変わることを想定して、ここにいくつかの代替案を示します。ほとんどは、数日から数週間前にさかのぼり、いくつかの無料情報を提供しています。

Freedarは、完全に無料のライブ追跡サイトです。世界各地をカバーしていますが、過去の情報を無料で提供しているわけではありません。レシーバーを「ワールドフィード」に変更すると、グローバルな情報を得ることができます。

FlightAwareは、2週間前からの履歴を含む、いくつかの無料情報を持っています。これは、ほとんどの人にとって十分な情報でしょう。

OpenSky Networkは、過去のフライトの非常に大きなデータセットを持っており、オープンAPIは、より技術に精通した人々にとって興味深いものです。アカウントが必要ですが、提供する情報量を制限しているようです。

RadarBoxも、1週間ほど遡って、指定した航空機のフライトなど、無料の情報があります。

ADS-B.nlにも無料の履歴情報がありますが、軍用機や警察のヘリコプターのような政府所有の機体に関するものだけです。

交通データに関する他の興味深いリンクは、'atmdata' の GitHub ページで見ることができます: https://atmdata.github.io/sources

上記のリンクの他に、ADS-Bデータを取得する人々は、作成中の新しいプラットフォームにデータを送信することも選択できます。これらの新しい選択肢の1つがglobe.adsb.fiです。しかし、間違いなく、より多くのサイトが今後数週間または数ヶ月で続くでしょう。

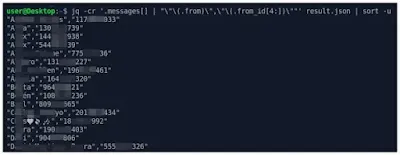

小技: Telegram Tip

先日、Telegramのエクスポートからユーザー名を抽出する方法をご紹介しました。早速、Roman Höfnerから、TelegramのDesktopバージョンで作成されたJSONベースのエクスポートでそのようなことが可能かどうかという質問を受けました。そこで私は、標準的なツールをいくつか使って、jqという気の利いたツールをインストールするだけで、別のワンライナーを作成しました。もちろん、Pythonのコードや他のプログラム言語を数行使用することで解決することができます。その結果、こうなりました。

jq -r '.messages[] | "\"\(.from)\",\"\(.from_id[4:])\""' result.json | sort -u > output.csv- jq は JSON データを処理するツールです。

- -r は、jq に生の出力を使用するように指示します。

- .messagesは、jqに'messages'のJSON配列の中を探すように指示します。

- .fromは表示名を与えます

- .from_id[4:] はユーザーIDで、最初の4文字('user')を取り除きます。

- result.jsonは入力ファイルです。

- sort -u は出力をソートし、ユニークな値のペアのみを表示します。

|

| エクスポートされたTelegramグループチャットのソート結果 |

この出力はoutput.csvというファイルに書き出され、出力にダブルクォートをつけたので、インポートができるようになります。actorsとactor_idがあるようなexportがあります。このエピソードを公開する直前に判明したことなので、宿題と思っておいてください。

サイト: Privacy Guides

以下のリンクは、Apex29989831さんがTwitterでシェアしてくれたものです。Privacy Guidesというウェブサイトには、オンラインプライバシーに関するツール、設定、一般的な情報などのマニュアル、ヒント、概要がたくさん掲載されています。このウェブサイトは情報の宝庫であり、このトピックに初めて触れる人はぜひ一度見てみることをお勧めします。

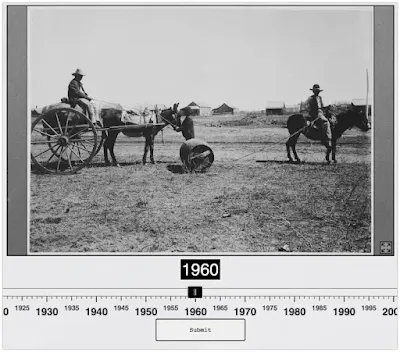

サイト: Chronophoto

Twitterユーザーのwaxyさんが、特定の写真が作られた年を推測・推定する素敵なオンラインゲームを紹介してくれました。位置情報だけでなく、写真がいつ作られたかを知ることは、とても便利なことです。このゲームでは、Google Lensですべての画像をチェックしない限り、自分のスキルをテストしたり、トレーニングしたりすることができます。

|

| 写真の作成年を推測します |

VPN見直し

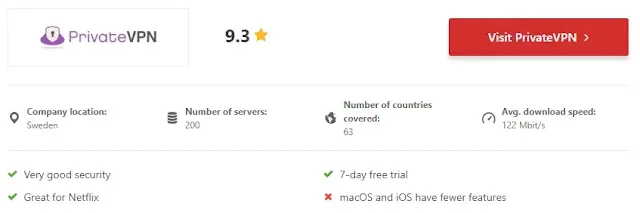

2021年にVPNを導入したが、契約期間の満了が近づいてきた。

現在はprivateVPNを使っているのだが、VPNだとブロックされるサイト(JALマイレージパークとか)がちらほら出てきているため、見直しをしてみることにした。

候補は12のVPNサービス。

1. NordVPN - 最高・最速のVPNサービス($3.49/月)

2. Surfshark VPN - デバイス制限のないプライバシー重視のVPN($2.30/月)

3. PrivateVPN - 低価格のストリーミングに最適なVPN($2.00/月)

4. Atlas VPN - デバイス数無制限、無料版もあるVPN($2.05/月)

5. Proton VPN - 400%高速化する最高のVPN($4.99/月)

6. PureVPN - P2Pに適したVPNで、多くのプラットフォームをサポート($2.08/月)

8. Ivacy VPN - 巨大な割引と輝かしいセキュリティのあるVPN($1.00/月)

9. ExpressVPN - パフォーマンスを重視した素晴らしいVPN($8.32/月)

10. Private Internet Access - おそらく最大のサーバーリストを持つVPN($2.03/月)

11. VyprVPN - セキュリティ、プライバシー、ストリーミングに特化したVPN($5.00/月)

12. CyberGhost - 効果的で無駄のないVPN($2.03/月)

今回は1USD/月で使える、Ivacy VPNを採用してみることにした。評価は以下の通り。

セキュリティ&プライバシー:Ivacyはシンガポールに拠点を置いており、ノーログポリシーによって保護されています。さらに、AES 256ビット暗号化、IP&DNSリーク、DDoS攻撃からの保護があり、オンラインを安全にします。

パフォーマンス:69カ国以上に5700台以上のサーバーからなる巨大なネットワークにより、最適な速度と安定した接続性を誇ります。

特徴:マルウェアブロッカーが不審なファイルを処理するため、ユーザーは安全なファイルダウンロードの恩恵を受けることができます。また、Ivacy VPNには、スプリットトンネリングやポートフォワーディングなどの機能もあります。もう一つの優れた機能は、スマートパーパスセレクションです。これは、安全なダウンロード、ストリーミング、またはブロックの解除といった目的に応じて、適切なサーバーに接続することを支援します。

ストリーミングとP2P:ストリーミングファンは、HDまたは4Kビデオ品質を期待することができます。Ivacy VPNは、Netflix、BBC iPlayer、Amazon Prime Videoなどのブロックを解除するための専用サーバーも提供しています。

互換性:プロバイダーは、人気のあるプラットフォーム、Android TVとAmazon Fire TV Stick用のアプリを用意しています。さらに、ブラウザの拡張機能があり、ルーター、Roku、Raspberry Piをサポートしています。

月額1.00ドル:Ivacy VPNは、時々特別な割引を提供します。1ライセンスで10同時接続が可能です。7日間のトライアルは$0.99で可能です。無料版もあり、帯域幅無制限で4つのサーバーロケーションがあります。また、P2Pは可能ですが、ストリーミングは不可です。30日間の返金保証が、すべてのプランで提供されています。

30日間返金保証があるので、購入してみようと思ったら、90%オフキャンペーンをやっていた。

5年利用で60USD。

TopCashbackを経由すると更に40%オフになる。

第11回情報セキュリティマネージャー ISACAカンファレンス in Tokyo「セキュリティリスクの変化とマネジメント」

聴講メモ

講演1.複眼的な取り組みが求められるサイバーレジリエンス

- ITの世界ではスピードが違うものが出ている(レガシーが無くなるわけではなく、Fast ITが出てきている)

-SlowIT:ユーザーの声を取り組んでじっくり成熟させてきたオンプレや5Gなど

-FastIT:所謂クラウドサービス

- FastITではトラブルは織り込み済みで、不具合は運用でカバーする。過剰品質はやらない。一つの会社が万能なものを作るのではなく、アジリティでやる

- 「安全」という観点からは、レガシーもクラウドも関係ない

- 日本のサイバーセキュリティは欧米と比較するとかなり遅れている(5年~10年)

- マーケットに任せてもダメなので規制で進めていく

- 欧米はインシデント報告義務があるが、日本は産業分野ごとに有無や濃淡が異なる。欧米はクロスセクターでやっているし上場企業全部でやっている

- NIS2 Directive (ネットワーク情報セキュリティ指令)ではEU加盟各国で法制化が要求されている

- インシデント発生時、欧米は24時間~4日以内での報告義務

- 取締役会メンバーのサイバーセキュリティに関する専門知識(CISM、SISSP保持、etc)に関する情報開示の義務付け

- EUのAI規制は域外適用

- 今の世の中、クラウドを使っていない組織構成員はゼロ(オンライン名刺管理サービスもクラウド)

- サイバーレジリエンスは回復不能(サービス提供不可/終了)にならないようにコントロールすることが重要

- サイバーレジリエンスは世界経済フォーラムで言われているもので、IT専門家ではなく、世界の意識高い系の経営者が発信していることがポイント(⇒経営層への訴求ポイント)

- 単一障害点(一本足打法)を作らない(Office365が使えなくなっても大丈夫か?Teamsが止まっても大丈夫か?Akamaiが止まっても大丈夫か?)

- 近年は一本足打法の悪影響が目立つ(ベンダーロックインの誘惑が常にある。止まらないと謳っても止まる。Teamsはしょっちゅう障害。Akamaiは東京オリパラ開催日に障害。外資ベンダーは障害起こしても謝罪しない。外資と日本企業は停止に伴う受け止め方が全然違う。外資は「まいっか」で済むが、日本では大騒ぎになる。

- マルチプラットフォームを駆使することは重要だが、ベンダーロックインの誘惑にあらがうのは大変。

- お金の観点では一本足打法が安くなるので魅力的。経営サイドで一本足打法がヤバいことを言ってもらわないといけない

- 山手線は止まっても他の会社の振り替え輸送ができる。クラウドの世界では何故同じことができないのか?

- EUは選択肢を残すため(ロックインされないため)にLinuxに多額の投資を行っている

- 単純さを求める勢力に拮抗する(ごった煮のCIO/CTOではなく、CISO、CDO等の細分化が必要)

- 新技術が出てきたときに自社の最悪の事態想定をアップデートする

- DXはデジタル総力戦

-サプライチェーンxAI・ブロックチェーン

-人材活用xインフラ仮想化・ゼロトラスト - 新技術の良い点・悪い点を予め押さえておくことが重要

- Javaのように重厚長大だと思っていた宮殿の床が突然抜けるようなことが起きる時代、計画やサイクルも重要だが、アジリティは非常に重要

- 神戸市は武漢ウイルスワクチン接種券アプリを1週間で作ったが、プロは1日で作れる。世の中はそれくらいのスピード感で動いている

- 演習(欧米ではエクササイズ)により備えができる。繰り返すことが重要。演習をチームで実施してみると、常勝チームみたいなものは無く、チームワークで乗り切るところ、俗人的に対応するところがある。技術だけでもダメ、チームワークだけでもダメ

- 進んだ組織だとGameDayと称して抜き打ちでインシデントを発生させる組織もある。

- 日本は事故を隠蔽する傾向にあるがこれは背任行為。国内外では立ち入り検査が進んでいる

- クラウドやレガシーが重なり合っているのがいまのIT。 オンプレだけとかクラウドだけとかではなく、相互依存性を意識しないとサイバーレジリエンスは絵空事になる。

- 欧米は官僚がテクノロジーに詳しかったりする

講演2. サイバー犯罪の現状と対策におけるインテリジェンスの活用

- Emotetは初期アクセスブローカー

- 脅威フィルタリングの可視化は難しい

- アセスメントの結果、脅威フィルタリングは想定ほど入り口でブロックできていない。日々10万件の脅威だと95%ブロックできても500件くらい対応が必要

⇒SOCメンバーが疲弊

⇒フィルタリングの強化が必要 - ユーザーを教育するとユーザーがセンサー(何かあったときにセキュリティ部門にタレコミしてくれる)になる

- 攻撃の傾向やトレンドについて、アンダーグラウンドにもトレンドがあり、どこかの攻撃者が日本の病院で大きな利益が得られた(=病院が身代金を払った)となると、他の攻撃者グループも日本の病院を狙うようになり、結果として日本の病院が狙われやすいというトレンドが形成される

- BEC(ビジネスメール詐欺)はグローバル展開している企業が狙われやすい傾向にある。さらに海外拠点の人が狙われやすい。

- AIを活用したBECやフィッシングは今後増えると考えておいた方が良い

- 従業員にとってURLだけで不審か否かの見極めはかなり厳しい。その前の不審メールの見極めや、気になったらエスカレーションしやすい環境を整備することが重要

- 外資企業では報告をしっかりしてくれた方に対して表彰を実施している

講演3.情報セキュリティマネージャーが知っておくべきクラウドセキュリティと社内普及

- 現実の脅威と知覚された脅威は分けて考えなければならない

- 10大脅威は昨年から大きく変わっていない

⇒今の対策が効果が無い? - クラウドに対する懸念が増えている

- OWASPトップ10(3-4年で変わる):個別の脆弱性から大きな枠組みに変化。攻撃の仕方⇒設計や不備等の大きな感じ(攻撃の枠が増えてきた)

- クラウドの脅威:CSAが出しているパンデミックイレブンが参考になる

- クラウドのインシデントは利用者起因が増えている(使う側のセキュリティ対策)-管理不備、設定戻し忘れ、etc

- 脅威者のやり口の知見がMITRE ATT&CK

- MITRE ATT&CKのIaaS抜粋版がある

- 攻撃者はクラウドに対してアカウントを何とか窃取しようとする

- オンプレでもクラウドでも守る資産は変わらない。脅威と脆弱性が異なる

- クラウドサービスは必ず利用者側の責任が発生する(お任せや丸投げは不可)

- 責任共有モデル:CSAからクラウドコンピューティングの進化と新たな責任共有モデル

- クラウドの棚卸について、申告ベースでは漏れがあるため、利用料支払い実績などからも追う(地道な活動の繰り返し)

- 研修・勉強会・連絡会など、セキュリティ部門から現場に伝えたいことを情報発信する場を作るのが良い(現場とセキュリティ部門に距離がある)

- Wikiサイトをつくるとよい

- 現場からセキュリティに近づいてくるのは問題が起きたときやリリース直前等なので、セキュリティ部門から現場に歩み寄るのが良い

- セキュリティ新機能が出たらシェアをし、反応が良ければ次回のガイドライン改定のネタにする

- クラウドはプロバイダと利用者責任があるので、その責任範囲を把握する

- クラウドセキュリティは認証・認可・ロギング、暗号化等、共通の考え方で行ける

- 開発現場の理解を得るためには情報発信が必要

- 社内のガイドライン適用率は3年かけて8割程度を達成

- 総務省発行のガイドラインの有効性について、「総務省が・・・」ではなく、その裏にある参照文献の確認を行い、それが自組織にフィットするのかを抑えた方が良い。

- 現場には脅威、根拠、ベストプラクティスを話す。「インシデントが起きたときにこれは防げました」等、地道に続ける。

参考資料②:OWASP Top 10

参考資料③:CVE(共通脆弱性識別子)

参考資料④:クラウドコンピューティングの重大脅威 – パンデミックイレブン

参考資料⑤:MITRE ATT&CK®

参考資料⑥:MITRE ATT&CK IaaS Matrix (公式IaaS抜粋版)

参考資料⑦:クラウドセキュリティの役割分担

参考資料⑧:新たな責任共有モデル

参考資料⑨:NIST CSF

参考資料⑩:CIS Controls

参考資料⑪:ISMS

参考資料⑫:PCI DSS

参考資料⑬:【解説】NIST サイバーセキュリティフレームワークの実践的な使い方

参考資料⑭:セキュリティフレームワークやナレッジを活用したセキュリティ対策の評価・分析手法

参考資料⑮:CIS Benchmarks

参考資料⑯:パブリッククラウドのCISベンチマーク準拠チェックサービス(AWS)

参考資料⑰:パブリッククラウドのCISベンチマーク準拠チェックサービス(Google)

【セキュリティ事件簿#2023-086】東邦化学工業株式会社 当社サーバーへの不正アクセスに関するお知らせ 2023年2月28日

【セキュリティ事件簿#2023-085】NEC、設定ミスで資料請求者の個人情報を社外1,900人にお漏らし。

【セキュリティ事件簿#2023-084】株式会社トマト 弊社が運営する「トマトオンラインショップ」への不正アクセスによる 個人情報漏洩に関するお詫びとお知らせ 2023年2月28日

【セキュリティ事件簿#2023-083】オアシス珈琲有限会社 弊社が運営する「「きれいなコーヒー」の通販|オアシス珈琲」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2023年2月28日

2022 年 8 月 1 日、一部のクレジットカード会社から、弊社サイトを利用したお客様のクレジットカード情報の漏洩懸念について連絡を受け、同日弊社が運営する「当社通販サイト」でのクレジットカード決済を停止いたしました。同時に、第三者調査機関による調査も開始いたしました。2022 年 10 月 5 日、調査機関による調査が完了し、2021 年 9 月 21 日~2022 年 7 月 20 日の期間に「当社通販サイト」で購入されたお客様のクレジットカード情報が漏洩し、一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。以上の事実が確認できたため、本日の発表に至りました。

弊社が運営する「当社通販サイト」のシステムの一部の脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行われたため。

2021 年 9 月 21 日~2022 年 7 月 20 日の期間中に「当社通販サイト」においてクレジットカード決済をされたお客様 3836 名で、漏洩した可能性のある情報は以下のとおりです。・クレジットカード名義人名・クレジットカード番号・有効期限・セキュリティコード上記に該当する 3836 名のお客様については、別途、電子メールにて個別にご連絡申し上げます。なお、電子メールがお届けできなかったお客様には、書状にてご連絡させていただきます。

既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のクレジットカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。なお、お客様がクレジットカードの差し替えをご希望される場合、クレジットカード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりクレジットカード会社に依頼しております。

2022 年 8 月 1 日の漏洩懸念から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であると判断し、発表は調査会社の調査結果、およびクレジットカード会社との連携を待ってから行うことに致しました。今回の発表までお時間をいただきましたこと、重ねてお詫び申し上げます。