雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

スニーカーフリマアプリで個人情報275万件が流出か

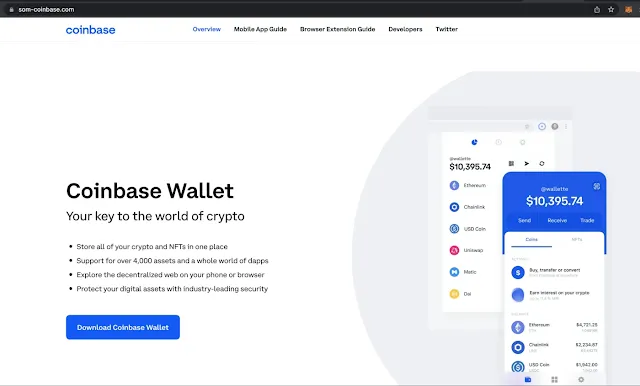

ハッカーがバックドア入りのCoinbaseニセウォレットと、MetaMaskニセウォレットを複製し、暗号通貨を盗む / Hackers clone Coinbase, MetaMask mobile wallets to steal your crypto

CISOが答えられないといけない質問 / Questions a CISO should be able to answer

「賢者とは、すべての答えを知っている者ではなく、何を問うべきかを知っている者である。

これは単なる記事ではなく、CISOとそのチームのための会話のきっかけとなるものです。情報セキュリティ部門が対処しなければならない重要な質問のリストに対して、あなたはどのような答えをお持ちですか?

もちろん、他にも多くの質問がありますが、これらはセキュリティ・プログラムの基礎に過ぎません。

これらの質問には順番があり、最初の質問に対する答えを持たずに最後の質問に答えることは困難です。

- 情報セキュリティチームの顧客は誰なのか?

- セキュリティを推進する要因は何か?

(これには、ビジネス面、技術面、コンプライアンス面が含まれる) - ビジネス上の重要なセキュリティ目標は何か。これらは、情報セキュリティチームの顧客と合意していますか?

- あなたの組織とそれに依存するシステムをどのようにモデル化していますか?

- 情報を交換する第三者はどこか?

- 保護する必要のある資産の一覧は何か?それらの資産は誰が所有していますか?誰がそれらを管理していますか?

- 脅威やリスクは何ですか?

- あなたが導入しているセキュリティ管理またはプロセスのリストは何ですか?それぞれの成功基準は何ですか?それらが有効であるだけでなく成功していることを、どれくらいの頻度でチェックしていますか?

- 是正が必要なコンプライアンス違反のリストは何ですか?

- あなたのコンプライアンスレベルはどの程度ですか?

- 改善する必要がある脆弱性のリストは何ですか?

- セキュリティ(またはリスク)レベルはどの程度ですか?

- 知識ベースはどのように維持されていますか?

- セキュリティの成熟度はどの程度ですか?

(これは、あなたのセキュリティではなく、セキュリティを維持・向上させる能力を測定するものです) - 情報セキュリティチームの活動をどのように報告していますか?

- 顧客にセキュリティの価値をどのように報告しますか?

- あなたのセキュリティレベルを第三者にどのように証明しますか?

- セキュリティレベルを向上させる(あるいはリスクを低減させる)ために、何を計画していますか?

あなたやあなたのチームが答えを出すのは簡単でしたか、難しかったですか?

もし、これらの質問が簡単すぎると感じたなら、あなたは本当に素晴らしいCISOか、深刻なダンニング・クルーガー症候群に罹っているかのどちらかです。どちらに当てはまるかは、読者の皆さんにお任せします。

「群馬デジタルイノベーションチャレンジ」事業におけるメールの宛先の誤りについて

NFTプラットフォームの「Known Origin」のDiscordが乗っ取られ、DiscordユーザーのNFTが盗まれる / Known Origin is the latest project to have their Discord compromised

有名なNFTプラットフォームの一つであるKnown OriginのDiscordサーバーが侵害されました。詐欺師はKnown Originの運営を騙って偽の無料NFTミントを宣伝し、ユーザーがウォレットに接続した際に、ユーザーのNFTを盗んでしまうというものでした。

これは、Discordの一連の侵害の中で最新のものです。最近ハッキングされた他のサーバーには、Curiosities、Meta Hunters、Parallel、Goat Society、RFTP、およびGooniezがあります。

週刊OSINT 2022-20号 / Week in OSINT #2022-20

今号も、リンク、ヒント、ツール、その他のOSINT関連のニュースなど、盛りだくさんです。

- Rekognition

- Shortemall

- Journalist's Toolbox

- Twitter Investigations

- Imagus

- Cyberhell

トレーニング: Rekognition

これは最近の情報ではないが、AaronがAWSとRekognitionの世界に飛び込んだ時に再共有したものである。Rekognitionで何が可能かを示すために、彼は2020年のMatt Edmondsonのブログを再共有した。それは、画像からのOCRに関して何が可能かを示し、どのようにAWSが人々から一致する画像を見つけるための自動化を提供できるかを示している。私は自分でテストしていないので、より詳細な情報やスクリーンショットについては、リンク先を参照してください。

ツール: Shortemall

MatterOsintから、興味深い短縮リンクを見つけるための新しいツールが登場した。このツールは、特定のキーワードやキーワードの組み合わせを含むURLの可能性を素早くスキャンする機能を提供する。すべての可能性の順列を作成し、短縮URLをスキャンし、結果のスクリーンショットを作成することができます。

サイト: Journalist's Toolbox

The journalist's toolboxは、農業から山火事まで、倫理から検証まで、あらゆる種類のトピックに関する膨大なリンク集です。校内暴力やホームレスなど、非常に特殊なトピックもあります。また、リソースへの膨大なリンクのほかに、YouTubeチャンネルで興味深いビデオを公開しています。Mike Reilleyさん、これらのリンクを集めてシェアしてくださってありがとうございます。

Ritu GillがTwitterに関する便利なリソースをいくつか紹介しています。Twitterのアカウントを調査するための、とても便利で無料のリソースです。Twitterのアカウントに接続する必要があるものもありますが、そうでないものも多くあります。このようなツールは、アカウントがツイートする時間、どのようなハッシュタグや単語が最も一般的であるか、誰と主にやり取りしているか、その他アカウントについてのより深い洞察を与えることができる分析を提供することができます。シェアありがとうございました。

ツール: Imagus

Jessは、私がまだ知らなかった拡張機能のヒントを教えてくれました。Imagusは、サムネイルにマウスを乗せると、自動的に大きな画像を表示する拡張機能です。また、大きな画像を表示する時間や、カスタムCSS、画像のキャプションの表示など、多くの設定オプションが用意されています。ChromeとFirefoxの両方に対応しており、ソースコードに潜って大きい画像を探そうとする必要がないので便利である。

メディア: Cyber Hell

先週末、ドキュメンタリー映画「Cyber Hell」についての情報が、クリスティーナ・レカティによって共有された。この韓国のドキュメンタリーは、ジャーナリスト、一般人、警察が、女性や10代の若者が虐待を受けたテレグラムグループ、いわゆるNth Room事件(Wikipedia)の管理者を捕らえるという痛ましいストーリーを追っています。写真を精査して手がかりを探すなどして、被害者を特定し、最終的に加害者を追い詰める。平均的な「OSINTストーリー」ではないが、テレグラムでの犯罪行為と、そのような加害者が最終的にどのように捕まるかを示す良い例である。

注:このドキュメンタリーは、犯罪の性質上、すべての人に適しているわけではありません。

次の画像は、偽情報がどのように始まるか、そして情報をさまざまな角度から見ることがいかに重要であるかを示す完璧な例です。何事も疑ってかかり、裏付けとなる情報源を探し、調査し、好奇心を持ち続けることです。Nico、この素晴らしい例をありがとうございました。

菊池保健所の職員 新型コロナ濃厚接触者などの個人情報を流出【熊本】

レンディング大手セルシウス(Celsius)、資金引き出しの一時停止を発表 / Celsius pauses all withdrawals, claims it's due to "extreme market conditions"

セルシウス(Celsius)のプラットフォームは、「極端な市場環境」のため、すべての出金、スワップ、送金を一時停止すると発表した。

最近、セルシウスの資産と償還能力について多くの懸念があり、プラットフォームがコけてデフォルトに追い込まれるのではないかという憶測もある。セルシウスは2022年6月7日に「Damn the Torpedoes, Full Speed Ahead」と題したブログ記事を発表し、「声優」による「誤った情報と混乱の拡散」を非難し、「セルシウスは遅延なく引き出しを処理し続け」、「セルシウスには義務を果たすための準備金(と十分すぎるETH)がある」と約束しました。

セルシオの6月12日の発表では、「流動性と運用を安定させながら、資産を保全・保護するための手段を講じる」ことを期待するというだけで、計画の内容についての詳細は含まれていない。