マリオットポイントをマイル交換する方法まとめ。移行日数・移行レート・キャンペーンなど。 (魚拓)

マリオットのポイントは皆さん何に使っていますか?

- ポイント宿泊に利用

- マイル交換して特典航空券として利用

どちらも非常に人気だと思うのですが、この記事ではマイルに交換する方法に関して整理しておきます。きっと交換をしたことがない方は、どのページから交換できるのかも知らないでしょうし、何日で交換が完了するのかも知らない人も多いでしょう。

マリオットポイントからマイル交換するためのページは

ここより交換可能となっています。

「Marriott Bonvoyについて」→「ポイント/サーティフィケートの使用方法」と進みます。

「ポイント/サーティフィケートを使う」→「旅」と進みます。

「ポイントからマイルへの移行」と出てくるので、ここからマイル交換が可能となっています。

マリオットからマイル交換ができる航空会社は40社以上あります。一覧にしておくと、

| 航空会社のマイレージプログラム | ポイント : マイル |

|---|

| エーゲ航空 | 3対1 |

| Aer Lingus AerClub | 3対1 |

| アエロフロート ボーナス | 3対1 |

| エアロメヒコ クラブプレミエ | 3対1 |

| エアカナダ アエロプラン | 3対1 |

| エールフランス/KLM フライングブルー | 3対1 |

| ニュージーランド航空Airpoints™ | 200対1 |

| アラスカ航空 Mileage Plan® | 3対1 |

| アリタリア航空ミッレミリア | 3対1 |

| ANAマイレージクラブ | 3対1 |

| アメリカン航空 | 3対1 |

| アシアナ航空アシアナクラブ | 3対1 |

| アビアンカ航空 LifeMiles | 3対1 |

| ブリティッシュ エアウェイズExecutive Club | 3対1 |

| アジアマイル | 3対1 |

| コパ航空 ConnectMiles | 3対1 |

| デルタスカイマイル | 3対1 |

| エミレーツスカイワーズ | 3対1 |

| エティハド ゲスト | 3対1 |

| フロンティア航空EarlyReturns® | 3対1 |

| 海南航空 | 3対1 |

| ハワイアン航空 HawaiianMiles® | 3対1 |

| Iberia Plus | 3対1 |

| InterMiles | 3対1 |

| 日本航空 (JAL) マイレージバンク | 3対1 |

| 大韓航空スカイパス | 3対1 |

| LATAM航空 LATAMPASS | 3対1 |

| Multiplus | 3対1 |

| カンタス フリークエントフライヤー | 3対1 |

| カタール航空プリビレッジクラブ | 3対1 |

| サウディア航空 | 3対1 |

| シンガポール航空クリスフライヤー | 3対1 |

| サウスウエスト航空 Rapid Rewards | 3対1 |

| TAPポルトガル航空 | 3対1 |

| タイ国際航空 | 3対1 |

| ターキッシュエアラインズ Miles&Smiles | 3対1 |

| ユナイテッド航空マイレージプラス | 3対1.1 |

| ヴァージンアトランティック航空Flying Club | 3対1 |

| ヴァージンオーストラリア Velocity Frequent Flyer | 3対1 |

| Vueling Club | 3対1 |

マリオットからマイル交換する際の移行レートは、3:1が基本になります。

3,000ポイント=1,000マイル

が、非常に重要なのが、ボーナスマイルの存在です。マリオットはマイル交換する際に、60,000ポイントまとめて移行すると、マイルを25%も増量してくれるんです。

つまり、

60,000ポイント=25,000マイル

となります。20,000マイルではなく、25%の5,000マイルがボーナスマイルとして加算されるので、マイル交換する際には可能な限り60,000、120,000、180,000といった単位での移行がオススメになります。

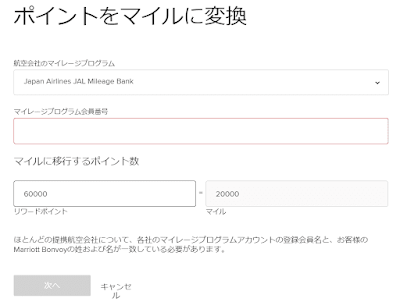

なお、移行画面では60,000ポイントをマイル交換すると、

60,000ポイント=20,000マイルと表示されますが、しっかり25,000マイルが加算されるので、このまま進んでOKです(ご自身のマイレージ番号は入力が必要になります)。

翌日にはマリオットのアカウントに5,000ボーナスマイル(15,000マリオットポイント)が加算されて自動的にマイル交換してくれていることが確認できます。

マリオットに限ったことではなく、他のホテルプログラムもそうなのですが、ホテルポイントからマイル交換でマイル増量というキャンペーンが行われることがあります。

過去(ここ数年間)にそのようなキャンペーンが行われたことがある航空会社は、

- JAL(1度のみ)

- ユナイテッド航空

- ブリティッシュエアウェイズ

- エアカナダ

- エティハド航空

あたりです。マイル移行するには、マイルが必要(つまり特典航空券を発券するという目的がある)なタイミングですることが多いでしょうが、キャンペーンが来たら、そのタイミングを利用してマイル移行しておくというのも非常にお得度が高いでしょう。10%増量なら60,000ポイント=27,500マイル、20%増量なら30,000マイル、30%増量なら32,500マイルになりますからね。

いつ、どの航空会社にこういったキャンペーンが来るのかまったくわからないところが非常に難しいですが、来たら激熱です!

マリオットからマイル移行する際には、特典航空券を発券するために移行すると思うので、移行完了が遅くなると特典航空券がなくってしまう可能性があるので、十分に時間的余裕を持ってマイル交換しましょう。

マイル交換の移行完了日数ですが、およそ2日~7日で完了します。