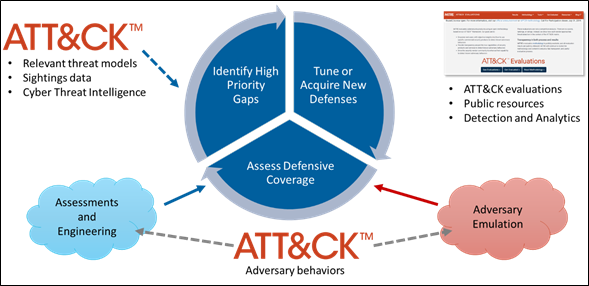

ここ数週間、脅威インテリジェンス、検出と分析、および敵対エミュレーションのためにATT&CKを使用してATT&CKを始める記事を公開しました。Miniシリーズの第4部では、評価とエンジニアリングについて説明し、ATT&CKを使用して防御を測定し、改善を可能にする方法を示します。多くの点で、この投稿は以前のものに基づいているので、まだチェックしていない場合はチェックしてください!

このプロセスをよりアクセスしやすくし、他の投稿と共にフォローできるように、この投稿は洗練されたリソースの可用性に基づいて 3 つのレベルに分かれています。

- 多くのリソースを持っていない可能性がある人のためのレベル1、

- 成熟し始める中堅チームのレベル2

- より高度なサイバーセキュリティチームとリソースを持つ人のためのレベル3。

「評価」を始めるのは、最初は恐ろしいことに聞こえるかもしれません - 誰が評価されることを楽しんでいますか?— しかし、ATT&CK 評価は、セキュリティ エンジニアやアーキテクトに対して、脅威に基づくセキュリティの改善を正当化する、有用なデータを提供する大規模なプロセスの一部です。

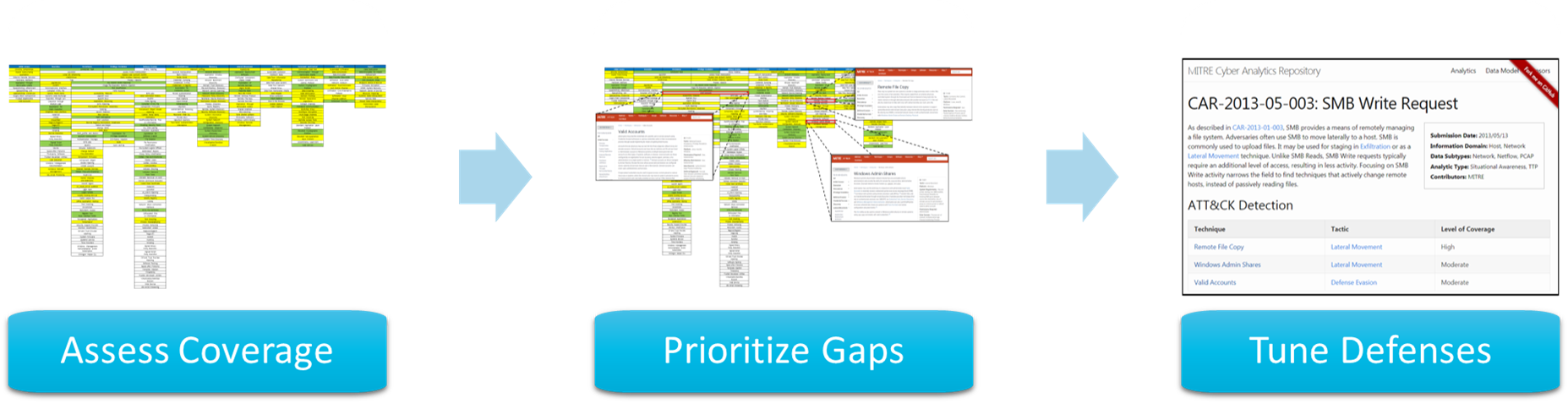

- あなたの防御が現在ATT&CKの技術と敵対者にどのように積み重ねしているかを評価し、

- 現在のカバレッジで最も優先度の高いギャップを特定し、

- 防御を変更するか、新しい防御を取得して、これらのギャップに対処します。

評価とエンジニアリングのプロセス。

評価とエンジニアリングのレベルは累積的であり、互いに構築されます。高度なサイバーセキュリティチームと考えても、レベル1から始め、より大きな評価を容易にするためにプロセスを進めることをお勧めします。

多くのリソースにアクセスできない小さなチームで作業していて、完全な評価を行うことを考えている場合は、しないでください。カバレッジを視覚化する ATT&CK 行列の色分けされたヒートマップをすぐに作成するという考えは魅力的ですが、ATT&CK で使用することに興奮するよりも、燃え尽きる可能性が高くなります。代わりに、小規模から開始: 1 つのテクニックを選択して、そのテクニックのカバレッジを決定し、適切なエンジニアリング機能強化を行って検出を開始します。この方法を開始することで、より大きな評価を実行する方法を練習できます。

ヒント: どの手法で始めるのか分かりませんか?AtT&CK と脅威インテリジェンスを使用して出発点を選択する方法についてのヒントについては、Katie のブログ記事を参照してください。

テクニックを選んだら、そのテクニックのカバレッジが何であるかを把握したいと思うでしょう。独自のルーブリックを使用できますが、カバレッジの次のカテゴリから始めることをお勧めします。

- 既存の分析では、この手法が検出される可能性があります。

- 分析ではこの手法は検出されませんが、適切なデータ ソースを取得して検出します。または

- 現在、この手法を検出するために適切なデータソースを利用しているわけではありません。

ヒント: 最初に開始するとき、スコアカテゴリをシンプルに保ちます:あなたはそれを検出することができますか?

カバレッジの測定を開始する優れた方法は、すでにテクニックをカバーしている可能性のある分析を探す方法です。これは時間がかかるかもしれませんが、多くのSOCには、最初に設計されていなかったとしても、ATT&CKにマップできるルールと分析がすでにあります。多くの場合、このテクニックの ATT&CK ページまたは外部ソースから取得できる、その技法に関する他の情報を取り込む必要があります。

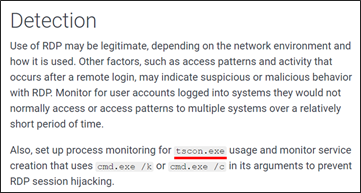

例として、リモート デスクトップ プロトコル (T1076) を見ていると、次のアラートがあります。

- ポート 22 を介するすべてのネットワーク トラフィック。

- AcroRd32.exe によって生成されたすべてのプロセス。

- tscon.exe という名前のプロセス。

- ポート 3389 を経由するすべての内部ネットワーク トラフィック。

リモート デスクトップ プロトコルの ATT&CK テクニック ページを見ると、ルール #3が "検出" ヘッダーの下で指定された内容 #4と一致することがすぐにわかります。

リモート デスクトップ プロトコルの検出テキスト。

あなたの分析がすでに技術を拾っているなら、素晴らしいです!そのテクニックのカバレッジを記録し、新しいカバレッジを選択してプロセスを再開します。しかし、この問題を扱っていない場合は、この手法の ATT&CK ページに記載されているデータ ソースを調べ、新しい分析を構築するために適切なデータを既に取得しているかどうかを確認します。あなたがそうなら、それは1つを構築するだけの問題です.

しかし、適切なデータソースを利用していない場合は、どうすればよいでしょうか。ここがエンジニアリングの場です。この手法の ATT&CK ページに記載されているデータ ソースを出発点として見て、各データの収集を開始する難しさと、それらを使用する方法の有効性を測定します。

ヒント: 頻繁に引用されるデータ ソースは、多くの ATT&CK 技術を可視化する Windows イベント ログです。イベント ログを使用する際に適したリソースは、マルウェア考古学の Windows ATT&CK ログ チート シートです。

プロセス コマンド ライン パラメーターで検出できる 244 の ATT&CK 技法のうち 97 件 (Windows イベント 4688 を使用して取得可能)。

次のレベルに進む: 1 つのテクニックで停止しない — このプロセスを数回実行し、各実行の各戦術で新しいテクニック (または 2 つ) を選択します。ATT&CK のカバレッジのヒートマップを生成する場合に最適な ATT&CK ナビゲーター を使用して、結果を追跡します。プロセスに慣れたら、データソース分析を実行し、取得するデータソースを使用して検出できる手法のヒートマップを考え出します。ここで始めるのに役立つリソースには、オラフ・ハートンのATT&CKデータマップ・プロジェクト、DeTT&CT、およびMITRE独自のATT&CKスクリプトなどがあります。

レベル2

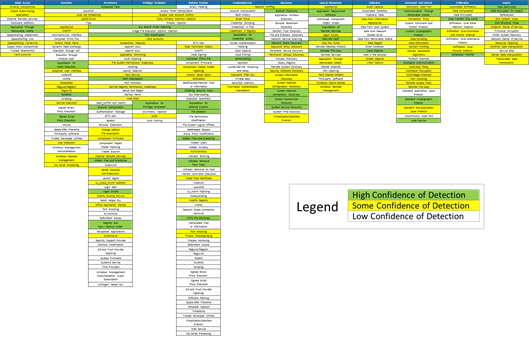

このプロセスに慣れ、さらに多くのリソースにアクセスできれば、分析を拡張して、ATT&CK マトリックスのかなり大きなサブセットに広げるのが理想的です。さらに、より高度なカバレッジ スキームを使用して、検出の忠実度も考慮する必要があります。ここでは、SOCのツールまたは分析がテクニックに警告する可能性のある低、一部、または高い信頼性のいずれかにカバレッジをバケットすることをお勧めします。

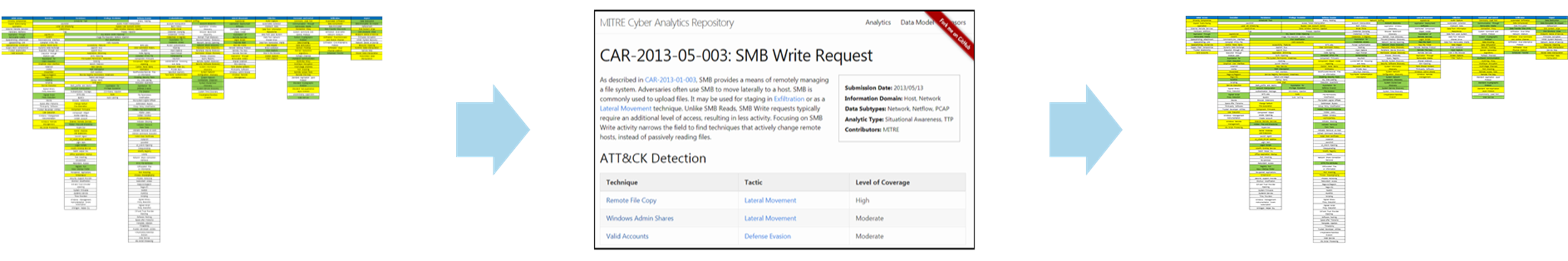

最終的な評価の例を示します。

ヒント: カバレッジを評価する際に、正確なポイントを気にしないでください — 評価の目標は、一般的に技術を検出するエンジニアリング機能があるかどうかを理解することです。より正確に見るため、敵対エミュレーション演習を実行することをお勧めします。

この拡張された範囲により、分析の分析が少し複雑になり、各分析は以前の1つの手法とは対照的に、多くの異なるテクニックにマッピングされる可能性があります。さらに、手法が分析対象の場合は、分析の忠実度もいじめたいと思うでしょう。

ヒント: 各分析について、キーイングの内容を見つけて、ATT&CK にマップする方法を確認することをお勧めします。たとえば、特定の Windows イベントを調べ、分析を行う場合があります。この分析対象を特定するには、Windows ATT&CK ロギング チート シートまたは同様のリポジトリでイベント ID を検索します。ATT&CK Web サイトを使用して分析を分析することもできます — 下の図は、ポート 22 の検出の検索例を示しています。

ATT&CK サイトでポート 22 を検索

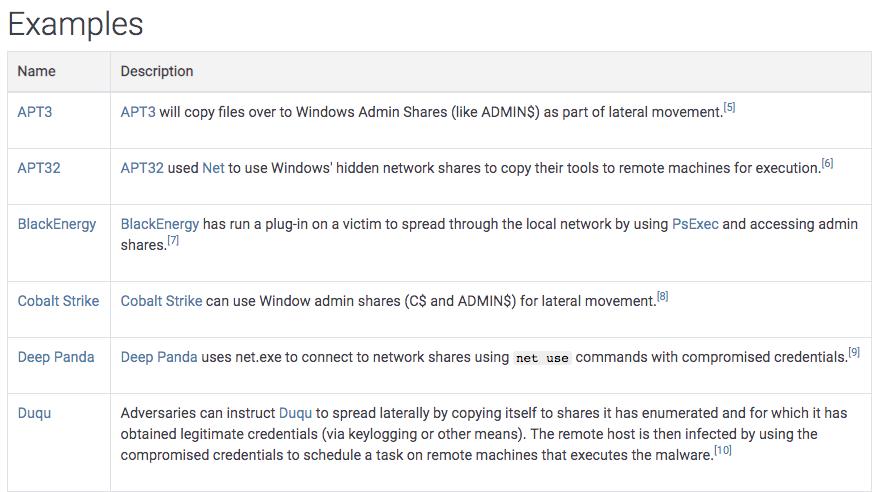

考慮すべきもう 1 つの重要な側面は、一覧に記載されているグループとソフトウェアの例と技術です。これらは、敵対者がテクニックを使用した手順、または特定の方法を記述しています。多くの場合、それらは既存の分析でカバーされる場合とカバーされない可能性のある技術のバリエーションを表し、技術をどれだけうまくカバーしているかの信頼度評価にも考慮する必要があります。

Windows 管理者の共有の例セクション

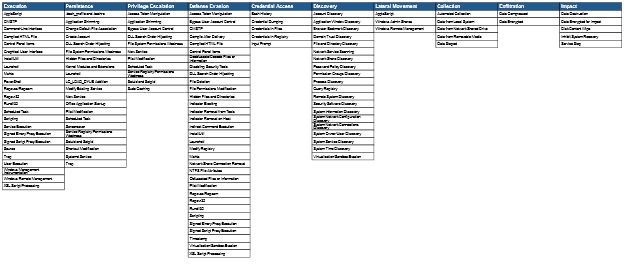

分析を見る以外に、ツールの分析も開始します。これを行うには、各ツールを反復処理し、それぞれに個別のヒートマップを作成し、次の質問をすることをお勧めします。

- ツールはどこで実行されますか?ツールが実行されている場所 (境界や各エンドポイントなど) によっては、特定の戦術で良くも悪くもなります。

- ツールはどのように検出されますか?「既知の悪い」指標の静的なセットを使用していますか?それとも、何か行動をしていますか?

- ツールはどのデータ ソースを監視しますか。ツールが監視するデータ ソースを知ることで、検出する可能性のある手法を推測できます。

これらの質問に答えるのは難しいかもしれません!すべてのベンダーがこの種の情報を公開しているわけではないし、多くの場合、それを探すときにはマーケティング資料を見つけることが起きます。一般的なカバレッジパターンに関する幅広いストロークをペイントすることを選択し、詳細に悩まされてあまりにも多くの時間を費やしないようにしてください。

カバレッジの最終的なヒートマップを作成するには、ツールと分析のすべてのヒートマップを集約し、各テクニックで最高のカバレッジを記録します。これを行うと、改善に向けて進みます - 最初のステップとして、先ほど述べた分析開発プロセスのより高度なバージョンをお勧めします。

- 短期的に注目する優先度の高いテクニックのリストを作成します。

- 適切なデータを取得して、対象となる手法の分析を開始します。

- 分析の構築とカバレッジ チャートの更新を開始します。

現在のカバレッジから開始し、分析を追加し、それに応じてカバレッジを更新します。

ツールのアップグレードを開始することもできます。ドキュメントを分析する際には、カバレッジを増やすために使用できるオプションのモジュールを追跡します。ツールの追加モジュールが見つからない場合は、代替データ ソースとして使用することもできます。たとえば、各エンドポイントに Sysmon をインストールできない場合がありますが、既存のソフトウェアでは、他の方法ではアクセスできない可能性がある関連するログを転送できる可能性があります。

次のレベルに進む: これらの変更の実装とカバレッジの向上を開始したら、次のステップは、敵対エミュレーション、特に原子テストを導入することです。新しい分析を試作するたびに、一致するアトミックテストを実行し、それをキャッチしたかどうかを確認します。あなたがした場合は、素晴らしいです!見逃した場合は、見逃したものを確認し、それに応じて分析を調整します。また、ATT&CK ベースの分析でサイバー脅威を検出するに関する論文を参照して、このプロセスに関する詳細なガイダンスを参照することもできます。

レベル 3

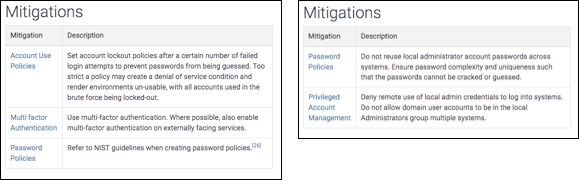

より高度なチームを持つ人にとっては、評価を増幅する素晴らしい方法は、軽減策を含める方法です。これにより、ツールや分析を見るだけで、検出した内容から SOC 全体を見るだけの評価が進みます。

テクニックを軽減する方法を特定するには、SOC の各ポリシー、予防ツール、およびセキュリティ コントロールを調べ、そのポリシーを ATT&CK の手法にマップし、その手法をカバレッジのヒートマップに追加します。最近の軽減策のリストラでは、各軽減策を実行し、その対応先の手法を確認できます。軽減策を使用する手法の例を次に示します。

ブルート フォース (左) と Windows 管理者の共有 (右) の軽減策。

評価を拡張するもう 1 つの方法は、SOC で働く他の人にインタビューをしたり、非公式にチャットしたりすることです。これは、ツールの使用方法を理解するうえで役立つだけでなく、他の方法では考慮しない可能性のあるギャップや強みを強調するのに役立ちます。次のような質問の例を挙げられます。

- 最も頻繁に使用するツールは何ですか?彼らの長所と短所は何ですか?

- 表示されたいデータ ソースを確認できないデータ ソースは何ですか。

- 検出の観点から見た最大の長所と短所はどこにありますか?

これらの質問に対する回答は、先ほど作成したヒートマップを強化するのに役立ちます。

例: 以前に ATT&CK 関連の機能が多数あるツールを見つけたが、そのツールを使用して Windows レジストリを監視している場合は、そのツールのヒートマップを修正して、その使用方法を適切に反映する必要があります。

同僚と話す際に、以前に作成したツールのヒートマップを確認します。ツールが提供しているカバレッジにまだ満足できない場合は、新しいツールを評価する必要があります。各新しいツールのカバレッジのヒートマップを考え出し、それを追加するとカバレッジを強化する方法を確認します。

ヒント: 特に十分なリソースがある場合は、代表的なテスト環境を立ち上げて、ツールをライブでテストし、ツールがどこでうまく機能しなかったか、そして追加が既存のカバレッジにどのような影響を与えるのかを記録できます。

さらに、より多くの緩和策を実装することで、ツールや分析への依存度を低くすることができます。ATT&CK の軽減策を確認して、実際に実装できるかどうかを測定します。このプロセスの一部として、検出ヒートマップを参照してください。検出の良い仕事をしている手法を防ぐ高コストの緩和策がある場合、それは良いトレードオフではないかもしれません。一方、分析の記述に苦労している手法に対して低コストの緩和策を実装できる場合は、それらを実装することがリソースの適切な使用である可能性があります。

ヒント: 検出を削除して軽減策を使用する場合は、常に可視性の損失の可能性を比較検討してください。軽減策や制御がバイパスされ、イベントが見逃されにくい場合は、ある程度の可視性を確保してください。検出と緩和の両方を効果的なカバレッジのためのツールとして使用する必要があります。

最後に:評価とエンジニアリングが適合する場所

防御を評価し、エンジニアリングを指導することは、ATT&CK を開始する際に最適な方法です: 評価を実行すると、現在のカバレッジがどこであるかを理解できます。

長期的には、毎週、あるいは毎月評価を実行していると思い描くべきではありません。代わりに、前回の評価内容に関する実行中のタブを維持し、新しい情報を取得するたびに更新し、定期的に敵対エミュレーション演習を実行して結果をスポットチェックする必要があります。ネットワークの時間の経過と経過に伴う変更と収集されたものは、以前にテストされた防御の有効性を低下させる意図しない結果をもたらす可能性があります。ATT&CK を活用して防御が実際の脅威にどのように積み重なっているのかを示すことで、防御姿勢をより深く理解し、改善点を優先することができます。

ATT&CKユースケースの可視化

©2019ザ・ミトレ株式会社すべての権利が予約されています。一般公開が承認されました。分布無制限 18–3288–12.