雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2024-041】住友重機械工業株式会社 不正アクセスによる個人情報漏えいに関するお知らせとお詫び 2024/7/16

あなたもサイバーセキュリティ分野の投資家に!オススメETFの紹介

ETFMG Prime Cyber Security ETF (ETFMG: HACK)

First Trust NASDAQ Cybersecurity ETF (NASDAQ: CIBR)

Global X Cybersecurity ETF (BUG) (NASDAQ: BUG)

Global X Defense Tech ETF (NASDAQ: SHLD)

Horizons GX Cybersecurity Index ETF (TSE: HBUG)

IShares Digital Security UCITIS ETF (LSE: LOCK)

IShares Trust Cybersecurity and Tech ETF (NYSE: IHAK)

ProShares Ultra Nasdaq Cybersecurity (NASDAQ: UCYB)

Technology Select Sector SPDR Fund (NASDAQ: XLK)

Themes ETF Trust Themes Cybersecurity ETF (NASDAQ: SPAM)

WisdomTree Cybersecurity FUND (NASDAQ: WCBR)

XTrackers Cybersecurity Select Equity ETF (NASDAQ: PSWD)

OSINTニュース_v20240715

2024年7月13日、ペンシルベニア州バトラーで元アメリカ合衆国大統領のドナルド・トランプ氏が銃撃されました。容疑者はトーマス・マシュー・クルックスと特定され、シークレットサービスによって射殺されました。幸い、トランプ氏は軽傷で済んでおり、大事に至らなかったことに安心しています。

今回のラインナップは以下の通り。

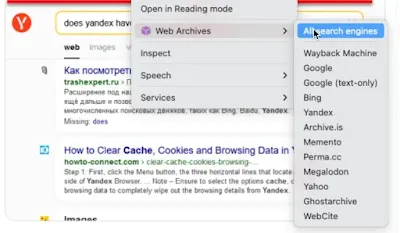

- Google Cache以外のブラウザキャッシュアクセスの方法(拡張プラグイン:web-archives)

- アカウントなしでのインスタグラムアクセス

- Brad's Batch of Bookmarks

- Extensity

Google Cache以外のブラウザキャッシュアクセスの方法(拡張プラグイン:web-archives)

Micah Hofmannは、Bing、Yandex、そして古き良きYahoo!のように、キャッシュウェブサイトを見つけることができる他の場所について、Xでいくつかの確かなヒントを共有した。 つまり、十分な選択肢が残っており、物事を簡単にするために、アーカイブされたページやキャッシュされたページを見つけるのに役立つ便利な拡張機能もある。各プラットフォームが何を提供しているかを理解するために、それぞれのウェブサイトをよく読んでください。

アカウントなしでのインスタグラムアクセス

2019年末にインスタグラムは、公開されているプロフィールやオープンなプロフィールを見るににログインを強要するようになりました。OSINTでインスタグラムにアクセスする必要がある人でもプライベートでインスタグラムのアカウントを持っているわけではありません。というわけで、アカウントなしでコンテンツをダウンロードするのに役立つサードパーティのウェブサイトがあることを知っておくと、とても役に立ちます。そこで最近、匿名のブラウジングを提供するオンラインウェブサイトをいくつか紹介します。

Posts / Stories / Highlights / Tagged

Posts / Highlights / Tagged / IGTV

Stories / Highlights / Posts

Photos / Videos / Profile / Reels / Avatar

Stories / Highlights / Posts

Posts / Stories

Profile analyzer / User search / Stories / Posts

Posts / Highlights / Tagged

Brad's Batch of Bookmarks

Brad Snyder'sのLinktreeページを発見した。それは素晴らしいリンクで構成された小さな宝石だと言わざるを得ない!彼は、コミュニティへのリンク、1日または1ヶ月ごとの定期的なアイテム、論文や書籍のリスト、イベントマップ、OSINTのRSSフィード(このブログ以外)をたくさん持っている!是非チェックしてみてください!

Linktree: https://linktr.ee/snyde21

RSS feed: https://start.me/p/aLgwg8/osint

Event Maps: https://start.me/p/Nx08Xp/event-maps

Recurring news: https://start.me/p/DPknkY/reports

Extensity

研究用の新しい仮想マシンを構築するために使用するリソースを集めているときに、Sergio Kaszczyszynによる「Extensity」という非常に気の利いた小さな拡張機能を偶然見つけました。

このChrome拡張機能を使うと、1つまたは複数の拡張機能を素早くオン・オフすることができ、事前に設定されたプロファイルを使うことができます。これにより、拡張機能のサブセットのみを有効にすることが非常に簡単になり、フィンガープリントされにくくなります。

見つけた別の拡張機能は、Extension Manager(ChromeストアID:gjldcdngmdknpinoemndlidpcabkggco)というもので、訪問しているURLに基づいて拡張機能のセットを設定することもできます。

セキュリティ関連資格チャート表(vol2)

以前、コチラでセキュリティ関連資格のチャート表を紹介したが、別のセキュリティ関連資格のチャート表を発見したので紹介したい。

日本でセキュリティ関連資格というと、情報処理安全確保支援士がもっとも有名で、マネジメント系でISACAやISC2の資格を見聞きする。エンジニア系だとCISCOやSANSの資格といったところだろうか。

ところが、世界には370を超えるセキュリティ関連資格が存在する。

セキュリティ関連資格をグローバルな視点で見ると、情報処理安全確保支援士は日本国内限定のローカル資格となり、この表には入ってこない。

表の縦軸は成熟度を表していて、上に行くほどレベルが上がるということを指していると思う。

横軸は資格のカテゴリを分類していて、左から下記のようになっている

・Communication and Network Security

・IAM

・Security Archtecture and Engineering

-Cloud/SysOps

-*nix

-ICS/IoT

・Asset Security

・Security and Risk Management

-GRC

・Security Assesment and Testing

・Software Security

・Security Operations

-Forensics

-Incident Handling

-Penetration Testing

-Exploitation

さすがに海外はこういった整理や分担の考え方が進んでいる。

ちなみに、先日とあるセミナーにて、事業会社におけるセキュリティ人材育成の話を聞いてきた。

セキュリティ関連の資格は、それを持っているだけで、セキュリティベンダーやコンサルでは活躍できるが、事業会社では不足になる。

事業会社でセキュリティ担当としていくには大きく下記3ステップが必要になる。

Step1:基礎知識(業務知識/事業会社のお作法)の習得

-中途で来るベンダー上がりやコンサル上りは特に不足。ここをすっ飛ばして前職での専門知識や経験を発揮しようとして浮いてしまうケースも。

-自社育成の場合、該当する資格としては、IPAの情報セキュリティマネジメント試験辺りが該当する

Step2:専門スキルの習得

-リスク分析、情報セキュリティ理論、ネットワークや暗号技術等の専門知識等、ベンダー上がりやコンサル上りが特に強い領域。Step1をクリアしたベンダー/コンサル出身者はここから本領発揮。

-自社育成の場合、該当する資格としては、IPAの情報処理安全確保支援士辺りが該当する

Step3:応用スキルの習得

-組織のセキュリティプログラム策定と管理、個別事象への対応。Step1、Step2での経験に加えて、実業務を通じての経験値アップ。

-該当する資格としては、ISACAのCISAやCISM、ISC2のCISSP辺りが該当か

【セキュリティ事件簿#2024-306】Vリーグ公式ホームページ 第三者による公式ファンサイトへの不正アクセスについて 2024/7/12

このたび、公式ファンサイトが第三者によるサイバー攻撃を受け、不正なアクセスがなされたことが判明しました。ご利用いただいているファンの皆さまには多大なご迷惑とご心配をお掛けしておりますことを深くお詫び申し上げます。

一次調査の結果、サーバー内のデータベースへの侵入履歴はないことを確認しており、個人情報等の流出はない見込みです。

さらなるリスクを防ぐ目的で現在ホームページのセキュリティレベルを上げる対応をするとともに、サーバーおよびホームページの運用体制を見直してまいります。

【セキュリティ事件簿#2024-305】ラサ工業株式会社 個人情報を含むノートパソコン等の次難に関するお詫びとご報告 2024/7/8

この度、当社におきまして、個人情報が含まれた当社所有のノートバパソコン等の盗難事件が発生致しました。

本件に関する経緯および対応につきまして、以下のとおりご報告申し上げますとともに、このような事態を招き、お取引先様をはじめとする関係先の皆様に多大なるこ迷惑、ご心配をおかけすることとなり、深くお詫び申し上げます。

1 . 個人情報を含むノートパソコン等盗難の経緯

2024年6月6日 (木) (現地時間) に、当社社員が欧州出張中にノートパソコン等の入ったカバンが盗難に遭いました。 盗難の発覚後、関係各所への問い合わせ、警祭当局への被害届の届け出、ならびに捜索を継続しておりますが、現在まで盗難品の回収には至っておりません。

2. 盗難に遺ったノートパソコン等に保存されている個人情報について

盗難に遭ったノートパソコン等には、当社グループ社員約4 0人分、およびお取引先様約3, 1 00人分の個人情報 (氏名、会社名、e-mail アドレス、写真など) が含まれております。

3. 二次被害またはその恐れの有無

当該従業員よりノートパソコン盗難の連絡を受けた後直ちに利用アカウントの休止およびパスワードのリセット等を実施致しました。また、当社内の監視システムによるリモート調査では、第三者による同ノートパソコンの不正使用の事実は確認されておりません。

二次被害の発生は、現時点において確認されておりませんが、 今後状況に変化があれば速やかにお知らせ致します。

4 . 再発防止策

欧州において発生した盗難事散ということもあり、情報の収集に時間を要しておりますが、当社と致しましては、今後も引き続き関係各所からの情報収集に努めるとともに、盗難品の回収に全力を尽くします。

当社と致しましては、今回の盗難事故を重く受け止め、情報管理体制について再度見直しを実施するとともに、個人情報の適切な取り扱いについて周知徹底するなど、再発防止に努めてまいります。

【セキュリティ事件簿#2024-304】バリューマネジメント株式会社 「祇園祭観覧席付ご宿泊プラン」募集において 個人情報が閲覧可能な状態になっていた事象について 2024/7/11

この度、バリューマネジメント株式会社が企画し、三井住友トラストクラブ株式会社がダイナースクラブ会員様にご案内した「祇園祭観覧席付ご宿泊プラン」に申込フォームを通じて、応募された会員様の個人情報が閲覧できる状態になっていたことが判明しました。対象となるお客様および関係者の皆様にご迷惑とご心配をおかけする事態となりましたことを、深くお詫び申し上げます。

■概要

令和6年7月6日(土)ダイナースクラブ会員向けにご用意した「祇園祭観覧席付ご宿泊プラン」をご覧になったダイナースクラブ会員様より、三井住友トラストクラブ株式会社宛に、抽選応募フォームにて他の応募者の個人情報が閲覧できる旨の連絡が入りました。

令和6年7月8日(月)午前、三井住友トラストクラブ株式会社より当社へ報告と調査依頼の連絡が入り、応募フォームの調査を進めた結果、弊社のフォーム設定の不備により、フォーム編集ページにアクセスでき、他の応募者の個人情報(応募者が応募時に入力した名前、メールアドレス、電話番号)が閲覧出来る状態になっていました。

該当の応募フォームはすでに削除いたしました。

■閲覧可能であった個人情報と期間

・応募者333名の氏名、電話番号、メールアドレス

・令和6年6月14日(金)14時30分から、7月8日(月)午前10時半頃

■原因

今回、オンラインフォーム作成ツールにGoogleフォームを使用し抽選応募受付を行っております。 お申し出いただいた⽅の内容を拝⾒し、第三者では閲覧できないはずのフォーム編集ペー ジが閲覧可能になっており、申込フォームの設置(フォーム編集ページのアクセス権限の設定)に不備があったことが原因と考えられます。

■今後の対応

再発防⽌のため、より⾼いセキュリティ対策が施されたフォームシステムの利⽤、 フォーム作成・個⼈情報関連を扱う業務におけるマニュアルの改善、ならびに当社従業員 全員に向けて個⼈情報保護及び情報セキュリティポリシー等の周知徹底に務めてまいります。

【セキュリティ事件簿#2024-303】電気通信大学 本学オープンキャンパスの申込フォームにおける個人情報の漏洩について 2024/7/4

本学オープンキャンパスのウェブサイト「施設見学ツアー」イベント申込フォームに設定上の不備があり、6月26日(水)から6月29日(土)まで申込者86名の氏名および高校名が他の申込者より閲覧できる状態となっておりました。

6月29日(土)に当該フォームの運用を停止しました。

申込者以外の第三者からは閲覧できないことを確認しており、現在のところ申込者以外の第三者への漏洩は確認されておりません。

参加申し込みをされた方々に、多大なご迷惑をおかけしましたことを深くお詫び申し上げます。

今後は、このような事案を発生させないよう学内に対して注意喚起を行うとともに、再発防止に努めてまいります。