雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

本社システムの障害発生に関してお詫びとお知らせ 2022年6月14日 株式会社化学工業日報社

2022年6月6日(月)、化学工業日報社本社システムの一部がランサムウェアの攻撃を受け、新聞制作システム等に障害が発生しております。本紙「化学工業日報」につきましては関係先のご協力の下、発行を継続しております。ご購読者の皆様をはじめ関係各位にはご迷惑をおかけし、深くお詫び申し上げます。

弊社内の全端末について直ちに安全確保および安全対策の強化を行い、現在のところなりすましメール等の被害は確認されておりませんが、万一弊社発を装った不審なメール等をお受け取りになられた際は、ご注意いただきますようお願いいたします。

すでに警察および公的機関に連絡し、システム会社のご協力を受けながら調査を進める方針です。今後、お知らせすべき新たな事実が判明した際は、改めて本紙、弊社ウェブサイト等にてお知らせいたします。

H&M、アプリで他人の購入履歴が丸見えに 「システムアップデートが原因」

衣料品大手のエイチ・アンド・エム ヘネス・アンド・マウリッツ・ジャパン(H&M)は2022年6月15日、会員制サービス「H&Mメンバー」のスマートフォンアプリについて、一部顧客の個人情報や注文履歴が他のユーザーに表示される状態になっていたと発表した。問題はすでに修正済みという。

Twitter上では、14日頃から「H&Mのアプリで他人の購入履歴が載っている」などの報告が上がっていた。購入履歴や氏名、住所などが見られる状態だったという。

「ハッキングなどによる外部からの被害ではなく、社内で行ったシステム・アップデートに伴うエラーによるもの」(H&M)としている。現在は原因などを調査中で、詳細が分かり次第発表する方針。

セキュリティ関連リストコレクション / Cybersecurity Repositories

ハッカー、ペンテスター、セキュリティ研究者のための素晴らしいリストのコレクションです。

採用合格通知1件を誤って17人に送信、別人に送るミスも - Osaka Metro

大阪市高速電気軌道は、採用管理システムより新卒採用の合格通知を送信したところ、誤った宛先に送信するミスがあったことを公表した。

同社によれば、2022年6月9日に合格者1人へ合格通知を送るところ、誤って採用管理システムから未受験者や他試験の受験者17人に送信するミスがあったという。誤って合格通知が届いた受信者より問い合わせがあり問題が発覚した。

採用管理システムにおいて通知内容を閲覧できないよう設定を変更したが、6人がすでに閲覧していたという。通知には合格者の氏名が記載されていた。

また同問題を受けて調査を行ったところ、合格者1人に対する通知を別の合格者1人に誤送信していたことも判明した。送信時のチェックが甘く、複数によるチェックも行われていなかったという。

同社では、情報が誤送信された合格者に経緯を説明して謝罪。誤送信先に対しても謝罪するとともに合格通知の削除を依頼した。

スニーカーフリマアプリで個人情報275万件が流出か

スニーカーフリマアプリ「SNKRDUNK」が不正アクセスを受け、会員の個人情報が流出した可能性があることがわかった。

同サービスを運営するSODAによると、データベースに対して不正アクセスが行われたことが2022年6月7日に発覚。確認したところ会員情報275万3400件が外部に流出した可能性があることが明らかとなった。

氏名、住所、電話番号、生年月日、メールアドレス、購入情報、ハッシュ化されたパスワードなどが含まれる。10件に関しては口座情報が含まれていた。

約6割の顧客については、流出した項目が生年月日、メールアドレス、ハッシュ化されたパスワードのみに限られる可能性もあるという。

同社では、警察に被害を相談し、個人情報保護委員会へ報告を行った。対象となる会員に対しては、6月15日よりメールにて経緯の報告と謝罪を行っている。

セキュリティ対策としてウェブアプリケーションファイアウォール(WAF)を導入。脆弱性診断や不正アクセスの監視強化などを実施した。引き続き、調査を継続していくとしている。

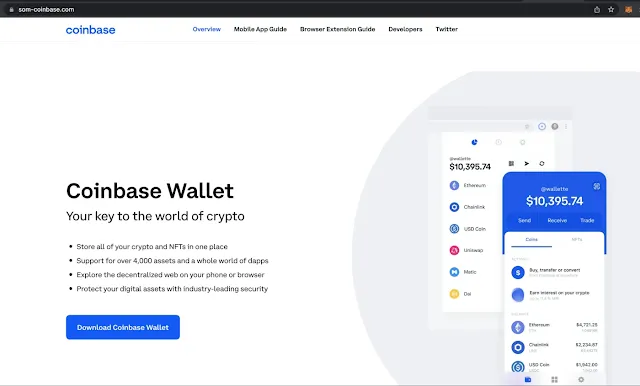

ハッカーがバックドア入りのCoinbaseニセウォレットと、MetaMaskニセウォレットを複製し、暗号通貨を盗む / Hackers clone Coinbase, MetaMask mobile wallets to steal your crypto

セキュリティ研究者は、Coinbase、MetaMask、TokenPocket、およびimTokenサービスのトロイの木馬化したモバイル暗号通貨ウォレットアプリケーションを使用する大規模な悪意のある操作を発見しました。

この悪意ある活動は、2022年3月の早い時期に確認されています。研究者は、この活動をSeaFlowerと名付け、"悪名高いLazarus Groupに次いで、Web3ユーザーを標的とする最も技術的に洗練された脅威 "と表現しています。

最近のレポートの中で、悪意のある暗号通貨アプリは本物のアプリと同じですが、デジタル資産にアクセスするためのユーザーのセキュリティフレーズを盗むことができるバックドアが付属していることを指摘しています。

SeaFlowerの活動の背後にある脅威のアクターは、ソースコード内のコメントの言語、インフラの場所、使用されるフレームワークやサービスなどのヒントから、中国と思われます。

アプリの配布

SeaFlowerの操作の最初のステップは、トロイの木馬化したアプリをできるだけ多くのユーザに広めることです。脅威者は、正規のウェブサイトのクローン、SEOポイズニング、およびブラックSEOの手法によってこれを実現します。

また、ソーシャルメディアチャンネル、フォーラム、マルバタイジングなどでアプリケーションが宣伝されている可能性もありますが、主な流通経路は検索サービスです。

研究者は、Baiduエンジンの検索結果がSeaFlowerの操作によって最も影響を受け、大量のトラフィックを悪意のあるサイトに誘導していることを発見しています。

iOSの場合、サイトはプロビジョニングプロファイルを悪用して、デバイスに悪意のあるアプリケーションをサイドロードし、セキュリティ保護を迂回させます。

プロビジョニングプロファイルは、開発者とデバイスを認可された開発チームに結びつけるために使用されます。プロビジョニングプロファイルは、開発者とデバイスを認可された開発チームに結びつけるために使用され、デバイスをアプリケーションコードのテストに使用することができるため、デバイスに不正なアプリケーションを追加するための強力な方法となります。

バックドア付きアプリ

研究者は、SeaFlowerの作者がどのようにバックドアを仕込んだかを調べるため、アプリをリバースエンジニアリングしたところ、すべてのアプリに類似したコードがあることを発見しました。

iOSのMetaMaskアプリの場合、バックドアコードは、シードフレーズの生成時、および暗号化された形で保存される前に起動されます。つまり、脅威者は、新しいウォレットを作成するとき、または新しくインストールされたアプリに既存のウォレットを追加するときに、パスフレーズを傍受することになります。

バックドアコード内で特定された関数の1つである「startupload」は、シードフレーズを盗み出し、正規ベンダーのものを模倣したドメインに送信する役割を担っています。

例えば、この脅威者は、POSTリクエストを使用して、本物の「infura.io」を装う「trx.lnfura[.]org」にパスフレーズを流出させました。同様に、MetaMaskのオリジナルドメインを模倣した'metanask[.]cc'も使用されました。

関数を隠しているクラスは、base64エンコードアルゴリズムを使用して難読化され、RSA暗号システムで暗号化されています。しかし、鍵はハードコードされているため、解析者はバックドアを解読し、コードをテストし、実行時に検証することができます。

バックドアコードは、Android亜種の悪意あるアプリにそれほど熱心に隠されておらず、研究者はそれほど苦労せずに、より多くの機能にアクセスすることができました。

今回発見されたバックドアで特に興味深いのは、React Native BundleをRCTBridgeのインスタンスに直接注入してJavaScriptを読み込ませている点です。

信頼できる情報源

これらの卑劣な脅威から保護するために、暗号通貨ユーザーは、公式アプリストアや開発者のWebサイトなど、信頼できるソースからのみウォレットアプリケーションをダウンロードする必要があります。

iOSユーザーの場合、iOSやmacOSシステムにあらゆるアプリをインストールすることができるため、リクエストの正当性を確認せずにプロビジョニングプロファイルをインストールしたり受け入れたりすること。

CISOが答えられないといけない質問 / Questions a CISO should be able to answer

「賢者とは、すべての答えを知っている者ではなく、何を問うべきかを知っている者である。

これは単なる記事ではなく、CISOとそのチームのための会話のきっかけとなるものです。情報セキュリティ部門が対処しなければならない重要な質問のリストに対して、あなたはどのような答えをお持ちですか?

もちろん、他にも多くの質問がありますが、これらはセキュリティ・プログラムの基礎に過ぎません。

これらの質問には順番があり、最初の質問に対する答えを持たずに最後の質問に答えることは困難です。

- 情報セキュリティチームの顧客は誰なのか?

- セキュリティを推進する要因は何か?

(これには、ビジネス面、技術面、コンプライアンス面が含まれる) - ビジネス上の重要なセキュリティ目標は何か。これらは、情報セキュリティチームの顧客と合意していますか?

- あなたの組織とそれに依存するシステムをどのようにモデル化していますか?

- 情報を交換する第三者はどこか?

- 保護する必要のある資産の一覧は何か?それらの資産は誰が所有していますか?誰がそれらを管理していますか?

- 脅威やリスクは何ですか?

- あなたが導入しているセキュリティ管理またはプロセスのリストは何ですか?それぞれの成功基準は何ですか?それらが有効であるだけでなく成功していることを、どれくらいの頻度でチェックしていますか?

- 是正が必要なコンプライアンス違反のリストは何ですか?

- あなたのコンプライアンスレベルはどの程度ですか?

- 改善する必要がある脆弱性のリストは何ですか?

- セキュリティ(またはリスク)レベルはどの程度ですか?

- 知識ベースはどのように維持されていますか?

- セキュリティの成熟度はどの程度ですか?

(これは、あなたのセキュリティではなく、セキュリティを維持・向上させる能力を測定するものです) - 情報セキュリティチームの活動をどのように報告していますか?

- 顧客にセキュリティの価値をどのように報告しますか?

- あなたのセキュリティレベルを第三者にどのように証明しますか?

- セキュリティレベルを向上させる(あるいはリスクを低減させる)ために、何を計画していますか?

あなたやあなたのチームが答えを出すのは簡単でしたか、難しかったですか?

もし、これらの質問が簡単すぎると感じたなら、あなたは本当に素晴らしいCISOか、深刻なダンニング・クルーガー症候群に罹っているかのどちらかです。どちらに当てはまるかは、読者の皆さんにお任せします。

「群馬デジタルイノベーションチャレンジ」事業におけるメールの宛先の誤りについて

標記について、次のとおり個人情報(メールアドレス)が第三者へ誤送信される事案が発生しました。今後、このようなことがないよう管理、監督を徹底し、再発防止に万全を期してまいります。

概要

「群馬デジタルイノベーションチャレンジ」事業について、本事業の委託事業者である株式会社上毛新聞社が、参加する児童の保護者に対してメール連絡を行う際、本来「BCC」で送るべきところ、誤って「TO」で送信したもの。

<誤送信された個人情報(メールアドレス)>

(1)「パレイストラ関根」地域ICTクラブ参加者(保護者)9名

(2)「スマイル放課後児童クラブ」地域ICTクラブ参加者(保護者)10名

※(1)、(2)それぞれの参加者間で個人メールアドレスが公開される状態となった。

経過

6月13日(月)

・11時16-17分 個人メールアドレスが公開状態でメール送信(直後に誤送信を覚知)

・11時22分 委託事業者(株式会社上毛新聞社)から群馬県への電話連絡。

委託事業者に対し、メール削除を依頼。

・11時29-42分 委託事業者が、流出した参加者全員に対し、メール削除を依頼。

※6月14日(火)までに、委託事業者が、順次個別で流出した参加者全員に対して電話連絡を完了予定。

今後の対応

県は委託事業者に対し、個人情報の厳正な管理や情報セキュリティ指導の徹底、メール送信時の複数名での確認の徹底等について再度指導・監督する。

登録:

コメント (Atom)