雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

クリーンテックス・ジャパン株式会社 2022年7月8日に発生した不正アクセスに関する調査結果及び確報について 2022年9月6日

株式会社 明治 弊社グループ会社(メイジセイカ・シンガポール)へのサイバー攻撃について 2022年9月1日

[イベント] black hat europe 2022(2022/12/5-8)

mixiで大量アクセスによる異常を検知。サーバー高負荷により閲覧障害が発生。

現在 SNS mixi で障害が発生しておりアクセスしづらい状況が発生しております。ご迷惑をおかけいたしまして申し訳ございません。

復旧まで今しばらくお待ちくださるようお願い申し上げます。

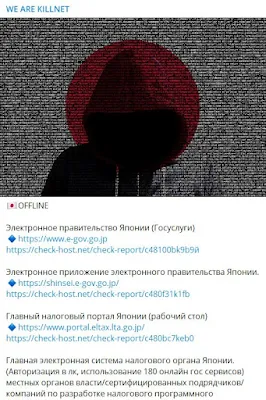

参考:Killnetによる国内サイトへの攻撃示唆についてまとめてみた

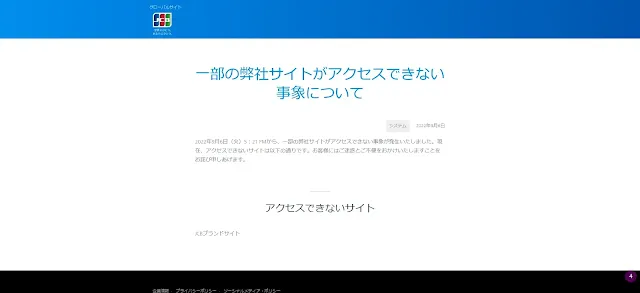

株式会社ジェーシービー 一部の弊社サイトがアクセスできない事象について 2022年9月6日

2022年9月6日(火)5:21 PMから、一部の弊社サイトがアクセスできない事象が発生いたしました。現在、アクセスできないサイトは以下の通りです。お客様にはご迷惑とご不便をおかけいたしますことをお詫び申しあげます。

参考:Killnetによる国内サイトへの攻撃示唆についてまとめてみた

デジタル庁 e-Govへのアクセスができない事象について 2022年9月6日

パスワード管理ソフトウェア会社のLastPass、ソースコードを盗まれる。

"LastPassの開発環境の一部で異常な活動を検出しました。"と同社が発表した告知文が掲載されています。「私たちは、不正アクセスされた開発者アカウントを通じて、LastPassの開発環境の一部にアクセスし、ソースコードの一部とLastPass独自の技術情報を持ち出したと判断しています。弊社の製品およびサービスは正常に動作しております。」"

この事故を受けて、同社は封じ込めと緩和策を実施し、さらに強化されたセキュリティ対策を実施しています。

同社は、大手サイバーセキュリティ会社およびフォレンジック会社に調査を依頼した結果、今回のデータ流出によってユーザーのマスターパスワードは流出していないことを確認しました。

「この事件は、お客様のマスターパスワードが危険にさらされたものではありません。私たちはお客様のマスターパスワードを保存したり、知ることはありません。弊社は業界標準のゼロナレッジアーキテクチャを採用しており、LastPassがお客様のマスターパスワードを知ることもアクセスすることもできないようになっています。ゼロナレッジの技術的な実装についてはこちらをご覧ください」 と続けています。

現時点では、調査の結果、本番環境における顧客データへの不正アクセスは確認されていないとしています。

全世界で3000万人以上のユーザーを持つLastPassは、今後も顧客にふさわしい透明性のあるアップデートを続けていくとしています。

出典:LastPass data breach: threat actors stole a portion of source code