雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

従業員のストレスと、セキュリティにおける内部脅威の関係 / Stress prompts employees to break cybersecurity policies

13万ドルで市民権が得られる「サトシ島」 / Satoshi Island: 'Crypto paradise' where citizenship costs $130,000

週刊OSINT 2022-12号 / Week in OSINT #2022-12

ディープなフェイク検出から衛星画像まで、OSINTの世界からのニュースを少しずつ紹介します。

今回紹介するv7labsの「Fake Profile Detector」のように、試してみたくなるような新しいツールが登場することがあります。しかし、AIが生成したさまざまな写真でそれをテストしているうちに、その正体が見えてきたのです。ただ、ひとつのことをきちんとこなすツールに過ぎないのです。他のツールと同様に、それが何のために設計され、どのように動作するのかを知り、その結果を手動で検証する方法をよく理解しておくことが重要です。もしツールが壊れたり、結論が出なかったり、間違った結果を出したりしたら、調査員がその結果を無視して引き継ぐしかないのですから。読者であるあなたが、このメルマガを見て、検証もせずに、ここで取り上げたツールを使い始める時には、そのことを決して忘れないでください。それはさておき、今号の概要を見てみましょう。

- Fake Profile Detector

- Using Tools

- Scrcpy

- Downloading YouTube Videos

- Farearth Observer

- Satellite Imagery

- Python Tools

前号、Micah Hoffmanは、プロフィール写真の真偽を確認するのに役立つChrome拡張機能のリンクを紹介しました。この拡張機能は、確認が必要な写真のURLをv7labsに送信し、その後、小さなポップアップがその写真が生成されたものか、本物であるかを教えてくれます。この拡張機能は StyleGAN で作成された写真に対してのみ機能することに注意してください。引用します。

”免責事項:このAIモデルは、実際には存在しない人物の偽の顔を生成するために使用されるStyleGAN画像に対してのみ動作します。動画ディープフェイクや顔交換は検出できません。"

ThisPersonDoesNotExist からの写真は問題なく検出されましたが、同じく StyleGAN を使用していると主張する Face Generator からの写真では、いくつかの問題が発生しました。5人の男性と5人の女性の顔をテストしましたが、生成された顔を検出できたのは2回だけでした。このように、StyleGANは完璧なものではありませんので、結果は慎重に判断してください。時間が経てば改善されるかもしれませんが、それに依存するのはやめましょう。

小技: ツールの使い方、頼り方

注意:

タスク自動化ツールを扱う場合、そのプロセスを知ることが重要です。データをその場で取得し、検証可能な方法で保存するための単純なコマンドやツールであれば問題ありません。しかし、ツールやサービスが、ある結論に至った経緯を示すことなく、分析や情報提供をしている場合、オリジナルの調査結果を裏付ける別の情報源を見つけるか、必要な手順を踏んで手作業で検証することが必要です。検証ができない場合は、レポートに追加するかを考える必要があります。常にそのような扱いをするようにしてください。でなければ裏付けとなる証拠、あるいは裁判のための証拠としては不十分と見なされるでしょう。

今回は、一般的なツールの使い方と、それに対する個人的なアドバイスについて書きたいと思います。オープンソースのPythonスクリプトでも、ウェブベースのツールでも、あるいはオンラインサービスやプラットフォームでもかまいません。何を使うにしても すべてを検証してください。

なぜこのようなことを言うかというと、専門家の判断や他の人の矛盾した結果よりも、道具とその結果を信じてしまう人を何度も見てきたからです。そのようなことがないように、必ず検証してください。「検証」という言葉の意味について、Oxford Dictionaryに書かれていることを見てみましょう。

"何かの真実、正確さ、妥当性を立証するプロセス"

もし、あなたがある主張の真実や正確さ、妥当性を求めていないのなら、何を求めているのでしょうか?検証しなければ、調査プロセス全体の重要なステップがスキップされてしまうのです。これは、あなたがTwitterで自分のスキルを誇示したいのか、調査ジャーナリストとして記事を書いているのか、あるいは何らかの法的な立場でこの分野に携わっているのかに関係ありません。調査をするときは、必ずすべてを確認すること。それは通常、人を巻き込むので、根拠のない主張でその人たちを判断するのは、単にあなたの判断ではありません! なぜなら、調査結果が公表されると元に戻せなくなり、その影響は壊滅的なものになるからです。「猫イジメに断固NO!: 虐待動画の犯人を追え」をもう一度見て、南アフリカの無実の男性がどのようになったかに注目してください。

最後に、実際によく目にする失敗例を紹介しましょう。ユーザーは、NamecheckrやInstantusernameなどのオンラインツールを使って、複数のプラットフォームでユーザーを見つけることができるかどうかをチェックすることがよくあります。WhatsMyNameのような、アカウントの存在を確認するのに適したツールでさえ、完全に安全というわけではありません。WhatsMyNameのようなツールで、特定のユーザー名が見つかるウェブサイトのリストが表示されても、そのリストをそのままレポートにコピー・ペーストすることは絶対にしないでください。なぜなら、それらのサイトは、アカウントが存在するという証拠を提供するのではなく、ヒットしそうに見せかけるだけだからです。

ツールやサイトの結果を鵜呑みにせず、すべて検証すること。また、アカウントが存在する場合でも、探している人物と同一人物であることを確認する必要があります。そうしないと、何人も何十人もの人を追いかけてしまうことになります。

ツール: Scrcpy

少し前に、ある方からバーチャルフォンについて、どのように機能しているのか、という質問を受けました。バーチャルフォンをいくつか持っていても、Snapchatのようなアプリを動かすという課題があったりするんです。だから、私は初日からいくつかの物理的な携帯電話を使っています。そして、これまでのところ、私にとって最もシンプルに使えるツールのひとつが、Genymotionの「srcpy」です。これは、接続されているあらゆるAndroidデバイスをキャプチャして制御することができ、画面に表示されているものをそのままキャプチャすることができるんです。

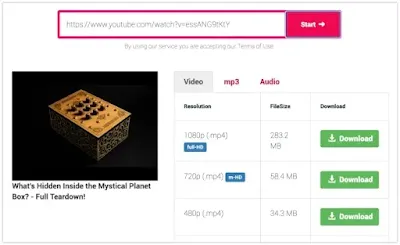

サイト: Downloading YouTube Videos

Zewenは、YouTubeから高画質の動画をダウンロードする方法について、情報を提供しました。URLにppを追加して、youtube.comをyoutubepp.comに変更すると、y2mateというサイトにリダイレクトされ、すぐに好きな画質で動画をダウンロードしたり、音声だけを取り出してMP3としてダウンロードしたりすることができます。

サイト: Farearth Observer

wisdomという人が、OSINTCurious Discordですごいリンクをシェアしていました。Farearth Observerというサイトでは、人工衛星をリアルタイムで追跡しているのですが、その飛行を録画したものへのリンクもあります。任意の記録を選択し、ポップアップすると、都市の人口情報を含む画像が画面上に表示されます。解像度は高くありませんが、ほぼリアルタイムの画像情報が必要な人や、時間つぶしに最適なリソースです。

衛星画像について、Julia Bayerがいくつかの知識とコツを教えてくれました。このTwitterのスレッドでは、光学衛星とレーダー衛星の違いを説明し、誰もが衛星画像の世界に飛び込むことができるサイトやソースを紹介しています。

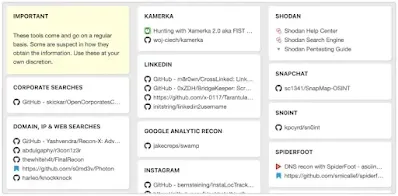

リンク: Python Tools

Ritu GillはCyber Training Internationalでトレーニングを行っており、いくつかのStart.meのページをオンラインで共有しています。そのうちのひとつが、Pythonツールのリストです。実際には'Linux Tools'と呼ばれていますが、ざっと見たところ、これらのほとんどは単にPythonベースのツールで、おそらくWindowsでも問題なく動作することがわかりました。ソーシャルメディアからデジタルアセットまで、あらゆる種類のスクリプトが集められています。

セキュリティ担当者の価値 / How Do I Demonstrate the ROI of My Security Program?

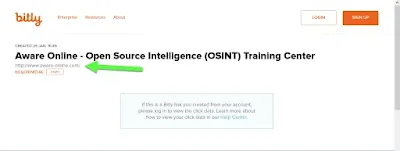

短縮URLの調査 / Investigate shortened URLs

OSINT調査において、短縮URLに遭遇することがある。例えば、そのような短縮URLは次のようなものです:https://bit.ly/3KNfO4K。問題は、このURLがどこにつながっているかということです。そして、これに加えて、そのURLがいつ作成されたかを知りたい場合もあるでしょう。このブログでは、短縮URLを安全に調査する方法について説明します。なぜなら、ただリンクをクリックするだけではいけないからです!

短縮URLとは?

URLとは、"Uniform Resource Locator "の略です。URLは、インターネット上の特定の場所を指します。例えば、URL "www.aware-online.com "は、インターネット上の場所であるウェブサイトを指しています。短縮URLでは、上記よりも短いURLですが、完全に転写されたURLと同じ場所を指しています。例えば、短縮URL「https://bit.ly/3KNfO4K」は、実際には「www.aware-online.com」と同じですが、短く書かれています。

URLを短縮する方法は?

URL短縮をサービスとして提供しているウェブサイトはいくつかあります。例えば、https://bitly.com、https://tinyurl.com、https://tiny.cc、https://cutt.ly、https://www.shorturl.at。

Bitly.comの例

短縮URLを安全に開くには?

リンクをクリックするだけでは危険だということを、皆さんは以前から知っています。確かに、Webサイトの中には、そのWebサイトにアクセスすることで実行/インストールされる悪意のあるソフトウェア(マルウェア)が含まれている場合があります。短縮URLの場合、このリスクはさらに大きくなります。結局のところ、どのウェブサイトに行き着くかはわからないのです。私たちのアドバイスは、まず、短縮URLがどこを指しているのかを確認してから、そのURLにアクセスすることです。その方法については、以下をご覧ください。

短縮URLがいつ作成されたかを知るにはどうしたらいいですか?

短縮URLの完全なURLを調べる方法は、短縮URLを作成するために使用されたウェブサイトによって異なります。例えば、「https://bit.ly/3KNfO4K」というURLに出会ったとします。URLの後に「+」を付けると、そのURLが何を指しているのかが分かります。つまり、得られるリンクは「https://bit.ly/3KNfO4K+」です。このリンク先には、以下のような情報が表示されます。これで、このURLは「https://www.aware-online.com」につながっていることがわかりましたね。

上記のように、短縮URLをどのように展開するかによって、プラットフォームが異なります。以下の表では、ウェブサイトごとに、短縮URLをどのように調査できるかを見ることができます。

| Platform | Shortened URL | Addition | Result URL |

|---|---|---|---|

| Bitly.com | https://bit.ly/3KNfO4K | “+” achter URL | https://bit.ly/3KNfO4K+ |

| Tinyurl.com | https://tinyurl.com/3cpzwmtt | “preview” before domain | https://preview.tinyurl.com/3cpzwmtt |

| Tiny.cc | https://tiny.cc/ugkpuz | “=” after URL | https://tiny.cc/ugkpuz= |

| Cutt.ly | https://cutt.ly/GALu1o0 | “@” after URL | https://cutt.ly/GALu1o0@ |

しかし、プラットフォーム自体がURLを拡張する可能性を提供しない場合はどうでしょうか?その場合は、リンクを拡張してくれる他のウェブサイトを試してみることができます。例えば、これを行うウェブサイトは、Unshorten.It! (https://unshorten.it/)、URL Expander (https://urlex.org/)、CheckShortURL (https://checkshorturl.com/)があります。

最後に、URLを訪問する前に、https://www.virustotal.com のようなサービスを利用するのも有効です。このウェブサイトは、既知のマルウェアについてウェブサイトを分析し、安全にウェブサイトを訪問できるようにします。

2022年3月16日~31日 サイバー攻撃タイムライン / 16-31 March 2022 Cyber Attacks Timeline

準委任契約に基づく報酬請求と善管注意義務違反~準委任で約束した工数を使ったからと言っても仕事内容がクソだと善管注意義務違反になります。~

開発は途中で終わった場合でも、準委任契約に基づく報酬請求はできるが、適切な計画立案・実行ができていなかったとして善管注意義務違反が認められた事例。

事案の概要

イベント企画会社Yは、自社の企画するイベントを管理するためのシステム(本件システム)の開発をXに依頼することとした。

平成28年3月にXは開発に着手したが、その時点では契約書が取り交わされておらず、4月になって、X・Y間で以下の内容(抜粋)の契約書が取り交わされた(本件契約)。

1条2項

本件契約は,Xが(中略)業務に従事する技術者の労働をYに対し提供することを主な目的とし,民法上の準委任契約として締結されるものとする。したがってXは,善良なる管理者の注意義務をもって(中略)業務を実施する義務を負うものとし,原則として成果物の完成についての義務を負うものではないものとする。

3条3項

前各項にかかわらず,Yは,Xの本件サービスの業務遂行義務が果たされていないと判断した場合はその時点でXに改善通達を行い,尚も改善されない場合はその通達以降のサービス料の支払義務を負わない。

X・Y間では、3月の開発業務として約367万円、4月の開発業務として約466万円、5月の開発業務として約933万円の発注書が取り交わされた(代金は支払われていない)。

Yは、5月25日に、開発の遅延等を理由に、本件システムの開発中止を通知した。

Xは、本件契約に基づく報酬請求として、合計で約1766万円を請求し、Yは、反訴として、債務不履行に基づく損害賠償約7000万円(その大部分は逸失利益である。)を請求した。

ここで取り上げる争点

(1)本件契約の性質

(2)債務不履行の有無

裁判所の判断

争点(1)本件契約の性質

Yは、本件契約は請負契約であって、Xは本件システムを完成させる責任を果たしていないから債務は履行されていないと主張していた。

この点について、裁判所は、契約書の文言を中心に次のように準委任契約であるとした。

本件契約は,本件システムの開発を目的としたものであるが,本件契約書1条には,本件契約が民法上の準委任契約として締結されるものであり,Xは,原則として成果物の完成についての義務を負うものではない旨の定めがあり,本件契約書2条には,システムの構築及びプログラム業務並びにこれに付随する業務をXに委託するとの定めがある。そして,Xが開発に着手した時点で本件システムの仕様が明確でなかったことから,Xは,Yに対し,請負契約ではなく準委任契約の形式で契約を締結することを再三要求し,その結果,契約書に準委任契約とする旨が明記され,これに当事者双方が署名押印するに至っている。これらの事情によれば,Yにおいても,準委任契約の形式で本件契約を締結するというXの要求を最終的に承諾したとみるのが自然である。

そうすると,本件契約は,Xが本件システムの完成義務を負わず,準委任契約としての性質を有するものとして締結されたものと認められ,これに反するYの主張は採用することができない。

そして、Xは、契約期間に約束された人員を確保して開発に従事させたことから、本件契約上の事務を履行したと認定し、本訴請求をすべて認容した。

争点(2)債務不履行の有無

まず、Xの義務を次のように認定した。

Xは,コンピューターシステムのプログラミング等を事業とする株式会社であり,開発業務を担当することが可能な企業として本件システムの開発に参画しているところ,開発の着手から間もない時期に開発に必要となる作業項目及び作業期間を示したスケジュール表を作成し,その中で内部設計に分類される「データベース設計」等の3項目を自ら担当することを明らかにしている。Xは,その後も,本件システムの開発に必要となる作業項目や作業期間を明らかにしたタスク一覧やスケジュール表といった文書を作成し,これをYに示している。これらの事情によれば,Xは,本件契約上,本件システムの開発に向けて必要となる作業項目及び作業期間を明らかにした工程表を策定すべき立場にあり,また,④詳細設計においても,相当程度関与することが予定されていたものと認められる。

このようなXの立場や役割に照らせば,Xは,Y又はZから指示を受けた業務を実施する義務にとどまらず,本件契約上の善管注意義務として,本件システムの開発において必要となる作業の内容並びにその作業に必要となる期間及び人員を把握し,適切な工程を示す義務を負っており,相手方から示された仕様の内容が十分でなく,適切な工程を示すことが困難である場合には,仕様を確定する期限を定めるなどの具体的方策を講ずる義務を負っていたと解すべきである。

これらのXの義務履行状況について、おおよそ次のように認定した。

- Xは3月時点で稼働までのスケジュール表を提示したが、仕様確定期限などが示されておらず、仕様が確定していないにもかかわらず、実装と検証を同時に行う内容になっていた

- 3月31日までに行うとされていた103項目のうち、期限までに終えたのは35項目だった

- 4月に再計画されたスケジュールも、検証に充てる期間は十分でなく、再計画後のスケジュールも守られていなかった

- 5月に大量に人員が増強されたが、稼働には至らなかった

としたうえで、

以上によれば,Xが,本件システムの開発において必要となる作業の内容並びにその作業に必要となる期間及び人員を把握し,適切な工程を示したとは認められないから,本件契約における善管注意義務に違反したというべきである。

と義務違反を認定した。ついでに、再委託禁止条項に反して無断で再委託をしていたことについても債務不履行が認定されている。

善管注意義務違反によってYに生じた損害として、Zに対して追加の開発費として支払った費用等の約392万円のうち、仕様確定が遅れたことも遅延の原因であるとして、6割の約235万円を相当因果関係ある損害と認めた(「過失相殺」という用語は判決文で使われていない。)。逸失利益については認めていない。

以上より、本訴請求の全額を認容する一方、反訴請求の一部を認めた。

Shadowserverに自分のASNかCIDRとメアドを登録すると、毎日「無料で」レポートが届きます。

意外と知られていない、お得情報ですが、ネットワーク管理者は自分のASNかCIDRとメアドを以下のサイトに登録すると、毎日「無料で」レポートが届きます。

shadowserver.org/what-we-do/net…

2022年のトップダークネットマーケットリスト / Top Darknet Markets 2022: The Outstanding Performances To Consider Now

ダークネットマーケットは可用性に左右され、これらのダークウェブマーケットの動作に貢献する多くの要因の1つは、その性能です。トップダークネット市場2022は、Torネットワーク内の各市場がそのパフォーマンスを何度も実証しています。そこで、この記事では、2022年のトップダークネットマーケットリストをお届けし、それらが現時点でどのように機能しているかをお知らせします。ただし、始める前に、マーケットプレイスに入るためのルールをすべて守っていることを確認してください。

ダークネットのトップ市場2022年:ベストパフォーマーのリスト

今年のディープウェブマーケット空間におけるベストパフォーマーをすべてリストアップしてみました。これは、今年の最も重要なダークネット市場を見逃さないようにするためであり、また、どこから始めればいいのか判断に迷うことがないようにするためでもあります。

World Market

Dark0de RebornとCartel Marketの撤退騒動に伴い、World Marketは最大のダークネットマーケットとして1位の座に君臨しています。Empire MarketやAlphaBay Marketに慣れ親しんでいる人たちは、このマーケットになじみがあることでしょう。これは、World Marketが、すでに述べた市場と同じ機能とデザインを持っているためです。

最も重要な機能がほぼ全て揃っている機能豊富なマーケットです。マーケットのメインページでは、マーケットのアップデートや頻繁に更新されるニュースを見つけることができます。さらに、あなたはあなたのアカウント、あなたのアカウントのセキュリティ、入札で必要とされるアクションを見つけることができます。

児童ポルノ、売春、武器の販売、ヒットマンのサービスなどは厳しく制限されているようです。

Kingdom Market

Kingdom Marketはとてもモダンで、デザイン要素に一貫性がありながらとても使いやすくなっています。インターフェイスは、必要なナビゲーションオプションをすべて備えたトップバーを備えています。その下には、重要なセキュリティ情報、トップリスト、最新のマーケットニュースなどが表示されます。左側には、すべての市場カテゴリが表示されたナビゲーションバーがあります。その下には、高度な検索クエリが表示されます。フロントページの下部には、受け入れられている暗号通貨の現在の価格のすべてが記載されているリストが表示されます。

Kingdom Marketは、安全に買い物をするために必要な機能をすべて備えた、典型的なダークネットマーケットとされています。BTC、XMR、LTC、ZCashなど、ほとんどの暗号通貨がマーケットで受け入れられています。ウォレットアカウントにそれらすべてを入金することができます。2022年のディープウェブマーケットプレイスは、メッセージの自動暗号化のための従来のPGPサポートを備えています。2FAのログインには、PGPキーを使用することができます。FEは、信頼できる出品者のために利用することもできます。

The Versus Project

The Versus Projectは、コミュニティによって、コミュニティのために構築されてきました。現在、市場のさらなる発展のため、可能な限りバイヤーの方々を取り込んでいます。Versus市場ダークウェブマーケットへの登録は非常にシンプルで簡単です。あなたが必要とするのは、4〜24文字の長さのユーザー名、少なくとも8文字の長さだけでなく、ログインフレーズであるパスワードです。登録が完了するとすぐに、ユーザ名とパスワードの入力を求められ、メインページにリダイレクトされます。ASAP Market

ASAP Marketは、最も重要な2つの点である詐欺的な業者と偽のレビューを識別するシステムを開発したと主張しています。また、ベンダーがマーケットに付加しうる価値を考慮し、ベンダーボンドにもさらに柔軟に対応するとしている。

ASAPの管理者は、Dreadフォーラムで積極的にユーザーと関わり、問題を解決する手助けをする用意があります。時折、動作が少し遅くなることがありますが、平均的なダークネットマーケットより少し多い程度です。

ドラッグに比べ、デジタルグッズの品揃えが豊富な数少ないマーケットです。特に、Fraudのセクションに入ると、その品揃えはかなり豊富です。ASAPダークウェブマーケットを評価する必要があるクールな機能は、そこにアカウントを作成し、ログインすることなく、市場を表示することができるという点です。これは、ウェブサイトにアカウント登録をする価値があるかどうかを事前に判断する機会を提供します。

マーケットプレイスに参加している業者は、他のマーケットプレイスに比べて経験が浅いかもしれませんが、中にはそのマーケット内だけでかなりの売上をあげている業者もます。

合計で約17,000件の出品があり、巨大なマーケットとなっています。出品は、覚せい剤、RC、大麻、ハッシュ、麻薬、ステロイド、バルビツール酸塩、詐欺、ダイエット、エクスタシー、処方、オピオイド、偽造品、解離剤、デジタルグッズ、ベンゾ、精神薬などの多くのカテゴリに分かれています。これらのカテゴリのうち、デジタルグッズが最も多く、次いで詐欺、大麻・ハッシュ、覚せい剤の順となっています。

マーケットプレイスの最も顕著な欠点は、製品を検索するためのフィルターがあまり機能していないように見えることです。しかし、検索ボックスはよりよく機能している傾向があります。

Heineken Express Market

Heineken Express Marketは、ベンゾ、ケタミン、カンナビス、MDMA/XTC、覚せい剤、サイケデリックを扱うドラッグ専門ベンダーです。

また、検索オプションを使って希望の商品を探すことも可能です。また、他のバイヤーが商品をより良く判断できるように、購入した商品に対してフィードバックを残すことができます。

アメリカ、オーストラリア、ニュージーランド、スウェーデン、ノルウェー、クロアチア、トルコ、モロッコ、イラン、カナダでは発送が制限されています。これ以外では、配送に関する制限はありません。

CannaHome Market

CannaHome Marketは、USA同士の市場に特化したダークネットマーケットで、それ以外の国への出荷は禁止されています。2018年に運営を停止していたCGMCマーケットの後継とされ、このマーケットも同じソースコードとデザインを使用しています。大麻とキノコ製品の販売のみを許可しています。

この市場では、管理されたウォレットはなく、コインは2種類(LTCとBTC)が用意されています。

Hydra Market

マーケットの理念のひとつに、「分散型リーダーシップ構造」があります。これにより、もし管理者やベンダー、モデレータの誰かが倒れたとしても、Hydra Marketは複数のリーダーを擁しているため、運営を続けることができるのです。

市場全体はロシア語で書かれています。Hydraのサービス対象国は、ロシア、ウクライナ、ベラルーシ、カザフスタン、アゼルバイジャン、アルメニア、キルギスタン、ウズベキスタン、タジキスタン、モルドバです。それぞれの国は、オブラートと呼ばれる大都市圏の数に細分化されており、ローカル・デッドドロップのような配達を容易にすることができます。あなたはこれらの国の一つからではない場合、あなたはあなたの場所に出荷して喜んでいるベンダーを根気強く探す必要があるかもしれません。

マリファナ、覚せい剤、催眠剤、幻覚剤、エクスタシー、解離剤、アヘン、化学試薬、医薬品、BTCキャッシュアウトサービス、SSH/VPNサービスなど、ほぼすべてのカテゴリにおいて数千ものリスティングを所有しており、2022年のトップダークネットマーケットの1つとなっています。

出品も通常通りカテゴリー別に分かれていますが、特定業者のショップの宣伝に重きを置いています。物理的な商品を受け取りたい場合は、上記のいずれかに所属していることが条件となります。ただし、デジタルアイテムはどこからでも購入することができます。

Cypher Market

このディープウェブマーケットは、それなりの歴史があるようです。この市場は人気が出始めており、スムーズでシンプルな体験を提供し、目立つことを目的としています。この市場では、盗まれたクレジットカードなどのデジタル商品から違法薬物に至るまで、あらゆる種類の商品を見つけることができます。他のダークネットマーケットと同様に、このマーケットプレイスでも、危険物や物質などの販売を制限するいくつかのルールがあります。

出典:Top Darknet Markets 2022: The Outstanding Performances To Consider Now

Kali Linuxによるセキュリティテストの複雑さ / The intricacies of security testing with Kali Linux

[Hakin9 Magazine(H9)]:ダニエルさん、こんにちは。インタビューに応じていただき、ありがとうございます。最近どうですか?読者の皆さんに、ダニエルさんについて教えていただけますか?

こんにちは!お招きいただきありがとうございます。私は人生の大半をIT分野で過ごしてきました。ここ10年ほどは、ほとんどセキュリティの仕事一筋です。執筆、教育、そしてセキュリティの新入生を助けることに忙しく、本当に楽しんでいますよ。

[H9] 先日、最新刊「Advanced Security Testing with Kali Linux」を出版されましたね。この本についてもう少し詳しく教えてください。

もちろんです、ご質問ありがとうございます。"Advanced Security Testing with Kali Linux" (Amazonで購入可能)は、Kali Linuxに焦点を当てた私の7冊目(合計)の本です。要するに、私のKali Linuxシリーズの最後となる本なのです。この本は、私の「Basic Kali」の本が終わったところから始まり、読者をより高度なトピックに深く導いてくれます。MITRE ATT@CK Frameworkの使用、ウェブアプリケーション・ペンテスト、高度なパスワードクラッキング、コマンド&コントロール(C2)フレームワークの使用、攻撃型フォレンジック、そしてIoTデバイスを使ったペンテストについて少し触れています。もう一つの良い点は、この本が700ページ以上あるので、読み終わったら、モニタースタンドとして使ったり、ドアを開けたままにしておくことができることです(笑)。

[H9] なぜ、この本を書こうと思ったのですか?

この本は、実は以前から計画されていたものです。Kaliの基礎編と中級編を書いたとき、すぐに上級編でフォローする計画だったのです。しかし、結局、NetHunterとRaspberry Piのセキュリティの本という2種類の本を書き、Kaliの基礎編を更新してから上級編を書きました。そうなんですよね、ほんの少しの時間のズレなんですよね(笑)。でも、この本を最後に書いたのは、実は良かったんです。この本では、読者から長年にわたって寄せられた多くのトピックを取り上げています。

[H9] この本を書くにあたって、一番苦労したことはなんですか?

一番苦労したのは、私たちの分野は変化が激しいということです。この本は昨年ほぼ完成したのですが、その後、複数のツールに大きな変更があり、いくつかの章を書き直すことになりました。結果的には良かったのですが、当初予定していなかった新しい資料をたくさん追加することになりました。だから、全体としては、時間をかけた甲斐があったというものです。

[H9] この本のためのリサーチはどのようなものだったのでしょうか?

この本は、この分野の初心者や、OSCP(Offensive Security Certified Professional)のような業界のセキュリティ試験を受ける人のために、本当に役立つものにしたかったのです。そこで、先輩ペンテスターやレッドチームのメンバーと、彼らが現場で実際に使っているツールやテクニックについて、多くの時間をかけて話し合いました。試験で扱われる内容もよく調べました。また、合格者がどのようなツールやテクニックを使っているかも調査しました。最後に、私自身の経験から得たことをたくさん盛り込みました。

[H9] この本が他のKaliガイドと違う点は何ですか?

Kali Linuxの本の多くは、同じ内容を何度も取り上げています。私のAdvancedの本では、他の本では扱っていないような、活発に使われているツールやテクニックをたくさん盛り込もうとしました。例えば、MITRE ATT@CKフレームワークの使用に関するセクションがあります。フレームワークそのものだけでなく、Atomic Red Teamsや「Invoke-Atomic」のような、フレームワークのアウトラインを使ってセキュリティをテストするための攻撃的なツールもカバーしています。また、この本はリファレンスガイドとして使ってもらいたかったので、セキュリティの専門家が常に複数のソースから調べているような情報をたくさん盛り込みました。そのため、サイズが大きくなってしまいました(笑)。

[H9] 作家として、文章を書くことはサイバーセキュリティにおいて見落とされているスキルだと思いますか?

ああ、とてもそう思います。最近、非常に優秀な友人と話したのですが、雇用主が面接の一環として使用した模擬ペンテストで、十分な情報が記述できていなかったそうです。技術的なスキルも必要ですが、クライアントとのコミュニケーションやインターフェイスの能力も必要なのです。包括的な「アフター・エンゲージメント」レポートを書けることも、この職業の一部なのです。

[H9] Kali Linuxでペンテストを行う場合、普段は見落とされているようなツールはありますか?

すぐに思い浮かぶのは、コマンド&コントロール(C2)フレームワークです。Kaliは基本的に昔からC2のスタンバイとして「Metasploit」に頼ってきました。Metasploitは素晴らしいプラットフォームですが、現在では多くの異なるC2オプションが利用できます。”The C2 Matrix "というウェブサイトでは、スプレッドシートタイプのインターフェースで、それらの機能を含む多くのC2がリストアップされています。

Metasploitは非常に堅牢で機能豊富なプラットフォームですが、Kaliの開発者は、C2の追加を求める声に耳を傾けてきました。昨年、「Empire」とそのグラフィカル・インターフェースである「StarKiller」が追加され、すでに2つが含まれています。今年のKaliの最新版には、"PoshC2 "が含まれています。

予定通りであれば、今後のリリースで、Kaliの基本インストールにさらにいくつかの機能が追加される予定です。新しい本では、Empire、SharpSploit、SilentTrinity、そしてCobalt Strikeのプロフェッショナル版の概要など、複数のC2の使用について取り上げています。

[H9] セキュリティテストで最も難しいことは何ですか?

一番難しいのは、この分野の進化のスピードが速いことですね。平均して、今「最先端」であるツールやテクニックが、数年後には時代遅れになっていることが多々あります。攻撃者は常に学習し、適応し、攻撃戦略やツールを変化させています。防御者は常にその変化に対応しなければなりません。

機密や知的財産を盗むため、選挙に影響を与えるため、あるいは産業統制を妨害するために国家が国家を攻撃するというサイバーエスピオネージは、大きな問題です。また、最近の出来事を見てみると、サイバー攻撃と通常攻撃を併用する「ハイブリッド戦争」が増えていることが分かります。このような事態はますます増加し、強固なサイバー防衛能力を持たない多くの国々は、国防組織を迅速に構築することに苦慮しています。

[H9] これまでの経験から、上級と中級を分けるものは何だと思いますか?また、上級者であると判断するためのスキルは何ですか?

通常、セキュリティの中級者というと、標準的なツールや戦術を知っていて、実際にクライアントとのセキュリティテストで使えるような人を想像します。上級のセキュリティプロフェッショナルは、次のステップに進み、仕事に必要なツールを実際に作成する人たちだと思います。これは、トップクラスのレッドチームによく見られることです。彼らのツールの多くは、改造またはカスタムメイドされています。また、企業のブルーチームと密接に連携し、彼らがどのように脆弱性を悪用したのか、その問題に対処し修正する方法を教えることができるのです。

[H9] 今後、ペンテストにおいてどのような変化があるとお考えでしょうか?

ひとつは、セキュリティにおける機械学習や人工知能の活用が進んでいることです。私は、政府のセキュリティ特別会議に出席し、現代の攻撃戦略について話を聞くことができました。人工知能とディープフェイクで今開発され、利用可能な作品は、多くの人が考えているよりもずっと進んでいます。将来のある時点で、AIシステムは、AIシステムによって保護されているシステムを攻撃するようになるでしょう。その攻撃は非常に高速で、人間の介入はほとんど不可能になるでしょう。これはエキサイティングなことであると同時に、懸念すべきことでもあります。本当に非常に興味深い時代です

[H9] セキュリティテストの際によくある間違いは何でしょうか?

私が目にする最も一般的な間違いは、無関心であることです。私は、何度も何度も、企業がセキュリティテストチームを使ってセキュリティ評価を行っているのを目にしてきました。そのチームは、システムを悪用して、問題を修正するように報告書を提出しますが、その後、何も行われません。何も変更されないか、ほとんど変更されないのです。特に、社内のテストチームである場合は、その傾向が顕著です。時には、対象となる部門は、他の部門が自分たちを悪者にしたのだと考えることもある。そして、次に予定されているテストでは、同じエクスプロイトが使用され、一部は成功しますが、これはターゲットが真剣に対処せず、問題を修正しなかったためです。

私が考える最大の問題は、十分な訓練を受けたサイバーセキュリティの専門家が非常に必要であることです。拙著「Advanced Security Testing with Kali Linux」で、多くの読者や学生が「次のステップ」を踏み出し、この分野の次のセキュリティ専門家やリーダーになることを後押しできればと願っています。

出典:The intricacies of security testing with Kali Linux – interview with Daniel W. Dieterle

週刊OSINT 2022-11号 / WEEK IN OSINT #2022-11

今週も短いエピソードですが、クールなリンク、IP Geolocation、ワークフローとレポート、そしてクロノロケーションをご紹介します。

今号は、夜間にクロノロケーションを使用するための新しい簡単なツールを紹介します。古代の船乗りが星をナビゲートできたのなら、これと同じことをクロノロケーションに使うことができるに違いない、そう思いませんか?そうですね、ある程度までは絶対に可能です。でも、今週はこれだけではありません。

- Malfrat's OSINT Map

- IP Geolocation

- Obsidian in Your OSINT Work

- Accessibility and Reporting

- Chronolocation With Stars

リンク: Malfrat's OSINT Map

OSINTFrameworkは何年も更新されていなかったので、Twitterユーザーの@MalfratsIndがGitHub上のオリジナルのレポをフォークして作り直し、現在アクティブで調査に役立つリンクで埋め尽くしました。まだ、たくさんのサイトがあるので、もしアイデアがあれば、GitHubのレポにアクセスして、このサイトを成長させてください。

メディア: IP Geolocation

先月、The OSINTCurious Projectに、私が書いたIPアドレスの特定とその精度の低さに関する記事の一つが掲載されました。私は通常、主にサーバーを対象としていますが、そこに書いたテクニックは一般的なものです。そんな中、Half as Interestingが6年前の出来事を描いたビデオを偶然見つけました。これは、IP2Geoデータセットによって提供される位置を盲目的に追うことの危険性についてです。そして、法執行機関でさえも、そのような情報を検証していなかったというのは、衝撃的です。だから、もう一度言いますが、どうかこのような間違いを犯さないように...。検証は重要です! すべてにおいてです。

メディア: Obsidian in Your OSINT Work

Micah Hoffmanはすでに何年も自分の会社を持っていて、MyOSINT.Trainingで素晴らしい教材を提供しています。ここ数週間、彼が取り組んでいることのひとつがObsidianで、以前にも私のニュースレターで紹介したことがあります。数週間前、彼はOSINT調査のためのライブストリームでその可能性を示しました。

記事: Accessibility and Reporting

そしてもうひとつ、Micahについて触れている部分があります。先週、彼は画像の中のハイライトされたボックスを使って遊びました。画像をグレースケールに変換した後、見えるものはあまり残っていませんでした。これは最良のシミュレーションではないかもしれませんが(より良いオプションはコブリスを見てください)、問題はまだ存在しています。最も一般的な問題は、赤や緑の問題で、弱く見えるものから色が全く見えないものまで様々です。そして、赤と緑は、私たちが世界と共有しているこれらすべての画像に使用されている非常に一般的な色であるとしましょう。

先週、Julia BayerがQuiztimeの課題を投稿したとき、私は星やその他の天体の要素を並べるツールを探しに出かけました。「天球図」はいくつかありますが、このツールはシンプルできれいで使い勝手がよいです。月の大まかな位置がわかったら、あとは日付と時間を一致するまで合わせていきます。また、天体を選択すると、その正確な位置と昇る時間、沈む時間を見ることができます。もう一つ、Quiztimeのチャレンジを見て、新しい発見をしました

「あんずの安全標識」「あんずのヘルメット」からのカード情報漏えい

出典:【限定】「あんずの安全標識」「あんずのヘルメット」からのカード情報漏えい

各層ごとの金融資産ポートフォリオ

《ミドルインカム層の資産構成》

・・・自分はいったいどこの層なんだろうというという感じのポートフォリオになってる。

あとはペーパーアセットへの投資額が全然足りていない。

さてどうするか・・・・

ワイシャツのサブスク「Yclean(ワイクリン)」~興味はあるんだけど、ec-cube丸出しのサイトがセキュリティ的にすげー不安~

「Yclean(ワイクリン)」は「1か月分のワイシャツのレンタル&クリーニングをセットで行うサブスクサービス」です。

ワイシャツが毎月20枚届くので、毎日1枚着て、月末に一気に返却すればいいだけというとても楽なサービスです!

洗わずに保管することで、においや汚れが落ちにくくなるのでは?と思ったのですが、洗濯糊に抗菌剤が含まれており、実験の結果問題ないことが検証されているようです!

ただし、雨で濡れてしまったりした場合は乾かしてから保管したほうが良いです!

その他の大きな特徴は下記5つになります!

①自分専用のワイシャツを毎月お届け

ワイシャツ1枚1枚に識別番号がついており、お客様毎にシャツを管理しています。

この管理によって、自分専用のワイシャツが届くことを実現しています。

他の人が来たかもしれないワイシャツを着るのは抵抗がある方も安心ですね!

※契約継続時に合計40枚のワイシャツが割り当てられます。

②ワイシャツは国内最大大手メーカー製

オンワード製(プレミアムプラン専用)及び国内最大大手メーカー製の確かな高品質のワイシャツを提供しています。

ワイシャツは全10種類の中から自由に選択できます。(アソートプランは選択不可)

③クリーニングマイスターと熟練スタッフによる万全なケア

返却されたワイシャツは、専門のクリーニングマイスターが清潔&適切にアフターケアを行います。

落ちない汚れや経時劣化を見つけた場合、新たな専用シャツへ取り換えを無償で行います。

④かかる手間は月1回の「返却」のみ

着用済みのワイシャツは、洗濯せずに専用の回収袋に入れて返却するのみ!

返送料無料なので、備え付けの着払い伝票を使用して返却すればOKです!

対応のコンビニからの返却も可能なので、とても便利ですね!

⑤継続利用期間に応じて、月額費用が安くなっていきます

長く使えば使うほどおトクのサービスです!

下記のように、継続利用の回数に応じて割引額が異なります!

継続利用5~8回:10%OFF

継続利用8~12回:15%OFF

継続利用13回~:23%OFF

JAL、マイルからe JALポイントに交換して航空券などを購入すると毎月5,000 e JALポイントが当たるキャンペーンを実施

交換したe JALポイントは航空券の購入やツアー商品の購入時に利用できる。

エントリーの上、2022年4月1日(金)以降、国内線航空券やJALダイナミックパッケージを購入すると、毎月100名に5,000 e JALポイントが当たるキャンペーンを実施。対象期間は毎月となるため、合計400名に5,000 e JALポイントが当たる。

「JALカードSuica CLUB-A ゴールドカード」、1回32USDでLoungeKeyの利用が可能に

JALマイルを貯めるのに最適なクレジットカードとは?~使い倒せば最大1.45%の還元率を実現~

- 永久不滅ポイント:1,000円=1ポイント=5円相当

- JALマイル(SAISON MILE CLUBに加入)1,000円=10マイル&2,000円=1ポイントの永久不滅ポイントの両取り

- JALマイル:100マイル(1,000円=10マイル)

- 永久不滅ポイント:50ポイント(2,000円=1ポイント)

- JALマイル:100マイル(1,000円=10マイル)

- 永久不滅ポイント:5ポイント(2,000円=1ポイント)=12.5マイル

- JALマイル(SAISON MILE CLUBに加入)1,000円=10マイル&2,000円=1ポイントの永久不滅ポイント&1,000円=1ボーナスポイントの3重取り

- JALマイル:100マイル(1,000円=10マイル)

- 永久不滅ポイント:5ポイント(2,000円=1ポイント)=12.5マイル

- セゾンクラッセ☆6のボーナスポイント:10ポイント(1,000円=1ポイント)=25マイル

- JALマイル:100マイル(1,000円=10マイル)

- 永久不滅ポイント:5ポイント(2,000円=1ポイント)=15マイル(20%増量)

- セゾンクラッセ☆6のボーナスポイント:10ポイント(1,000円=1ポイント)=30マイル(20%増慮)

- 税金などの支払いでもポイントが半分にならない

- プライオリティパスも無料で付帯

東京モノレールを交通系ICカードでタッチするとJALのマイルを獲得できるキャンペーンを実施

東京モノレールでは、2022年3月1日(火)~8月31日(水)まで、対象区間を交通系ICカードで専用の端末にタッチするとJALのマイルが貯まるキャンペーンを実施する。

対象区間は、「モノレール浜松町駅」⇔「羽田空港第3ターミナル駅」「羽田空港第1ターミナル駅」「羽田空港第2ターミナル駅」となる。

降車後、自動改札機を出て、対象の乗車履歴のある交通系ICカードを改札の外にある専用の端末にタッチすると1回20マイルを獲得できる。初回は2倍の40マイルだ。また、6回乗車すると、通常分のマイルに加え、ボーナスマイルとして50マイル獲得できる。なお、6回毎の積算ではないため、12回目でのボーナスマイルはない。

CyberScan:ネットワーク・フォレンジック・ツールキット / CyberScan: Network's Forensics ToolKit | by Mohamed Ben Ali

CyberScan: Network's Forensics ToolKit | by Mohamed Ben Ali

CyberScanは、パケット分析、デコード、ポートスキャン、Ping送信、IPのジオロケーション(緯度、経度、地域、国...)が可能なオープンソースのテストツールです。利用可能OS

- Windows XP/7/8/8.1/10

- GNU/Linux

- MacOSX

インストール

git clone https://github.com/medbenali/CyberScan.git

cd CyberScan/

python CyberScan.py -v

CyberScanは、Pythonバージョン2.6.xおよび2.7.xで動作します。

CyberScanの使い方

CyberScanは、複数のプロトコルのパケットを送信およびキャプチャし、偽造およびデコードして、スキャン、Ping、プローブ、攻撃などのほとんどのネットワークタスクに使用することができます。

ネットワークへのPing送信

CyberScanを使用して、いくつかのプロトコルでping操作を行うことができます。ローカルイーサネットネットワーク上のホストを発見する最も速い方法は、ARPを使用することです。

ARP Ping

$ CyberScan -s 192.168.1.0/24 -p arp

[*] Starting Ping ARP for 192.168.1.0/24

Begin emission:

Finished to send 256 packets.

Received 0 packets, got 0 answers, remaining 256 packetsICMP Ping

その他の場合は、ICMP pingを使用することができます。

$ CyberScan -s 192.168.1.1-254 -p icmp

[*] Starting Ping ARP for 192.168.1.0/24

Begin emission:

Finished to send 256 packets.

Received 0 packets, got 0 answers, remaining 256 packetsTCP Ping

ICMPエコー要求がブロックされた場合でも、TCPを使用することができます。

$ CyberScan -s 192.168.1.1-254 -p tcp -d 80UDP Ping

あるいは、UDP(生きているホストからICMP port unreachableエラーを発生させる)でもよい。ポート0など、閉じられる可能性が高いポートを選ぶことができる。

$ CyberScan -s 192.168.*.1-10 -p udpNetwork Scanning

Port Scanner

CyberSanでは、開始ポートと終了ポートを指定してスキャンすることも、指定せずにスキャンすることも可能です。

$ CyberScan -s 192.168.1.1 -p scan -d 1 -t 100

WARNING: No route found for IPv6 destination :: (no default route?)

[*] CyberScan Port Scanner

[*] Scanning 192.168.1.1 From Port 1 To 100:

[*] Starting CyberScan 1.01 at 2017-07-14 14:00 CEST

[*] Scan In Progress ...

[*] Connecting To Port : 100

[*] Scanning Completed at 2017-07-14 14:00 CEST

[*] CyberScan done: 1IP address (1host up) scanned in 0.32 seconds

[*] Open Ports:

23 TELNET: Open

53 DNS: Open

80 HTTP: Open$ CyberScan -s 8.8.8.8 -p scan

WARNING: No route found for IPv6 destination :: (no default route?)

[*] CyberScan Port Scanner

[*] Scanning For Most Common Ports On 8.8.8.8

[*] Starting CyberScan 1.01 at 2017-07-14 14:03 CEST

[*] Scan In Progress ...

[*] Connecting To Port : 10000 109 110 123 137 138 139 143 156 2082 2083 2086 2087 21 22 23 25 3306 389 546 547 69 80 8443 993 995

[*] Scanning Completed at 2017-07-14 14:03 CEST

[*] CyberScan done: 1IP address (1host up) scanned in 13.11 seconds

[*] Open Ports:

53 DNS: Open

443 HTTPS: Open

Geolocalisation IP

$ CyberScan -s 72.229.28.185 -p geoip

WARNING: No route found for IPv6 destination :: (no default route?)

[*] IP Address: 72.229.28.185

[*] City: New York

[*] Region Code: NY

[*] Area Code: 212

[*] Time Zone: America/New_York

[*] Dma Code: 501

[*] Metro Code: New York, NY

[*] Latitude: 40.7605

[*] Longitude: -73.9933

[*] Zip Code: 10036

[*] Country Name: United States

[*] Country Code: US

[*] Country Code3: USA

[*] Continent: NAAnalyzing and Decoding Packets

CyberScan は pcap ファイルを解析し、イーサネット、IP、tcp、icmp、udp ヘッダーを抽出およびデコードすることができます。

Ethernet Headers

$ CyberScan -f test.pcap -p eth

WARNING: No route found for IPv6 destination :: (no default route?)

----------------------------------------

[*] Packet : 1

[+] ### [ Ethernet ] ###

[*] Mac Destination : 00:1f:f3:3c:e1:13

[*] Mac Source : f8:1e:df:e5:84:3a

[*] Ethernet Type : 2048IP Headers

$ CyberScan -f test.pcap -p ip

WARNING: No route found for IPv6 destination :: (no default route?)

----------------------------------------

[*] Packet : 1

[+] ###[ IP ] ###

[*] IP Source : 172.16.11.12

[*] IP Destination : 74.125.19.17

[*] IP Version : 4

[*] IP Ihl : 5

[*] IP Tos : 0

[*] IP Len : 79

[*] IP Id : 56915

[*] IP Flags : 2

[*] IP Frag : 0

[*] IP Ttl : 64

[*] IP Protocol : 6

[*] IP Chksum : 18347

[*] IP Options : []

[*] IP Dump :

0000 45 00 00 4F DE 53 40 00 40 06 47 AB AC 10 0B 0C E..O.S@.@.G.....

0010 4A 7D 13 11 FC 35 01 BB C6 D9 14 D0 C5 1E 2D BF J}...5........-.

0020 80 18 FF FF CB 8C 00 00 01 01 08 0A 1A 7D 84 2C .............}.,

0030 37 C5 58 B0 15 03 01 00 16 43 1A 88 1E FA 7A BC 7.X......C....z.

0040 22 6E E6 32 7A 53 47 00 A7 5D CC 64 EA 8E 92 "n.2zSG..].d...TCP Headers

$ CyberScan -f test.pcap -p tcp

WARNING: No route found for IPv6 destination :: (no default route?)

----------------------------------------

[*] Packet : 1

[+] ###[ TCP ] ###

[*] TCP Source Port : 64565

[*] TCP Destination Port : 443

[*] TCP Seq : 3336115408

[*] TCP Ack : 3307089343

[*] TCP Dataofs : 8

[*] TCP Reserved : 0

[*] TCP Flags : 24

[*] TCP Window : 65535

[*] TCP Chksum : 52108

[*] TCP Urgptr : 0

[*] TCP Options : [('NOP', None), ('NOP', None), ('Timestamp', (444433452, 935680176))]

[*] TCP Dump :

0000 FC 35 01 BB C6 D9 14 D0 C5 1E 2D BF 80 18 FF FF .5........-.....

0010 CB 8C 00 00 01 01 08 0A 1A 7D 84 2C 37 C5 58 B0 .........}.,7.X.UDP Headers

$ CyberScan -f test.pcap -p udp

WARNING: No route found for IPv6 destination :: (no default route?)

----------------------------------------

[*] Packet : 1

[+] ###[ UDP ] ###

[*] UDP Source Port : 54639

[*] UDP Destination Port : 53

[*] UDP Len : 47

[*] UDP Chksum : 30084

[*] UDP Dump :

0000 D5 6F 00 35 00 2F 75 84 13 A2 01 00 00 01 00 00 .o.5./u.........

0010 00 00 00 00 04 65 38 37 32 01 67 0A 61 6B 61 6D .....e872.g.akam

0020 61 69 65 64 67 65 03 6E 65 74 00 00 01 00 01 aiedge.net.....ICMP Headers

$ CyberScan -f test.pcap -p icmp

WARNING: No route found for IPv6 destination :: (no default route?)

----------------------------------------

[*] Packet : 1

[+] ###[ ICMP ] ###

[*] ICMP Type : 3

[*] ICMP Code : 3

[*] ICMP Chksum : 5296

[*] ICMP Id : None

[*] ICMP Seq : None

[*] ICMP Dump :

0000 03 03 14 B0 00 00 00 00 45 00 00 43 C1 80 00 00 ........E..C....

0010 40 11 4A FC AC 10 0B 01 AC 10 0B 0C 00 35 E7 E8 @.J..........5..

0020 00 2F 00 00 ./..