- ネットワークセキュリティ監視ツール: Zeek

- オープンソースのアンチウイルスソフトウェア: ClamAV

- 脆弱性スキャン: OpenVAS

- インシデント対応プラットフォーム: TheHive

- オープンソースのセキュリティアプライアンス: PFSense

- 分析プラットフォーム: Elastic

- エンドポイント可視化ツール: Osquery

- パケットキャプチャ・検索ツール: Arkime

- XDR(拡張検知・応答)およびSIEM(セキュリティ情報・イベント管理)プラットフォーム: Wazuh

- SIEM(セキュリティ情報およびイベント管理)プラットフォーム:Alien Vault Ossim

- フォレンジックおよびインシデント対応ツール: Velociraptor

- 脅威インテリジェンス情報共有・連携プラットフォーム: MISP project

- セキュリティオペレーティングシステム: Kali Linux

- セキュリティオペレーティングシステム: Parrot

- アイデンティティおよびアクセス管理(IAM)プラットフォーム: OpenIAM

- マルウェア分析: Yara

- 仮想プライベートネットワーク(VPN)ツール: Wireguard

- ホスト型侵入検知システム (HIDS): OSSEC

- 侵入検知/防止システム(IDS/IPS): Suricata

- セキュリティオーケストレーション(SOAR)プラットフォーム: Shuffler

- フィッシング対策:Phish Report

- ログ管理プラットフォーム: Graylog

- DevOps/Infrastructure as Code (IaC) スキャンツール: Trivy

- エンドポイント検出および応答 (EDR) プラットフォーム: OpenEDR

- 侵入テストツール: Metasploit

- ネットワークマッピングおよびセキュリティスキャンツール: NMAP

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

オープンソースのサイバーセキュリティツール26選

NewsDeckの紹介

IHG One Rewardsガイド

- 有料宿泊でのポイント獲得(ただし、オンライン旅行代理店を通じて宿泊を予約した場合は対象外)。

- 無料宿泊特典の予約にポイントを充当。

- IHGホテルで多く宿泊すると、エリートステータスを獲得可能。

- エリートステータスは、シルバーから最上位のダイヤモンド・エリートまであり、ステータスが高いほど、より多くの特典を得ることができる。

- 提携クレジットカードは、ポイントを貯めたり、エリートステータスを獲得するために利用することができる。

- 特典宿泊に必要なポイント一覧表が無く、特典宿泊の予約に必要なポイント数は変動します。

- IHGには、IHGアンバサダーと呼ばれる有料のエリートステータス層があり、年間200ドルで購入可能。

- エリート会員はもれなく特典宿泊割引を利用できるようになり、これはIHGワンリワード独自の特典。

- ブランド固有のステータスとして、インターコンチネンタルロイヤルアンバサダーとキンプトンインナーサークルの2つの招待制のステータスがある。

- アワードの必要ポイントは、スタンダードルームに適用されます(「スタンダード」の定義はホテルによって異なります)。

- ポイント+キャッシュレートは、ポイントを効率的に購入する方法です。Points + Cash料金でご予約いただくと、現金の自己負担で特典宿泊のためのポイントが購入されます。ポイント+キャッシュのご予約を後でキャンセルされる場合、無料宿泊特典のご予約に必要だったポイント数が払い戻されます。

- Points + Cash料金のセールは、ポイント購入の良い機会になることがあります。IHGでは、ポイント+キャッシュ料金の現金部分のセールを行うことがあり、その際には、現金部分が1ポイントあたり半セントまたはそれ以下でポイントを購入するのを目にすることがあります。

- 確認済みのスイートアップグレード(2022年のIHGワンリワードの刷新で追加された特典)は、まだ特典宿泊に適用できません。

- シルバー会員:10泊

- ゴールド会員:20泊またはエリート資格対象ポイント40,000ポイント

- プラチナ会員:40泊またはエリート資格対象ポイント60,000ポイント

- ダイヤモンドエリート:70泊またはエリート資格取得ポイント120,000ポイント

- インターコンチネンタルアンバサダー:年間200ドル

- インターコンチネンタル ロイヤル アンバサダー。招待状が必要です。

- キンプトンインナーサークル:招待者のみ

- エリート会員の宿泊数は、現金または特典付きの宿泊で獲得できます。 IHGプレミア/プレミア・ビジネス/トラベラー・クレジットカードを持っている場合、3泊の特典を予約の際、4泊分を予約すると4泊目無料が無料になる。さらに1泊分のエリート宿泊を獲得することが可能です。

- オンライン旅行代理店での予約では、エリートナイトは獲得できません。 例えば、Expediaで予約した場合、エリートナイトのクレジット(またはポイント)は加算されません。

- エリートステータスは利用金額に応じて獲得できる。各ステータスレベルでは、ホテルでのクォリファイングナイトまたはエリートクォリファイングポイントが必要。これらのポイントは、ホテルでの有料宿泊を通じて獲得可能。

- 新たに強化されたオン・プロパティ・ベネフィット。

- コンプリメンタリー・アップグレード(プラチナおよびダイヤモンド特典):これは新しい特典ではありませんが、IHGはこの特典が今後より良く実施されるように、加盟ホテルへの教育をより良く行うことに苦心していると伝えています。 無料アップグレードにはスイートルームも含まれますが、ホテルが提供しなければならないものではありません。

- ポイントまたはドリンク/スナックウェルカムアメニティ(プラチナベネフィット):チェックイン時にポイントまたはドリンク/スナックを選択。

- 無料朝食ウェルカムアメニティ(ダイヤモンド特典):ダイヤモンド・エリート会員の方は、ほぼすべてのホテルで朝食が無料になります。 IHGでは、すでに朝食を提供しているリミテッドサービスブランド、キャンドルウッドスイーツ、ホリデイ・イン クラブバケーション、インターコンチネンタルアライアンスリゾート(ラスベガスおよびマカオ)、ミスター&ミセス・スミスの施設は除外されています。

- アーリーチェックイン(プラチナおよびダイヤモンドベネフィット):多くのホテルがこれを尊重してくれるなら、これは貴重なものになるかもしれませんが、この特典は「空室状況により」ということです。

- 午後2時のレイトチェックアウト(全会員):ハイアットやマリオットがリゾートホテル以外のホテルでトップクラスのエリートにレイトチェックアウトを保証しているのと違い、IHGではこの特典は「空室状況により」です。

- 同じ日程で複数の客室を予約した場合、エリートナイトクレジットは1室分のみ加算されます。 とはいえ、最大9室までポイントを獲得することができます。このため、団体旅行を定期的に計画されている場合、IHGが最適な選択肢となります。

- IHGのプラチナステータス:自動的に提供されるIHGクレジットカードを持ってない人に最適です。

- 週末の宿泊が無料:インターコンチネンタルホテルズ(インターコンチネンタルアライアンスリゾーツを除く)で週末にアンバサダーウィークエンド料金で有料宿泊する際の2泊目に適用されるものです。 無料宿泊は、アンバサダープログラムに入会後すぐに利用できます。無料宿泊特典は12ヵ月に1度のみ発行されます。 インターコンチネンタル アンバサダーのステータスを持つ会員にのみ有効です。 週末とは、金曜日、土曜日、日曜日を指します。ただし、中東のホテルでは、木曜日、金曜日、土曜日を週末とする場合があります。

- 客室アップグレードの保証:有料宿泊の場合、1カテゴリー分の客室アップグレードが保証されます。 アップグレードにはスイートルームが含まれますが、最初からラウンジアクセス付きの部屋を予約していた場合を除き、ラウンジアクセスは含まれません。 特典宿泊の場合は、部屋のアップグレードは保証されません。

- 午後4時までのレイトチェックアウト

- 1滞在につき$20の飲食クレジット:インターコンチネンタルホテルのほとんどのレストラン、バー、ミニバーで使用可能。インルームダイニング(変)には適用されません。

- 無料のミネラルウォーター

- 無料のインターネットサービス

- 2カテゴリールームへのアップグレード

- クラブインターコンチネンタルラウンジの無料利用(またはフルブレックファースト2名分無料)

- IHGホテルでの無料宿泊。1泊70,000ポイントまでのホテルで利用可能

- 到着日の午前10時までのアーリーチェックイン保証

- 1泊につき50ドル、1回の滞在で最大200ドルのミニバークレジット

- 到着日にフルーツ、スイーツ、スナックから選べるウェルカムアメニティの提供

- アメニティまたはデスティネーション料金の免除

- 2名で宿泊でもシングルルーム料金

- 24時間前までの予約で、空室保証

- あるレベルのステータスを獲得しても、次のレベルに到達するのに役立つわけではありません。たとえば、IHGリワーズクラブ プレミア クレジットカードでプラチナステータスを獲得した場合、ダイヤモンドエリートステータスには、ステータスがまったくない人と同じくらい遠くなります。ダイヤモンドステータスに到達するには、70泊、120Kポイント、または対象のクレジットカードでの40Kドルのお支払いのいずれかが必要です。次のレベルアップのためのクレジットはありません。

- 他のホテルグループと異なり、IHGには生涯エリートステータスがありません。

【セキュリティ事件簿】早稲田大学 スチューデントダイバーシティセンター 異文化交流センター 個人情報が閲覧できる状態になっていたことに関するお詫び 2022年12月27日

- 上記設定により、ICC から通知したリンクから回答した者が回答結果後に表示される「前の回答を表示」というリンクをクリックすると、自分以外のイベント参加当選者の回答も閲覧できる状態となります。

富士通株式会社 FENICSインターネットサービスに関するネットワーク機器からの不正な通信について 2022年12月23日

週刊OSINT 2022-47号

今週は、TipsとTryHackMe、Steamとスクリプト、そしてOSINTの世界からのその他の事柄に飛び込みます。

- TryGeolocateMe

- Steam OSINT

- Bash Scripting

- Practical OSINT

- Instagram Metadata

|

| User info on Steam |

|

| Listing of commenters |

メディア: Bash Scripting

OSINT道場は、LinuxとMacOSの標準的なスクリプト言語であるbashスクリプトに関する短いビデオを作成しました。この小さなチュートリアルでは、複数のユーザー列挙ツールを実行し、すべての情報をテキストファイルに保存するスクリプトを作成する方法を学びます。このような小さなスクリプトは、情報収集のプロセスをスピードアップするだけでなく、特定のツールの実行を忘れることがないようにすることも可能です。

メディア: Practical OSINT

Matt AshburnとゲストのBrian FullerはMercyhurst UniversityでRidge College of Intelligence Studies and Applied Sciencesのオペレーションディレクターを務めています。このポッドキャストでは、BrianがOSINTの現場から得た実践的なヒントについて話している。このエピソードがもっと長ければ良かったのですが、それでも運用上のセキュリティのようなものについての良いヒントがあります。例えば、異なるタイムゾーンに注意を払うとか、特定のターゲットを訪問する前後に他のサイトを訪問することを確認するといった、非常に基本的なことを学ぶことができます。Authentic8によるNeedleStackの素晴らしいエピソードをもう一つご紹介します。

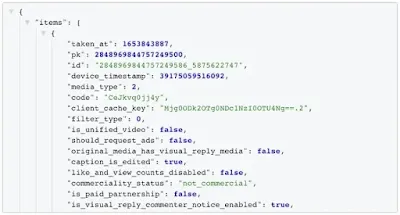

小技: Instagram Metadata

数ヶ月前まで、Instagramの投稿のJSONデータは、URLに何かを追加することで取得することが可能でした。その後、動かなくなり、いくつかの回避策がありました。しかし最近、新しく少し編集したバージョンを投稿している人を見かけましたが、これは魅力的に機能しますよ。

{IG URL}/?__a=1&__d=1

__d=1の追加は、Instagramの「デスクトップ」バージョンで作業していることを伝えるためのパラメータだと思われます。手元に古い例がないのですが、送り返される情報量も以前より多く含まれているようです。

2023年のフライト計画 ~JALワンワールド特典航空券の活用~

2023年のフライト計画を立ててみた。

2022年から海外発券を始めたため、バンコク行きのチケットが既にある状態で、その続きをどうするかを考える。

最初はそのまま有償チケットのJALバンコク発券でアメリカに行ってみようと思っていたのだが、見た感じ予約変更ができない感じのチケットだったため、保留にしていた。

|

| バンコク発アメリカ行きのJAL便の費用感 |

一方でマイル(JAL)を見ると17万マイルくらい溜まっている。

直近の有効期限は2025年なので余裕と思っていたのだが、マイルの有効期限は3年なので、直近の有効期限が2025年ということは2025年に17万マイルほぼすべて有効期限が来るということ認識した。

2022年に12万マイル消化したので、しばらくは貯めないといけないと思っていたが、武漢ウイルスの影響で蓄積がだいぶ進んでいたらしい。

海外発券航空券の条件もあまりよろしくないことから、2023年は特典航空券で発券することにした。

どこに行くかだが、実はあることがしたくてハワイに行こうと思っている。

そんな訳で今回はバンコク発券で日本、ハワイを満喫し、バンコクに戻るワンワールド特典航空券を発券してみる。

ちなみに発券済みの有償航空券(海外発券)の残りは以下となる

・HND-FUK(往復) @JAL ※2023年3月予定

-BKK-HNDの往復と、BKK-HND-FUKの往復料金がほとんど同じだったため、オマケで福岡旅行を追加していた。

・HND⇒BKK @JAL ※2023年4月予定

ランサム感染時にデータ復旧という手段は期待できないが、一縷の望みを託すならどの業者がいいのか?

組織の情報システムがランサムウエアに感染した場合、①身代金を払って復旧させる か、②身代金を支払わずにバックアップから復旧させるかの選択を迫られる。

ちなみに身代金を支払った場合、ランサムウエアギャングが金払いが良いことを知ってしまうため、その後同じ業界が狙われることとなる(この例が2022年後半に多発した医療業界のランサムウエア被害である)

残念ながらその発端は徳島県の某病院とされているが、更に詳しく中身を見ていくと、病院が支払ったわけではなく、病院から委託を受けたデータ復旧業者がこっそりとランサムウエアギャングに身代金を支払い、病院には「独自技術で復旧した」と報告していたらしい。

実はここまで整理すると第三の選択肢があることが分かる。

それは、③データ復旧業者への依頼

である。

データ復旧業者に依頼することでランサムウェアに暗号化されたデータの複合ができるのか?

答えはNoである。

Noなのだが、クライアントから7000万くらい引っ張って、そこから300万くらいを身代金として支払い、複合化キーをゲットして「独自技術で復旧した」と言い張る悪徳復旧業者が存在するらしい。

医療業界はITの運用管理をベンダーに丸投げする文化が強いらしく、クライアントが無知すぎるのも問題なのだが、業界としての自浄作用も求められるところでもある。

でも一縷の望みを託して復旧可否を確認したい場合は、どの業者に相談すればいいのか?

先日、「日本データ復旧協会」なるものの存在を知った。

こういうところの会員企業に相談すれば、少なくとも裏でこっそりランサムウエアギャングに身代金を支払うという蛮行は無いはずである。

ランサムウエアギャングへの身代金支払いは某国の核ミサイル開発に資金援助しているのと同義なので、国賊的な行為と個人的には考えている。