Hettyは、セキュリティ研究のためのHTTPツールキットです。Burp Suite Proのような商用ソフトウェアに代わるオープンソースとして、情報科学やバグバウンティコミュニティのニーズに合わせた強力な機能を提供することを目指しています。

機能紹介

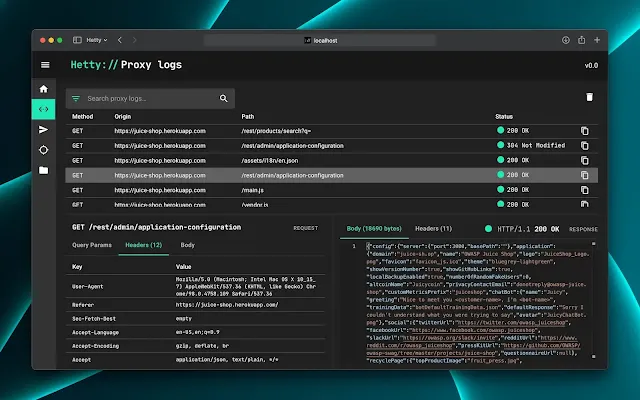

- マシンインザミドル(MITM)HTTPプロキシ、ログと高度な検索機能付き

- 手動でリクエストを作成/編集し、プロキシされたリクエストを再生するためのHTTPクライアント

- スコープをサポートし、作業の整理整頓を支援

- 使いやすいWebベースの管理インターフェイス

- プロジェクトベースのデータベースストレージにより、作業の整理整頓を支援

コミュニティ

インストール

Hettyのインストールとアップデートは、パッケージマネージャを利用するのが一番手っ取り早いです。

LINUX

sudo snap install hetty

WINDOWS

scoop bucket add hettysoft https://github.com/hettysoft/scoop-bucket.git

scoop install hettysoft/hetty

または、GitHubからあなたのOSとアーキテクチャに対応した最新リリースをダウンロードし、バイナリを$PATH内のディレクトリに移動することも可能です。あなたのOSがいずれかのパッケージマネージャで利用できない場合や、GitHubのリリースに記載されていない場合は、ソースからコンパイルするか、Dockerイメージを使用することができます。

実行

インストールしたら、コマンドラインからHettyを起動します。

hetty

何もオプションを付けずに起動すると、このようになります。

- ディスクに格納されるルート CA 証明書と秘密鍵を作成する。

~/.hetty/ - BadgerDB データベースを作成し、ディスクに格納する。

~/.hetty/db/ - リッスンするHTTPサーバーを実行します。

0.0.0.0:8080, 管理画面のプロキシおよびサービスに使用されます

以下のようなコンソール出力が表示されるはずです。

2022/03/01 11:09:15 INFO [main] Hetty (v0.5.1) is running on :8080 ...2022/03/01 11:09:15 INFO [main] Get started at http://localhost:8080これで、http://localhost:8080、管理画面にアクセスできるようになります。