雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

ウェブページからコピペすると、ハッキングされる可能性があります / Don't copy-paste commands from webpages — you can get hacked(転載)~まずテキストエディタに張り付ける~

オープンソースcURLの作者、某大企業から「24時間以内にこの質問に答えるように」との無礼なメールを受け取る

publickey1.jp/blog/22/curl24…

I think maybe this serves as a good example of the open source pyramid and users in the upper layers not at all thinking of how the lower layers are maintained.これは、オープンソースのピラミッドの良い例だと思う。上位層にいるユーザーは、下位層がどのようにメンテナンスされているかについて全く考えが及ばないのだ。

実録:ランサムウエアに感染するとこうなるvol.2(転載)~サイバー攻撃に地方とか田舎とかは関係ない~

ランサムウェア、徳島県の病院から学ぶこと (アーカイブ)

四国山地をつらぬく吉野川沿いにひらけた人口8千人ほどの徳島県つるぎ町。手延べそうめんの里で知られる静かな中山間地域の病院がいま、サイバー攻撃を受け、困難と立ち向かっている。

2021年10月31日未明、ランサムウェア(身代金ウイルス)によって、患者の診察記録を預かる電子カルテが失われるなど甚大な被害を被った。

日本におけるランサムウェアの被害で、住民生活を脅かす深刻な事態に発展した初のケースとみられる。

セキュリティインシデントやシステムトラブルといえば、組織の情報システム担当者が事案に対応するのが一般的だろう。

ところが病院は、全職員が一丸となって復旧に向けて動いた。

それは、災害対策本部に掲げられた「基本方針」からも読み取れた。

「今いる入院患者を守る」

「外来患者は基本的に予約再診のみ」

「電カル(電子カルテ)復旧に努める」

「皆で助けあって乗り切ろう!」

例えば、200台近くあるパソコンがランサムウェアに感染しているかどうかのウイルスチェック。システム担当者が簡単なチェック表を作り、看護師や事務職員がそれを見ながら手分けして作業した。

「感染洗い出し作業作戦」と銘打ち、その結果、40台近いパソコンの感染を1日で見つけた。感染したパソコンは、赤い丸のシールを貼って、対策本部に運び込み「隔離」した。

院内の医療機器のチェックや、被害を受けたサーバーの調査依頼、外部ベンダーとのやりとりなど、やらなければならないことは山ほどあった。

病院はベッド数が120床の中規模病院だ。システム担当者が1人で、全てを切り盛りしていた。だが今回のような未曾有の脅威に対し、1人で対処することは到底不可能だった。

システム担当者によれば、病院全体のシステムが停止するという事態は初めて。むろん、サイバー攻撃の被害を経験したことも生まれて初めてだった。

「1人で作業をしていたら間違いなく心が折れていました」というシステム担当者は、病院一丸となって困難に立ち向かう体制に感謝していると語った。

一方で、人命に直結する病院のシステムが1人で支えられていたという事実は、大きな課題と言える。機器の調達からシステムトラブルなど、すべてをこなす必要があり、自ずとベンダーに任せてしまう傾向が出てくる。

今回、ランサムウェアに感染したきっかけは、完全に特定できていない。ただ取材を進めると、「外部のインターネットと切り離している」という病院内のネットワークに、複数のVPN機器が接続されていたことがわかった。

多くはベンダーが設置した、リモートメンテナンス用の機器だった。管理については設定も含め、ベンダー側に任せていた、とシステム担当者は説明した。

システム担当者が1人という背景事情には、病院経営の構図も関係しているようだ。収入は国が定める診療報酬に依存しているため、病院の規模や診療科によって自ずと上限が見えてくる。

つまり、安定した病院経営を目指すためには、事務部門やバックオフィスを効率化せざるを得なくなる。

同じような事情は、日本中の病院が抱えている。

ダークウェブにおける主要通貨と簡単な紹介

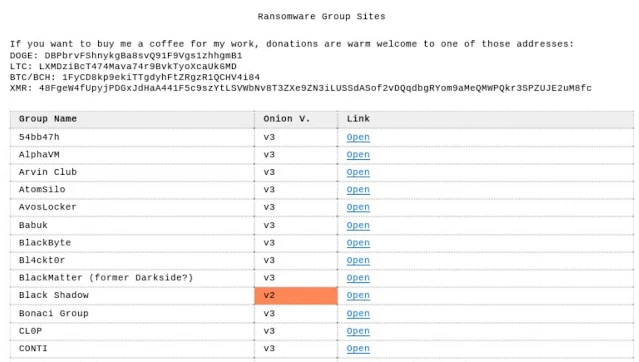

世の中、ランサムウェアによる被害が広がっているが、そのランサムウェアギャングのサイトを一覧化したサイトを見つけた。

このリンクに飛ぶと実際のランサムウェアギャングの公式サイトに遷移する。

12月に某日本企業の機密情報をハッキングしたと称する、あるランサムウェアギャングのサイトに遷移すると、実際に窃取した情報が公開されており、少し背筋が凍った。

今日はランサムウェアの話ではなく、一覧サイトのトップに書かれている寄付について。

ダークウェブにおける基軸通貨はビットコイン(BTC)と思っていたのだが、意外にも受け付ける通貨の種類が増えていて驚いた。また、準基軸通貨と思っていたイーサリアム(ETH)では寄付を受けてけていなかった点も少し驚いた。

まず最上位に記載されていたのがDOGEコイン。仮想通貨ランキング12位の通貨

DOGECOIN(DOGE)は、インターネット上で人気のミーム(インターネットを通じて人から人へと、通常は模倣として拡がっていく行動・コンセプト・メディアのこと)「doge」をベースに、柴犬をロゴにあしらったコインです。オレゴン州ポートランドのBilly Markus氏とオーストラリア・シドニーのJackson Palmer氏によって作られたオープンソースのデジタル通貨で、2013年12月にLitecoinからフォークされたものである。Dogecoinの作成者は、犬のミームをベースにしていることから、Bitcoinのコアな利用者を超えてより大きな魅力を持つ、楽しくて軽快な暗号通貨として構想していたのである。テスラCEOのイーロン・マスクは、Dogecoinがお気に入りのコインであるというツイートをソーシャルメディアに何度か投稿している。

次がLTCコイン。仮想通貨ランキング18位

ライトコイン(LTC)は、ブロックチェーン技術のユニークな特性を活用し、高速で安全かつ低コストの決済を提供するために設計された暗号通貨です。

この暗号通貨はビットコイン(BTC)のプロトコルをベースに作られましたが、使用するハッシュアルゴリズム、ハードキャップ、ブロック取引時間、その他いくつかの要素で違いがあります。ライトコインはブロックタイムが2.5分と短く、取引手数料も極めて低いため、マイクロトランザクションやPOS決済に適している。

ライトコインは2011年10月7日にオープンソースのクライアントがGitHubで公開され、その5日後の10月13日にライトコインネットワークが稼動した。それ以来、ライトコインは爆発的に普及し、取引先にも受け入れられ、時価総額でトップ10に入る暗号通貨として君臨している。

ライトコインは、元グーグル社員のチャーリー・リーによって作られた。チャーリーは、ライトコインを「ビットコインのライト版」と位置づけ、ビットコインと同じ性質を持つが、より軽量であることを特徴とする暗号通貨を目指した。

次がビットコイン(BTC)、ビットコインキャッシュ(BCH)。ビットコインは有名なので割愛。ビットコインキャッシュ(BCH)について説明する。ちなみにBCHはランキング24位

ビットコインキャッシュは、高速決済、マイクロフィー、プライバシー、高い取引容量(ビッグブロック)を備えた健全なグローバルマネーを目指すピアツーピアの電子キャッシュシステムです。ドル紙幣などの物理的なお金が支払われる人に直接手渡されるのと同じように、ビットコインキャッシュの支払いは、ある人から別の人へ直接送られます。

パーミッションレスで分散型の暗号通貨であるビットコインキャッシュは、信頼できる第三者や中央銀行を必要としません。従来の不換紙幣とは異なり、ビットコインキャッシュは銀行や支払処理業者などの金銭的仲介者に依存しません。取引は、政府や他の中央集権的な企業によって検閲されることはありません。同様に、資金を押収したり凍結したりすることもできません。なぜなら、金融サードパーティはビットコインキャッシュネットワークをコントロールできないからです。

最後がモネロ(XMR)。ランキング45位。

Moneroは2014年に発売されましたが、その目的はシンプルで、匿名性を保ったまま個人で取引ができるようにすることです。BTCは個人の身元を隠せると一般的に考えられていますが、ブロックチェーンは透明性が高いため、支払いの元をたどるのは簡単なことが多いのです。一方、XMRは高度な暗号技術を用いることで、送信者も受信者も不明瞭になるように設計されています。

Moneroの開発チームは、プライバシーとセキュリティが最大の優先事項であり、使いやすさと効率はその次であると述べている。技術的な能力に関係なく、すべてのユーザーに保護を提供することを目指しています。

全体として、XMRは検閲を恐れることなく、迅速かつ安価に支払いを行うことを目的としています。

尚、スクリーンショットは2021年12月某日のものなので、あしからず。

FireEye + McAfee = Trellix!?

McAfeeといえば、創業者が逮捕されて2021年刑務所で死亡していて微妙なイメージ。

FireEyeはネットワークでセキュリティのすべてを解決できるようなノリの印象があって、個人的にイメージは良くない。

そんな二つの会社が統合されるらしい。

ーー

投資グループのSymphony Technology Group(STG)は2022年1月19日、買収・統合によって2021年10月に設立したMcAfeeの法人セキュリティ事業部門(McAfee Enterprise)と旧FireEyeの製品事業部門による新会社の名称を「Trellix(トレリックス)」にすると発表した。

この名称には、植物や樹木の支えに使われる「トレリス」に由来し、強く安定した構造をイメージさせるものだという。新会社では、エンドポイントやネットワークでの脅威の検知および対応(XDR)のテクノロジーおよびソリューションを主力に据える。

最高経営責任者(CEO)のBryan Palma氏は、報道発表の中で「TrellixのXDRプラットフォームは、自動化、機械学習、拡張可能なアーキテクチャー、脅威インテリジェンスを用い、セキュリティ対策に新たな息吹をもたらすことで顧客を守る」と表明。このXDRには、エコシステムを通じて600以上のセキュリティソリューションが連携するとしている。

STGは、旧McAfeeの法人セキュリティ事業のうちクラウドアクセスセキュリティブローカー(CASB)やセキュアウェブゲートウェイ(SWG)、ゼロトラストネットワークアクセスなど「セキュアサービスエッジ」に分類するポートフォリオについて、2022年第1四半期末に独立事業とすることも発表した。

バグバウンティの紹介 / Introduction to Bug Bounties(転載)

一般的には、クラウドソースによるペネトレーションテストのことで、世界中のセキュリティリサーチャーが、企業が許可したスコープ内の資産の一部をテストすることができます。企業の資産にバグを発見した場合の報酬は、現金、グッズ、殿堂入り、感謝状のいずれかです。

武漢ウイルスの流行により主流になりつつあります。ペネトレーションテスト担当者やエシカルハッカーの多くは、移動時間やオフィスに行くための基本的な準備にかかる時間を節約し、より多くのタスクを短時間で簡単にこなすことで、フルタイムの仕事に多くの余裕を見出しています。また、副業をして副収入を得ることも悪くありません。雇用の喪失や企業の閉鎖を考えると、卵は別のカゴに入れておいたほうがいいでしょう。

さて、どうやって始めるかというと、この分野に関する予備知識があるかないかによります。フルタイムのペネトレーション・テスターとして働いている場合は、プロセス全体のインとアウトをある程度知っている方が始めやすいでしょう。キャリアの浅い方や転職を考えている方でも、まずはこの分野から始めてみるといいでしょう。上記のような制約があっても、それとは無関係に手順やリソースをお伝えします。

- プログラミングを学ぶ – この分野ではプログラミングは必須ではありませんが、コードを読み、どのように動作しているのか、異なるスニペットがどのように相互接続されているのかを理解できる程度には学んでおくことをお勧めします。Python、SQL、JavaScriptから始めるのがよいでしょうが、ウェブアプリケーションの機能を理解するために、ローカルサーバーのホスト上で自分のテストアプリケーションを書けるように、PHPも一緒に学ぶことをお勧めします。常に覚えておいてほしいのは、「機能を知らないのに、何かを壊すことはできない」ということです。

- セキュリティの基本概念 – ウェブサイトの仕組み、コンピュータネットワーク、入門的な調査、Nmap、Burp Suite、OWASP ZAPなどの各種セキュリティツールの使い方など、基本的な概念を学ぶことは絶対に必要です。他にも、コンピュータネットワークの基礎、VPS(仮想プライベートサーバー)の設定方法、ラボやテスト環境の構築など、学ぶべき前提条件はたくさんあります。参考文献に記載されているNahamsecのgitリポジトリは、これらの学習を始めるのに適した場所です。

- OWASP TOP 10 – これは、ウェブアプリケーションで発見されたセキュリティ脆弱性のトップ10を集めたものです。OWASP を学ぶための最良の方法は、まず OWASP.org のウェブサイトから始めて、そのプレビューを見ることです。必要であれば、OWASP OTG に目を通し、より理解を深めることもできます。実践のためには、PortSwigger 社の Web セキュリティ・アカデミーが最適です。このリソースは、常に新しい攻撃手法を追加しており、完全に無料であるため、非常にお勧めです。

- 本を読む – もしあなたが熱心な読書家であれば、参考文献や詳細な学習のために保管しておかなければならない本がいくつかあります。「Web application Hacker's handbook 2nd edition」は、Webセキュリティ分野のバイブルとされており、執筆者のDafydd Stuttard氏は、Portswigger社の創業者です。(Burp suite, web security academy)。その他の推奨書籍としては、「Web Hacking 101」、「Bug Bounty Bootcamp」、「Breaking into Infosec」、「Tangled Web」などがあります。

- ハンティングを始める – 概念を学び始めたら、理解を深めるために実際に手を動かすことが必要です。そのための最良の方法は、脆弱性開示プログラム(VDP)でバグを探し始めることです。これらのプログラムでは、ウェブサイト上に栄誉が与えられますが、金銭的な報酬はありません。そのため、熟練したバグバウンティハンターの数が少なく、有効なバグを発見する範囲が広いため、簡単にバグを発見することができるのです。オープンバグバウンティは、世界中のVDPをリストアップするプラットフォームのひとつです。しかし、何かを見つけるためにスキャナーを動かし始めるのはやめましょう。手動でテストするだけにしましょう。

- ツイッターでフォローする – Twitterはバグバウンティ/セキュリティ研究者のハブとなっています。新しい攻撃手法や新しいツールが常に追加され、ハッシュタグ#bugbounty-tipsを使ってこれらの手法を一箇所にまとめています。bugbounty, #bugbountytips #hacking などのハッシュタグをフォローすると、ニュースフィードが更新されます。

- モチベーションを高める映画・ドキュメンタリー – この旅を始めるには、モチベーションが重要です。ハッキングの歴史を知り、なぜ当初は犯罪とみなされていたのかを知ることで、この分野への理解が深まります。私がお勧めする映画/ドキュメンタリーをいくつかご紹介しましょう。「Who am I hacker」(ドイツ語)、「Zero Days」(ドキュメンタリー)、「Mr.Robot」(シリーズ)、「Person of Interest」(シリーズ)、「CSI Cyber」(シリーズ)、「Cyberwar」(ドキュメンタリーシリーズ)、「Hacker」(映画)などがあります。

- メンタルヘルス – バグバウンティを長期間行っていると、燃え尽きてしまうことがあります。一般的な誤解として、良いバグが見つからない、バグが重複している、修正チームの反応が遅いなどが主な原因とされていますが、実際には昼夜の仕事をこなすことが一般的な理由です。ですから、これらの症状を感じ始めたら、必ずしばらく休むようにしてください。それ以外にも、体を動かして健康を保ち、7~8時間の睡眠をとることで、順調に経過します。通常、期間は人によって異なることがあるので、コメントできるような特定のタイムラインはありません。常に覚えておいてほしいのは、精神的な健康が最優先であるということです。

最後に、簡単な作業ではないことを覚えておいてください。セキュリティの脆弱性を見つけ出し、ハッカーとしての考え方を身につけるには、多くの時間と努力が必要です。挫折したり、疲れ果てたりするかもしれませんが、それだけの価値はあるはずです。インターネットを他の人にとってより安全な場所にすることは、常に良い選択なのです。

この記事が、読者の皆さんの中で、バグバウンティを始めようと思っている人や、この分野の素晴らしい人たちと一緒に仕事をしようと思っている人の刺激や手助けになれば幸いです。ありがとうございました。

リファレンスとリソース

- https://owasp.org/,

- https://portswigger.net/web-security,

- https://bugcrowd.com/,

- https://www.openbugbounty.org,

- https://github.com/nahamsec/Resources-for-Beginner-Bug-Bounty-Hunters.

週刊OSINT 2021-50号 / WEEK IN OSINT #2021-50(転載)

今週も素敵なツールやヒント、そしてサプライズを用意しておきます。

- A Scam Study

- Marple

- Fact Checking News Stories

- Street View and More

- Twiangulate

- VideoIndexer

- Surprise

Twitterユーザーの@hatless1derさんが、詐欺を働くドロップシッパーの可能性について、真っ先に調査に乗り出したことを記事にしています。この記事は、非常に高値で売られている商品を見ることから始まり、最終的には、何らかの形でリンクしているサイトや電子メールアドレスのネットワークに行き着いたというものです。この本は、彼がどうやって「事件を解決」したかという話ではなく、こういったことにどう取り組むか、どこからピボットするか、何を調査するかということを示すためのものです。このトピックに初めて触れる方には興味深い一冊です。

ツール: Marple

Joseph Jonesが@os2intで、Maigretなど多くの素晴らしいツールの作者である@soxoj.によるMarpleという新しいオープンソースツールについての記事を書いている。彼らは、Maigretのような素晴らしいツールを数多く生み出しています。このツールは、検索エンジンをスクレイピングするか、APIを使って検索を行い、便利なようにリンクをエクスポートすることができる。とても高速で、検索結果の量を制限したり、特定の検索エンジンをターゲットにしたり、特定のプラグインを使用したりする便利なオプションもある。

記事: Fact Checking News Stories

今回もブレヒト・カステルの凄さに触れておかなければなりません。過去にも彼の話を紹介しましたが、私は彼がTwitterでやっていること、そしてベルギーのニュースマガジン「Knack」でやっていることが大好きなんです。このTwitterのスレッドでは、ブリュッセルで行われたCovidのデモの小さなビデオをファクトチェックしていますが、彼はViewSyncやwatchframebyframeといった様々なツールを使い、Knightlabで明確なタイムラインを追加しています。まだフォローしていない方は、彼のツイートやYouTubeチャンネルに注目することを強くお勧めします。

11月にベンジャミン・ストリックが6つのストリートビュープロバイダーを紹介しました。その素晴らしいリストに、さらにいくつかのヒントを追加させてください。次のスクリーンショットに見られるように、Yandex Mapsは必ずしもナンバープレートを正しくぼかさないことをご存知でしたか?

しかし、ベンさんが示した6つの大手以外にも、世界にはいくつかのストリートビュープロバイダーが存在することが分かっています。国によっては、地元の会社がそのようなサービスを提供しています。モロッコのCarte.maのように、すべてが最新の情報を持っているわけではありませんが、それでも役に立つかもしれません。また、Rutmapは、サラエボのストリートビューを含むインタラクティブマップを提供しています。島嶼部の検索エンジンJá.isは、360°ストリートビュー付きの地図サービスを提供していますよ。さらに、赤外線ストリートビューのプロジェクトもあります。残念ながら、ボストン近郊の数カ所しか掲載されていないのですが。

また、中国では有名な「百度地図」以外に、バ韓国には「カカオマップ」があるのをご存知でしょうか?しかも、国土のほとんどをカバーし、過去のストリートビューデータもあるんですよ?

そして、ストリートビュープロバイダーのリストを見ていたら、またまた素敵なサイトを発見しました。Urban Electric Transit Database(都市交通データベース)です。このサイトには、電気自動車の大規模なデータベースがあるほか、公開されているビデオの大規模なインデックスもあります。これらのビデオは、世界中のさまざまな都市をカバーしており、地下鉄や路面電車に乗っているときのユニークな洞察を与えてくれることもありますし、ぼかしや不明瞭なものもありません。

サイト: Twiangulate

先週、Twitterユーザーの@DoNikkanがTwiangulateで小さな記事を書いているのを知りました。この古い、しかし今でも非常に便利なツールは、Twitterユーザーとそのフォロワーを調査するために使用することができます。しかし、それだけではありません。DoNikkanは、URLを手動で操作することで、複数のTwitterプロフィールを検索対象に追加できることを発見したからです! このサイトでは、比較の実行に長い時間がかかりますが、それだけの価値があるかもしれません。彼のスペイン語のブログ記事を読んで、自分でも試してみてください。

サイト: VideoIndexer

Ben Heublがまたやってくれました! Twitterのスレッドで、彼はVideoIndexerを無料で使う方法と、それを使って動画とその内容を調査する方法を紹介しています。エピソード#2020-10でもこのツールについて触れましたが、このツールを人々に思い出させるのは常に良いことです。

パスワードマネージャーとは、すべてのパスワードを生成し、安全な場所に保存することができるプログラムのことです / A password manager is a program that allows you to generate and store all your passwords in a safe location.(転載)~トレンドマイクロのパスワードマネージャーは使ってはいけない~

多くの人は、アカウントを登録することも、パスワードを作ることも嫌います。そのため、アカウント作成時に何度もパスワードを使いまわしてしまうのかもしれません。登録という問題は解決されますが、セキュリティ上のギャップが残り、それがある日突然爆発する可能性があります。

その解決策のひとつがパスワードマネージャーです。これを使えば、複雑なパスワードを作成して保存することができます。ここでは、パスワードマネージャーがどのように機能するのか、また、ウェブ上での安全性を高めるためにどのように利用できるのかをご紹介します。

尚、パスワードマネージャーの不具合でパスワードを消失するリスクもあります。

ツールの活用は重要ですが、ツールだけに頼るのは注意しましょう。

パスワードマネージャーとは何ですか?

パスワードマネージャーとは、すべてのパスワードを生成し、安全な場所に保存することができるプログラムです。ほとんどのパスワードマネージャーでは、クレジットカード情報や安全なメモなども保存することができます。さらに安全性と利便性を高めるために、パスワードマネージャーはマスターパスワードの代わりにバイオメトリックデータ(指紋や顔)の使用をサポートしています。また、選択した情報をメールやインスタントメッセージにコピーペーストすることなく、家族や友人と共有することもできます。

そのため、各サイトで使用するすべてのログイン情報を記憶するのではなく、パスワードマネージャーを使用する場合は、1つのマスターパスワードを記憶するだけで済みます。また、自動保存や自動入力機能のおかげで、すべてのアカウントに簡単に接続できるようになります。

パスワードマネージャーはどのようにしてパスワードを保護するのですか?

パスワードマネージャーを分類する方法は複数あります。しかし、今回は3つの技術を紹介し、それらがどのように機能するかを説明したいと思います。また、プロバイダによっては、データを保存するために複数の方法を提供していることも指摘しておかなければならない。ほとんどのプロバイダは、あなたの金庫を保護するマスターパスワードを使用する必要があります。

ここでは、3種類のパスワードマネージャーを紹介します。

- ローカルにインストールされた、またはオフラインのパスワードマネージャー

- ウェブベース(オンライン)のパスワード管理サービス

- ステートレスまたはトークンベースのパスワードマネージャ

それでは、それぞれについて詳しく見ていきましょう。

ローカルにインストールされた、またはオフラインのパスワードマネージャー

その名の通り、ローカルにインストールされたパスワードマネージャーは、オフラインパスワードマネージャーとも呼ばれ、あなたのデータをあなたのデバイスに保存します。パソコンでもスマートフォンでも、お好みに応じてご利用いただけます。パスワードは、パスワードマネージャー本体とは別に、暗号化されたファイルに保存されています。パスワードマネージャーの中には、それぞれのパスワードを別々のファイルに保存できるものもあり、全体のセキュリティを大幅に向上させることができます。

いつものように、オフラインの金庫にアクセスするには、マスターパスワードが必要です。強力なパスワードであれば、政府やハッカーがあなたのローカルデータベースに侵入する可能性は最小限に抑えられます。というのも、軍用の暗号を解読するには膨大な時間がかかるからです。さらに、すべてのパスワードが入ったデバイスをオフラインにしておけば、押収しない限りアクセスすることはできません。

オフラインのパスワードマネージャには、当然ながらいくつかの欠点があります。まず、複数のデバイスで使用するのは難しいでしょう。保管場所は1つしかなく、他のデバイスは保管場所のあるデバイスと何らかの方法で同期する必要があります。これは通常、ローカルにインストールされたパスワードマネージャーのあるデバイスをオンラインにすることを意味し、第三者がアクセスできるようになります。最後に、オフラインのパスワードマネージャーがインストールされたデバイスが故障し、バックアップがない場合、面倒な手作業を覚悟しなければなりません。

オフラインまたはローカルにインストールされたパスワードマネージャーがあれば、パスワードはローカルに保存されていることになります。正確に言うと、それはあなたが金庫として選んだデバイスです。ただし、複数のデバイス間でパスワードを同期させることができるので、すべてのデバイスがオンラインになっている必要があります。さらにセキュリティを強化したい場合は、パスワードを異なるファイルに保存し、それぞれに固有のキーを必要とすることができます。

【メリット】

- 誰かにパスワードの保管場所を破られるリスクを排除できる

- 通常、無料のサービスです

【デメリット】

- 1台のデバイスでしかVault(金庫≒マスターデータ)にアクセスできない

- デバイスを紛失した場合、Vaultも紛失。

ウェブベースまたはオンラインのパスワード管理サービス

最後に、ウェブベースのパスワードマネージャーにはお金がかかると思ってください。素晴らしい無料版もありますが、デバイスの制限やダークウェブのスキャンなど一部の機能は常に有料です。とはいえ、ほとんどの有料オンライン・パスワード・マネージャーは、特に長期的に利用するのであれば、銀行を破綻させることはないでしょう。

あなたはオンライン(またはウェブベース)のパスワードマネージャーを使っているかもしれません。この場合、あなたのパスワードはオンラインで保存されます。マスターパスワードさえあれば、24時間いつでもどこからでも利用できます。パスワードマネージャークライアントをインストールする必要はありません。ほとんどの場合、ブラウザの拡張機能で十分です。ほとんどの場合、ブラウザの拡張機能で十分です。時々、プロバイダのウェブサイトで利用可能なウェブアプリケーションを介してボールトにアクセスできます。

【メリット】

- すべてのデバイスでVaultを同期できる

- 通常は有料のサービスとなります

【デメリット】

- 認証にはインターネットへの接続が必要です。

- 認証情報が未知の場所に保存されている

ステートレスまたはトークンベースのパスワードマネージャー

最後にご紹介するのは、トークンベースまたはステートレスのパスワードマネージャーです。このシナリオでは、フラッシュUSBデバイスなどのローカルハードウェアに、特定のアカウントのロックを解除するためのキーが格納されている。ログインするたびにパスワードが生成されるため、パスワードの保管場所もありません。安全性を高めるために、トークンだけでなく、マスターパスワードも使用することをお勧めします。こうすることで、二要素認証を実現することができます。

ステートレス型のパスワードマネージャーは、そもそもデータベースが存在しないため、デバイス間の同期が不要です。ある意味では、ハッカーがすべてのパスワードを見つけられる場所がないので、そのほうが安全です。ただし、トークンベースのパスワードは、マスターパスワードと1つのアカウントを知っていれば、ハッキングすることができます。

オンラインのパスワードマネージャーとは異なり、これらは通常、無料でオープンソースである。そのため、フォーラムやナレッジベースでのサポートしか受けられないため、アマチュアユーザーには特にお勧めできない。その上、トークンを生成するためには、スマートカードリーダーやUSBスティックが必要になります。

トークンベースのパスワードマネージャー(ステートレス・パスワードマネージャーとも呼ばれる)を使っている人は、パスワードがどこにも保存されていないことになります。どうしてそうなるのでしょうか?その名のとおり、パスワードの保管場所はなく、特定のアカウントにアクセスするたびにトークンが生成されるだけだからだ。トークンは、USBメモリなどの外部デバイスで生成することができます。

【メリット】

- 認証情報は別のデバイスに保存されます

- デバイスを紛失すると、アクセス権も失われる

- この方法では、通常、専用のハードウェアとソフトウェアが必要

- パスワード生成。パスワードを考えるために、自分の好きなものについて15分も考え込む必要はありません。いくつかのパスワードマネージャでは、複雑さを変えた安全なパスワードを生成することができます。時間の節約になるだけでなく、よりよいパスワードを考え出すことができます。

- プロセスの簡略化。パスワードマネージャは、パスワードを保存する最も安全な方法のひとつであるだけではありません。信頼できるパスワードマネージャーツールを使えば、1つのアプリケーションですべてのログインを管理することができます。多数のウェブサイトやプラットフォームを利用している人の救世主となる。

- イチイチ入力不要。ほとんどのパスワードマネージャーには、パスワードやその他の定期的な情報を自動入力する機能が組み込まれています。それは、支払い情報や住所などにも及びます。パスワードをいちいち覚えておく手間が省けます。

- 安全なパスワードの共有。多くの人が友人や家族とアカウントを共有しています。Netflixでは、すべてのユーザーが同じパスワードでログインできるようになっています。しかし、パスワードを共有するための最良の方法は、それをチャットに貼り付けることではありません。これではトラブルの元になってしまいます。そこでパスワードマネージャーは、ユーザーが他のユーザーと安全にパスワードを共有できるようにしました。

- 複数プラットフォームに対応。アプリケーションとして、パスワードマネージャーは全く複雑ではなく、多くのリソースを必要としません。つまり、Webブラウザやスマートフォンのアプリなど、さまざまなプラットフォーム向けに開発することがはるかに容易なのです。エンドユーザーにとっては、どのような接続方法であっても、同じパスワード保管庫を利用することができるということです。

- 多要素認証。ハッカーがキーロガーをインストールしてマスターパスワードを入手したとしても、二要素認証を有効にしていれば、世界の終わりを意味するものではありません。二要素認証がなければパスワードは使えませんから、あなたは安全ですし、金庫もロックされたままになります。

- パスワードマネージャーをどのデバイスで使うかを決めます。スマートフォンにしますか?その場合、他の誰かがあなたのアクセスコードを知っていますか?タブレットやスマートテレビなど、家庭内の共有デバイスはどうしますか?職場のコンピューターでもパスワードマネージャーを使用しますか?これらは、金庫をセットアップする前に、自分自身に問いかけるべき最も重要な質問です。

- 選んだパスワードマネージャーをインストールする。無料のものも有料のものもたくさんありますが、最高のパスワードマネージャーだけを使うことをお勧めします。無料版にどんな機能があるか(ある場合)、追加された特典が価格に見合うものかどうかを確認する必要があります。その上で、お使いのOSやブラウザに対応しているかどうかを確認してください。また、現在使っている金庫をインポートしようと思っているなら、まずそれが可能かどうかを確認しましょう。最後に、24時間365日のカスタマーサポートを受けるために多少の費用を払うことは、しばしば利益につながります。

- 安全なマスターパスワードを作成する。選択したパスワードマネージャーがマスターパスワードの復元を可能にしている場合でも、覚えやすく、かつ推測しにくいパスワードを選択する必要があります。最後の条件を満たすためには、ランダムに選ばれた4〜5個の単語を含むパスフレーズを使用するのがよいでしょう。最後に、奇妙に聞こえるかもしれませんが、あなたが最も信頼している人とマスターパスワードを共有し、あなたに何かあったときに、その人があなたの金庫にアクセスできるようにしましょう。

- 2要素認証(2FA)を有効にする。2FAを追加すると、パスワードのセキュリティが大幅に向上します。2つ目の要素は、「あなたが持っているもの」(おそらくスマートフォン)でもよいのですが、「あなた自身が持っているもの」を選び、生体認証を利用することをお勧めします。デバイスによっては、指紋だけでなく、顔認証も利用できます。さらに、マスターパスワードの代わりに2FAを使えば、タッチスクリーン端末での使い勝手が格段に向上します。

- パスワードの入力を開始する。新しいパスワードマネージャーに慣れる前に、また、マスターパスワードがまだうまく覚えられないうちに、まずは重要度の低いパスワードを入力してみてはいかがでしょうか。マスターパスワードの復旧に使用するメールには、強力なパスワードを設定しておくとよいでしょう。そうしないと、ハッカーはメールボックスに侵入した後、簡単にあなたのデータベースを手に入れることができます。

- 他のデータの追加も検討しましょう。パスワードマネージャの大半は、ログイン情報だけでなく、クレジットカードの詳細や安全なメモなども保存できるようになっています。オンラインショッピングが多い人は、支払い情報を自動入力できるようにしておくと、かなりの時間を節約できます。また、最も信頼できる友人にしか教えたくないような秘密を保管するのに、これほど適した場所はないでしょう。

- ログイン情報を共有する。遅かれ早かれ、誰かがあなたのNetflixアカウントを尋ねるでしょう。ユーザー名とパスワードをコピーして貼り付けるのは最善の方法ではありません。そのため、パスワードマネージャーでは、他の人とログイン情報を共有することができます(少なくとも一部のサービスでは可能です)。一部のサービスでは、機密性が低く、共有されることの多いパスワードを保存するフォルダを作成することもできます。