Launching an Open Source Aircraft Database for Venezuela

近年、航空機の追跡は、オープンソースの研究者のツールボックスの中でも重要な役割を果たしています。航空機追跡サイトでは、警察の活動からCOVID-19ワクチンの配送まで、あらゆることを誰でも監視することができます。このガイドで書いたように、航空機が上空でどのような動きをしているかを知ることができれば、進行中のイベントをフォローしたり、ニュースを先取りしたりするのに役立ちます。

多くの民間航空局は、航空機の登録情報をオンラインで公開しています。米連邦航空局(FAA)のFAAレジストリ、カナダ運輸省のCanadian Civil Aircraft Register、英国のG-Infoレジストリなどがこれにあたります。航空機の登録番号を知っていれば、各国の登録ページで調べて、航空機のモデル、シリアル番号、登録者などの情報を得ることができます。

しかし、すべての民間航空局がこのように航空機の登録情報を公開しているわけではありません。ベネズエラの場合、民間航空局(Instituto Nacional de Aeronautica Civil:INAC)はこのような情報をオンラインで提供していません。そのため、ベネズエラの航空機登録情報を知りたい研究者は、他の情報源を探す必要がある。

2020年1月、ベネズエラで登録された航空機のオープンデータベースを開始しました。オープンソースのフライトトラッキングデータと、航空機追跡愛好家からの有益なアドバイスを利用して、このデータベースには約240機の航空機の詳細が含まれています。これらの航空機の大部分はベネズエラで登録されているが、中にはベネズエラと何らかの関係がある外国籍のものもある(詳細は後述)。

このデータベースは、登録番号やシリアルナンバーなどの航空機の識別情報を一元的に管理するためのものです。 このデータベースには、航空機のスポッターが撮影した写真や飛行履歴などの追加情報も含まれている。航空会社に登録されている民間航空機のように、航空機の所有権が明らかなものもありますが、他の航空機の所有者や運航者を特定することははるかに困難です。そのため、航空機がいつどこに移動したのかを知ることは、ベネズエラの富裕層や権力者の動きと関連があるかもしれないからだ。

データベースの概要

データベースに登録されている情報の大部分は、4つのフライトトラッキングプラットフォーム(addsbexchange.com、opensky-network.org、flightradar24.com、radarbox24.com)という複数のソースから得られたものです。データのほとんどは、過去1年間にこれらのサイトをライブモニターして収集したものです。また、航空機愛好家の方々からは、航空機に関するデータを提供していただいたほか、データベースをより便利にするためのフォーマットに関するヒントもいただきました。

データベースのカラムは、4つの「識別子」カラム、1つの「注記」カラム、そして(現時点では)10の「追加情報」カラムに分類されています。

以下では、各カラムの目的を説明するガイドと、このデータベースがどのように利用されているかを示す初期の例を紹介します。

列の入力には、Google SheetsのCONCATENATE機能を使用しています。これにより、文字列の結合やURLの自動入力が可能になります。フライトトラッキングサイトでは通常、検索を行うために飛行機の登録番号か24ビットのICAOアドレスのいずれかを入力する必要がある。

しかし、各サイトが検索後にどのようにURLを入力するかを見ることで、CONCATENATE機能を使って、他の関連する飛行機登録や24ビットICAOアドレスのために必要なURL検索の全文を予測し、自動的に入力することができます。

例えば、下の画像は、opensky-network.orgに登録されているYV2966という航空機の検索結果を示しています。このURLは「0D81C9」で終わっていますが、これはこの飛行機の24ビットICAOアドレスです。

opensky-network.org検索のURL構造が航空機の24ビットのICAOアドレスで終わることを知っているので、CONCATENATE関数を使ってこのデータを列に入力し、サイトへのリンクを自動的に生成することができます。下の画像では、「$D73」は、24ビットのICAOアドレスを含むD列と、YV2966のそのアドレスを含む73行を指しています。

それを踏まえた上で、コラムの内容をご紹介します。

このデータベースがスペイン語で書かれているのは、ベネズエラの研究者や市民ジャーナリストが、自国の空を記録することに興味を持つことを想定しているからです。

識別子

A列からD列には、航空機の登録番号、モデル番号、製造者シリアル番号、および固有のICAO 24ビットアドレス(「ヘックスコード」とも呼ばれる)が記載されています。これらの情報により、航空機を歴史的にもリアルタイムにも追跡することができます。多くの場合、データベース内の情報は、2つまたは3つの異なるオープンソースを使用して編集されています。

これらの欄の情報は、航空機がベネズエラの空域で観測された後に、上記のフライトトラッキングウェブサイトの1つに手動で入力されています。

メモ

E欄の「メモ」には、航空機に関する興味深い情報や潜在的な関連情報が記載されています。このノートには、その航空機が過去に行った旅行や、その航空機について言及したニュース記事やプレスリリースなどが含まれます。

例えば、このデータベースに登録されている十数機の航空機が、米国財務省が公表した制裁リストに登場しています。例えば、2020年1月21日に他の14機とともに制裁を受けたボンバルディア・リアジェット45のYV2738は、国営石油会社であるペトロロス・デ・ベネズエラ(PDVSA)の所有物であることが理由である。今回の制裁は、ベネズエラのニコラス・マドゥロ大統領の政権に「圧力」をかけるためにトランプ政権が行った広範な行動の一環である。

メモ欄には、カラカス中心部にあるGeneralissimo Francisco de Miranda空軍基地(俗称:La Carlota)からの着陸または離陸も観測されています。この空軍基地は軍事施設であり、少なくとも2014年以降は民間機の飛行が公式に禁止されているため、ここに着陸する民間機は注目に値する。一般の航空会社や民間航空機は、カラカスの南と北にそれぞれあるオスカー・マチャド国際空港とシモン・ボリバル国際空港を利用するのが一般的だ。それでも、セスナS550サイテーションSIのYV3310は、11月23日の朝、シウダー・グアヤナに向かうためにラ・カルロータを離陸しました。

ベネズエラのニュース「El Diario」によると、Conviasa(国営フラッグキャリア)は、滑走路が商業用に閉鎖されているにもかかわらず、La CarlotaからLos Roques島群島へのフライトを運航し、ベネズエラの富裕層や権力者にサービスを提供しているとのことです。データベースのフライトトラッキングツールを使えば、他にどのような航空機がこの基地を利用しているかを確認することができます。

追加情報

F列からO列には、各航空機の追加情報が記載されています。これらの情報は、飛行履歴、登録データ、インシデントデータ、写真、およびTwitterから取得したデータに分類されています。

各項目の説明は以下の通りです。

Flight history: F-I列には、adsbexchange.com、flightradar24.com、radarbox24.com、およびflightawareからのフライト履歴データが含まれています。フライト履歴は、サイトによっては様々な費用をかけて有料で提供されているため、各サイトによって大きく異なる場合があります。

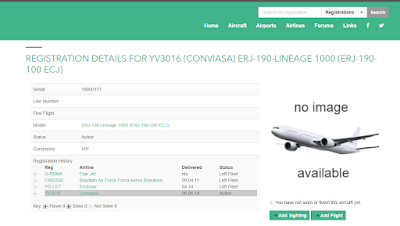

Registration Data: J列はplanelogger.comからの登録履歴です。そのような情報が利用可能な場合、この欄には、航空機が持っていた以前の登録/所有者のリストが表示されます。Planeloggerによると、YV3016になってConviasaに所属する前は、FAB2592としてブラジル空軍に所属していました。

Incident History: K列は、航空事故に関するデータをまとめたウェブサイト「Aviation Safety Network」から、航空機の事故履歴を示しています。例えば、YV1118のエントリーでは、2017年9月19日にサンタ・エレナ・デ・ウアイレン空港の着陸帯をオーバーランしたことが示されています。 Planespotter Pictures: L列とM列には、人気の高い航空画像サイトであるplanespotters.netとjetphotos.comでplanespottersが撮影し、共有している航空機の画像へのリンクがあります。

これらの画像は、航空機に関する視覚的なデータを提供するだけでなく、航空機の飛行履歴に関する情報が含まれていることもあり、有用です。例えば、jetphotos.comのYV2152のエントリーには、2017年11月24日にグアテマラシティのラ・アウロラ国際空港で撮影された同機の画像が含まれており、その日に同機がその場所に存在していたことを視覚的に確認することができます。

Twitter Information: N列とO列には、航空機の登録番号や24ビットのICAOアドレスに言及したツイートの検索結果が含まれています。この2つの識別子は、趣味や研究者、ジャーナリストが航空機についてツイートする際に使用される可能性が高いものです。

これらのTwitter検索の情報は、航空機の所有者や過去の履歴に関する重要な情報を、その航空機についてのツイートやスレッドの形で提供することができます。

Other Details: P列には、ホビー用フライトトラッキングサイトであるopensky-network.comのデータが含まれています。この情報には、航空機のシリアル番号、年代、ヘックスコード、登録所有者などが含まれます。

Q列とR列は、航空機を空軍、民間、航空会社、国際に分類し、Conviasaに登録されているかどうかを示しています。