▼講演スライドは以下となります。

jsac.jpcert.or.jp/archive/2021/p…

バックアップ[JA][EN]

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

マリオットのバイポイントキャンペーンがきてた。

40%増量キャンペーンはお知らせ等来てたけど、いままでのレートからするとあまりお得ではないのでスルーしていた。そしたら招待者限定の50%増量が来てたのでちょっと考える。

ご招待者限定: ポイントの購入で50%のボーナスを獲得し、次のアドベンチャーに活用しましょう。ご招待者限定のオファーです。 2021年2月16日から3月22日までに2, 000ポイント以上を購入またはギフトとして贈呈すると、50% のボーナスポイントを獲得できます。さらに、 以前の年間上限の2倍、100,000ポイントまでのご購入が可 能です。*

1000ポイントで12.5USDなので、2000+800(1000)ポイント25USD。レートを計算すると0.95~0.96円/ポイント(40%)、0.89~0.90円/ポイント(50%)。

昨年の60%増量時のレートだと0.84円/ポイントだったようなので、無理に買う必要はないかとおもいます。

ポイントは宿泊に利用可能。ポイント宿泊はキャンセル可能なので、先の日程の予約(特に繁忙期)をとりあえず抑えておくとか、イベント時の高騰した宿泊料金を回避するとか、そういった使い方が可能。

ポイントは宿泊だけでなくマイルへの交換も可能で、レート次第ではバイマイルとして使うことができる。20000マイル単位の移行が最もお得なほか、ユナイテッドへは常時10%増量、キャンペーン時期にはBAやUAへの移行にボーナスが付くことがある。

ただ、UAマイルも使いにくくなってるしこちらの利用法は微妙かも(ANAの下僕便が使えなくなったため)。

まあそんなところ。無理に買う必要はないかなとおもいます。

マリオットはキャンペーン中。こちらも併せてどうぞ、的な?

ここ数年、産業用制御システム (ICS) の ATT&CK に多くの関心が寄せられています。ATT&CK の構造と方法論が ICS の技術領域にどのように適用されるかについての好奇心の大きさには驚かされます。しかし、この好奇心には多くの疑問が付きまといます。

そこで、この機会に、「ATT&CK for ICS のナレッジベースはいつ公開されるのでしょうか?私たちは、それが現在利用可能であることを発表できることを嬉しく思っています。

このナレッジベースを熟読し、ICS 環境と相互作用する敵対者の核心的な行動を分析していく中で、ATT&CK for ICS の目的、焦点、構造、将来の方向性についての疑問が出てくることは間違いありません。この記事では、ATT&CK for ICS のレビュープロセスの経験と ATT&CK から学んだ教訓を活用して、これらのトピックに関するより一般的な質問のいくつかに答えることができると信じています。

最後に、ATT&CK for ICS は現在進行形であることを覚えておいてください。このナレッジベースは、敵の行動に関する収集可能で観察可能なデータに大きく依存しています。このナレッジベースをリリースする意図は、ICS の実践者のコミュニティが検証を行い、さらに重要なことは、このナレッジベースを急速に成熟させるためにデータを貢献することです。このナレッジベースにどのように貢献できるかについては、私たちの貢献ページをご覧ください。

簡単に言えば、ATT&CK for ICS は、ICS 技術領域における敵対行為に関する知識をより良く理解し、集中させ、普及させる必要性から生まれました。

なぜ ATT&CK に ICS を採用したのか」という質問に答えるための非常に実用的な方法は、エンタープライズナレッジベースを使用して、いくつかの ICS インシデントを最初から最後まで分析し、ギャップを探すことである。良い出発点は、Industroyer や Triton のインシデントレポートを見ることであろう。どちらのインシデントでも、IT インフラは、敵の最終的なターゲットである制御システムへのアクセスを 得るための導管として活用されていました。例えば、Industroyerは、ネットワークをマップし、攻撃に関連するコンピュータを見つけるために、リモート・システム・ディスカバリー(T1018)とネットワーク・サービス・スキャニング(T1046)を利用している。

これらの攻撃の初期段階では、Enterprise のナレッジベースの戦術や技術を用いて分類するのは簡単です。しかし、これらの攻撃の後の段階での敵の行動は、ATT&CK for Enterprise では特に対応していません。Enterprise と ICS ドメインでは、攻撃者のターゲット、技術的な目標、技術的な手法が大きく異なる。例えば、Industroyer は、電気変電所のスイッチや遮断器の状態を直接変更するために Unauthorized Command Messages を発行する能力を持っています。この活動は、ATT&CK for Enterprise の範囲外ですが、現在は ATT&CK for ICS の T855 として表現されています。

ATT&CK for ICS を作成するために、チームは公開されているインシデントレポート、研究論文、会議での発表、ブログなどを経て、野生の技術の存在を特定し、検証しました。また、投稿者やレビュアーと密接に協力して、コンテンツの検証と改善を行いました。私たちの目標は、ギャップを埋めるリソースを提供し、ICS技術領域特有の懸念事項に対処することです。

この質問にはいくつかの方法で答えることができますが、すべてはこの分野での経験によります。その中心にあるのは、産業用制御システムのことで、略してICSと呼ばれています。誰もがICSという用語のファンではないことは承知していますが、このシンプルな頭字語を使うと、この領域に漠然と精通している人でも、ほとんどの人が私たちの言っていることを理解していることがわかりました。

一般的に、これらは、私たちが誰もが頼りにしている物理的なプロセスを効率的に(ほとんどの場合、安全に)自動化することを可能にするシステムです。例えば、発電から負荷への電力供給、上下水道の管理、製造業、およびその他の類似のサイバー物理プロセスなどである。これらの重要なシステムを駆動する自動化の種類を少し研究することは、ICSを理解する上で非常に役立ちます。

しかし、なぜここで止まるのか?この疑問に答えるために、もう少し深く潜ってみましょう。ATT&CK for ICS の観点から、現在のところ、この技術領域で敵が行動する主要なシステムとして、以下のものに焦点を当てています。

ATT&CK for ICS の各テクニックには、それに関連したアセットフィールドがあることに気づくかもしれません。これらの広範なアセットクラスは、上記のシステムの機能コンポーネントを表しており、ATT&CK で使用されているプラットフォームタグよりも高い抽象度を持っています。どのオペレーティング・システム・プラットフォームがアセットに関連付けられているかは必ずしも明確ではありませんが、アセットの機能は通常一貫しています。そこで、上記のシステムの機能的なコンポーネントや資産に影響を与えるために、敵対者がどのような手法を用いているかを明らかにすることに努めます。

例えば、ヒューマン・マシン・インターフェース(HMI)アプリケーションは、Windows、Linux、Androidなど多くのプラットフォームの上で動作します。しかし、基礎となるプラットフォームに関係なく、HMI は、オペレータに工業プロセスを監視し、多くの場合、制御するためのインターフェイスを提供することが期待されています。HMI は、このナレッジベースの 1 つのアセットクラスを構成しています。このアセットクラスをスコープインすることで、読者はHMIとして機能するアセットに対してどのような技術が活用できるかを理解することができます。

今すぐ明確にしておきましょう。エンタープライズ IT は ATT&CK for ICS のナレッジベースの焦点ではありません。ATT&CK for Enterprise は、Windows と Linux プラットフォームに関連した敵対者の行動をカバーするために、すでに何年もの歳月を費やしてきました(ICS 環境では Mac は存在するのでしょうか?ATT&CK for ICS は、ATT&CK for Enterprise を利用して、敵対者が「IT コンジット」を通過して最終的なターゲットに到達する際の行動を分類することで、この作業を活用しようとしています。

しかし、IT プラットフォームは ICS の重要な基盤を形成しているので、完全に無視することはできません。ATT&CK for ICS は、産業プロセスに対して、標的化されたか否かに関わらず、敵対的な影響を与える最終段階にあるシステムに対して使用される ATT&CK for Enterprise テクニックのみを含めるようにしています。例えば、エンタープライズ技術である Hooking (T1179) は、PLC と直接インタフェースするために使用されるエンジニアリングアプリケーションに関連する DLL を変更するために活用されています。ICS ドメインでこの技術を使用すると、エンジニアリングアプリケーションが可能にする ICS 固有の機能のために、新たな考慮事項と固有の懸念事項が生じます。そのため、Hooking (T874) も ICS ナレッジベースに追加され、異なるコンテキストでのこの技術の使用を強調するのに役立ちました。

エンタープライズと ICS の技術領域の間には、かなりの重複があることは明らかです。それにもかかわらず、ATT&CK for ICS は、敵対者が ICS の非 IT ベースのシステムや機能に対して行う行動に主眼を置いています。それは、戦術や技術からドメイン固有の資産や技術に至るまで、ICS 環境の区別を捉え、定義することを目指しています。このような焦点により、ATT&CK for ICS は ATT&CK エコシステムの中でユニークで重要な知識ベースとなっています。

ATT&CK の構造と方法論を新しい技術領域に適用することの興味深い側面の一つは、既存のユースケースの多くが移転可能であるということです。ICS のために ATT&CK を作成した際に検討したユースケースには、以下のようなものがあります。

よりユニークなユースケースの1つを取り上げてみましょう。障害シナリオ開発のユースケースでは、システムに影響を与えることが知られている障害を特定します。次のステップでは、その障害がサイバーに起因するものであるかどうかを理解する必要があります。物理的な攻撃は ATT&CK for ICS の範囲外であるため、これらの障害はサイバーに遡ることができる原因を持っている必要があります。サイバー誘導可能な障害が特定されると、この障害につながる可能性のある ATT&CK の一連の技術を特定することができます。これらのアクションは、敵対者やレッドチームが制御システムを標的にする際の初期作業の一部を表しています。これにより、防御側は、敵が致命的な障害を誘発するまでの経路を混乱させるために、どこに防御に投資すべきかをよりよく理解するための貴重な情報を得ることができる。

特に、適切なメンバー(IT、OT、セキュリティ担当者)を集めた卓上演習では、インパクトの列から始めて、各テクニックの実行がサイトにどのような影響を与えるかを考えるのが良い練習になります。どのテクニックがヒューマンエラーや障害として誤認される可能性があるかを考えてみてください。

例えば、地理的に分散した制御システムでは、閲覧拒否(T815)状態に対する典型的な組織的対応は何かを熟考してください。徹底するために、オペレータに時間をかけて、彼らがこのシナリオにどのように典型的に対応するのかを尋ねてください。これは現場にトラックを出動させることを保証するようなことなのでしょうか、それともこのようなことは頻繁に起こり、通常は自力で解決するものなのでしょうか?頻繁に起こるのであれば、知識ベースを使用して、敵対者が伝統的にどのようにしてこの衝撃技術を引き起こし、利用してきたか、またその目的をよりよく理解してください。この特定のケースでは、敵対者の活動は良性のコミュニケーションエラーのように見えることがあります。テクニックの説明を読み、関連する例に目を通し、例示された指標からこのイベントを悪意のあるものと見分ける方法を理解してください。インパクトに先行する敵対的なテクニックを見始めます。これは、敵対者によって誘発された影響が、ヒューマンエラーや障害として簡単に誤分類されてしまうことを理解するのに最適な方法です。

また、ATT&CK for ICS は、他の ATT&CK ナレッジベースと連携して、クロスドメインの敵対者追跡のユースケースを可能にする重要なリソースとしても機能します。敵対者は、制御システムに悪影響を与えるために多くのプラットフォームを利用しています。制御システムを標的とする敵対者を最もよく理解するために、敵対者が標的としたり利用したりしている技術ドメインに適用される敵対者の行動を追跡することを提案します。一つの技術領域に関連した敵対者の行動だけを考慮すると、全体像の重要な部分が見落とされてしまいます。そのため、複数の技術領域に関連した敵の行動を考慮する必要があるかもしれません。ICS 環境におけるクロスドメインの敵対者追跡のための ATT&CK のナレッジベースは、Enterprise と ICS のナレッジベースである。これら 2 つのナレッジベースを併用することで、敵対者が「IT コンジット」を通過して制御システムに影響を与える際の行動を追跡することができます。また、一般的に悪用されている主要なシステムインターフェースを強調することもできます。

行動分析、防御的ギャップ評価、SOC の成熟度評価などのユースケースは、技術の検出能力と密接に結びついています。ICS用のATT&CKの初期リリースでは、各技術の中に検出セクションは含まれておらず、代わりにミティゲーションに焦点を当てています。これらの環境にセキュリティをより効果的に組み込むためには、できることがたくさんあると感じています。これを実現する一つの方法は、これらの重要なシステムの安全性と可用性に抵触しないような予防的な制御を実施することです。検出機能の追加は、ATT&CK の ICS では将来的に予定されており、検出機能に関するコミュニティからの意見を随時募集していく予定です。ATT&CK for ICS の検出セクションで提供される詳細レベルは、ATT&CK for Enterprise の詳細レベルと同等であり、検出分析の実装の詳細には踏み込まずに、高レベルである。

ICS のための ATT&CK は MITRE からの静的な製品と見なすべきではない。むしろ、他の ATT&CK ナレッジベースと同様に、コミュニティからのフィードバックや、観察された敵対者 (レッドチームや研究者を含む) の活動に応じて成長していくことを意図しています。私たちは ICS 用の ATT&CK を一般的な ATT&CK サイトとは別の wiki で立ち上げることにしましたが、これは新しい非常に異なるドメインのリリースに合わせた開発サイクルを可能にするためです。もしあなたがあのレトロなATT&CKのルック&フィールに憧れていたのであれば、ぜひお楽しみください。ICS 用の ATT&CK がコミュニティからのフィードバックに基づいて成熟するにつれて、私たちは ATT&CK コミュニティが期待している ATT&CK サイトとツールに統合するように努力しています。

コミュニティの皆様に ATT&CK for ICS の背後にある主要な考え方、その構成と将来の成長をよりよく理解していただくために、近日中に哲学とデザインの論文を発表する予定です。さらに、コミュニティに ATT&CK for ICS を紹介するために、注釈付きのプレゼンテーションを提供する予定です。

ATT&CK for ICS には、サイトの立ち上げに先立ち、39 の組織から 100 名以上の参加者がレビュー、コメント、貢献を行った。これらの組織は、ICS を中心としたサイバーインテリジェンスやセキュリティ企業、工業製品メーカー、国立研究所、研究機関、大学、情報共有・分析センター、公共・民間の重要インフラを支援する政府機関など、官民を問わず幅広い組織で構成されています。

これはコミュニティの取り組みであり、事務処理の完了、登録、サイトの閲覧、コメントの提供、参考文献の提出、ワークショップへの参加、パブリックフォーラムでのこの取り組みの推進に時間と労力を割いてくださった一人一人に感謝したいと思います。

【産業用制御システム(ICS)用のATT&CK】

https://collaborate.mitre.org/attackics/index.php/Main_Page

こんにちは。今回はセキュリティ関連の調査で非常に便利なサイトである、皆様お馴染みのVirusTotalについて書いてみようと思います。もちろん、タイトルにある通り、「怪談」ですので、一般的な使い方のお話についてはしませんよー。

やや煽り気味のタイトルですが、VirusTotalには大きく二つの「サービス」があることはご存じでしょうか?一般の方が使うのはいわゆるVirustotalといわれるこちらです。こちらは無料で使えます。

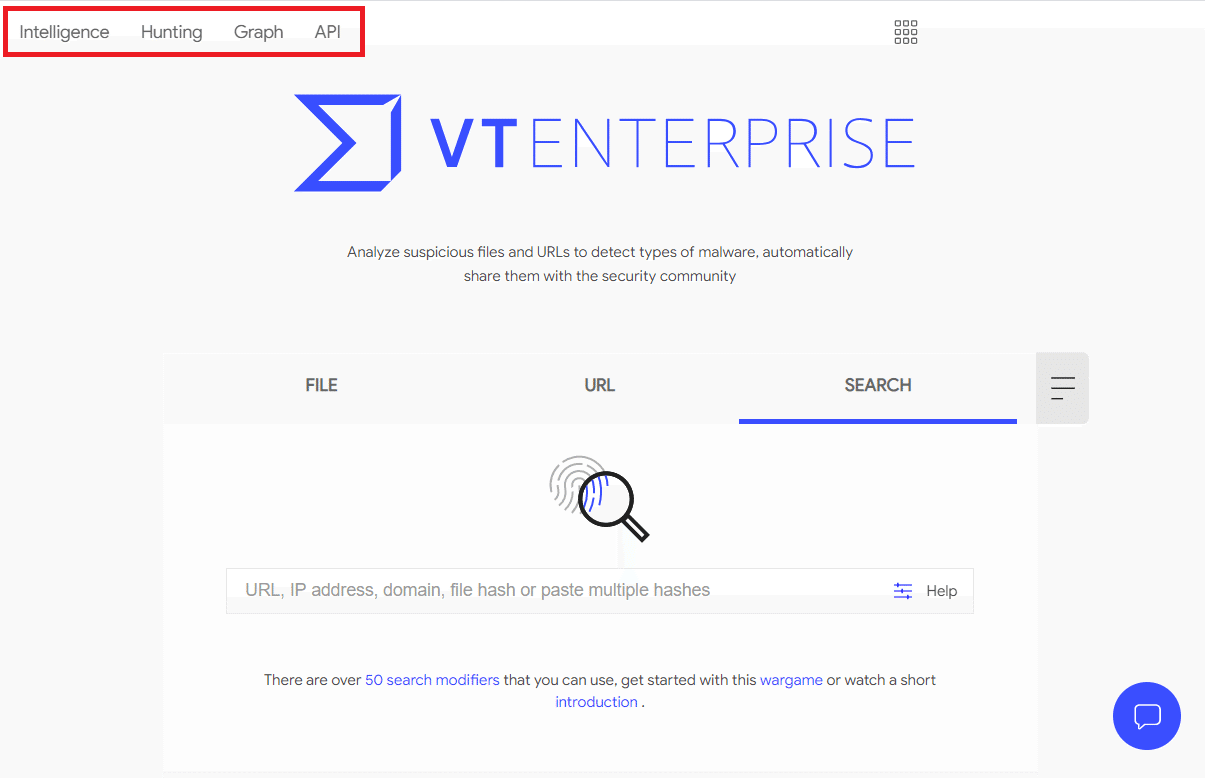

他方、セキュリティ企業やセキュリティを重視する企業がお金(年額120万円以上/Person)を払う事で使えるのが、Virustotal Enterpriseというものです。

VirusTotal Enterpriseは無償のVirusTotalと比較すると様々な機能が追加されています。大きくこのような機能が提供されています。

・アップロードされているファイルを閲覧、ダウンロードする機能

・ファイルを様々な条件を用いて検索する機能

ダウンロードについては読んでそのままですので、「沼」としては検索機能が該当するのではないでしょうか?

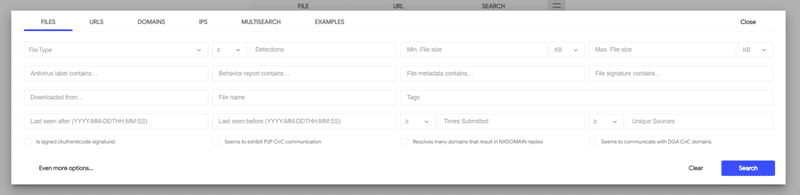

セキュリティ企業等は、VTENTERPRISEの機能を使い、調査を行います。その調査に使われるのが、VirusTotal Intelligence(VT Intl)と呼ばれる機能です。

実際にどのような検索ができるのか、ちょっと見てみましょう。

詳細についてはこちら(VirusTotal Intelligence Introduction)にご紹介があります。色々できることがわかるかと思います。例えば"File name"検索もできます。メタデータであるとかも検索が可能です。ちなみに、ファイルに含まれる文字列の検索も可能です。

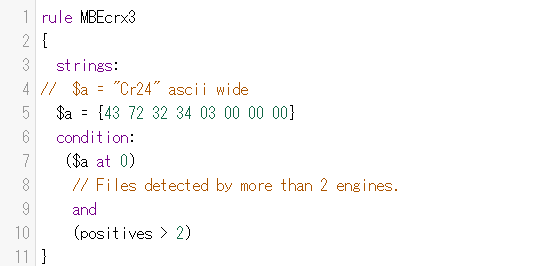

searchでは、search機能を使ったファイルの検索について書きました。VT Intlにはもう一つ、ファイルを検索する機能があります。それがVT Huntingと呼ばれる機能です。VT Huntingは"YARA"と呼ばれるエンジンとYARA Rulesと呼ばれるルールを用いて条件(ruleに係れている条件)に一致したファイルを見つけます(YARAは本来、グルーピングを目的としているため、「検索」としてしまうのは言葉としては相応しくないかもしれません)。

VTHuntingには大きく二つの機能があります。一つ目は「Livehunt」です。LivehuntはVirustotalに新規にアップロードされてきたファイルを見つけます。もう一つが「Retrohunt」です。Retrohuntは過去90日(※日数はライセンスに依存)、Virustotalにアップロードされてきたファイルを見つける機能です。Virustotalで実際につかっているYARA Ruleについて、簡単なサンプルをお見せしたいと思います。

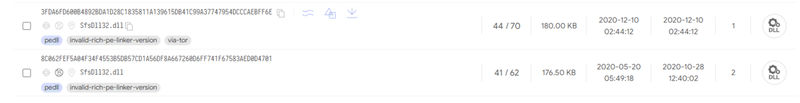

ルールはこのようにして書きます。このルールだとGoogle Chrome Extension、CRX3フォーマットのファイルでかつ、Antivirusエンジン2種以上がマルウェアとして判定しているファイルを見つけます。Livehuntの結果はこのような感じです。

このYARAは常時稼働しており、条件に一致したファイルがVirustotalにアップロードされてくるとアラートを発報させることが可能です。

ここまでで、VirusTotalの一般的な機能についてご紹介をしました。ここからは本題の「沼」と「怪談」についてお話をします。沼、というかビッグデータというか…沼と書いたのは、調べ始めると抜け出せなくなる、という観点で沼とかきました。怪談はこれまた恐ろしいお話です…

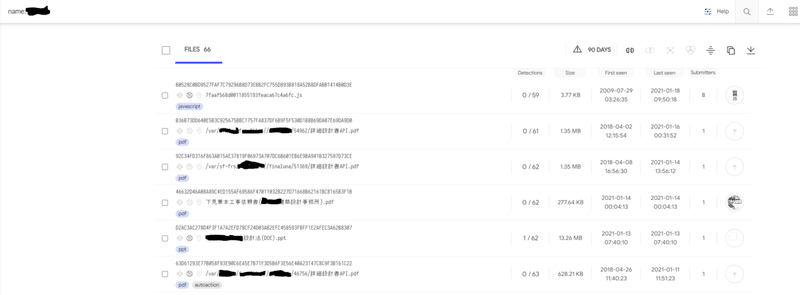

ここまででご紹介したファイル検索等の機能を用いて調べていくと、VirusTotalには様々なファイルがアップロードされていることがわかります。「真っ当な」ところから行ってみましょう。

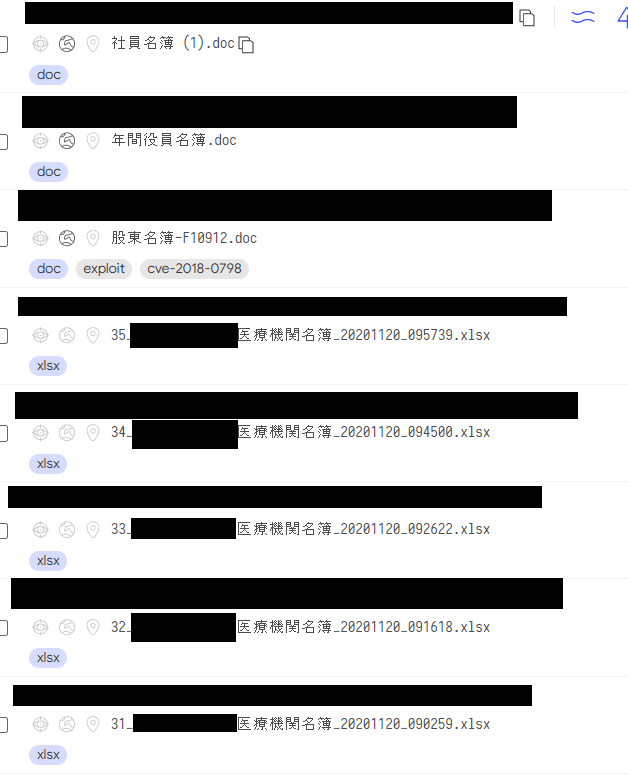

こちらはLODEINFOと呼ばれるAPT(Advanced Persistent Threat)で使われたMalwareです。このようなファイルがアップロードされてくることがあります。さて、沼の本領発揮はここからでしょうか? 例えば~という名前が含まれるファイルを探してみます。

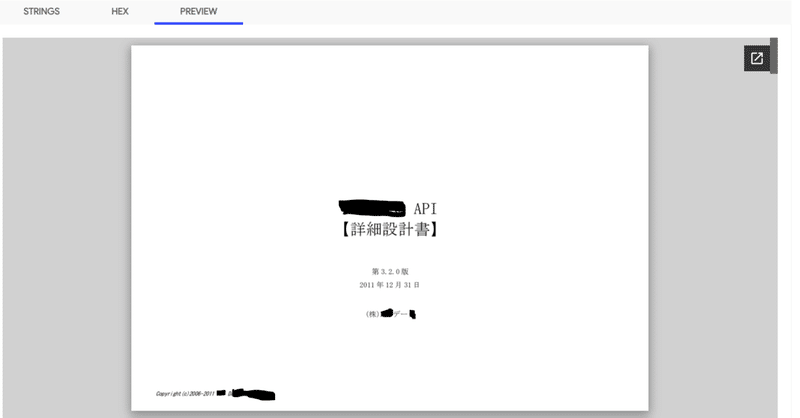

な…なんか香ばしい名前のファイルが見えてきました💦 VirusTotal上で見てみましょう。VTENTERPRISEでは、一部のファイルはVT上で閲覧することが可能です。

げ。。。。気を取り直して。。。💦

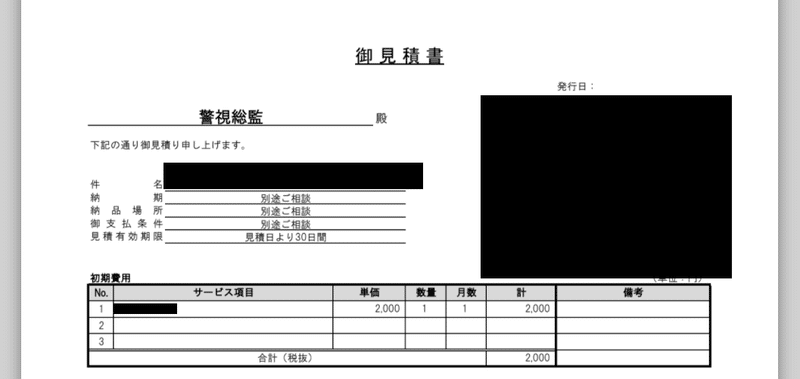

ちょおま。。。警視総監ってだれよ

Orz げにおそろしや。まさに怪談です(?)。

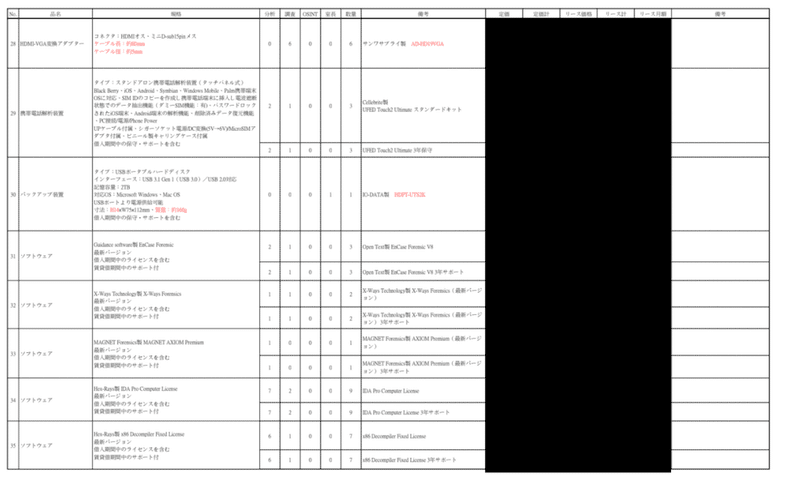

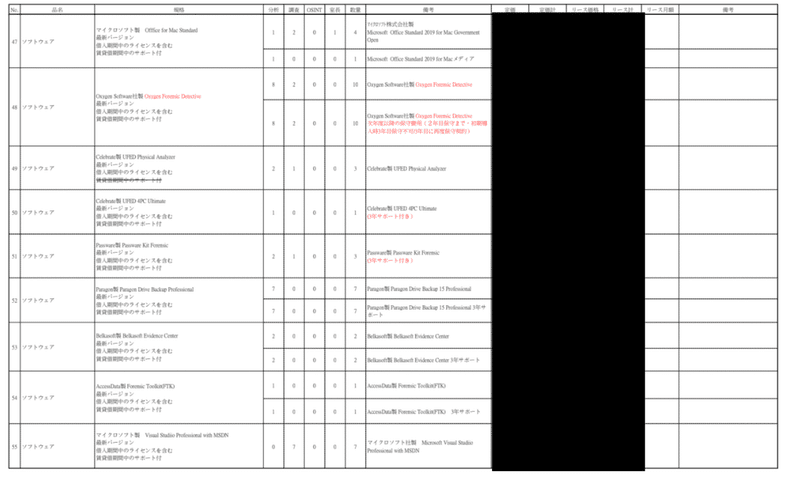

これは絶対ダメだろう…実は組織も特定できていますが、その組織がセキュリティ対策としてどのような部分を強化しようとしているのか丸見えです。2017年時点でOSINT能力の向上を図る他、Celebrite…(恐)

実はこのほかにも沢山、絶対に表ではかけないようなものも沢山見つかります。探し出して分析するとそれこそ無限にあるのでは?というほど出てくる、そう、始めると沼にはまります。そんな沼、過去に見つけたものとして、日本国内の空港のフロア図面であるとか(恐)。相手先が特定できるものについては連絡を取ることもあります。

今回のBlogの目的はこういう実態を晒すことが主目的ではありません。なぜこのような事が起きるのか?機微な情報をアップロードしてしまった組織の担当者の方にヒアリングした結果見えて理由が二つありました。

原因1: 従業員が不審と思ったファイルを勝手にアップロードした

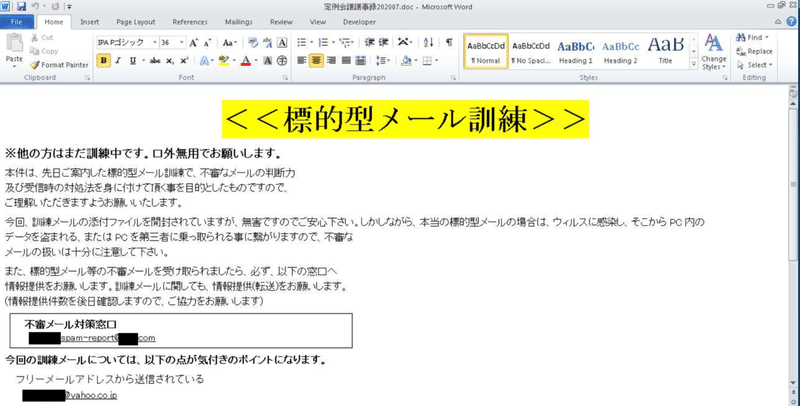

一番想像に難くないのがこの理由ではないでしょうか?もし貴方の組織が情シスなりセキュリティ部門があるのであれば、これについては対処すべきです。時々見るのが標的型メール訓練につかわれたマテリアルがアップロードされているケースです。

このケース、アップロードした従業員だけに非があるのでしょうか?個人的にはそうは思いません。

原因1への対応: 教育とアクセス制限の実施

まずは教育です。このような外部のサービス(約款に基づく外部サービス)にアップロードすることのリスクについて、具体的に説明をするべきです。外部にファイルをアップロードすると、必ず誰かに見られている=情報は漏洩している、という事を、教育によって具体的な脅威を意識付ける事が大切です。コンサルティングをしていると従業員向けに「情報漏洩に繋がる事から外部にファイルをアップロードしてはならない」といった記載が見受けられますが、VTのようなLegitなサービスにおいても、そのようなリスクがある、ということ(Legit、特にマルウェア解析系サービス)はインプットすべきです。

と同時に、企業など組織においては、可能であればアクセス制限を実装することを推奨します。HTTPSが標準化されている昨今、アクセス制限実装のハードルが高くなっている事も事実です(※)。HTTPSをPROXY等を用いてデコードをしている場合はHTTPのPOST量制限を行いUpstream通信の量を制限する事も一つの選択肢となります。

(※ハードル:ここでいうハードルは大きく二つあります。一つはHTTPSはデータが暗号化されていて可読ではない事。もう一つは可読とする場合、追加投資が必要な他、実装する装置に大きな負荷がかかり、スループットが極端に落ちる事が挙げられます。)

原因2: ブラウザエクステンションにより、バックグラウンドでアップロードされた

意外と多いのがこのケースです。かなり詳しい方(だからこそ起きやすい事故ではあるのですが)を中心に、情シスやセキュリティ担当部門で発生するケースがこれです。VirusTotalにはFireFox、Chrome向けにブラウザエクステンションが用意されています。

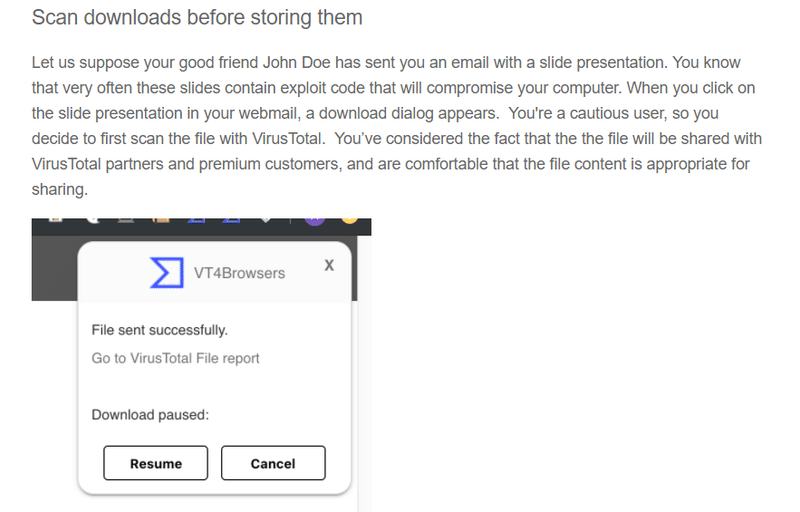

このブラウザエクステンション、Scan downloads before storing them と呼ばれる機能があります。

この機能の注釈をよく読んでいただければわかると思います。日本語訳(意訳含む)したものがこちらです。

親友のJohnDoeからスライドプレゼンテーション付きのメールが届いたとします。これらのスライドには、コンピュータを危険にさらすエクスプロイトコードが含まれていることがよくあります。ウェブメールのスライドプレゼンテーションをクリックすると、ダウンロードダイアログが表示されます。あなたは用心深いユーザーなので、まずはVirusTotalでファイルをスキャンすることにしました。ファイルがVirusTotalパートナーおよびプレミアム顧客と共有されるという事実を考慮し、ファイルの内容が共有に適していること十分に理解しています。

そのうえで次の内容を見てみましょう。

You can also decide if you want to send Documents to VirusTotal. This is important because you should not send documents with sensitive information to VirusTotal.

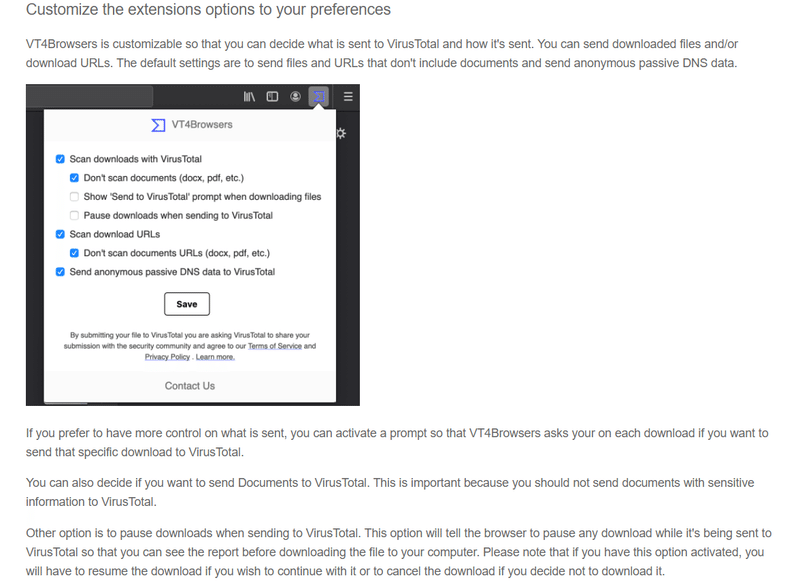

実はデフォルトではファイルは送られません。しかし、設定によっては、ダウンロードしたファイルがVirustotalに送られてしまう事がここからもわかるかと思います。

最近ではMUAを持たず、ブラウザ経由のWeb Mailでメールを読むことが多いかと思います。VTに漏洩したケースについて当該組織にヒアリングすると、Web Mailを使っていたユーザが、メールの添付ファイルをブラウザ経由でローカルにダウンロードした結果、このExtensionによりすべてのファイルがVirustotalに送られてしまったケースを多数聞いております。

原因2への対応: Browser Extensionの管理(と教育)

ChromeではBrowser Extensionの管理が可能です。そのような機能を使って、対象組織へガバナンス、エクステンションの利用制限を効かせることが、一つの対策になります。また端末内のファイル操作をモニタリングをすることでもある程度の把握は可能です。

本件の趣旨からは逸脱しますが、Browser ExtensionについてはPUPsに該当するような不審なExtensionを観測する機会も増えています。組織においてはBrowser Extensionの管理について、実施検討をすすめられも良いかもしれません。

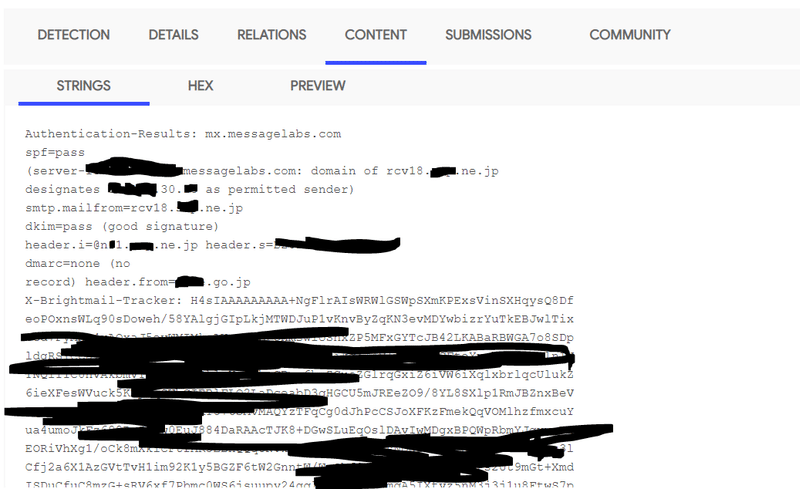

よく見かけるのがメール関連のファイル(.eml、.msg等)です。メールについてはメール本体をアップロードしても、良い結果を得る事はほぼありません。むしろ…

このような形でヘッダが見られてしまう事から、どこの組織がファイルを送ったのか、特定ができてしまいます。過去に標的型攻撃につかわれたメールをそのままアップロードしていたケースもあり、その結果どこの組織が狙われていたのかがわかってしまいました。メールについて、もし不審な点があるようであれば、「何もしないで削除する(特に個人の場合)」か、「担当部署に相談する(組織の場合)」が正解です。先にも書きましたがメール本体をアップロードしても、良い結果を得る事はほぼありません。私に今夜のオカズを提供したいのであれば、ぜひお願いします。メールのアップロードは監視対象としています。

VirusTotalについては、個人情報や機密情報が含まれるファイルについては削除に応じています。もし誤ってファイルがアップロードされてしまった場合は速やかにVirustotalに連絡をして、削除等の依頼をしてください。ただし、そのファイルがMaliciousと判定されていた場合、その対応は容易ではないこと(断られる)は留意してください(過去にそのようなケースがありました)。

I accidentally uploaded a file with confidential or sensitive information to VirusTotal, can you please delete it?

今回は「Virus Total沼」と題して、VirusTotalを使う事で発生しうるリスクについて書かせていただきました。しかし、これはVirus Totalに限った話ではありません。他のファイルスキャンサイトであったり、ファイル変換サイトであったりと、様々なところで、リスクになりうるサービスとその利用が考えられます。その点については十分に注意をされることを推奨します。

さて、最後に、「沼」と書かせていただきましたが、結局はこれは何かと言うと、私が独自に作成したルールに合致したファイルを毎日にように見て、晩御飯のおかずにして、そしてそれがいつまでたっても終わりが見えない様を「沼」と表現していました。今後もおかずを安定供給していただきたく、機微度の高いファイルがアップロードされてくるのを待っておりますぞ!(本当にやばかったらすぐにCSIRTにDMしますので、ご安心ください)

チェック・ポイント・リサーチ社とサイバーセキュリティ企業オットーリオ社の専門家が、世界の数千の組織を標的にした大規模なフィッシング・キャンペーンに関する調査の詳細を発表しました。

このキャンペーンは8月から行われており、攻撃者はXeroxのスキャン通知を装った電子メールを使用し、受信者に悪質なHTML添付ファイルを開くように促していました。このトリックにより、攻撃者は Microsoft Office 365 Advanced Threat Protection (ATP) フィルタリングを回避し、1000人以上の企業従業員の資格情報を盗み出すことができました。

専門家は、フィッシングキャンペーンの背後にあるオペレーターがエネルギーと建設会社に焦点を当てていることに気づいたが、簡単なグーグル検索で一般に公開されている攻撃で盗まれたクレデンシャルを誤って公開してしまった。

建設・エネルギー部門を標的としたフィッシング・キャンペーンの運営者が、簡単なGoogle検索で一般に公開されている攻撃で盗まれた資格情報を公開しました。

"興味深いことに、攻撃チェーンの単純なミスにより、フィッシング・キャンペーンの背後にいる攻撃者が盗んだ資格情報を、攻撃者が使用していた数十台のドロップゾーン・サーバにまたがって、公衆インターネットに公開してしまいました。Google で簡単に検索すれば、誰でも、漏洩して盗まれたメールアドレスのパスワードを見つけることができました。

被害者がHTMLファイルをダブルクリックすると、文書内にあらかじめ設定されたメールが入ったぼやけた画像がブラウザで開かれます。

HTMLファイルを起動すると、バックグラウンドでJavaScriptコードが実行され、パスワードを収集し、攻撃者のサーバーにデータを送信し、ユーザーを正規のOffice 365ログインページにリダイレクトします。

フィッシャーは、独自のインフラストラクチャと、盗まれたデータを保存するために使用されるWordPressのウェブサイトを侵害した両方を使用していました。

"悪質なPHPページ(名前は「go.php」、「post.php」、「gate.php」、「rent.php」、「rest.php」)をホストし、フィッシング攻撃の犠牲者からのすべての受信資格情報を処理する数十台の侵害されたWordPressサーバーを発見しました。"と投稿は続きます。

"攻撃者は通常、既存のウェブサイトの知名度が高いため、自社のインフラではなく、侵害されたサーバーを利用することを好みます。評判が広く認知されていればいるほど、セキュリティベンダーによって電子メールがブロックされない可能性が高くなります。

メールはMicrosoftのAzure上にホストされているLinuxサーバーから送信され、PHP Mailer 6.1.5を使用して送信され、1&1のメールサーバーを使用して配信されることが多かった。

また、攻撃者は危険なメールアカウントを介してスパムメッセージを送信し、正当なソースからのメッセージであるかのように見せかけています。

ドロップゾーンのサーバーに送られたデータは、Googleがインデックスを作成できるように、公開されたファイルに保存されました。これは、Googleで簡単な検索をすれば誰でも利用できることを意味します。

盗まれた資格情報~500件のサブセットを分析した結果、被害者はIT、ヘルスケア、不動産、製造業など幅広い対象業界に属していることが明らかになりました。

チェック・ポイントは、その調査結果をGoogleと共有しました。

専門家は、このキャンペーンで使用されたJavaScriptのエンコーディングが、2020年5月に行われた別のフィッシングキャンペーンで使用されたものと同じであることに気づいた。

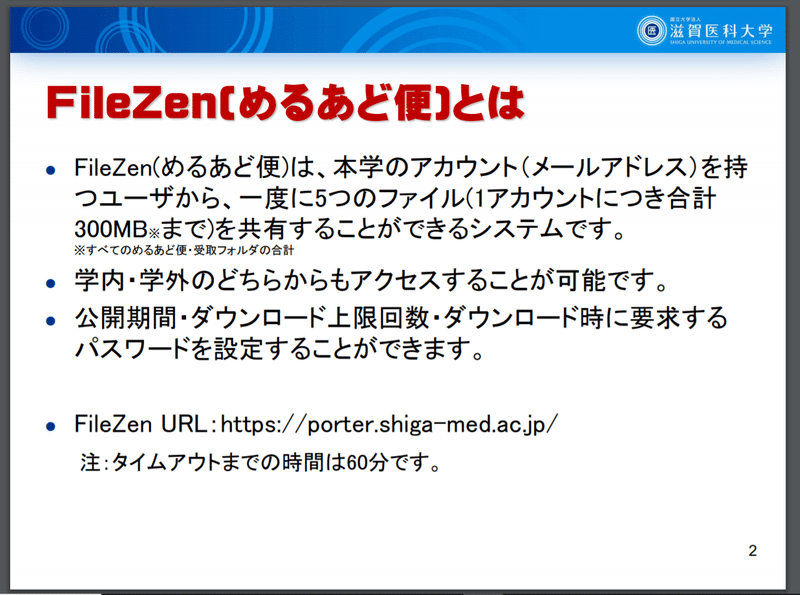

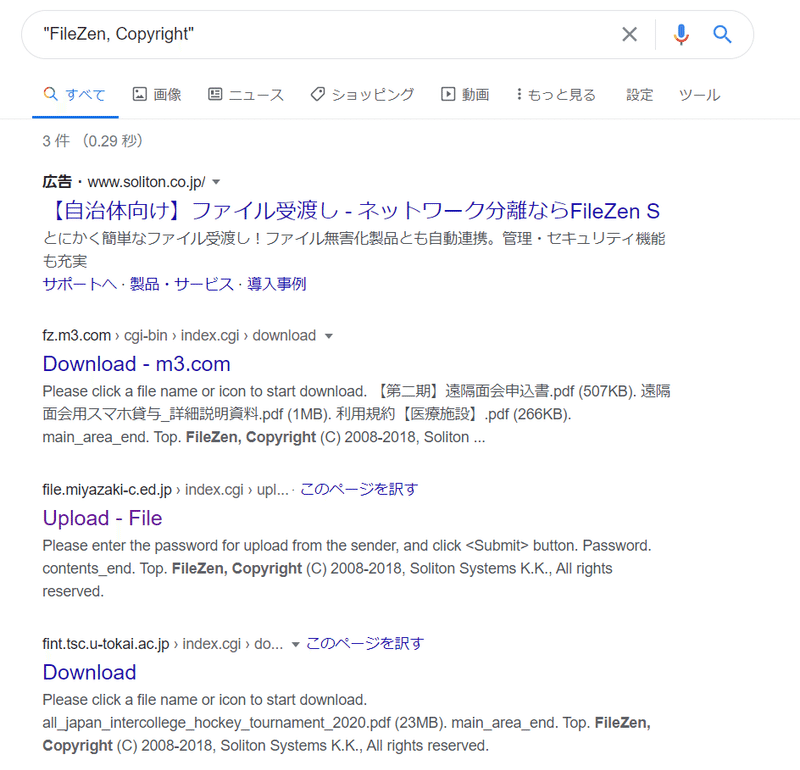

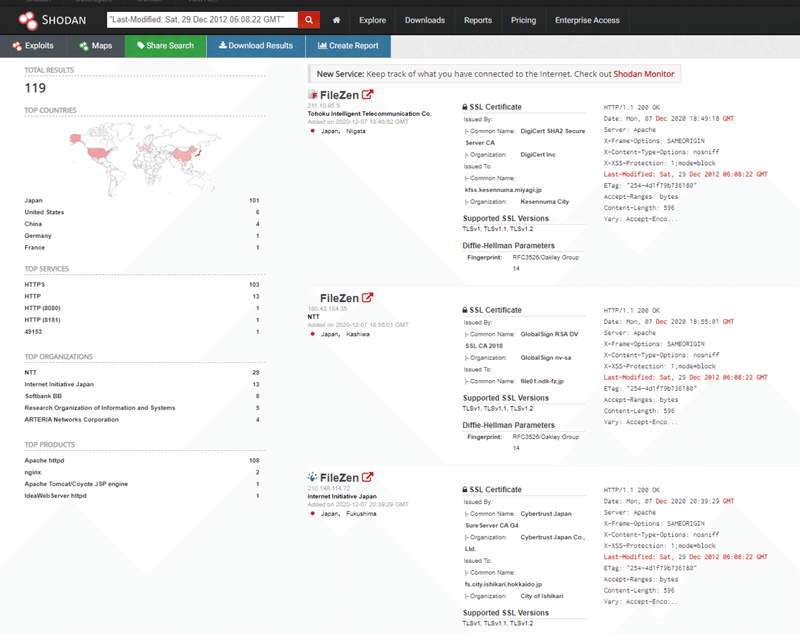

FileZenというツールをご存じでしょうか?FileZenはソリトンシステムズ(株)が開発する、ファイル共有アプライアンスです。FileZenを使っている層は官公庁、地方自治体や企業等の法人です。FileZenでGoogle検索をすると、このように広告が載る事からも、主なターゲットは自治体と言えます。

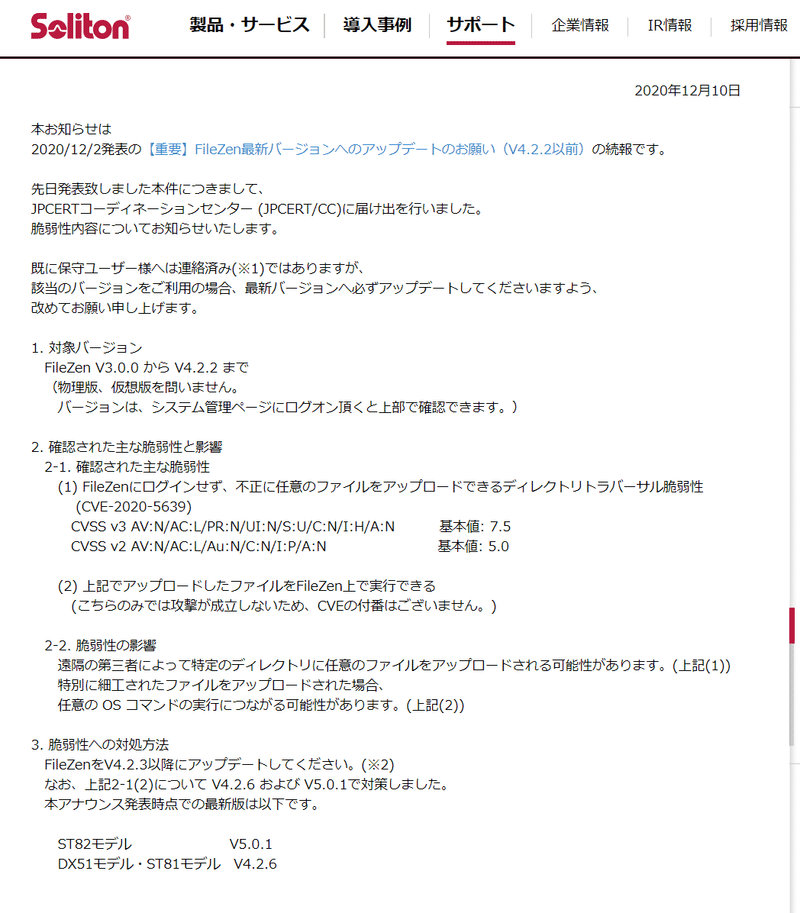

そんなFileZenですが、2020年12月2日に脆弱性が公表されました。脆弱性についてはJPCERT/CCからも注意喚起が発出されたことからも、それなりに注目度が高い、と言えます。残念ながら現時点ではCVEは確認できず、脆弱性の種類も何なのか、不明といった状況です。(情報更新:12月10日にソリトンシステムズ(株)から脆弱性に係る情報が詳細の公開されました。https://www.soliton.co.jp/support/2020/004278.html)

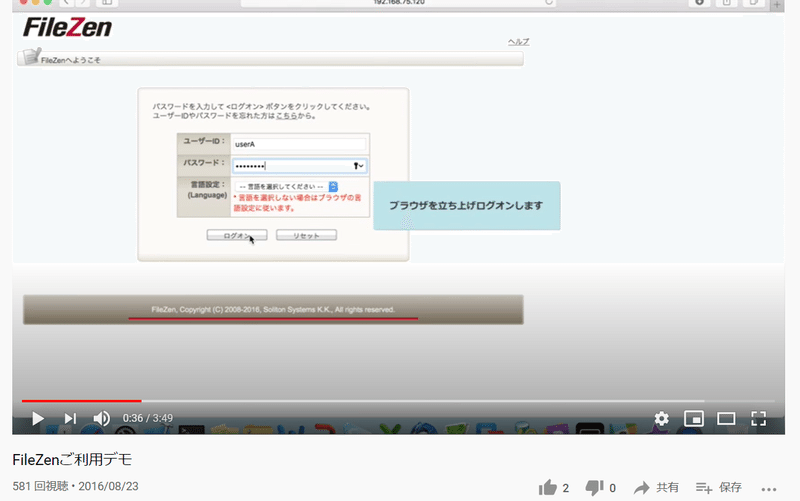

Shodanを使って調査をする場合、まずは調査の起点となる足掛かりを見つけることから始めます。FileZenのフィンガープリントを探すためにFileZenの公開サーバを探します。この手のツールはだいたい、Youtubeで使い方を公開していたりします。今回はCTCさんが動画を公開していました。

これをみているとわかるのですが、

ログイン画面が存在しており、画面内から"FileZen, Copyrights(C)"の文字列がありそうな事が伺えます。この辺は調査に使えそうです。しかもCopyrightsにYearも入っています。これはもしかして…

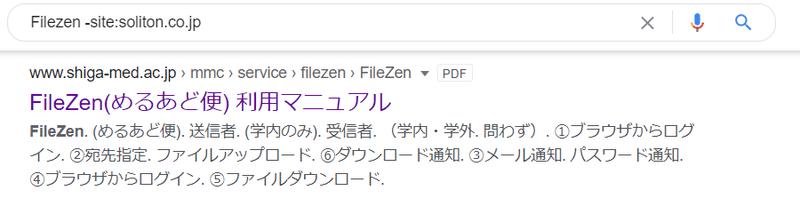

それではGoogleを使ってFileZenを使っているホストを特定します。Googleで"Filezen"を検索します。検索結果のほとんどはSolitonさんのページなのですが、その中に一つ気になる結果が含まれています。

どうもPDFでつくられた利用マニュアルのようです。実際に見てみましょう

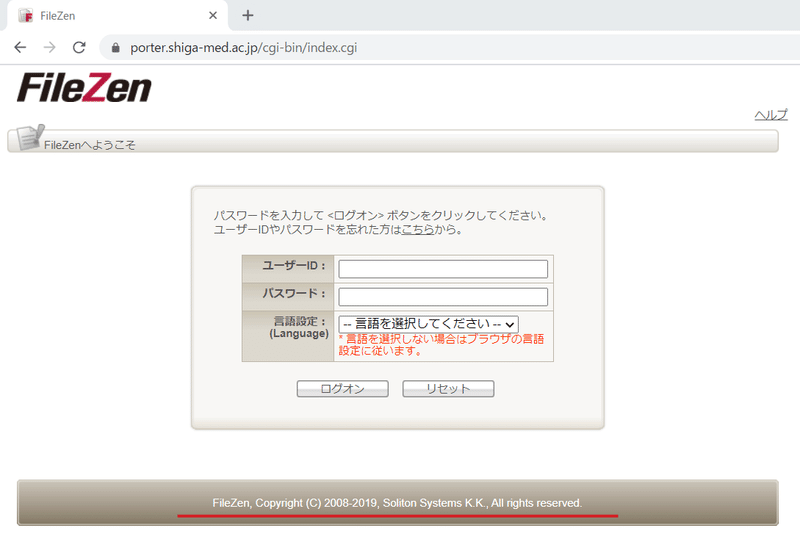

早速URLが特定できました。その他、参考になる情報がいろいろ含まれていました。実際にアクセスをしてみます。

FileZenですね。その他、以下のように調査すると「それらしい」結果が返ってくることわかっています。

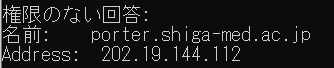

まずは滋賀案件を手掛かりに調査を進めます。

IPが特定できました。

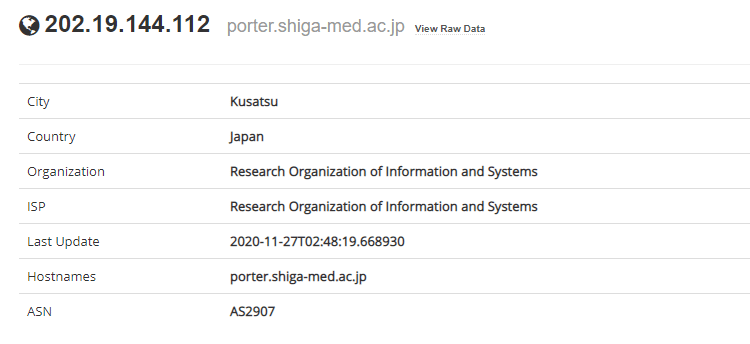

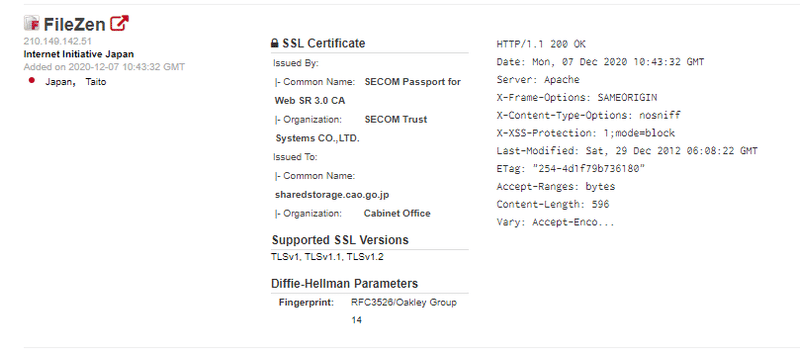

第1章ではIPの特定までできました。それでは調査を進めていきます。このIPをShodanをつかって検索します。

見つかりました。ここからもう少し掘り下げていきます。"View Raw Data"からスキャン結果を見ていきます(ここからは要ログイン、課金が必要な場合があります)。

Raw Dataですが、Finger printとして使えそうなデータが多数含まれています。今回は大きく二つ、Finger printの候補がみつかりました。一つはfavicon、もう一つはtitleです。

これは攻撃者にもよくみられる「パッケージで買ってきたものを変更しないままデフォルトで使ってしまう」という”Bad habbit”が見られる箇所です。特にFaviconについては存在に気が付かない事があり、デフォルトのまま残ってしまう事も多く、攻撃者インフラの特定にも使える技術となります。今回のこのケースですがどうもデフォルトでFileZenのFaviconが使われているようです。下がそのFaviconになります。

![]()

もう一つはTitleですが、これは変更済ケースがあることを先のGoogle検索の結果から得られています。とはいえ、デフォルト運用している、”より意識の低い”組織の特定には使える要素です。

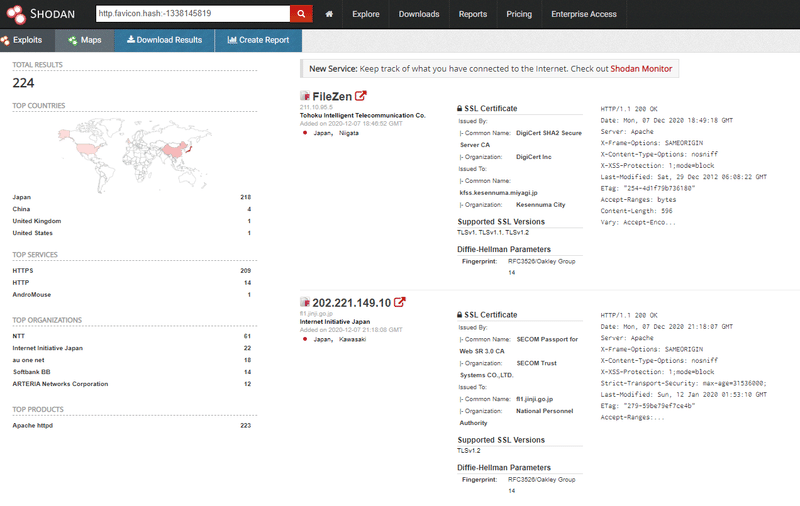

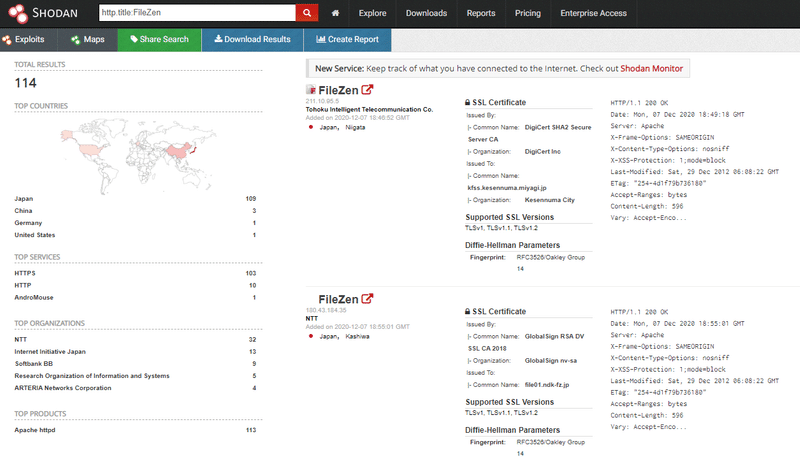

それではハッシュ値を使った検索手法で調査をします。検索式は

”http.favicon.hash -1338145819” です(要ログイン)。

このFaviconを使っていたホストは224IPあることがわかりました。

ちなみに、タイトル検索についてはhttp.title:FileZenの検索結果はこちらです。

それぞれの結果をORで集計して重複を排除すればホストの特定はできそうです。個人的にはホストを特定するところは技術的な観点では興味がないのでやりません。その2で結果のバルクダウンロードのテクニックも書こうと思いますので、もしご興味あるかたはやってみてはいかがでしょうか?

さて、この検索結果を得て、内容を見ていて、「モヤっ」とした、あることに気が付きました。それが次の章です

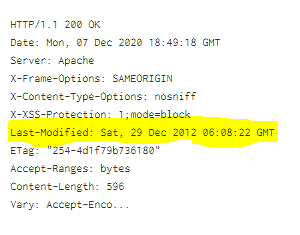

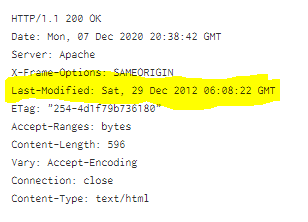

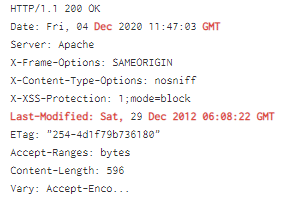

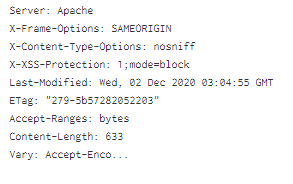

得られた結果について、ぜひじっくり見ていただければと思います。そして違和感に気が付くのではないでしょうか。それはResponse headerです。

2012年です。あまりに古すぎて違和感を感じます。別のホストを見てみましょう。

これもLast-Modifiedが同じだ。まさかこの2012年のLast ModifiedはFilezen特有のものではないか?と感じたら検索です。

"Last-Modified: Sat, 29 Dec 2012 06:08:22 GMT"

上図の結果をみていただければおわかりいただけると思いますが、Faviconを変更したとしてもFileZenで動いているホストが見つかってしまっています(もっとも、タイトルがFileZenですので、タイトル検索の結果からもこのホストに係る情報は得られています)。この検索手法の場合、関係のないホストが結果に出てしまう欠点はあるのですが、調査の手掛かりのヒントにはなります。さて、このLast Modifiedですが、これがさらなるモヤッにつながります。

'Last-Modified: Sat, 29 Dec 2012 06:08:22 GMT'の謎は何なのか。実際にこのResponceヘッダを返してくるホストにアクセスしてみます。

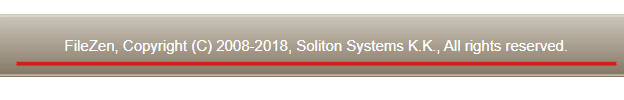

ここのホストにアクセスしてみます。注目は表示されたWebページのフッタです。

2008-2018年のCopyrightです。実は他のホストも同じような傾向を示しています。別のヘッダをみてみます。

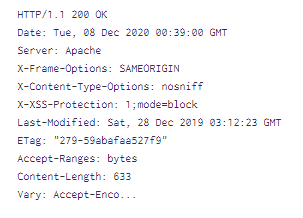

このケースは2019年です。このWebを見ると以下となります。

![]()

2019年のヘッダの場合、Copyrightは2019年までとなっています。2020年のヘッダの場合は

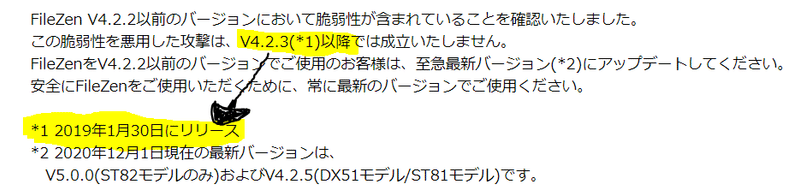

となっています。すべてを調べているわけではありませんが、どうもヘッダのLast Modifiedを以てFileZenのファームウェアのバージョンの特定まではいかないものの、バージョンの推測ができるかもしれません。そこであらためて今回発出された注意喚起を見てみます。

今回の脆弱性については2019年1月30日にリリースされたバージョン以降に該当するとの記載が確認できます。

ヘッダが示す2012年のホストに存在するCopyrightが2018年まで、となると、2012年のLast Modifiedを持つホストは脆弱性パッチが当たっていないのでは?=脆弱性が存在している、と疑いの目を持っている次第です。

今回の脆弱性について、幸い、POC(Proof Of Concept: 脆弱性を実証するコード)は確認できていないため、攻撃を成立させる事はキディレベルであれば難しいと考えられます。また、そもそも脆弱性が不明という事もあり狙うためのモチベーションも高くならないのではと想像します。

とはいえ、過去に公開されたFilezenの脆弱性を確認すると

RCEとDirectory traversalです。少し気になっているのが、今回リリースされたパッチは、過去のバージョンに遡って対応をしている事です。脆弱性の種類については現時点では不明ですが、この時の修正漏れが原因であれば、同様の脆弱性である可能性は想像に難くありません。

いろいろと書き連ねてきましたが、エンタープライズ、個人においてもパッチ管理はセキュリティにおける基本中の基本。特にインターネットに公開されているシステムについては脆弱性が公開された場合、即時対応が基本だと考えます。

そういった観点ですと、

CAO=内閣府さんに限らずですが、公開サーバのパッチマネジメント、大丈夫ですか?と心配になってしまいます(余計なお世話)。と同時に開発側も、バージョンを推測できるような不用意な実装な避けるべきでしょう。もちろん、今回のケースではバージョンが確実にこれだ、と特定できたわけではありません。しかし、攻撃の戦略を組み立てる中で最小限の工数で最大限の成果を得ることは基本です。バージョンが推測できるなら、まずはそこを狙うのは攻撃者の心理として想像に難くないと考えます。もしこれが、デコイなのであれば、心配は稀有であり、流石です、の一言になります。