レポート、記事、マーケティング資料ー私たちの多くは、こういった文書を何らかのタイミングで触る機会があります。コンピューター上で書いたり編集したり、同僚や友人にメールで送ったり、クラウドサービスを使ってシェアしたり、お客様に渡したり。

他の人に見せるファイルに見せてはならない情報が含まれていると、困ったことになる可能性があります。そうした事態を避けるポイントを、今回は見ていくことにしましょう。

画像

写真の背景にパスワードが映り込むことはしばしばありますが、こういった「見せるべきではないもの」は、単に画像を編集するだけでは隠せないことがあります。例えば、半透明のブラシで情報をぼかしたとしても、明るさとコントラストをいじるだけで、隠したものが判別可能になることがあります。画像が意図せず情報を漏洩してしまうのはどんな場合か、どうすれば情報を隠せるのか、詳しくはこちらの記事をご覧ください。

パスワードやバーコードや名前などの見せたくない情報を、画像エディターを使って「本当に」隠すには、ポイントが2つあります。まず、ぼかすときには完全に不透明なぼかしツールを使うこと。そして、非表示にしたレイヤーを見られてしまうのを避けるため、JPGやPNGのような「フラットな」画像形式を使用すること。この2点です。

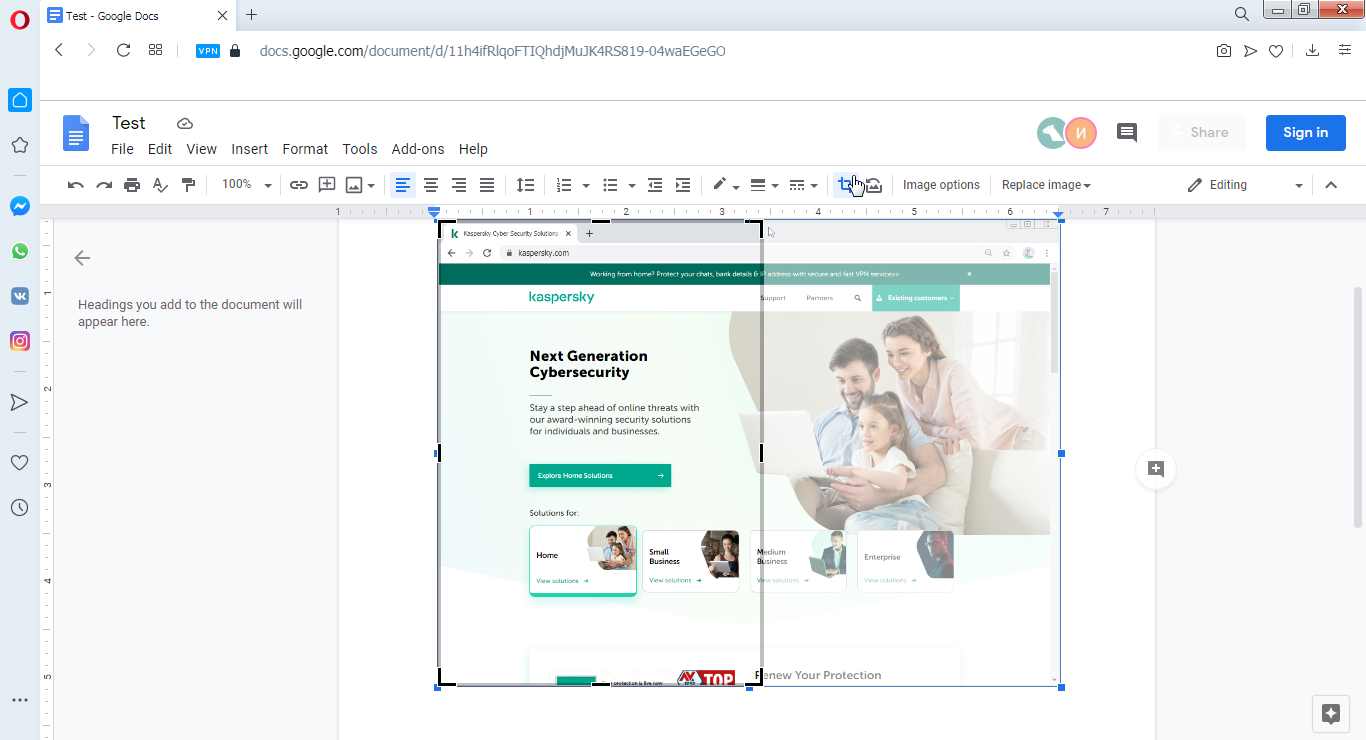

しかし、テキスト文書の中に埋め込まれた画像の中に、表に出してはならない情報が含まれている場合もあります。こういったときは、どう対応するのがよいのでしょうか?

PDF

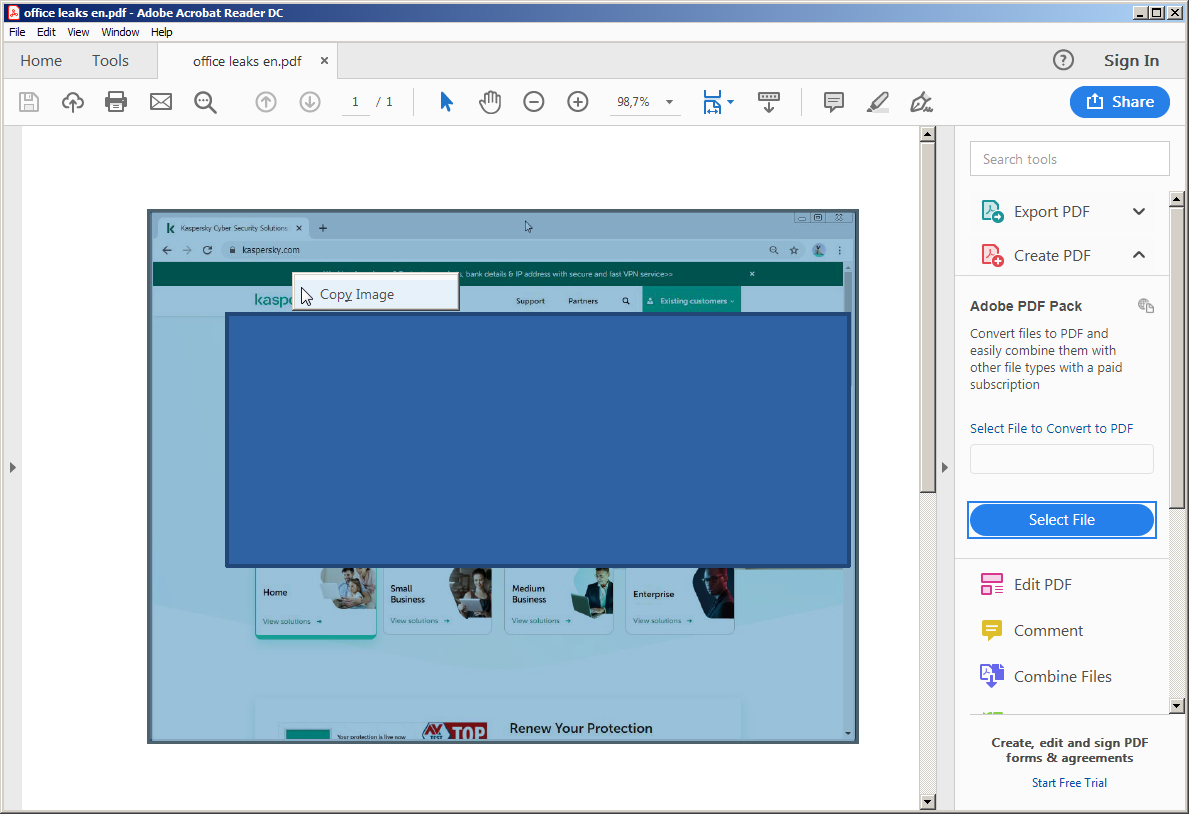

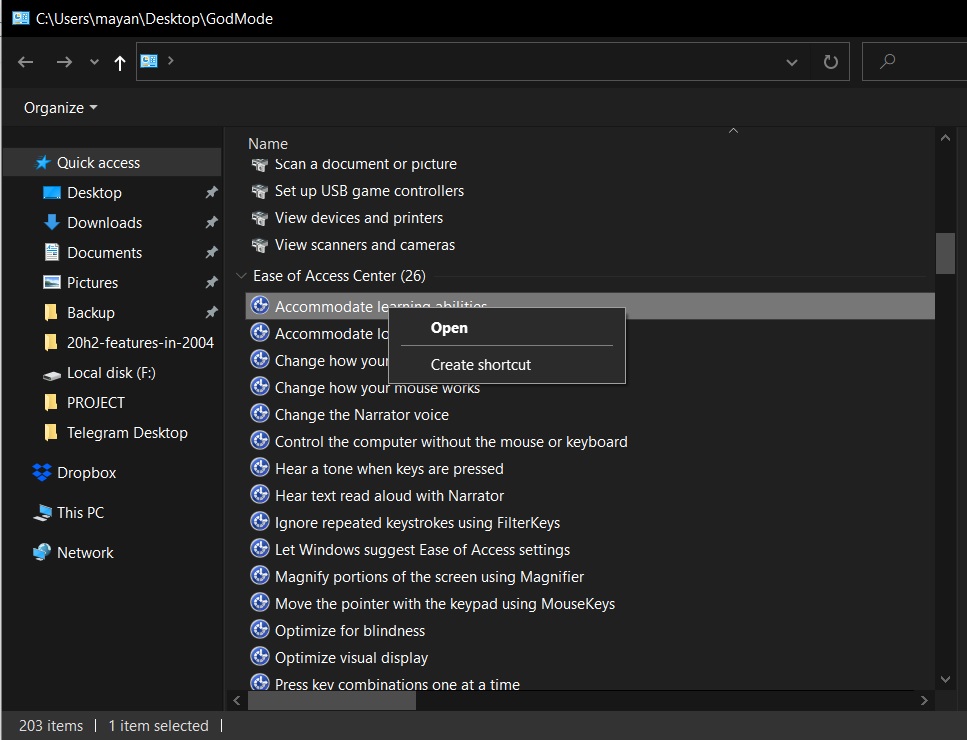

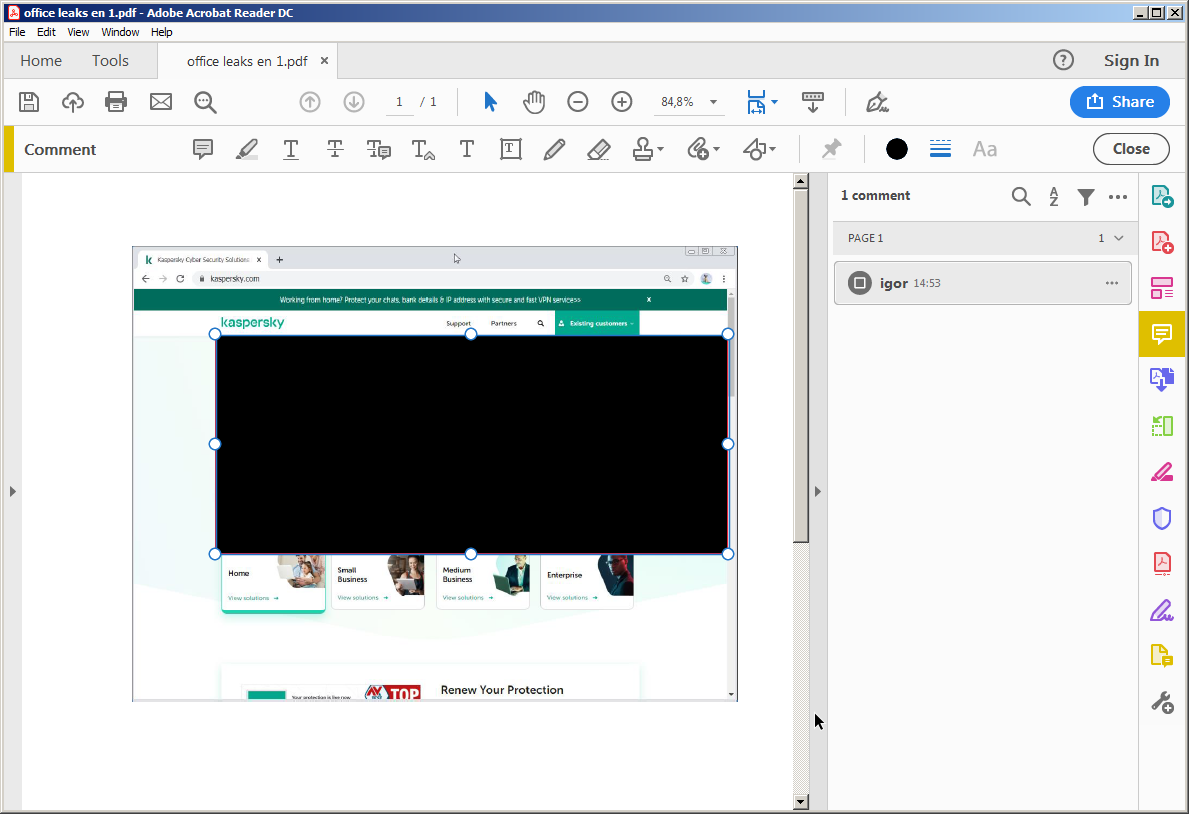

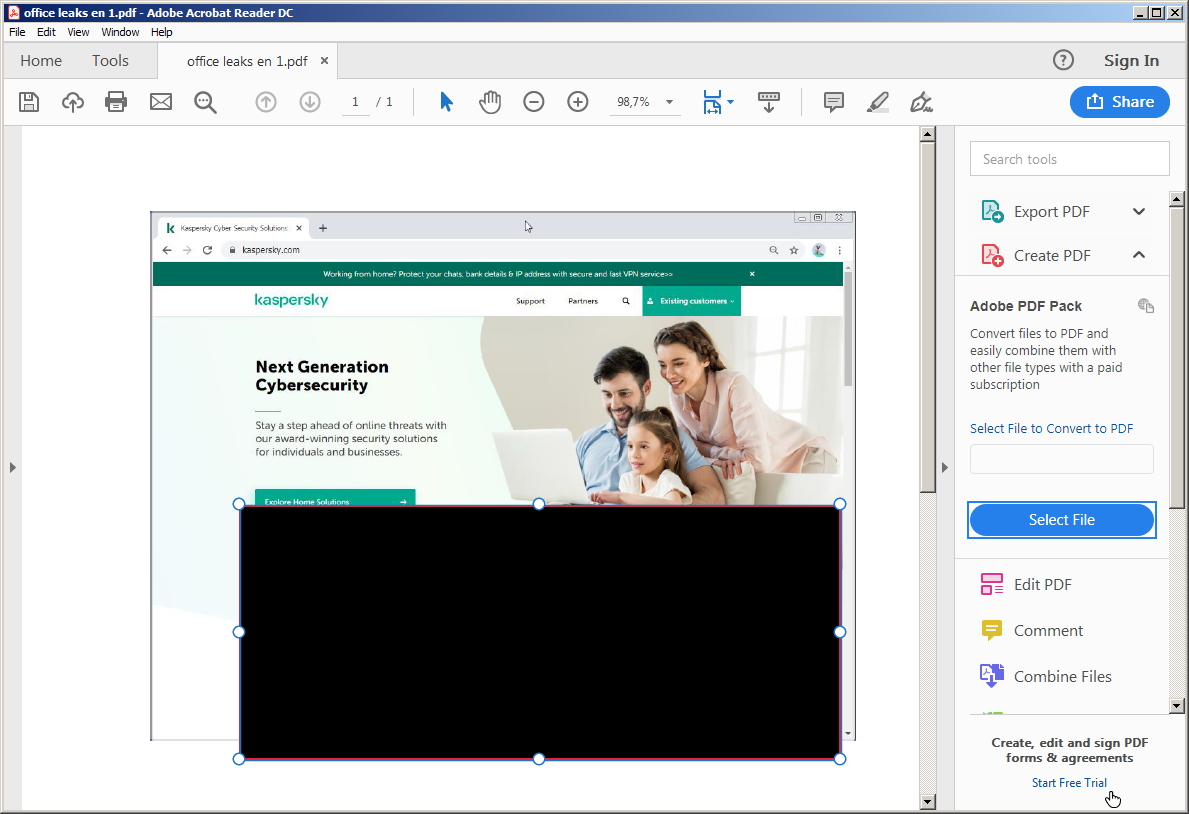

お客様宛てにパンフレットを送ろうとしているところだとしましょう。あなたは、パンフレット内のある写真に、同僚の個人情報が映っていることに気付きました。そこで、会社のコンピューターに入っているAdobe Acrobatの有料版を使い、黒の長方形でその情報を隠しました。これで大丈夫、そう思ったのですが…

Adobe Acrobat Reader:画像の一部を隠したところ

残念ながら、そうはいきません。修正済みの文書を送っても、お客様はあなたの同僚の個人情報を探り出すことが可能なのです。Acrobatは画像編集用のソフトウェアではないので、画像の上に描画したものと画像とを結合させることができません。そのため、ファイルを開いた人は誰でも、画像の上に配置した図形を削除できてしまうのです。

誰でも黒い四角を動かしてその下の情報を見られる

WordファイルをPDF形式でエクスポート

作成中の文書(例えばDOCX形式の文書)の上で画像を加工し、最終的にPDF形式にエクスポートする方法があります。例えば画像をトリミングしてしまえば、切り取られたところはPDFに変換されません。簡単に編集できるので、画像のちょっとした加工が必要な場合によく使われる方法です。

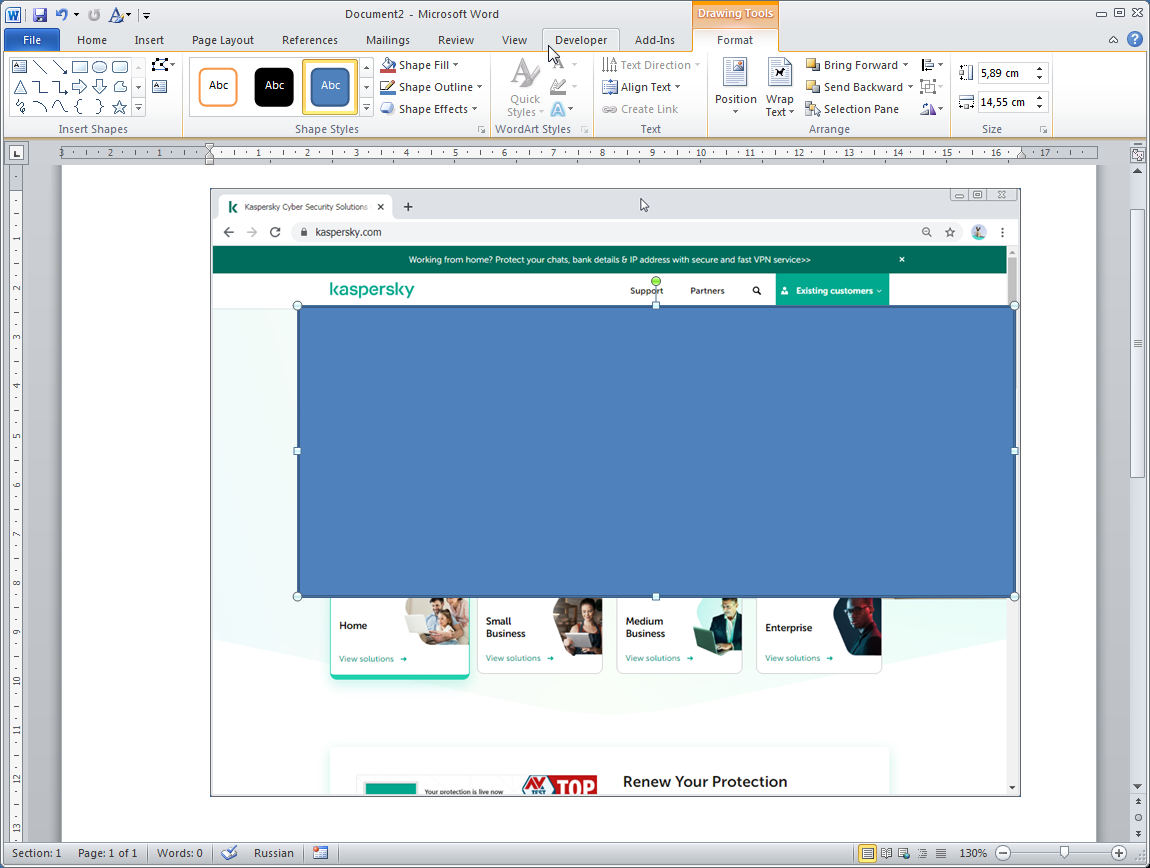

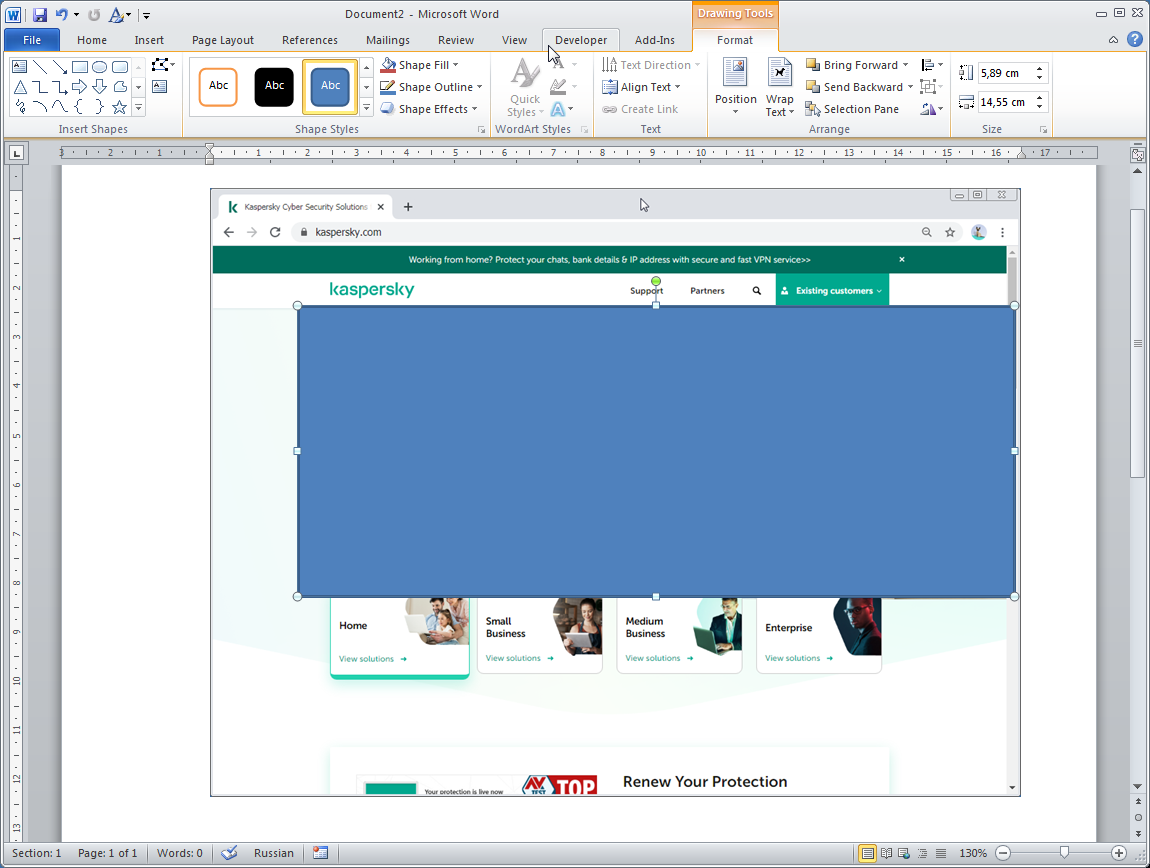

しかし、編集のしかたによっては情報を隠せないことを覚えておく必要があります。例えば、先ほど触れた塗りつぶし図形で情報を隠す方法は、ここでも機能しません。

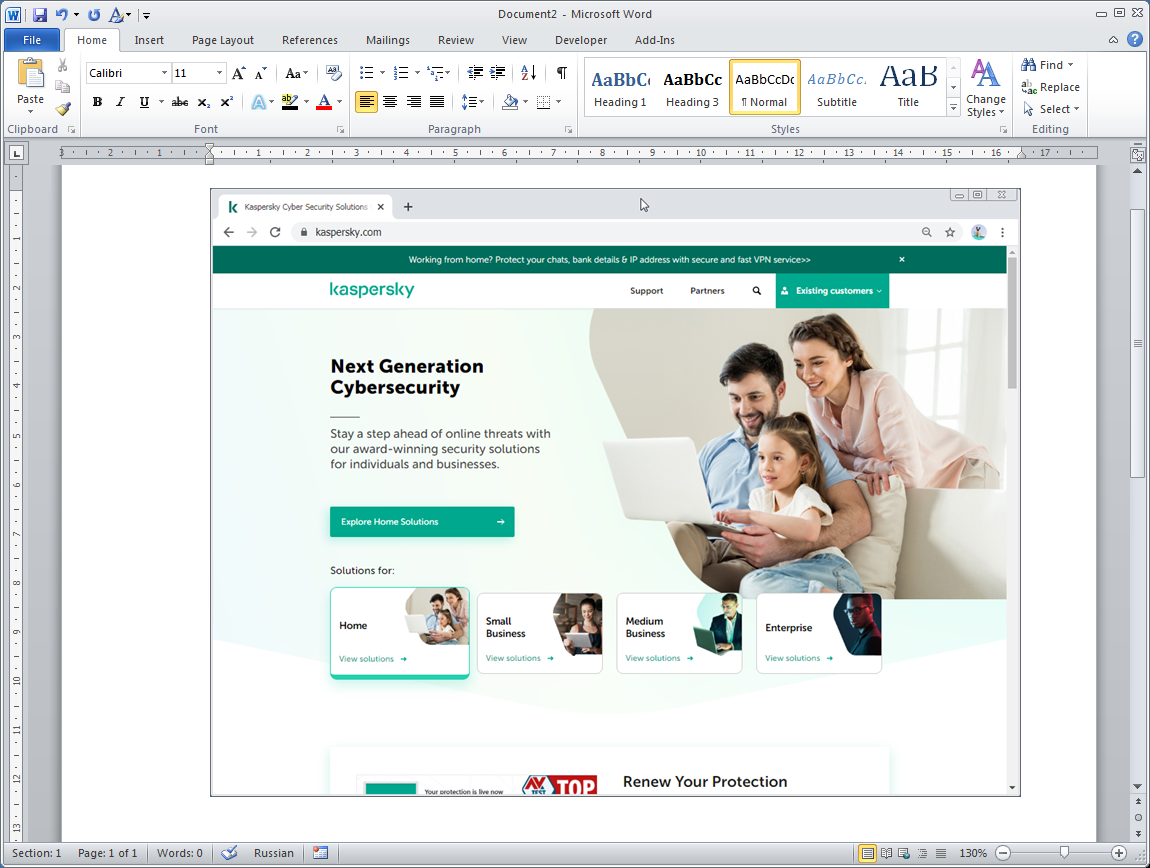

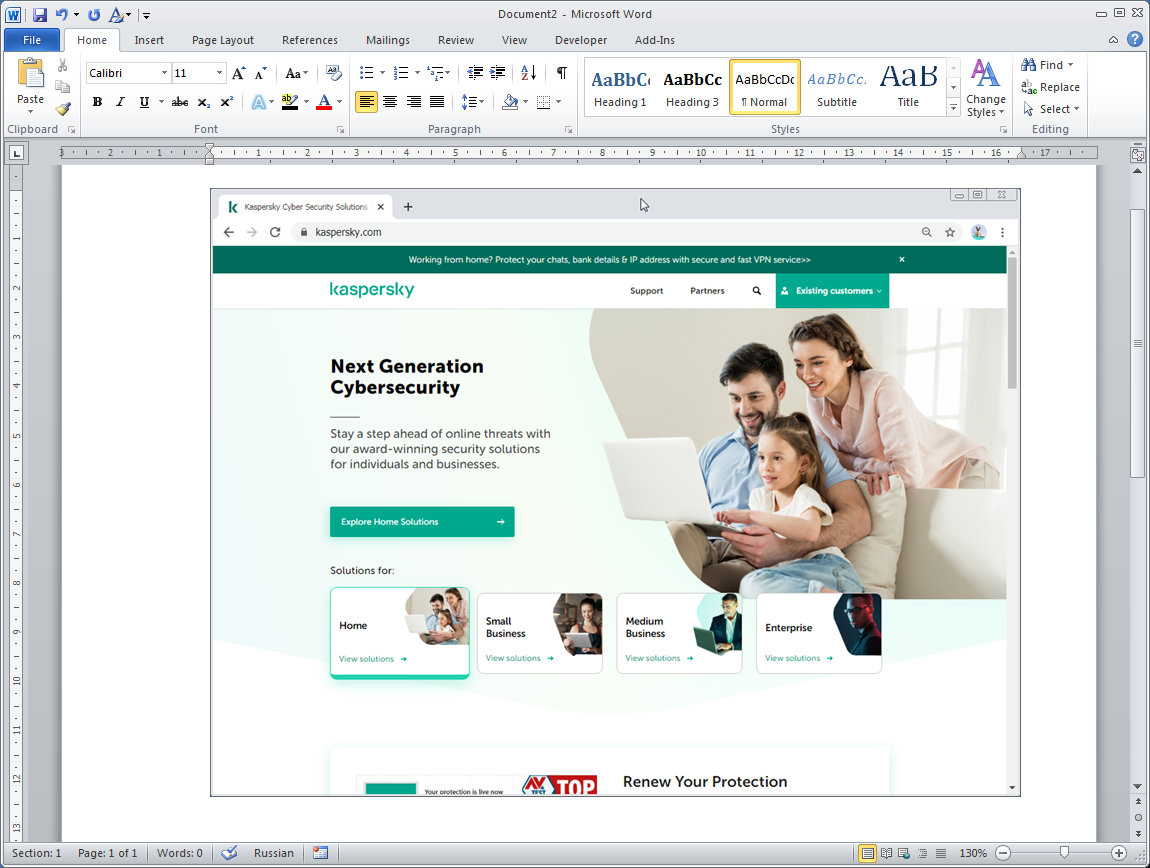

元の画像

Microsoft Word:画像の一部を長方形の塗りつぶしで隠したところ

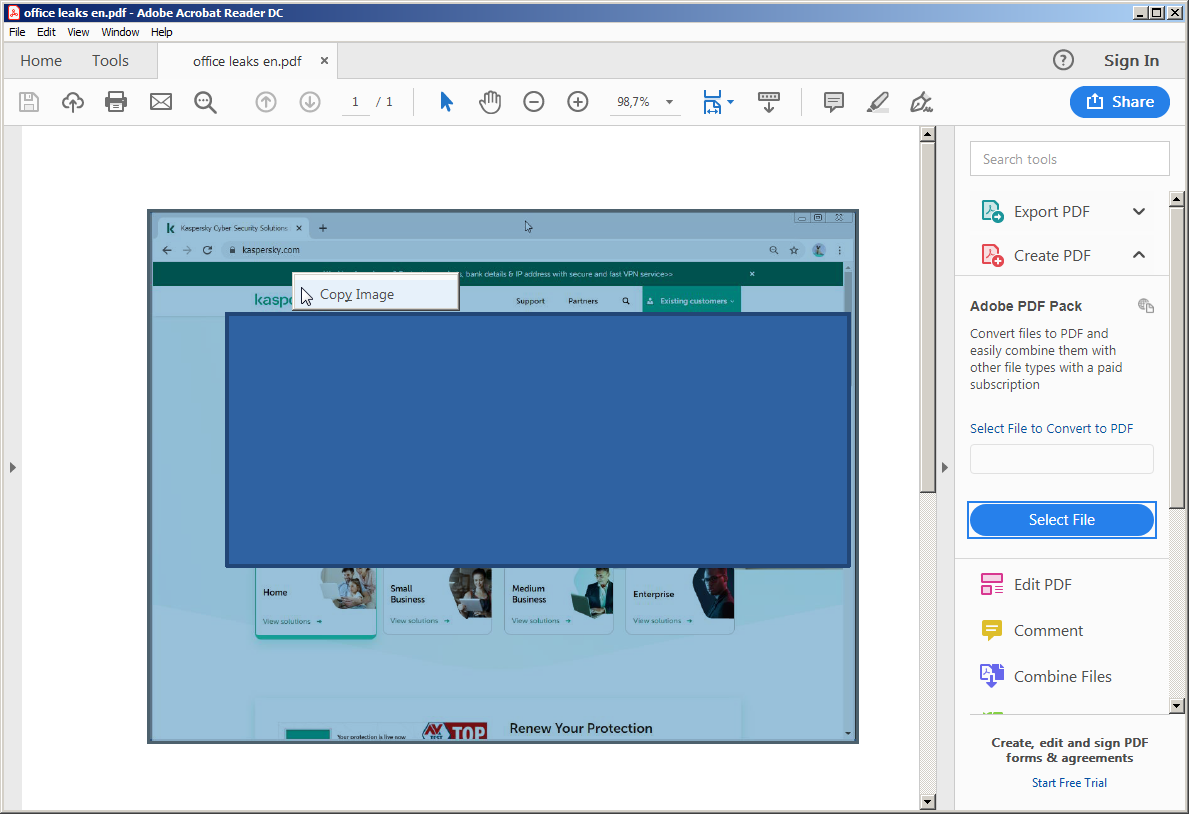

WordファイルをPDFにエクスポートしても、PDFファイルをAdobe Acrobat Readerで開き、画像をコピーしてWordに貼り付けると、塗りつぶした長方形が重ねられていない元の画像が貼り付けられるので、隠していた部分が見えてしまいます。

PDFから画像をコピー

Wordに貼り付けると、元の画像が見えてしまう

WordファイルをPDFにエクスポートするとき、元の画像とその上に描かれた画像は結合されず、別々に保存されます。そのため、隠した情報もそのまま残るのです。

そもそもMicrosoft Wordも、Adobe Acrobat Readerと同様、画像編集用に作られたソフトウェアではありません。文章を作っているときに編集が必要な画像を見つけたら、画像を画像エディターで編集し、編集し終わった画像を文章内に挿入し直しましょう。

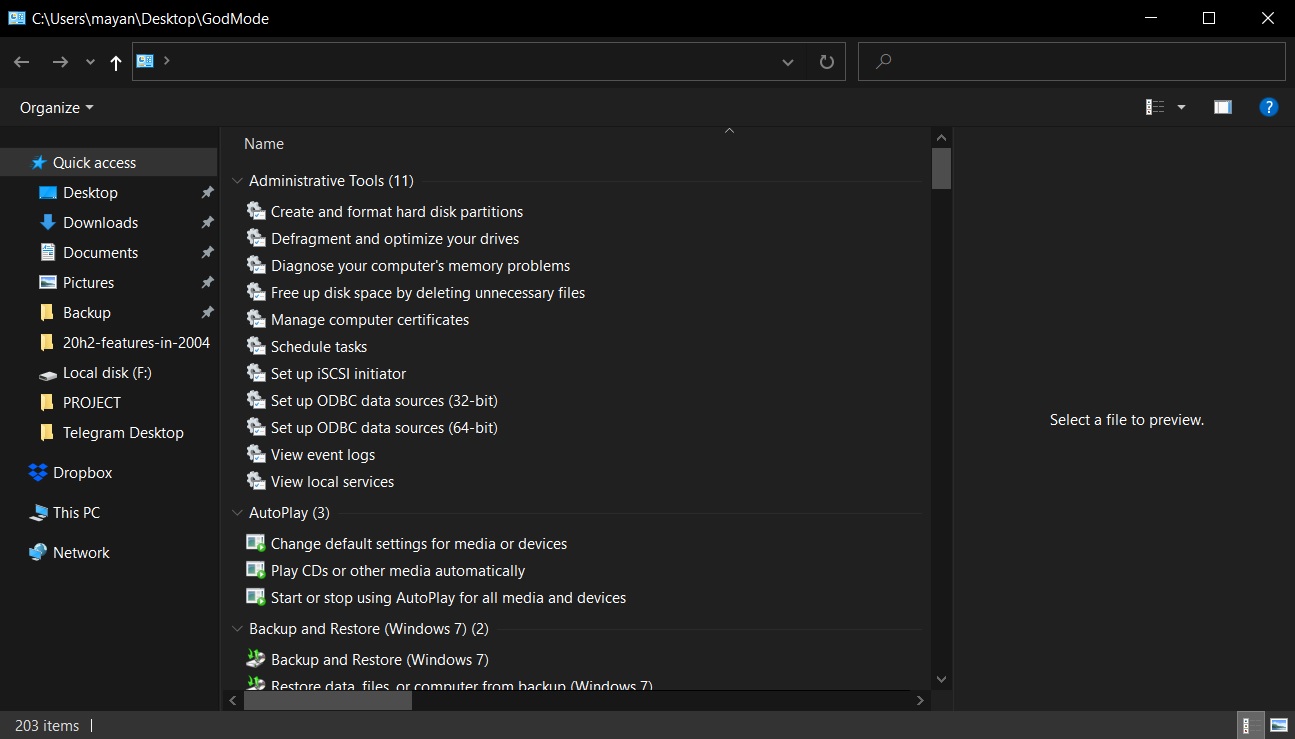

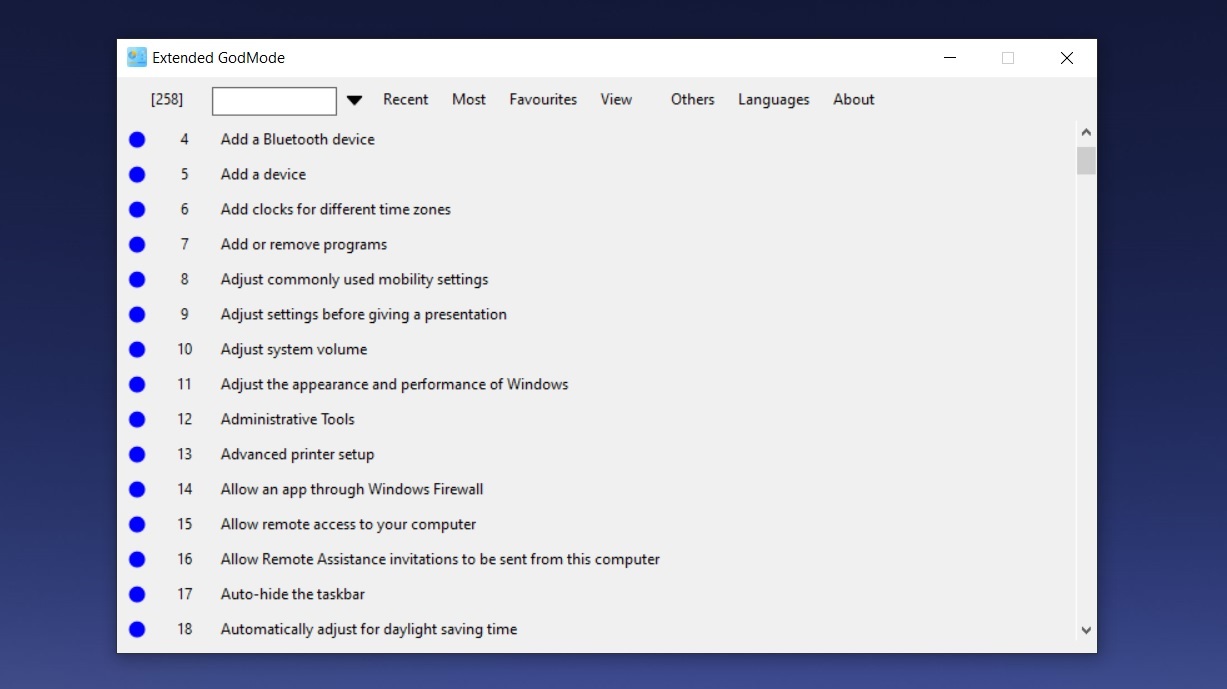

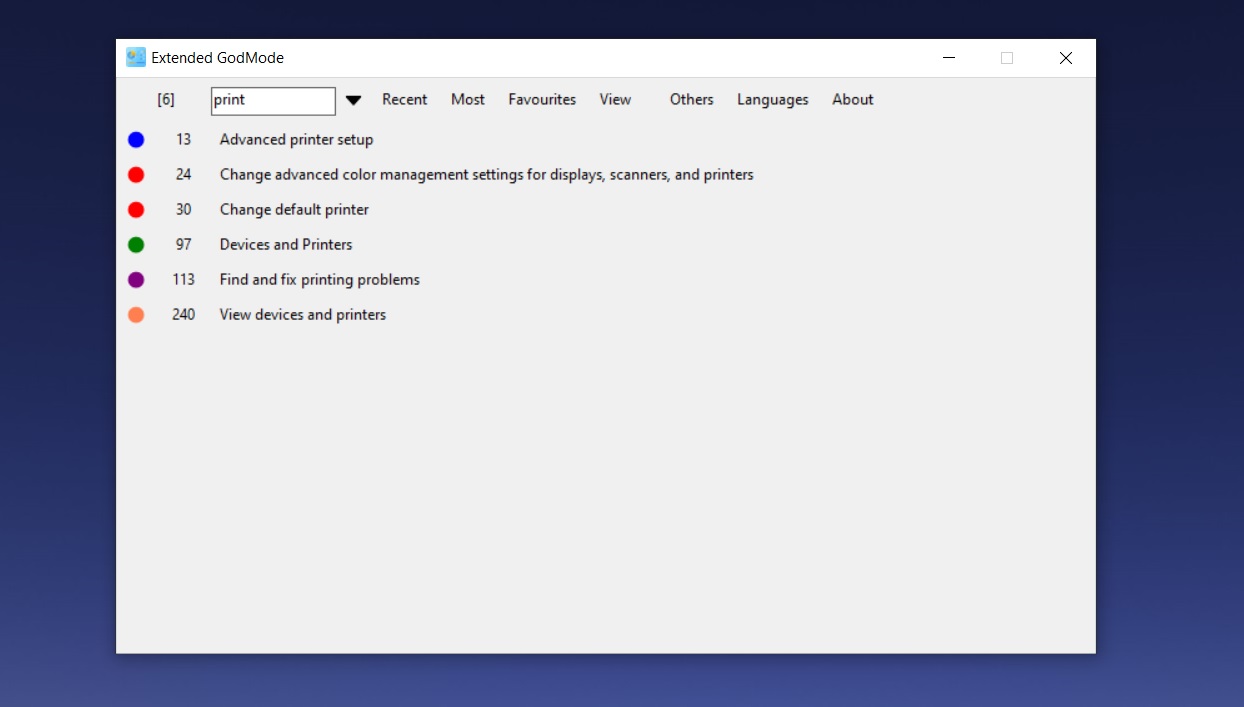

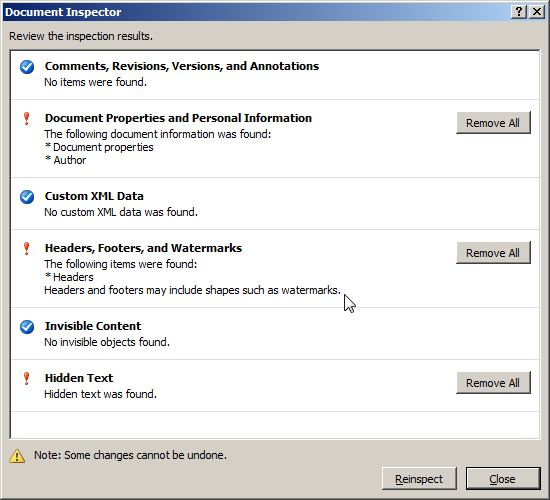

Microsoft Officeのドキュメント検査

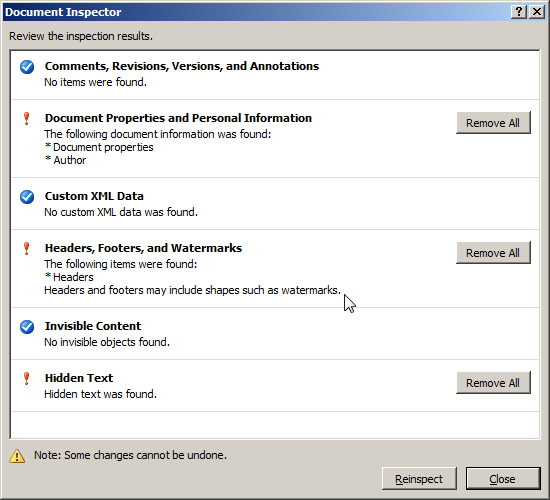

隠したい情報を含んでいる可能性があるのは、ドキュメント内の画像だけではありません。ヘッダーとフッター、変更履歴、コメント、隠しテキスト、レポート内に埋め込まれたグラフの元のExcelファイルのようなリンクされたファイルなども、思わぬ情報漏洩に加担してしまう場合があります。また、ドキュメントの作成者名も匿名にしておくべきところです。これほどの情報が1つのファイルの中に詰まっていることを考えると、一部(あるいは全部?)を隠しそびれることがあるのも無理はありません。

情報漏洩となる可能性のある情報を探し出すため、Microsoft Officeには「ドキュメント検査」という機能が用意されています。この機能は、メタデータ(ドキュメント作成者の名前など)、ヘッダーとフッター、隠しテキスト、埋め込みオブジェクトなど、先ほど触れたような情報がないかどうか、ファイルをスキャンします。

Office 365でドキュメント検査を使ってファイルをチェックする手順は、以下のとおりです。

- [ファイル]タブをクリックし、[情報]を選択します。

- [問題のチェック]-[ドキュメント検査]の順にクリックします。

※設定項目名は、Windowsのバージョンによって異なる場合があります

機密性を保つ必要のある情報が見つかると、情報の削除または別の推奨安全策が提示されます。例えば、インタラクティブなオブジェクトとしてExcelのグラフを追加してある場合、代わりに画像として埋め込むことが推奨されます。その方が、グラフの元になっているデータを見られずに済みます。

隠すべき情報を探し出すドキュメント検査

なお、画像内の情報に関しては、ドキュメント検査の対象外です。画像内に機密情報が含まれないかについては、先にご紹介したヒントを元に、ご自分でご確認ください。

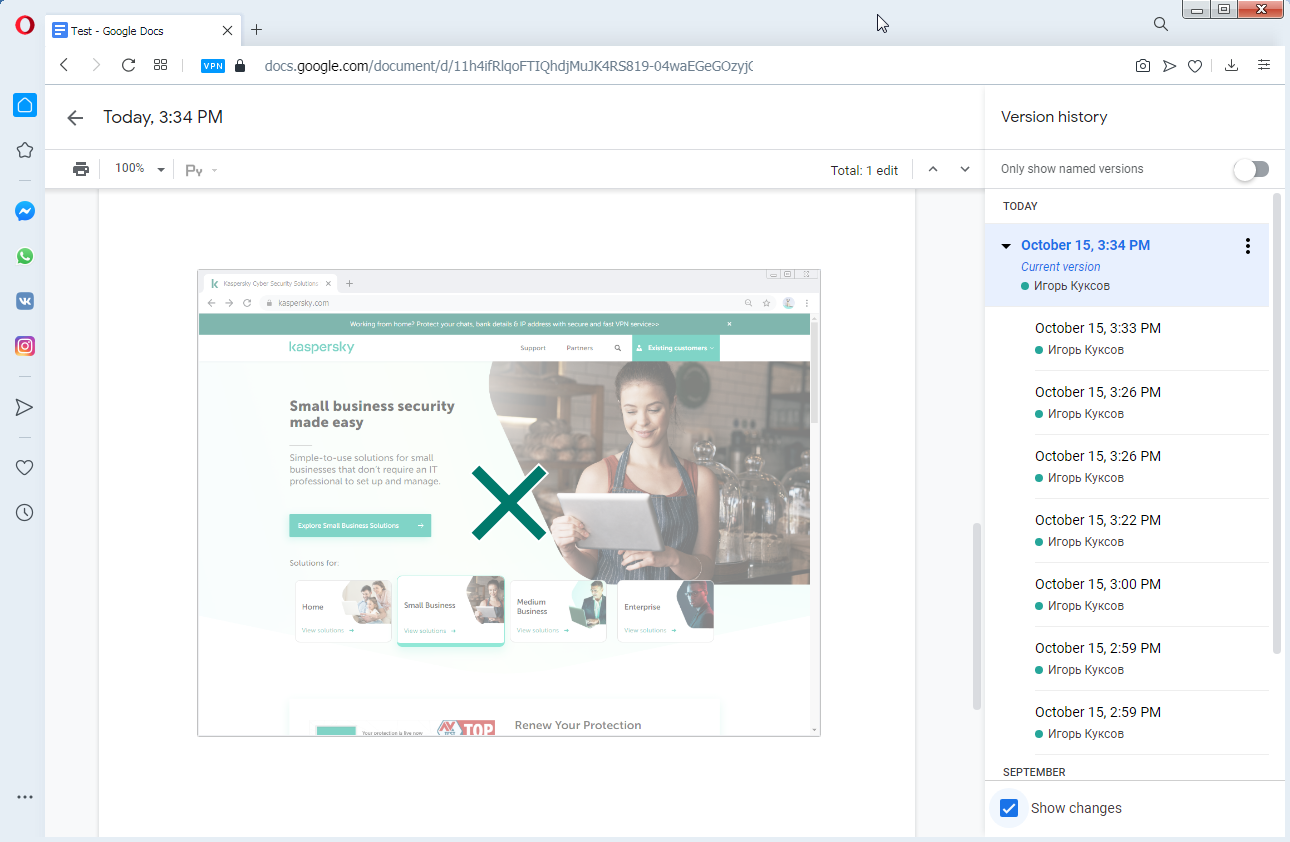

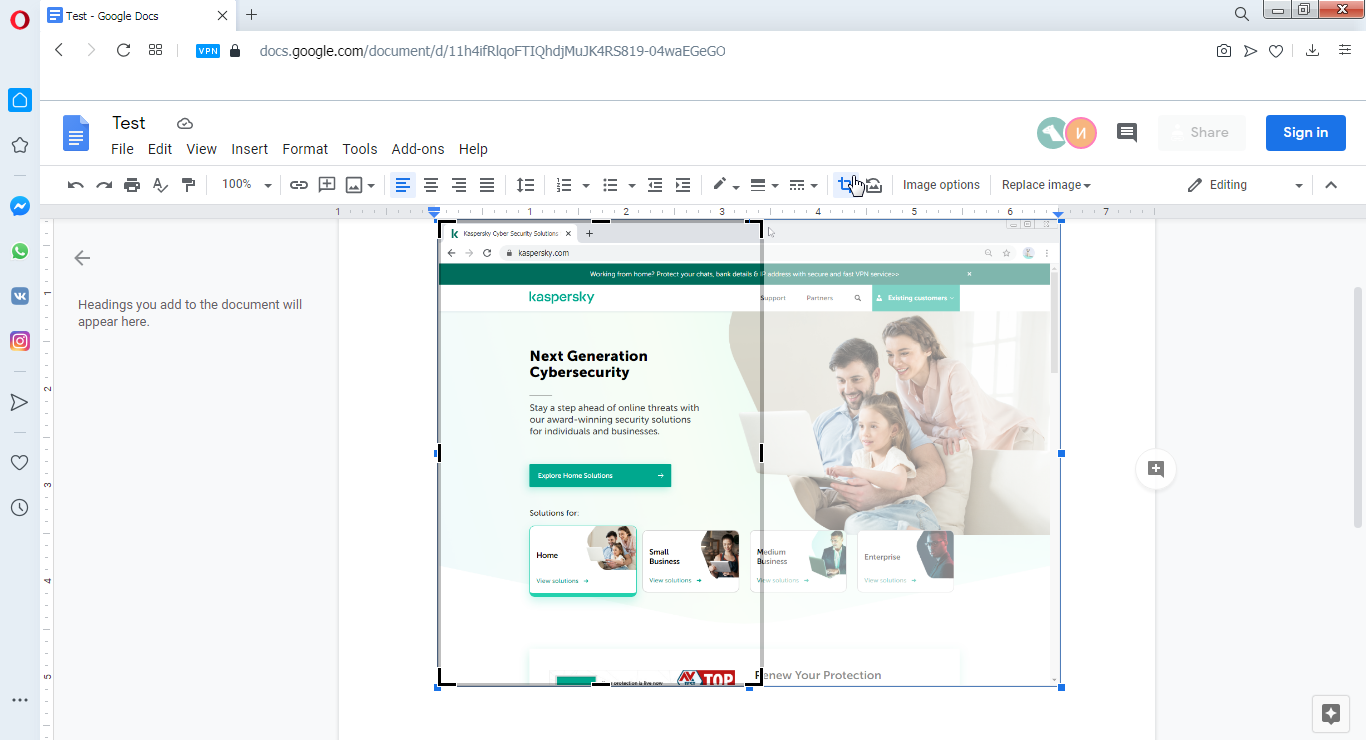

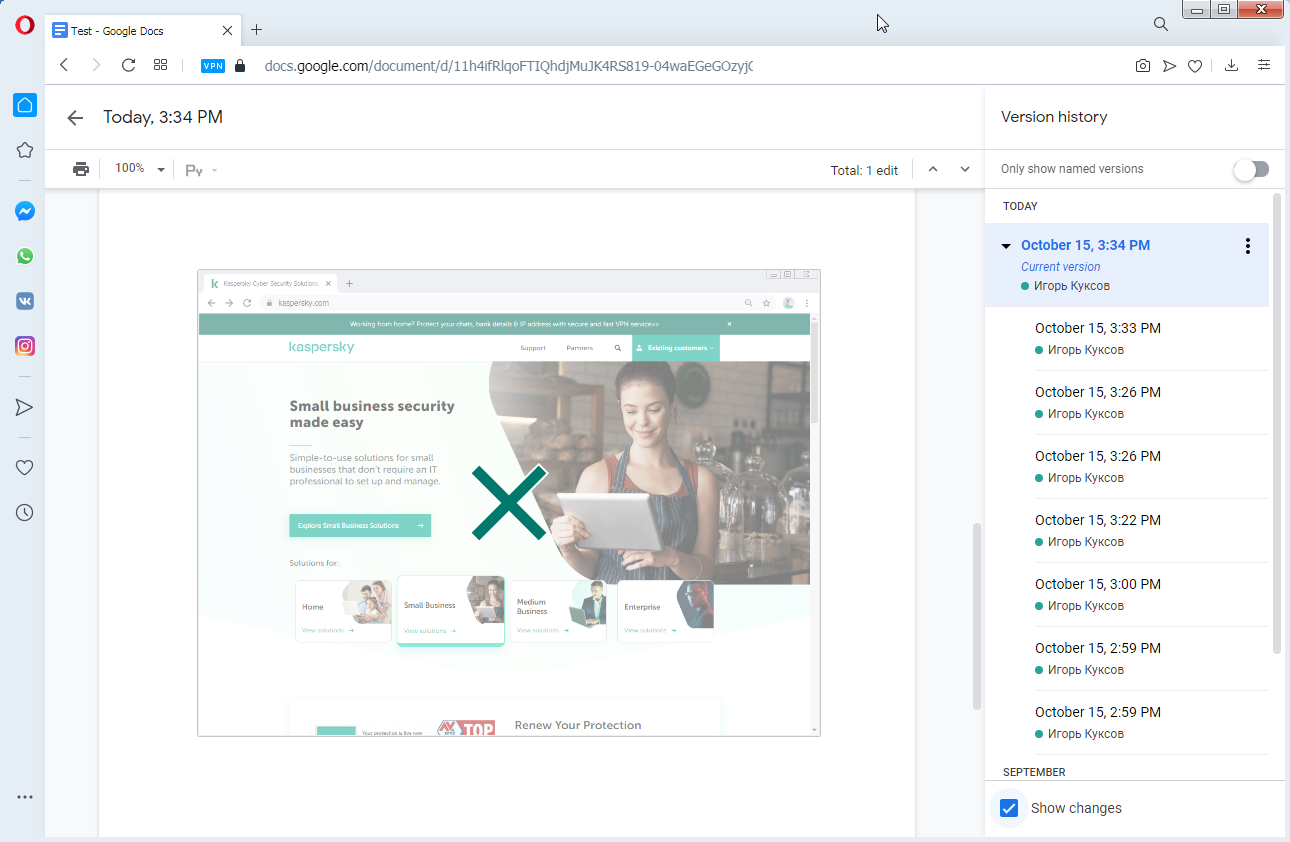

Googleドキュメントはすべてを記憶する

複数名で一つのドキュメントを編集する必要がある場合、PDF形式のファイルは使えません。かといって、Wordドキュメントをローカルに保存してメールで回覧するのも問題があります。バージョン管理ができませんし、順番にファイルを確認していると時間もかかります。

そこで活用されるのが、一つのドキュメントを複数の人間で一緒に編集できる、クラウドサービスです。ただし、クラウドのオフィススイートはファイルに対するアクションをすべて記録していること、また、ファイルの編集権限を持つ人は変更履歴を全部見られることを、念頭に置いておく必要があります。

クラウド上のドキュメントに、外に出してはいけない情報を含む画像やテキストをうっかり挿入してしまうと、すぐにアクションを取り消したとしても変更履歴には残るので、他の人たちに見られてしまいます。

変更履歴には、削除済み画像が含まれている

クラウド上のファイルを公開する前に機密情報をすべて削除しても、ファイルを見た誰かが変更履歴を見てロールバックする可能性はゼロではありません。

Googleドキュメントでは、変更のロールバックが可能

この問題に関しては、シンプルな解決策があります。機密情報を含むドキュメントを複数名でオンラインで編集する場合には、新規ファイルを作成し、元のファイルから同僚たちに見てもらいたい部分だけをコピーして貼り付け、それをクラウド上に上げるようにするのです。

また、共有ドキュメントにうっかり情報を貼り付けてしまう事故を避けるために、ローカルのファイルにいったん貼り付けてみてクリップボードに何がコピーされているのかを確認し、それから共有ドキュメントに貼り付けるようにしましょう。

ドキュメントから情報が漏れないようにするために

隠しておきたい情報をきちんと隠すには、以下の点に留意しましょう。

- 共有する前に、ドキュメントの中身をよく確認する。

- 画像の編集には、画像編集用のソフトウェアを使用する。隠したい情報は透明度ゼロのエレメントで隠し、レイヤーを残さない形で画像を保存してください。

- クラウド上でドキュメントを編集する場合は特に注意する。クラウド上のドキュメントには変更履歴がすべて残るので、削除した情報や変更した情報を誰かが元に戻してしまうかもしれません。

- 複数名でクラウド上のドキュメントを扱う場合は、機密情報が過去に含まれていたことのあるドキュメントを共有しない。新規ファイルを作成し、編集の必要がある部分だけをコピーして貼り付け、それを編集用にアップロードしてください。

- Wordドキュメントの場合は、ドキュメント検査の機能を使って、機密情報が残っていないか確認する。クラウド上のドキュメントの場合は、DOCX形式でダウンロードして、同様にドキュメント検査で確認しましょう。

- 普段から注意を怠らず、何事も慌てて行わない。