残念。落選。

IPOチャレンジポイント累積:53P(+2)

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

久しぶりにIPO(新規公開株)にチャレンジすることに。

長年マネックス証券を使ってきて、当初IPOもマネックス証券でやってきたが、いかんせん全く当選しない。

マネックスは完全抽選制ということなのだが、一見平等なように見えて、くじ運の強い人が当選し続けるという意味では、個人的に不公平な制度である。

そんなわけで目を付けたのがSBI証券。

SBI証券にはIPOチャレンジポイントという制度があり、IPOに応募して抽選に外れるとチャレンジポイントがもらえ、チャレンジポイントを使って応募すると当選確率が上がるというものである。

IPOに応募し続ければいつか当選するというのは、とても素晴らしく、くじ運のない私にとってはとても平等な仕組みではないか!

というわけで、IPOに関してはマネックスに見切りをつけ、SBI証券に一部の資産を移している。

当初せっせとIPOに応募していたのだが、モッピー案件対応で一定期間FX(ループイフダン)を運用しなければならなくなり、IPO応募に必要な資金が枯渇した状態となっていたので、銀行に預けていた外貨預金を解約し、こちらの資金に回すことにした。

まだ、資金量が少なく、モッピー案件終結まで待ちかと思っていたが、比較的低予算で応募できるIPO案件が出てきたので、さっそく応募してみることに。

IPO案件の中には公募価格割れの不良案件も混ざっているため、ネット情報を参考に、IPOチャレンジポイントを使ってガチで勝負をかける案件と、IPOチャレンジポイントを獲得するためのどーでもいい案件に分け、応募している。

ちなみに評価基準は下記の通り。

ちなみに、A以上は真剣に応募で、このブログでも掲載予定。

B以下はIPOチャレンジポイント狙いでの応募で、このブログにも掲載しない。

S:超優良案件

A:優良案件

B:普通案件

C:微妙案件

D:不良案件

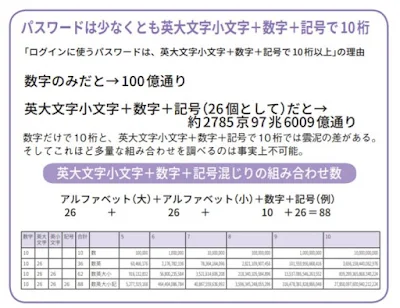

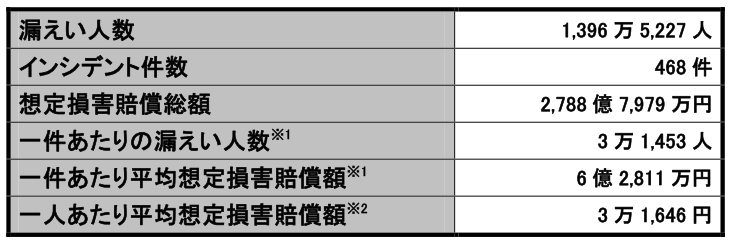

んで、今回のブロードバンドセキュリティの評価は・・・

というわけで、IPOチャレンジポイント使って、ガチで応募です。